- 1深度学习02-反向传播(backward propagation)_反向传播csdn

- 219、差分矩阵

- 3HTTPs的三种加密方式_http对称加密非对称加密

- 4Vitis™ 统一软件平台 2023.1 全新发布(附下载链接)_vitis 2023

- 5计算机网络(目录)

- 6GitHub搜索技巧找到好项目

- 7Git 的子模块命令_主库由子模块组成,怎么初始化各个库

- 8基于netty实现简洁版RPC_i.s.core.rpc.netty.v1.protocolv1decoder : decode f

- 9腾讯云服务器常用端口号大全以及端口开启方法_gz暗区端口

- 10爬虫入门指南(5): 分布式爬虫与并发控制 【提高爬取效率与请求合理性控制的实现方法】_concurrent_requests

ENSP 防火墙USG6000V1配置学习实验_ensp防火墙密码忘了

赞

踩

一、知识点总结

1、什么是防火墙

防火墙(英语:Firewall)技术是通过有机结合各类用于安全管理与筛选的软件和硬件设备,帮助计算机网络于其内、外网之间构建一道相对隔绝的保护屏障,以保护用户资料与信息安全性的一种技术。

防火墙技术的功能主要在于及时发现并处理计算机网络运行时可能存在的安全风险、数据传输等问题,其中处理措施包括隔离与保护,同时可对计算机网络安全当中的各项操作实施记录与检测,以确保计算机网络运行的安全性,保障用户资料与信息的完整性,为用户提供更好、更安全的计算机网络使用体验。

防火墙将网络分为区域进行操作,通过策略来实现对各个网络区域间通信传输进行控制。

2、状态防火墙工作原理----三层、四层

状态防火墙:是一种能够提供状态封包检查或状态检视功能的防火墙

在包过滤(ACL表)的基础上增加一个会话表,数据包需要查看会话表来实现匹配。会话表可以用hash来处理形成定长值,使用CAM芯片处理,达到交换机处理速度。

状态防火墙是以流量为单位来对报文进行检测和转发;这里就应用到一个首包机制。

特点:首包机制、细颗粒度、速度快

二、实验实现

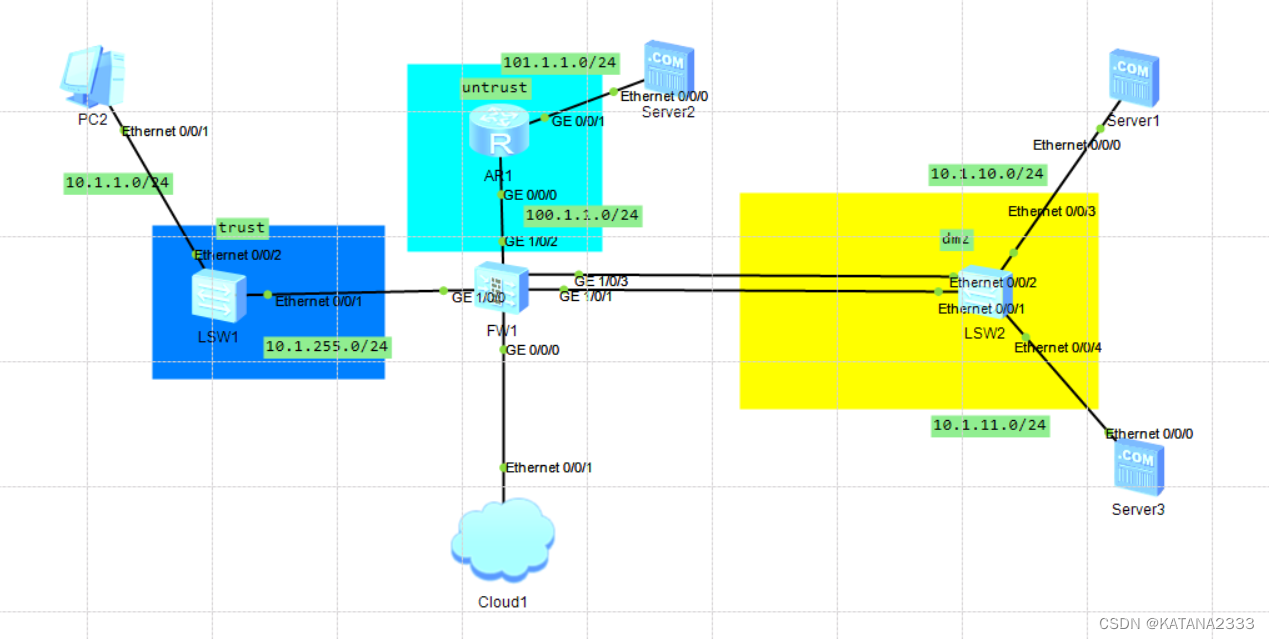

实验拓扑图:

要求:

三个区域(trust、untrust、DMZ)连接防火墙,实现trust-to-untrust,trust-to-DMZ,untrust-to-DMZ通信;

其中trust区域LSW1为三层交换机创建vlan实现通信,DMZ区域LSW2为二层交换机,LSW2E0/0/1口和E0/0/2口做汇聚,防火墙作为网关。

实现:

基础配置:

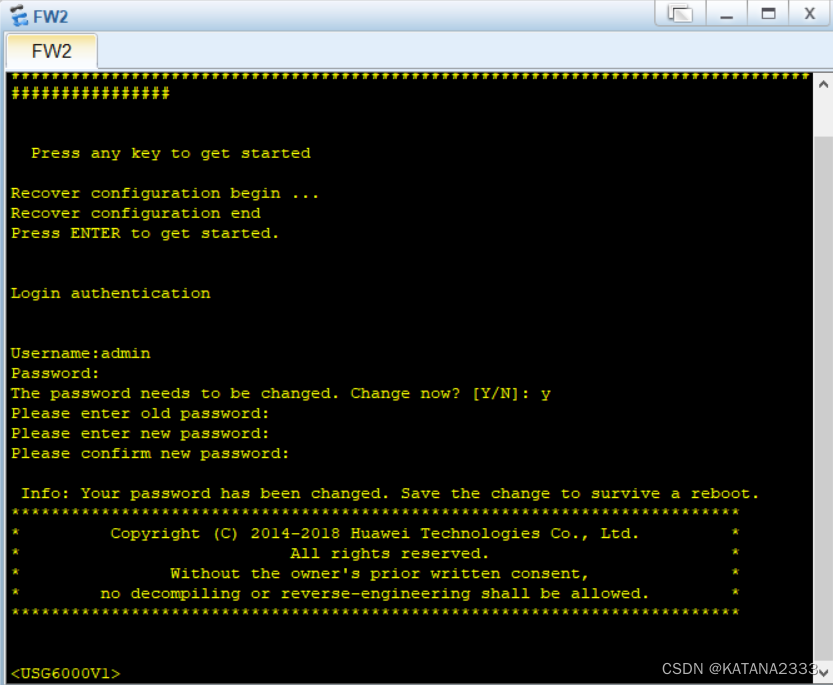

按照拓扑图连接机器启动后,首先进入防火墙,第一次进入需要登录,默认用户名密码分别是 用户名:admin 密码:Admin@123

登陆进入后会询问是否更改密码,这里我选y,更改,第一个输入原始密码,第二个为新密码,第三个是确定新密码,修改成功后正式进入防火墙。

进入防火墙后先进入G0/0/0配置口,先修改G0/0/0口的策略和ip(默认G0/0/0口地址为192.168.0.1/24)

- <USG6000V1>system-view

- Enter system view, return user view with Ctrl+Z.

- [USG6000V1]int g0/0/0

- [USG6000V1-GigabitEthernet0/0/0]service-manage all permit

- [USG6000V1-GigabitEthernet0/0/0]ip address 192.168.98.110 24

- [USG6000V1-GigabitEthernet0/0/0]

service-manage all permit 为允许此口的一切协议通过

将ip设为可以通过云朵和本地设备通信的ip地址

然后就可以通过浏览器访问图形化界面,在浏览器输入配置好的地址进入图形化界面

配置LSW1,LSW2,FW1和AR1

LSW1配置:

- <SW1>system-view

- Enter system view, return user view with Ctrl+Z.

- [SW1]vlan batch 100 101

- [SW1]int Vlan100

- [SW1-Vlanif100]ip address 10.1.255.1 24

- [SW1-Vlanif100]int vlan 101

- [SW1-Vlanif101]ip address 10.1.1.1 24

- [SW1]int e0/0/1

- [SW1-Ethernet0/0/1]port link-type access

- [SW1-Ethernet0/0/1]port default vlan 100

- [SW1-Ethernet0/0/1]int e0/0/2

- [SW1-Ethernet0/0/2]port link-type access

- [SW1-Ethernet0/0/2]port default vlan 101

LSW1创建vlan100和vlan101;

给vlan100和101配置ip地址;

将vlan压入E0/0/1和E0/0/2接口

AR1配置:

- <R1>system-view

- Enter system view, return user view with Ctrl+Z.

- [R1]int g0/0/0

- [R1-GigabitEthernet0/0/0]ip address 100.1.1.254 24

- [R1-GigabitEthernet0/0/0]int g0/0/1

- [R1-GigabitEthernet0/0/1]ip address 101.1.1.1 24

- [R1-GigabitEthernet0/0/1]q

- [R1]ip route-static 0.0.0.0 0 100.1.1.1

配置G0/0/0口和G0/0/1口的ip地址;

配置缺省路由指向防火墙,使得可以互相通信

FW1配置:

- <FW1>system-view

- Enter system view, return user view with Ctrl+Z.

- [FW1]int g1/0/2

- [FW1-GigabitEthernet1/0/2]ip address 100.1.1.1 24

- FW1-GigabitEthernet1/0/2]int g1/0/0

- [FW1-GigabitEthernet1/0/0]ip address 10.1.255.254 24

- [FW1-GigabitEthernet1/0/0]q

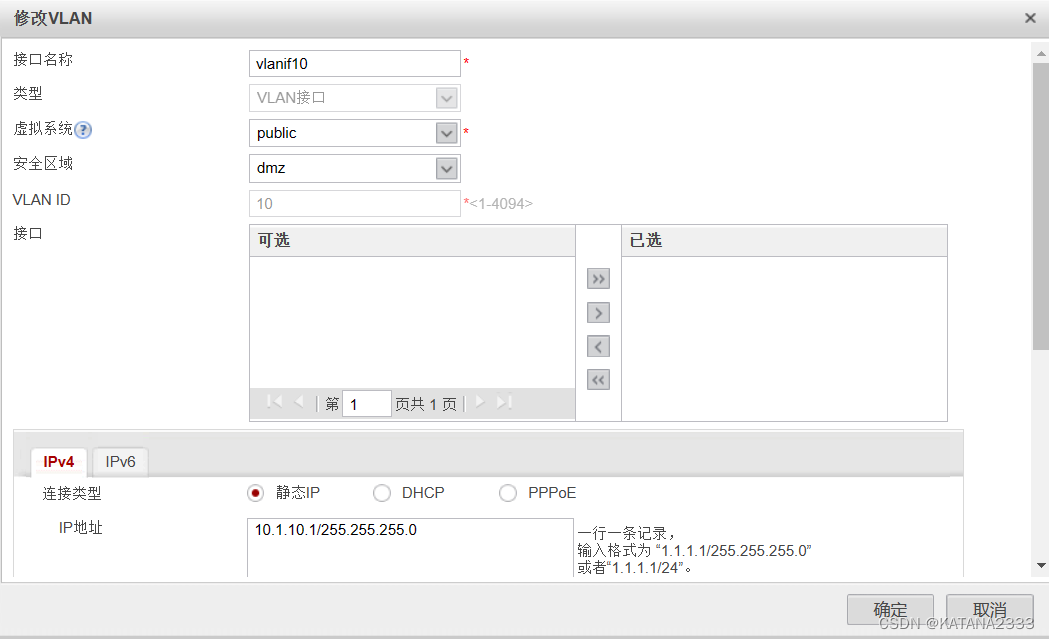

- [FW1]vlan batch 10 11

- Info: This operation may take a few seconds. Please wait for a moment...done.

- [FW1]int Vlan 10

- [FW1-Vlanif10]ip address 10.1.10.1 24

- [FW1]int Vlan 11

- [FW1-Vlanif11]ip address 10.1.11.1 24

配置G1/0/2和G1/0/0口的ip地址;

创建vlan10和vlan11;

给vlan10和11配ip地址

LSW2配置:

- <DMZ>system-view

- [DMZ]vlan batch 10 11

- [DMZ]int Eth-Trunk 1

- [DMZ-Eth-Trunk1]trunkport e0/0/1

- [DMZ-Eth-Trunk1]trunkport e0/0/2

- [DMZ-Eth-Trunk1]port link-type trunk

- [DMZ-Eth-Trunk1]port trunk allow-pass vlan 10 to 11

- [DMZ-Eth-Trunk1]int e0/0/3

- [DMZ-Ethernet0/0/3]port link-type access

- [DMZ-Ethernet0/0/3]port default vlan 10

- [DMZ-Ethernet0/0/3]int e0/0/4

- [DMZ-Ethernet0/0/4]port link-type access

- [DMZ-Ethernet0/0/4]port default vlan 11

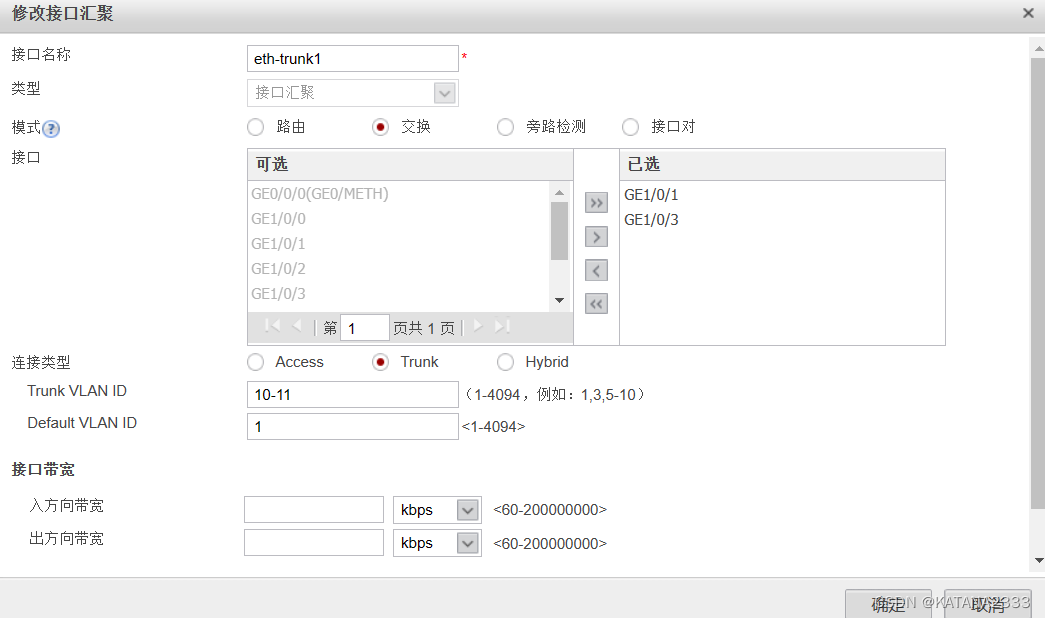

创建vlan10和vlan11;

对接口E0/0/1和E0/0/2接口汇聚;

将接口vlan压入接口

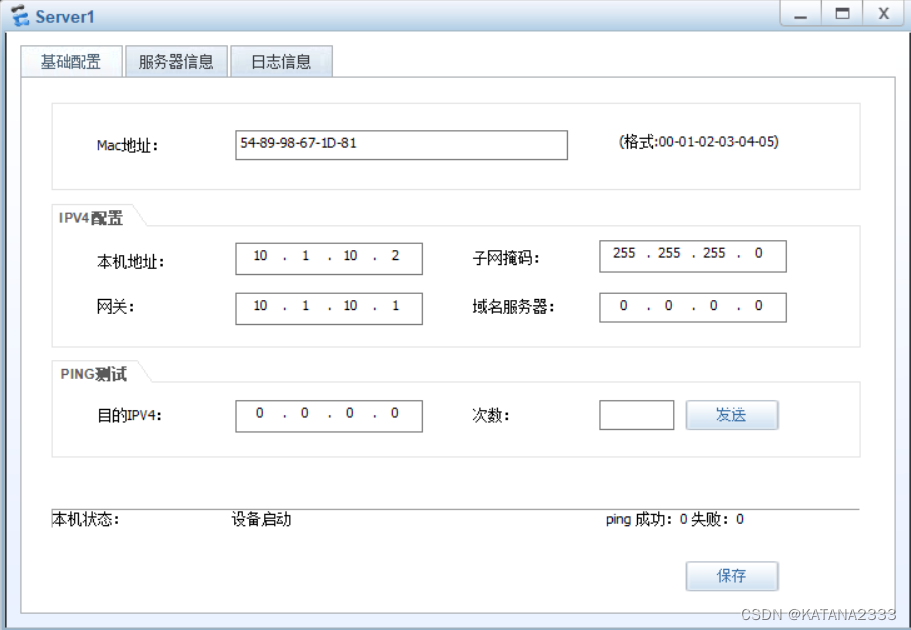

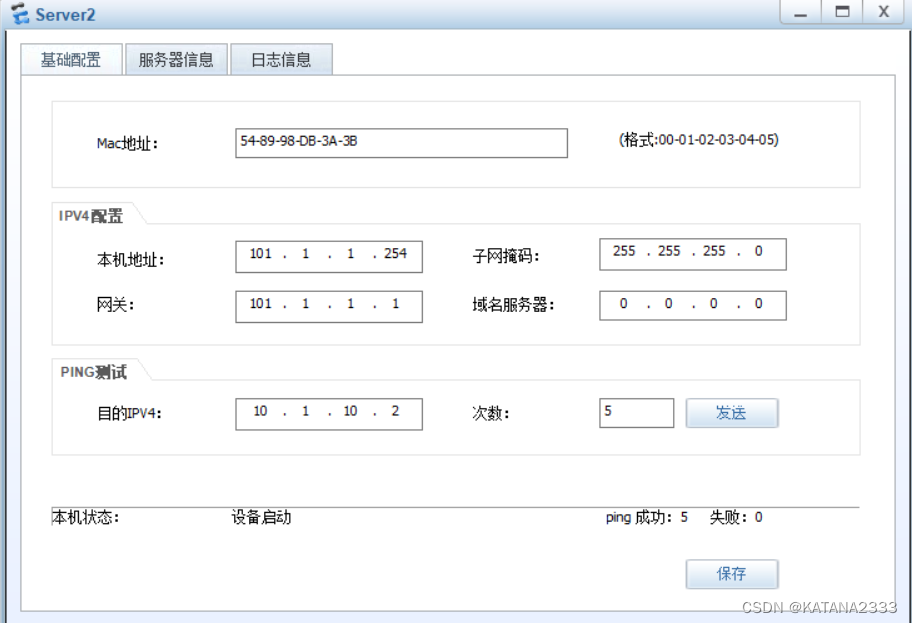

对PC、server1、2、3配置ip地址

在配置完各个设备后,因为防火墙隔离,各区域间是不能够通信的,还需要进行防火墙策略配置

防火墙策略配置:

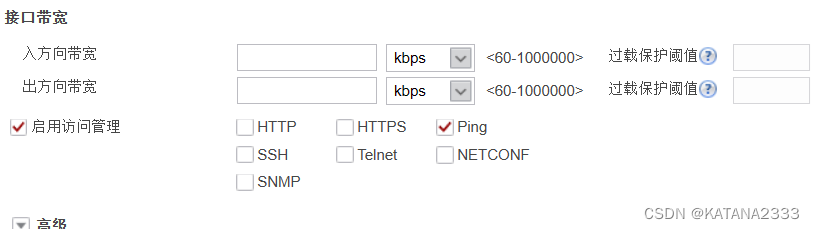

登陆防火墙,在网络里面,点击接口,选择接口所对应的安全区域和ip地址

接口G1/0/0在区域trust,ip地址为10.1.255.254/24

将启用访问管理打勾,放行ping包,否则无法ping测试,其他接口配置也要都勾选

接口G1/0/2在区域untrust,ip地址为100.1.1.1/24

新建vlanif10 和 vlanif11;

配置vlan,区域为DMZ,配置ip

新建汇聚

选择交换,选择trunk将vlan10和vlan11加入

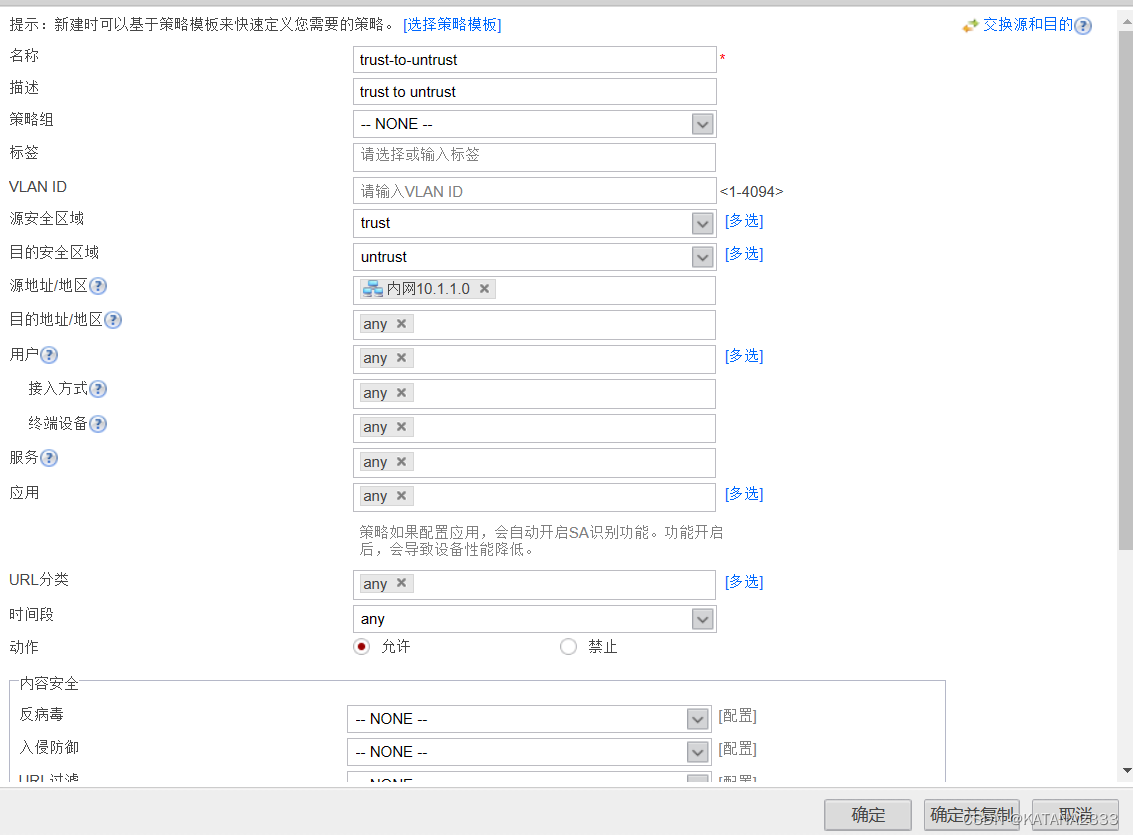

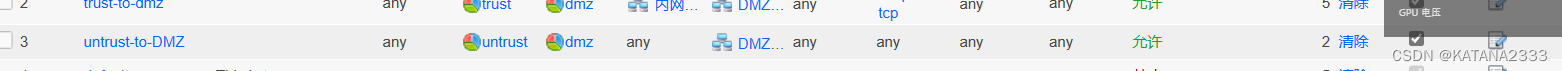

区域配置完后进行策略配置,点击策略,默认有一条拒绝所有的策略,点击新建

创建trust区域去untrust区域通信策略,源区域为trust,目的区域为any(将untrust区域视为外网)

创建trust区域去untrust区域通信策略,源区域为trust,目的区域为any(将untrust区域视为外网)

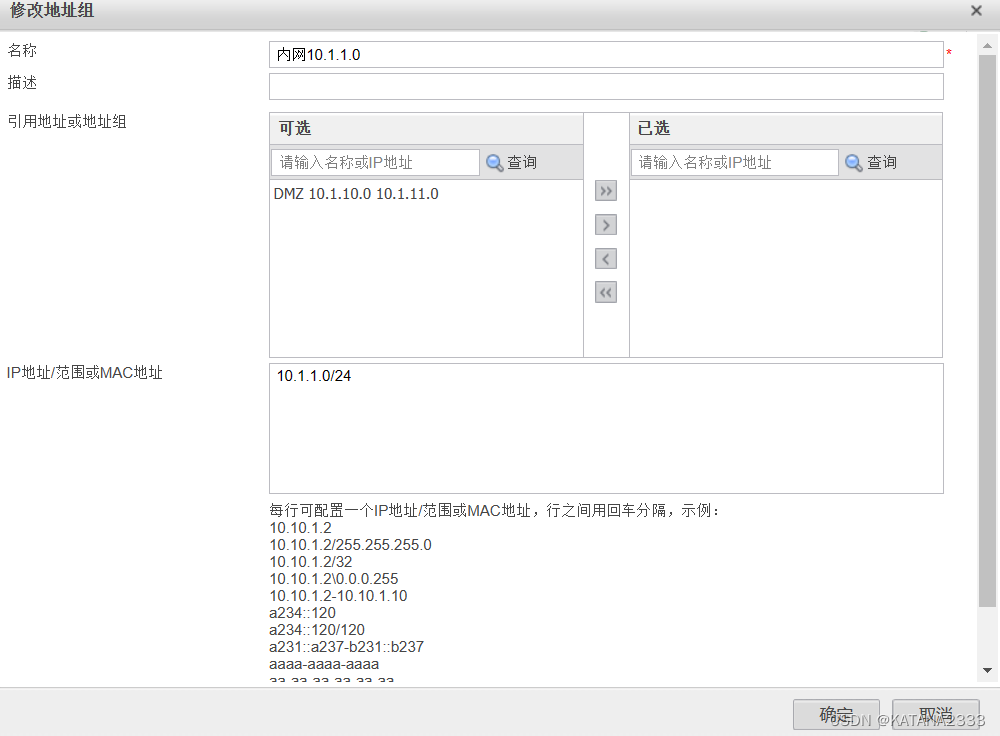

在源地址处新建一个地址组方便操作(也可以直接写网段)

创建trust区域去DMZ区域通信策略,源区域为trust,目的区域为DMZ

在源地址处新建一个地址组方便操作(也可以直接写网段)

在源地址处新建一个地址组方便操作(也可以直接写网段)

创建untrust区域去DMZ区域通信策略,源区域为any,目的区域为DMZ

目的地址直接选择已创建的DMZ地址组

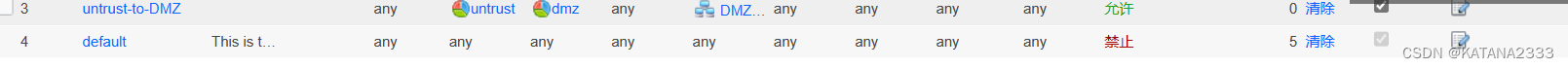

策略配置完毕后,勾选策略,点击策略上方启用

测试:

trust区域对DMZ区域通信

可以ping通,查看策略表

命中5次,成功

DMZ区域对trust区域通信

因为没有配置DMZ去trust区域的策略,所以匹配默认拒绝,无法ping通

命中5次成功

untrust区域到DMZ区域测试,可以ping通

命中2次,成功

总结:

防火墙是将网络划分为各个安全区域,并对安全区域进行策略配置,其中的安全策略和放行流量都可根据需要进行设置,本实验中没有进行特定流量过滤。状态防火墙因为具有首包创建会话功能,使得工作效率大大提升,流量进入防火墙后会查询会话表,匹配到会话表则直接处理。防火墙也具有路由和交换的功能,有的网络中可能会没有路由器而是用防火墙代替的,但是防火墙相较于路由器,在巨量流量处理和效率上能力不足。