- 1数据结构单链表的创建以及简单操作_建立一个单链表。请根据下面要求实现相关功能。 (1)设计一个选择菜单。 (2)用头插

- 2衡量人机融合(人机高效协作)好坏的关键指标

- 3AS报错:Gradle 7.2 requires Java 8 or later to run. Your build is currently configured to use J_gradle 8.0 requires java 8 or later to run. your b

- 4Ubuntu系统 apt-get update失败,出现“Certificate verification failed ”错误以及“无法安全地用该源进行更新“等问题解决办法_certificate verification failed: the certificate i

- 5银河麒麟V10离线安装PostgreSQL10+PostGIS2.5_麒麟v10 离线安装postgres 10

- 6针对 特征 多值离散 的 embedding_离散特征的数据采用embedding技术

- 7Android 自定义带进度显示的半圆形进度条ArcTextProgressBar_progressbar 半圆角

- 8imencode 源码解读_could not find encoder for the specified extension

- 9用ubuntu的docker搭建centos集群_ubuntu 安装docker centos

- 10Python自带的命令行调试器pdb介绍_python中的pdb官方

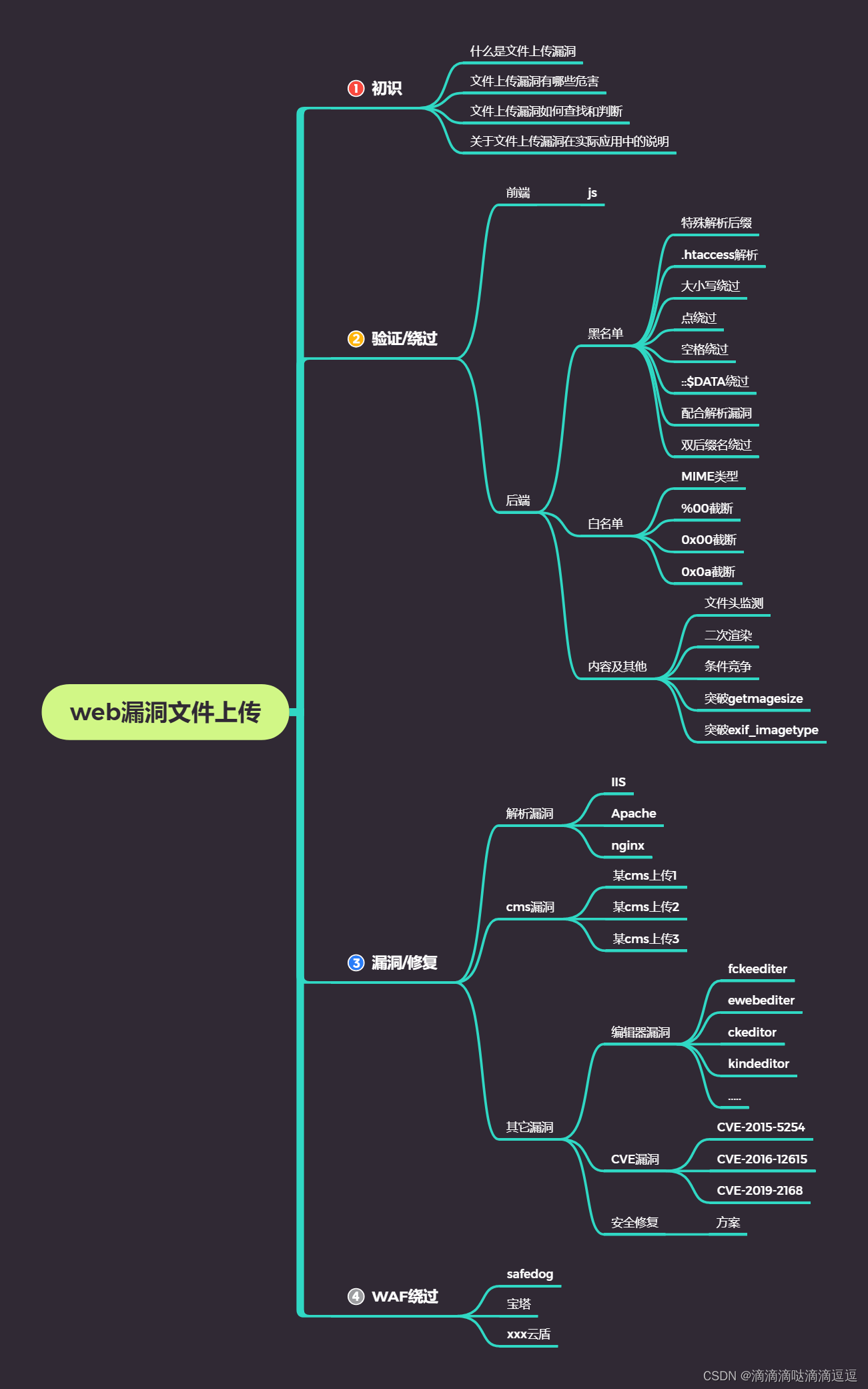

《小迪安全》第20天 文件上传:基础及过滤方式_小迪安全文件上传

赞

踩

GitHub - c0ny1/upload-labs: 一个想帮你总结所有类型的上传漏洞的靶场

目录

案例6:Weblogic 任意文件上传漏洞(CVE-2018-2894)

初识

什么是文件上传漏洞?

有文件上传的地方,就可能有文件上传漏洞。换句话说有文件上传的地方就可以测试也没有文件上传漏洞。是否存在漏洞取决于对方代码写的够不够完备,一旦疏忽某方面的检测,就可能有空子可钻。

文件上传漏洞有哪些危害?如果有上传文件漏洞,想上传什么可能都可以,可以上传webshell/网站后门,危害就是直接获得当前网站权限,属于高危漏洞。sql注入可能只是对数据库、对数据进行初步的摸索,文件上传漏洞则是直冲着获取网站权限去的,获得权限后可以做很多事情,比如服务器提权获取内网权限、比如对数据进行进一步操作。

文件上传漏洞如何查找及判断?黑盒查找

对方源码、网站情况(CMS等)提前都不知道,需要通过扫描敏感文件先进行信息收集,某些扫描字典内含一些常见的上传地址,可以通过扫描获取上传地址;

也可以通过一些常见的功能进行测试上传点,比如会员中心肯定有上传图像功能;

也可以先获取后台权限去看有没有上传文件的地方;(后台权限是后台权限,还没有到网站权限,有一个操作是从后台拉webshell获取网站权限,这个操作经常利用的是文件上传)

白盒分析

拿到了对方源码和相关信息,通过分析代码看有没有某个地方涉及文件上传操作。

大部分文件上传漏洞的查找方式都是通过扫描,加上自己去尝试网站上的一些功能应用,去寻找上传点。

判断是否存在上传漏洞、存在什么样的漏洞就需要进行文件上传配合抓包,进行测试。

文件上传漏洞有哪些需要注意的地方?拿到一个文件上传漏洞点后要对类型进行区分,属于编辑器文件上传?属于第三方应用文件上传?先判断属于什么类型,然后对症下药进行后续测试;比如直接搜:xxx编辑器文件上传漏洞如何利用。利用现成的漏洞。

关于文件上传漏洞在实际应用中的说明?没啥别的就上面说的这些。

案例1:常规文件上传地址的获取(如何查找?)

首先随便百度一搜 inurl:upload.php 或者搜 site:xxx.com upload 随便点开一个网页看看,实战中这些 /upload.php 可能是你目录扫描,扫出来的。

只要能上传文件就可以测试是否存在上传漏洞。

- 目录扫描扫不扫得出来类似upload.php这样的地址

- 网站有没有可以上传文件的应用

案例2:不同格式文件类型后门测试

如果把一个php格式的后门代码写好了,但是以jpg格式上传到网站上了,再怎么访问这个图片都不可能执行后门的

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/繁依Fanyi0/article/detail/482016

Copyright © 2003-2013 www.wpsshop.cn 版权所有,并保留所有权利。