热门标签

当前位置: article > 正文

kali中间人攻击

作者:繁依Fanyi0 | 2024-05-06 07:17:47

赞

踩

kali中间人攻击

声明:本博客内容仅供学习交流,建议在个人虚拟机模拟实验,请勿在真实网络中进行。

1 实验概况

1.1 实验环境

- VMware 16

- kali Linux 2021.4a

1.2 实验拓扑图

- 在虚拟机中按以下拓扑图构建网络。

- 在WEB上发布动态网站,winxp用于登录网站后台管理员账户进行网页管理。

- Kali进行中间人攻击,截获登录密码。

1.3 实验目标

- 成功截获管理员账号及密码。

2 中间人攻击基本原理

- 原理:即ARP欺骗基本原理。中间人通过发送伪造虚假的ARP报文(别人的IP与自己的MAC),C骗A说“我是B,我的MAC地址是CC”,同时骗B说“我是A,我的MAC 地址是CC”。

- 结果:中间人监听、窃取、篡改、控制流量。

3 实验过程

3.1 搭配网络拓扑图

- 在虚拟机中打开winXP、win2003、kali三个系统,全部将网络桥接到VMnet1上,以模拟工作于同一个局域网中。

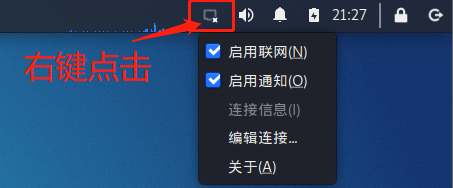

- 按拓扑图手动配置IP和子网掩码,本实验无需设置网关与DNS。xinxp和win2003的IP地址配置过程不再赘述,Kali配置IP的方法有两种,本文分享采用图形化配置IP的方法,采用命令配置IP的方法见参考文献。

- 右键桌面的文件系统,以root身份打开。

- 按照路径打开/etc/NetworkManager/NetworkManager.conf,或将该路径复制到搜素栏回车。

- 修改最后一行managed=ture→点击文件→保存。

- 回到桌面,右键桌面右上角的网络信号,点击编辑连接。

- 选中Wired connection1,点击左下角的齿轮,进入设置。

- 点击进入IPv4设置界面→设置手动→添加所需的IP地址及子网掩码→勾选→注意保存。本实验无需添加网关。

- 以winXP去ping其他两台设备,检验能否ping通。

3.2 搭配动态WEB服务器

-

运行光驱进行WUB服务器软件安装→安装可选组件→双击打开应用程序服务器→双击打开Internet(信息服务IIS)→勾选万维网服务,确定。

-

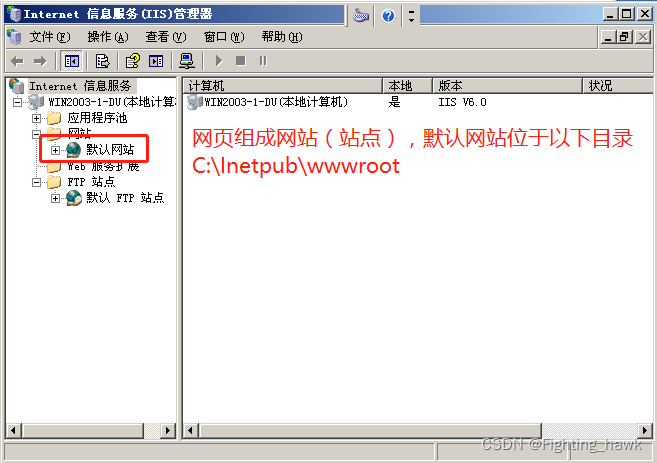

开始→管理工具→Internet(信息服务IIS)

-

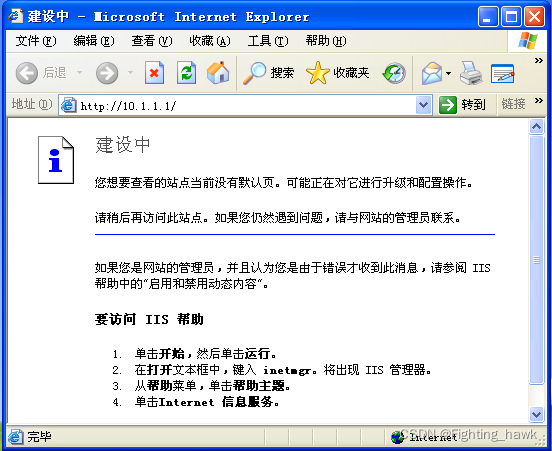

使用winxp客户机尝试访问网站,访问成功,但由于当前未编写网页,提示建设中。

-

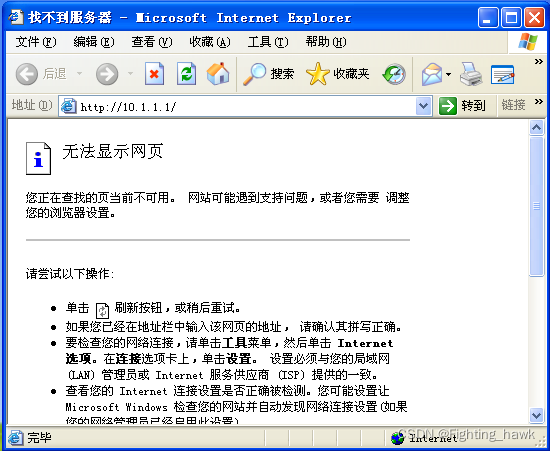

当IIS网站不用时右键网站点停止,此时客户机访问时提示无法显示。当最后一个网站停止时,TCP80端口号关闭。

-

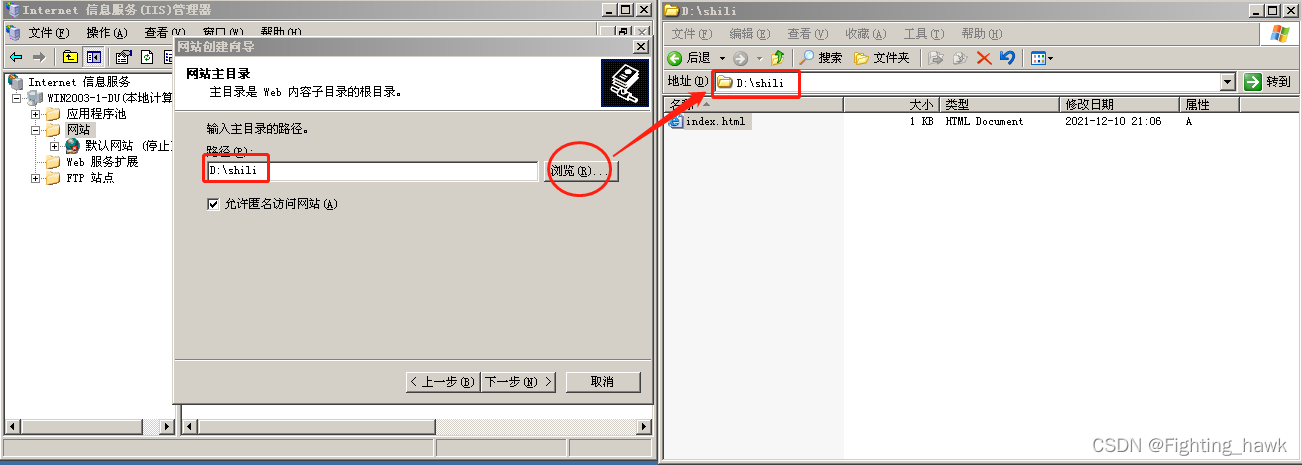

右键网站→新建→网站→输入描述→下一步。

-

设置IP。

-

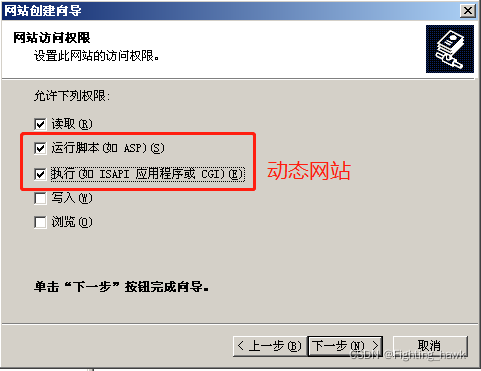

设置网站存储文件夹→设置权限→确定。

-

出现新网站如图。

-

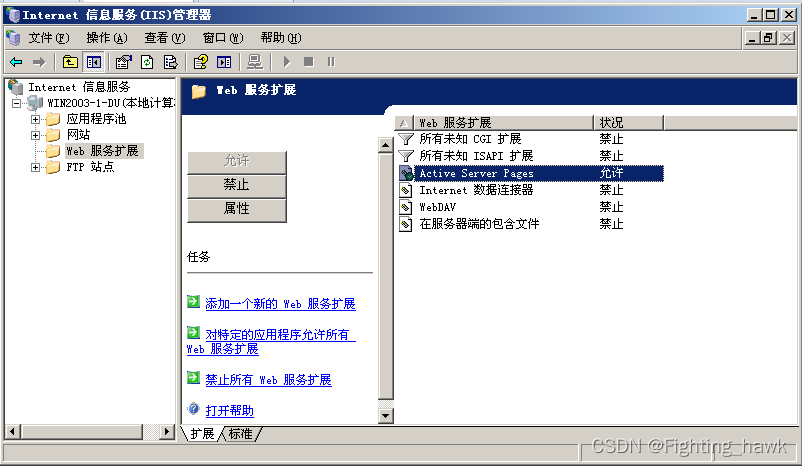

设置允许asp运行。

-

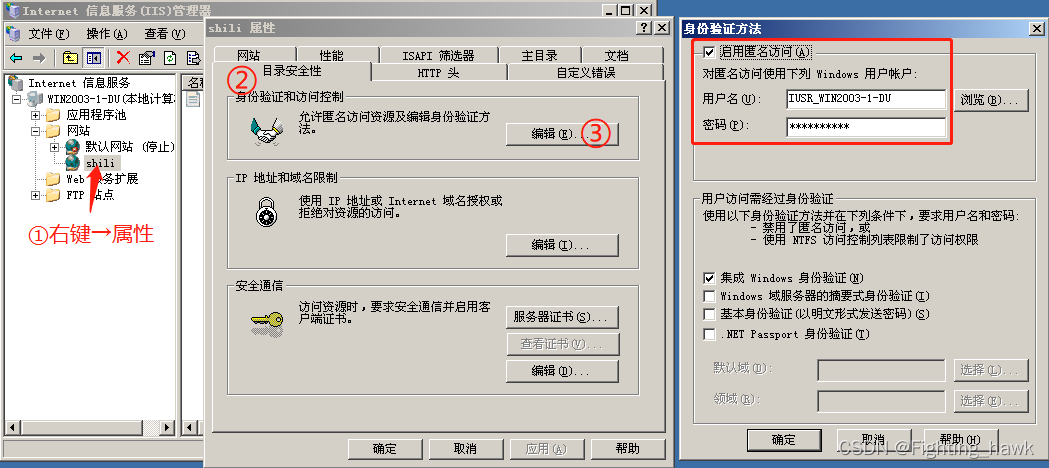

设置匿名访问主页。该用户账户是在安装IIS软件时自动创建的。

-

设置主页顺序。然后就一直确定。

-

尝试登录后台管理页面。动态网站一般都有后台管理页面,方便运维人员进行管理,该页面一般位于admin子目录下,查看admin子目录下是否有admin、ad_login等文件名的文件,一般是后台管理页面的主页。需要先在服务器端的网站属性设置“启用父路径”,跳过该步骤可能无法访问子文件夹。

-

在winXP浏览器输入10.1.1.3,成功访问网站首页。

-

访问网站管理页面,出现提示输入账号密码的窗口。在winXP浏览器输入:主机名+域名/admin/admin.asp,域名后是该网站的后台登录主页。

3.3 使用kali工具ettercap截获账号密码

- 在kali搜索ettercap,打开。该工具不仅可以完成ARP投毒,还可以完成DNS投毒等操作。

- 设置需要攻击的网卡。点击√完成配置进入下一页。

- 点击放大镜搜索并列出该网卡所接局域网的主机列表。

- 选中10.1.1.1,添加为目标1;选中10.1.1.3,添加为目标2,每添加一个命令行都会出现相应的提示。

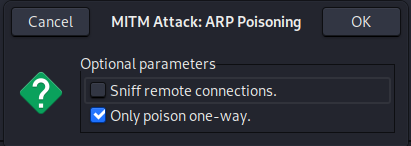

- 进入菜单,选择攻击方式ARP投毒。

- 工具自带多种攻击选择参数,选择只投毒,点击OK。

- 检查是否ARP欺骗成功,打开winxp,进入cmd命令窗口,输入命令 arp-a 查看ARP缓存表。

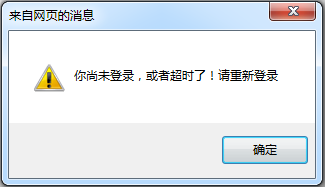

- 在winxp系统中,访问WEB服务器管理页面,忘记账号密码是啥了,每一次尝试密码都会被截获。

3.4 实验结论

- ettercap能利用ARP欺骗原理,截获两台机器之间通信登录的密码。

- 加密密码也能获取,只是获取到的是密文。

4 总结

- 了解如何为kali配置IP地址。

- 了解如何应用kali中的ettercap工具能进行ARP投毒。

- 理解ARP原理、ARP攻击原理、ARP欺骗原理。

5 参考文献

- 《第33节 ARP协议原理及攻防》:该文章主要介绍ARP工作原理、ARP攻击与欺骗原理、ARP防御思路等。

- 《kali配置IP地址》:该文章主要分享配置IP地址、DNS地址以及配置DHCP动态IP地址获取的方法。

- 《Ettercapv0.8.3 GUI教程》:主要进行界面和功能简介。

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/繁依Fanyi0/article/detail/543114

推荐阅读

相关标签