- 1pyqt5背景色设置使用css或者是调色板

- 2五一 Llama 3 超级课堂 | 第一节 本地Web Demo部署 实践笔记

- 3HBase优化之Apache Phoenix二级索引_skip-scan-join table 0

- 4【idea插件神器】教你如何使用IDEA一键set实体类中所有属性_idea设置set所有bean属性

- 5群晖HomeAssistant安装HACS插件商店结合内网穿透实现公网访问本地智能家居_群晖hacs安装包

- 6学习通刷课_学习通自动刷视频插件

- 7RP2040-HAT-MODBUS-C_arduino rp2040 modbus

- 8腾讯计算机编程本科年薪,腾讯程序员年薪80万,却感慨:天花板太低,想放弃工作去读研!...

- 9【云原生】kubernetes中pod的生命周期、探测钩子的实战应用案例解析

- 107 Series FPGAs Integrated Block for PCI Express IP核 Advanced模式配置详解(三)_advanced设置

100+企业调研 | 洞察云原生安全趋势,详解DevSecOps建设_基于devsecops实现大规模开发

赞

踩

随着云原生技术和应用程序组件的不断发展,安全团队需要通过优化安全技术和组织流程,以降低安全风险。我们调研了100+不同云原生安全成熟度的企业,发现了一些云原生安全的主要趋势以及成功的安全实践,输出了《2022云原生安全白皮书》,详细内容可扫描图片二维码查看。

四大洞察显示云原生安全发展趋势

通过调研100+云原生应用组织的安全建设情况,我们总结了这些组织安全建设的主要趋势。

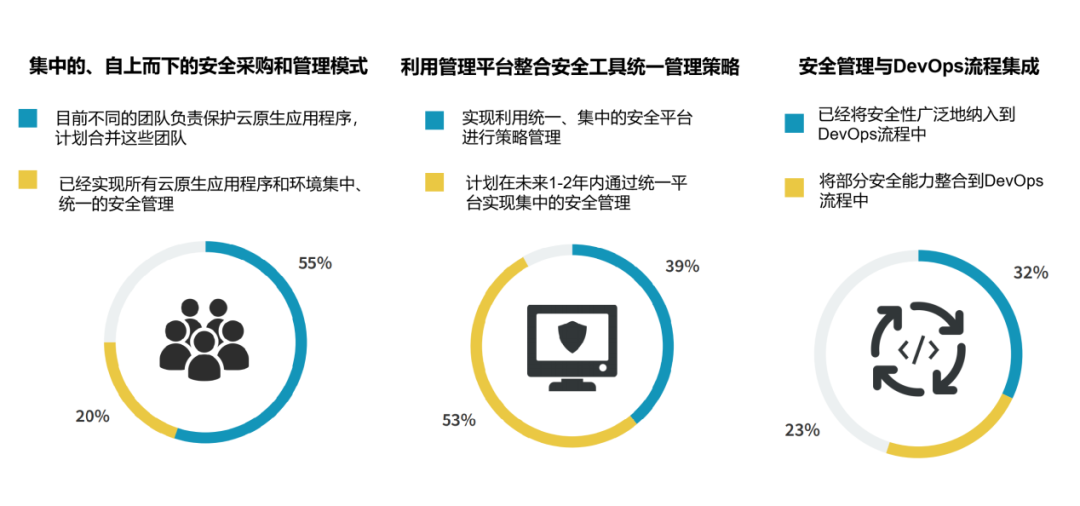

洞察1:云原生安全管理方式

-

集中的、自上而下的安全采购和管理模式

-

利用管理平台整合安全工具统一管理策略

-

安全管理与DevOps流程集成

图1 不同云原生安全管理方式的比例

洞察2:不同安全成熟度组织的特点

-

更高安全成熟的组织能够更有效地修补漏洞:超过75%的组织会在全生命周期过程中扫描代码,对漏洞的响应速度提高了28%。

-

随着组织安全成熟度越高,开发人员越认可安全的价值:安全成熟度高的组织的开发团队认为安全团队是业务推动者的概率比其他的组织要高出4.2倍。

-

安全成熟度与高效运营正相关:安全成熟度较高的组织认为他们的安全能力对应用程序的可靠性、可见性和安全性有显著的积极影响。

-

安全成熟度越高的组织遭受的安全事件更少:通过调研发现,2021年安全成熟度较高的组织遭受的安全事件减少了31%。

-

安全成熟度会影响产品的功能和准时交付:安全成熟度较高的组织对按时交付安全代码的信心增加了4.3倍。

-

安全成熟度高的组织业务收入明显超过预期目标:高成熟度阶段的组织相比于低成熟度阶段的组织增加业务收入的可能性高出55%。

洞察3:组织应用云原生技术所面临的主要安全风险

-

利用已知软件漏洞进行攻击

-

利用0Day漏洞进行攻击

-

利用配置错误的云服务、工作负载或特权账户进行攻击

-

由第三方进行的未经授权的访问

-

恶意软件包括勒索软件和加密软件,它们可以横向移动到云工作负载中

-

有针对性地渗透攻击

-

由于API的不安全使用而导致数据丢失的攻击

-

滥用特权账户或通过被盗的凭证进行访问

-

对象存储中显示的公开数据

洞察4:组织使用安全供应商和安全工具的数量

在调研中发现各组织在将应用扩展到云环境时