热门标签

热门文章

- 1大模型训练和推理_nl2cypher

- 2机器学习 BP神经网络(Python实现)_weight1:输入层与隐层的连接权重 weight2:隐层与输出层的连接权重 value1:隐层阈

- 3语音 AI 技术简介_ai语音学习

- 4聊天机器人框架Rasa资源整理_github对话开源框架

- 5mac系统命令行curl详解_mac curl

- 6GitHub的世界_社会化编程

- 7基于BERT的化学空间映射_pistachio数据集

- 8自动驾驶深度多模态目标检测和语义分割:数据集、方法和挑战_三轮车数据集

- 9PyTorch transforms的二十二个方法_torch小波变换

- 10HarmonyOS4.0系统性深入开发29层叠布局

当前位置: article > 正文

High 级别反射型 XSS 攻击演示(附链接)

作者:羊村懒王 | 2024-03-29 10:15:24

赞

踩

High 级别反射型 XSS 攻击演示(附链接)

环境准备

测试

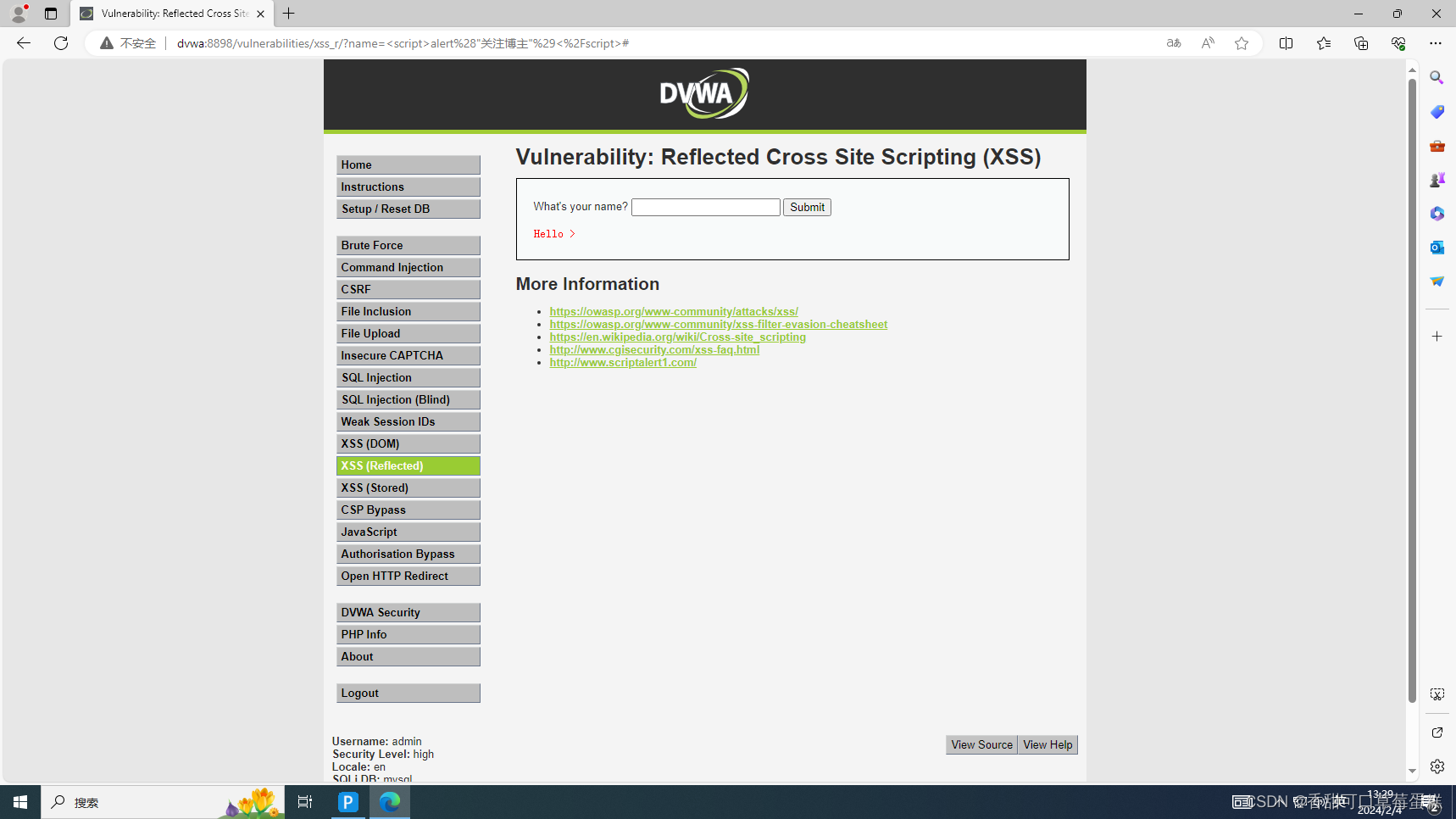

打开靶场找到该漏洞页面

先右键检查输入框属性

还是和之前一样的,所以直接输入 HTML 标签提交

<h1>morant</h1>

发现没有做过滤和防护,确认存在漏洞

攻击

输入 JavaScript 代码提交并观察

只输出 >,猜测其他内容都被过滤了再试试大小写混淆

只输出 >,猜测其他内容都被过滤了再试试大小写混淆

发现结果都一样

分析

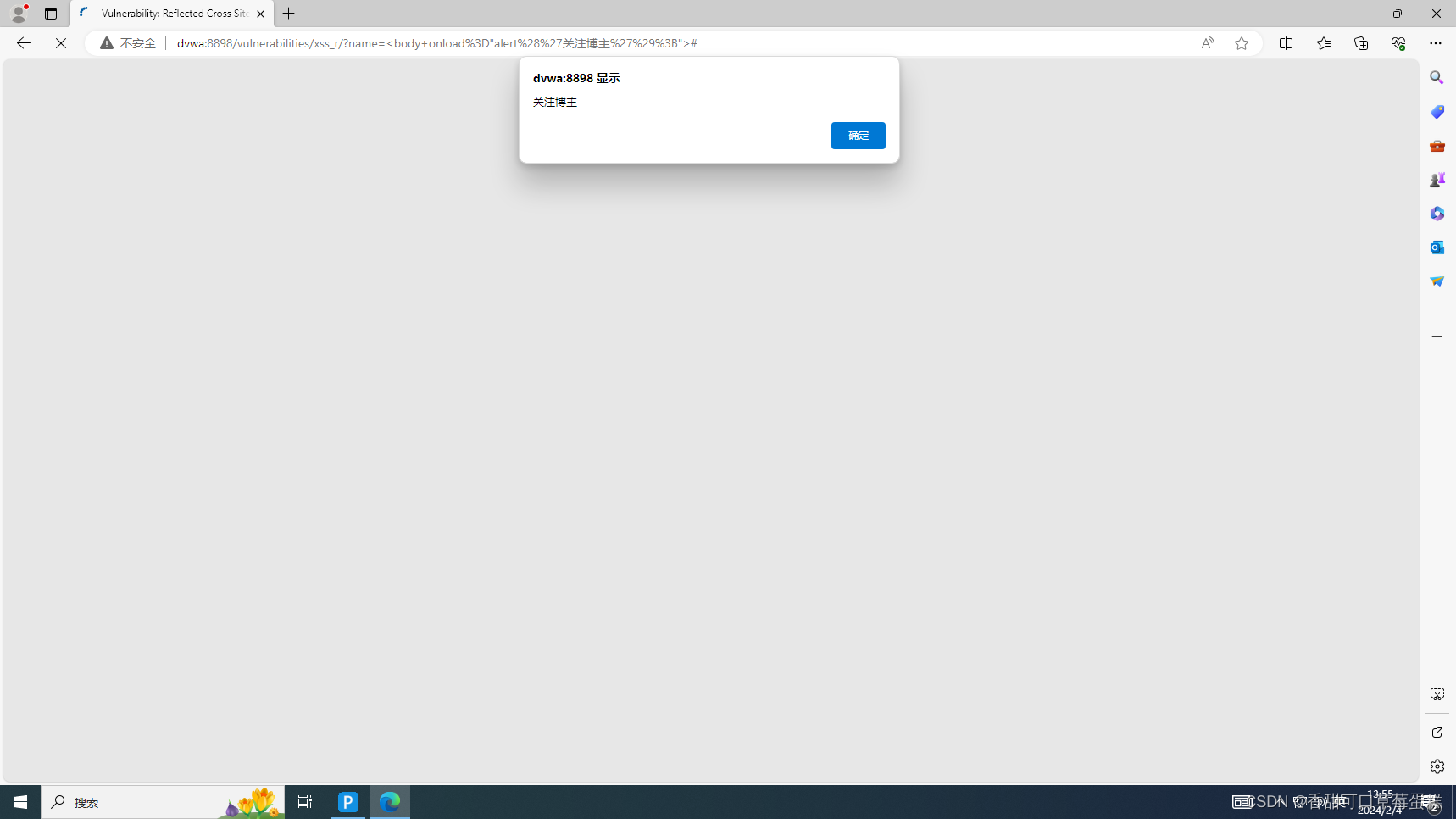

后端过滤了关键字 script 和特殊符号,大小写混淆绕过不了防护,相反,HTML 标签并没有做过滤,于是咱们可以使用 HTML 标签来攻击

<body οnlοad="alert('关注博主');">

- <body>: 这是HTML文档中的body标签,表示页面的主体部分。

- onload="alert('关注博主');": 这是<body>标签的onload事件属性。当页面加载完成时,会执行其中的JavaScript代码,即alert('关注博主');。这段JavaScript代码会显示一个弹出框,内容为"关注博主"。

攻击成功

当然,这里还可以利用别的标签特性来攻击也是可以的

<img src = 1 onerror = alert("关注博主")>

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/羊村懒王/article/detail/335292

推荐阅读

相关标签