热门标签

热门文章

- 1推荐使用AI开源平台:搭建GA领域案件分类的自动化处理

- 2python常用算法——最大公约数、完数、素数、Fibonacci数列、无穷级数4/1- 4/3+ 4/5- …前n项和计算圆周率、利用“牛顿迭代法”计算一个正数的平方根_python无穷级数4/1-4/3+4/5

- 3HTML——2.属性、标题、段落

- 4huggingface国内下载_huggingface下载

- 5批处理脚本(bat脚本)用法总结_批处理命令教程

- 6docker gpu 详细部署 video-retalking(跟着步骤打指令就完事了)_video-retalking项目搭建

- 7Linux 学习记录58(ARM篇)_linux arm入门

- 8谷歌浏览器安装插件(从 Edge 浏览器里获取插件)_edge://extensions/

- 9华为改密码让等24小时_华为手机锁屏密码忘记了如何解决 华为手机锁屏密码忘记了解决方法【介绍】...

- 10android 音频子系统-AudioFlinger(二)_(audio_module_handle_t) nextuniqueid(audio_unique_

当前位置: article > 正文

网络安全 | 什么是双因子认证2FA?

作者:菜鸟追梦旅行 | 2024-04-08 14:10:15

赞

踩

网络安全 | 什么是双因子认证2FA?

关注WX: CodingTechWork

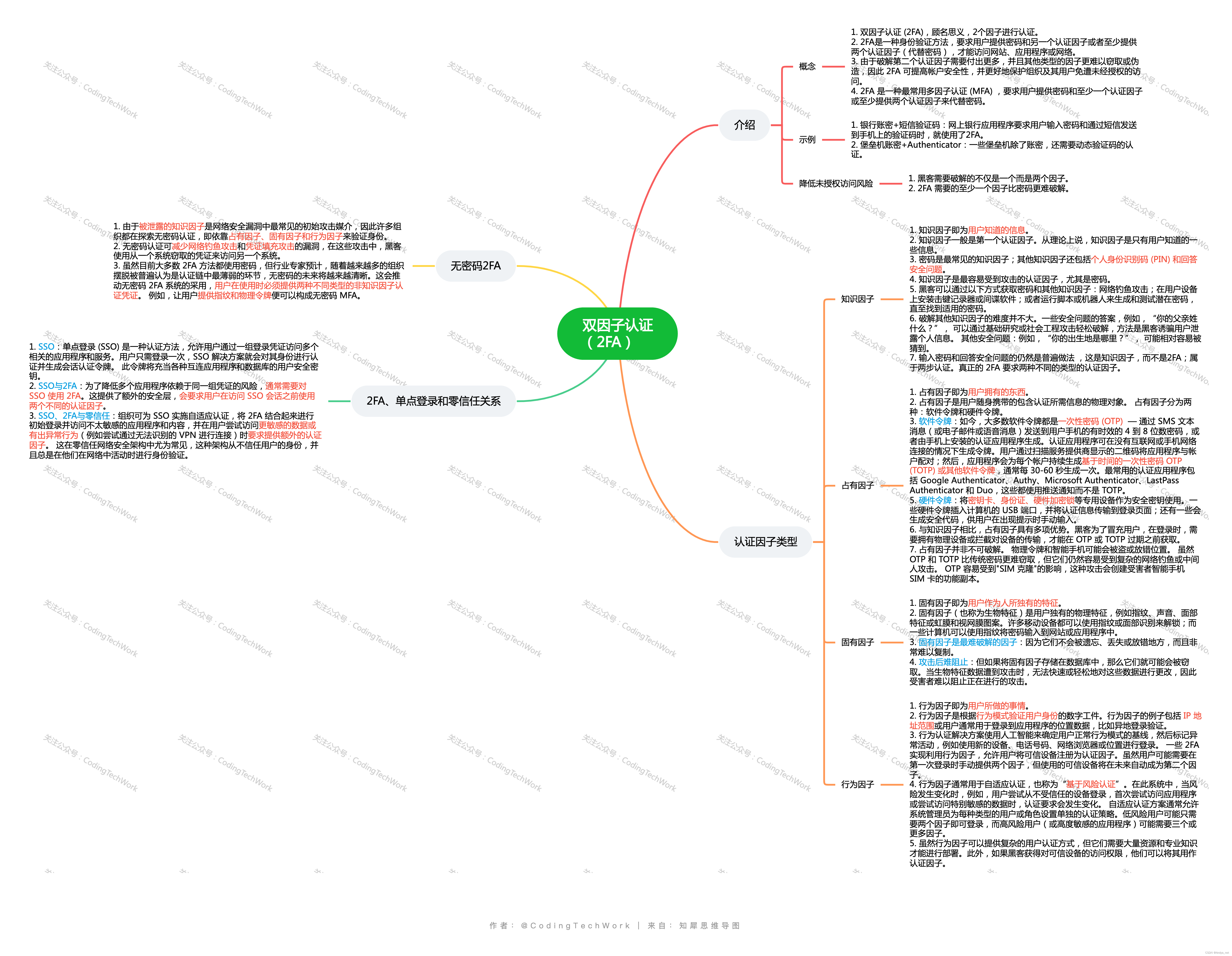

介绍

概念

- 双因子认证 (2FA),顾名思义,2个因子进行认证。

- 2FA是一种身份验证方法,

要求用户提供密码和另一个认证因子或者至少提供两个认证因子(代替密码),才能访问网站、应用程序或网络。 - 由于破解第二个认证因子需要付出更多,并且其他类型的因子更难以窃取或伪造,因此 2FA 可提高帐户安全性,并更好地保护组织及其用户免遭未经授权的访问。

- 2FA 是一种最常用多因子认证 (MFA) ,要求用户提供密码和至少一个认证因子或至少提供两个认证因子来代替密码。

示例

银行账密+短信验证码:网上银行应用程序要求用户输入密码和通过短信发送到手机上的验证码时,就使用了2FA。堡垒机账密+Authenticator:一些堡垒机除了账密,还需要动态验证码的认证。

降低未授权访问风险

- 黑客需要破解的不仅是一个而是两个因子。

- 2FA 需要的至少一个因子比密码更难破解。

认证因子类型

知识因子

- 知识因子即为

用户知道的信息。 - 知识因子

一般是第一个认证因子。从理论上说,知识因子是只有用户知道的一些信息。 - 密码是最常见的知识因子;其他知识因子还包括个人身份识别码 (PIN) 和回答安全问题。

- 知识因子是

最容易受到攻击的认证因子,尤其是密码。 - 黑客可以通过以下方式获取密码和其他知识因子:网络钓鱼攻击;在用户设备上安装击键记录器或间谍软件;或者运行脚本或机器人来生成和测试潜在密码,直至找到适用的密码。

- 破解其他知识因子的难度并不大。一些安全问题的答案,例如,“你的父亲姓什么?”, 可以通过基础研究或社会工程攻击轻松破解,方法是黑客诱骗用户泄露个人信息。 其他安全问题:例如,“你的出生地是哪里?”, 可能相对容易被猜到。

- 输入密码和回答安全问题的仍然是普遍做法 ,这是知识因子,而不是2FA;属于两步认证。真正的 2FA 要求两种不同的类型的认证因子。

占有因子

- 占有因子即为

用户拥有的东西。 - 占有因子是用户随身携带的包含认证所需信息的物理对象。 占有因子分为两种:软件令牌和硬件令牌。

软件令牌:如今,大多数软件令牌都是一次性密码 (OTP)— 通过 SMS 文本消息(或电子邮件或语音消息)发送到用户手机的有时效的 4 到 8 位数密码,或者由手机上安装的认证应用程序生成。认证应用程序可在没有互联网或手机网络连接的情况下生成令牌。用户通过扫描服务提供商显示的二维码将应用程序与帐户配对;然后,应用程序会为每个帐户持续生成基于时间的一次性密码 OTP (TOTP)或其他软件令牌,通常每 30-60 秒生成一次。最常用的认证应用程序包括 Google Authenticator、Authy、Microsoft Authenticator、LastPass Authenticator 和 Duo,这些都使用推送通知而不是 TOTP。硬件令牌:将密钥卡、身份证、硬件加密锁等专用设备作为安全密钥使用。一些硬件令牌插入计算机的 USB 端口,并将认证信息传输到登录页面;还有一些会生成安全代码,供用户在出现提示时手动输入。- 与知识因子相比,占有因子具有多项优势。黑客为了冒充用户,在登录时,需要拥有物理设备或拦截对设备的传输,才能在 OTP 或 TOTP 过期之前获取。

- 占有因子

并非不可破解。 物理令牌和智能手机可能会被盗或放错位置。 虽然 OTP 和 TOTP 比传统密码更难窃取,但它们仍然容易受到复杂的网络钓鱼或中间人攻击。 OTP 容易受到"SIM 克隆"的影响,这种攻击会创建受害者智能手机 SIM 卡的功能副本。

固有因子

- 固有因子即为

用户作为人所独有的特征。 - 固有因子(也称为生物特征)是用户独有的

物理特征,例如指纹、声音、面部特征或虹膜和视网膜图案。许多移动设备都可以使用指纹或面部识别来解锁;而一些计算机可以使用指纹将密码输入到网站或应用程序中。 固有因子是最难破解的因子:因为它们不会被遗忘、丢失或放错地方,而且非常难以复制。攻击后难阻止:但如果将固有因子存储在数据库中,那么它们就可能会被窃取。当生物特征数据遭到攻击时,无法快速或轻松地对这些数据进行更改,因此受害者难以阻止正在进行的攻击。

行为因子

- 行为因子即为

用户所做的事情。 - 行为因子是根据行为模式验证用户身份的数字工件。行为因子的例子包括 IP 地址范围或用户通常用于登录到应用程序的位置数据,比如

异地登录验证。 - 行为认证解决方案使用人工智能来确定用户正常行为模式的基线,然后标记异常活动,例如使用新的设备、电话号码、网络浏览器或位置进行登录。一些 2FA 实现利用行为因子,允许用户将可信设备注册为认证因子。虽然用户可能需要在第一次登录时手动提供两个因子,但使用的可信设备将在未来自动成为第二个因子。

- 行为因子通常用于自适应认证,也称为“

基于风险认证”。在此系统中,当风险发生变化时,例如,用户尝试从不受信任的设备登录,首次尝试访问应用程序或尝试访问特别敏感的数据时,认证要求会发生变化。自适应认证方案通常允许系统管理员为每种类型的用户或角色设置单独的认证策略。低风险用户可能只需要两个因子即可登录,而高风险用户(或高度敏感的应用程序)可能需要三个或更多因子。 - 虽然行为因子可以提供复杂的用户认证方式,但它们需要大量资源和专业知识才能进行部署。此外,如果黑客获得对可信设备的访问权限,他们可以将其用作认证因子。

无密码2FA

- 由于

被泄露的知识因子是网络安全漏洞中最常见的初始攻击媒介,因此许多组织都在探索无密码认证,即依靠占有因子、固有因子和行为因子来验证身份。 - 无密码认证可

减少网络钓鱼攻击和凭证填充攻击的漏洞,在这些攻击中,黑客使用从一个系统窃取的凭证来访问另一个系统。 - 虽然目前大多数 2FA 方法都使用密码,但行业专家预计,随着越来越多的组织摆脱被普遍认为是认证链中最薄弱的环节,无密码的未来将越来越清晰。这会推动无密码 2FA 系统的采用,用户在使用时必须提供两种不同类型的非知识因子认证凭证。 例如,让用户提供指纹和物理令牌便可以构成无密码 MFA。

2FA、单点登录和零信任关系

SSO:单点登录 (SSO) 是一种认证方法,允许用户通过一组登录凭证访问多个相关的应用程序和服务。用户只需登录一次,SSO 解决方案就会对其身份进行认证并生成会话认证令牌。 此令牌将充当各种互连应用程序和数据库的用户安全密钥。SSO与2FA:为了降低多个应用程序依赖于同一组凭证的风险,通常需要对 SSO 使用 2FA。这提供了额外的安全层,会要求用户在访问 SSO 会话之前使用两个不同的认证因子。SSO、2FA与零信任:组织可为 SSO 实施自适应认证,将 2FA 结合起来进行初始登录并访问不太敏感的应用程序和内容,并在用户尝试访问更敏感的数据或有异常行为(例如尝试通过无法识别的 VPN 进行连接)时要求提供额外的认证因子。这在零信任网络安全架构中尤为常见,这种架构从不信任用户的身份,并且总是在他们在网络中活动时进行身份验证。

参考:https://developer.ibm.com/

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/菜鸟追梦旅行/article/detail/386036

推荐阅读

相关标签