- 1如何自己的医疗图像分割数据集 使用NNunet进行训练_nnunet处理nii图像

- 2llama.cpp部署通义千问Qwen-14B_llama.cpp qwen

- 3轻松实现微信、QQ防撤回、多开工具_微信防撤回github

- 4napi系列学习基础篇——NAPI数据类型转换与同步调用

- 5用五一最简单的板做一个智能循迹小车_制作一个智能小车,前期有哪些检查工作

- 6干货:用好VSCode这13款插件,工作效率提升10倍_vscode design

- 7Sentence-Transformer的使用及fine-tune教程_distiluse-base-multilingual-cased

- 8一招解决从GItHub下载文件过慢问题_python下载github慢

- 9宇信科技:强势行业加速融入AIGC,同时做深做细

- 10用云手机运营TikTok有什么好处?

UDP Flood 攻击实验_udp泛洪攻击步骤

赞

踩

目录

一、UDP概述

1、特点

不需要建立连接,直接发送数据,不需要确认

2、报文字段

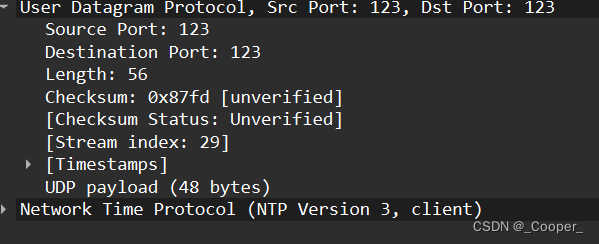

这里抓包来看一下,先把系统时间设置为手动再打开

可以看出UDP的报文有:

源端口、目的端口、UDP长度、UDP校验和(检验数据的完整性)

3、常见的UDP端口

DNS 53

TFTP 69

RPC 111

NTP 123

SNMP 161

二、UDP Flood 攻击

1、准备

kali(攻击端) server 2016(服务器端) Win10

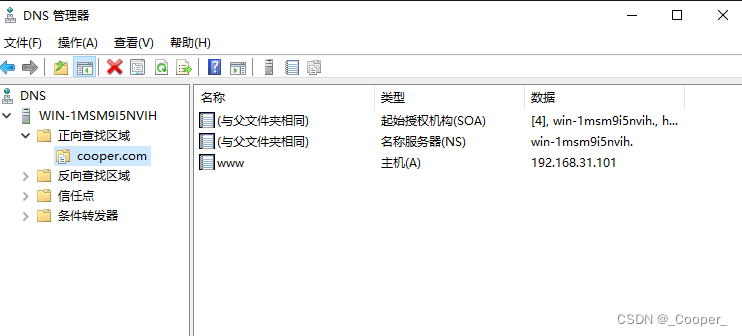

首先保证三台机器可以相互通信,然后在server2016中安装DNS服务器。安装完成后配置DNS服务器,创建正向查找区域,再添加一条DNS记录,也就是在刚刚新建的正向区域中新建主机。

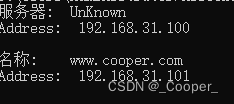

创建完成后在Win10使用nslookup工具查看

nslookup www.cooper.com 192.168.31.100(服务器IP地址)

DNS解析完成后就可以开始攻击了,攻击使用kali自带的工具

hping3 -q -n -d 100000 --rand-source --udp -p 53 --flood 192.168.31.100

“-q”安静模式

“-n”数字化输出

“-d”单次报文

“--rand-source”随机地址

“--udp”udp模式

“-p”目标端口

“flood”持续、快速的发送数据包

“192.168.31.100”服务器端IP地址

PS:关于hping3的使用详解

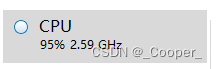

开启攻击后在server2016进行抓包

可以看到随机地址在访问服务器端,但是在Queries这里一般的访问会有域名,这里没有加域名,则红色高亮处显示格式错误的数据包,所以它不是一个合法的DNS请求。现在查看server2016的CPU使用率可以发现,使用率大幅提高。

此时再用Win10 nslookup工具去查询DNS

![]()

会发现请求超时,当攻击停止时即可恢复正常状态。防御时可以查找这些流量特征,针对这一类的特征把它们拒绝掉。

三、问题

在实验过程中,server2016配置好DNS域名之后用nslookup工具解析不到

nslookup www.cooper.com

经过查询这是因为搜索系统默认的DNS服务器,之后强制指定一个特定的DNS服务器进行查询,即可查询到DNS信息。在kali攻击时开了四个终端进行攻击,使server2016的CUP一直处于高使用率,物理机的CUP使用率与之相近,导致最后的蓝屏,哈哈哈哈哈。但是实验成功还是很开心~