- 1AIGC的API使用详解_aigc api

- 2uni-app+uview组件上传图片时添加水印并保存到相册,具体样式需自己调整_uview upload 选择多张图片并添加水印

- 3k8s 命令行工具_terminationmessagepath:

- 4数据结构 顺序表实现手机通讯录_设计手机通讯录系统用线性表的顺序存储

- 5数学建模—编程手算法学习路线(自用)_研究生数学建模编程手怎么准备代码

- 6pythonpecan教程_python后台Flask 快速入门

- 7电话机器人:智能助手,提升销售效率

- 8云原生周刊:Kubernetes v1.30 发布 | 2024.4.22

- 9编程思路整理---逻辑篇_编程思路怎么写

- 10什么是 TLS/SSL 握手

Mikrotik Ros 安全基本配置_routeros默认账号密码

赞

踩

基本概述

Mikrotik路由器是一种基于Linux内核的网络操作系统,常用于构建企业级网络和个人网络。为了确保网络的安全性,对Mikrotik RouterOS进行适当的安全加固是至关重要的。本文将介绍一些Mikrotik RouterOS的基本安全配置,以帮助您提高网络的安全性。

Mikrotik系列路由器也成RouterOS软路由,RouterOS是基于Linux内核的网络操作系统,其预装在MikroTik生产的路由器、无线设备以及RouterBOARD上。同时,它也可以安装在x86平台的个人电脑上,用于将电脑转化为路由器,并实现防火墙、虚拟专用网络服务器、强制门户网关等功能[4]。MikroTik也提供用于虚拟机和云服务的RouterOS镜像,其被称为云托管路由器(Cloud Hosted Router)。

安全建议

互联网基于对Mikrotik路由器的攻击从未停止,基于路由安全考虑,需要对ros安全加固。

在企业中使用,往往有在路由器上配置公网IP,并提供对外访问的接口,因此,为了安全起见:

1、禁止外网Ping路由器外网IP

2、修改管理员默认账号(admin)

3、设置高强度管理员密码

4、限制允许登录的IP网段

5、如有开启8291端口,使用winbox服务,需要禁止使用mac地址登录winbox,并对外关闭8291

端口扫描

通过使用nmap扫描ros外网IP开放端口,其中open为开放服务:

PORT STATE SERVICE VERSION 25/tcp filtered http smtp 53/tcp open domain Mikrotik Routeros named or openDns Updater #dns端口,上网必要 80/tcp filtered 135/tcp filtered msrpc 137/tcp filtered netbios-ns 138/tcp filtered netbios-dgm 139/tcp filtered netbios-ssn 443/tcp filtered https 445/tcp filtered microsoft-ds 593/tcp filtered http-rpc-epmap 1723/tcp open pptp #pptp 2000/tcp open bandwidth-test krotik #带宽测试用于测试MikroTik路由器的吞吐量,/tool bandwidth-server set enabled=no(测试时开启即可) 4343/tcp open ss1/unical1? #TCP 端口 4343 使用传输控制协议 4444/tcp filtered krb524 8080/tcp filtered http-proxy 8291/tcp open http unknown #winbox通信协议端口,限制内网运维IP可以访问

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

安全加固设置

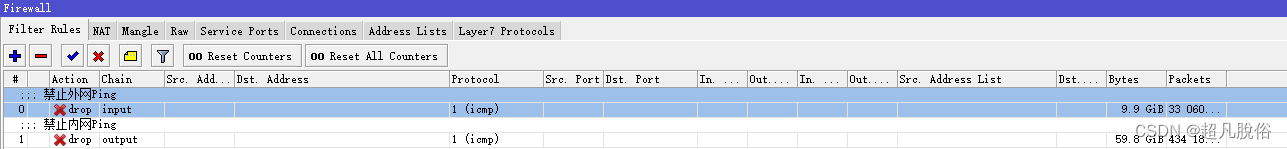

禁止外网Ping

禁止外网Ping是一种常见的安全措施,可以防止攻击者通过Ping扫描来确定您的网络是否存在。您可以通过以下步骤来禁止外网Ping:

- 登录到Mikrotik RouterOS的管理界面。

- 进入"IP"菜单下的"Firewall"子菜单。

- 在"Firewall Rules"选项卡下,创建一个新的规则。

- 设置"Chain"为"input",“Protocol"为"icmp”。

- 在"Action"设置中选择"drop",这将丢弃所有传入的icmp流量。

- 保存并应用规则。

通过禁止外网Ping,您可以减少暴露给外部网络的信息,增加网络的隐蔽性。

修改管理员默认账号

Mikrotik RouterOS默认的管理员账号为"admin",为了增加系统的安全性,建议修改默认的管理员账号。您可以按照以下步骤修改管理员账号:

- 登录到Mikrotik RouterOS的管理界面。

- 进入"System"菜单下的"Users"子菜单。

- 找到默认的管理员账号"admin",点击编辑按钮。

- 在"Name"字段中输入一个新的管理员账号名称。

- 保存修改。

通过修改管理员默认账号,可以减少攻击者猜测管理员账号的可能性,提高系统的安全性。

设置高强度管理员密码

管理员密码是保护Mikrotik RouterOS的重要组成部分。为了确保密码的安全性,建议设置一个高强度的管理员密码。以下是一些创建高强度密码的建议:

- 使用至少8个字符的密码,包括大写字母、小写字母、数字和特殊字符。

- 避免使用常见的密码,如"123456"或"password"。

- 定期更改管理员密码,以防止密码泄露。

通过设置高强度管理员密码,可以提高系统的安全性,减少密码被破解的风险。

限制允许登录的IP网段

为了进一步增加系统的安全性,您可以限制允许登录Mikrotik RouterOS的IP网段。通过限制允许登录的IP网段,您可以防止未经授权的访问尝试。以下是一些限制允许登录的IP网段的步骤:

- 登录到Mikrotik RouterOS的管理界面。

- 进入"IP"菜单下的"Services"子菜单。

- 找到"Winbox"服务,点击编辑按钮。

- 在"Allowed Addresses"字段中输入允许登录的IP网段,多个网段之间使用逗号分隔。

- 保存修改。

通过限制允许登录的IP网段,可以减少未经授权的访问尝试,提高系统的安全性。

关闭不必要的服务端口

Mikrotik RouterOS默认开放一些服务端口,如HTTP、FTP、API等。为了增加系统的安全性,建议关闭不必要的服务端口。以下是一些关闭不必要服务端口的步骤:

- 登录到Mikrotik RouterOS的管理界面。

- 进入"IP"菜单下的"Services"子菜单。

- 找到不需要的服务端口,点击编辑按钮。

- 在"Enabled"字段中选择"no",禁用该服务端口。

- 保存修改。

通过关闭不必要的服务端口,可以减少系统暴露给外部网络的攻击面,提高系统的安全性。

禁用通过MAC地址登录Winbox服务

Winbox是一种用于管理Mikrotik RouterOS的图形化工具,通过禁用通过MAC地址登录Winbox服务,可以增加系统的安全性。以下是禁用通过MAC地址登录Winbox服务的步骤:

- 登录到Mikrotik RouterOS的管理界面。

- 进入"IP"菜单下的"Services"子菜单。

- 找到"MAC Server",点击编辑按钮。

- 在"Allowed Interface List"字段中选择"none",禁止通过MAC地址登录Winbox服务。

- 保存修改。

通过禁用通过MAC地址登录Winbox服务,可以减少未经授权的访问尝试,提高系统的安全性。

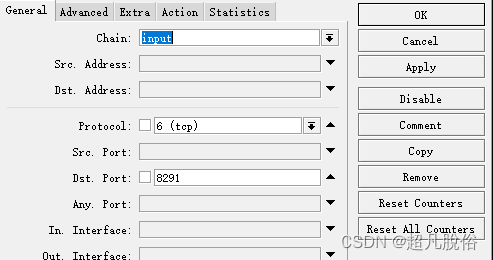

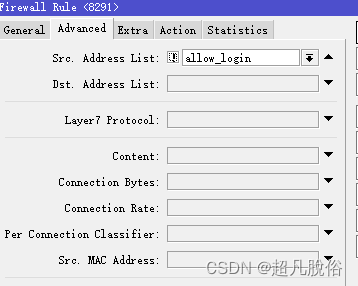

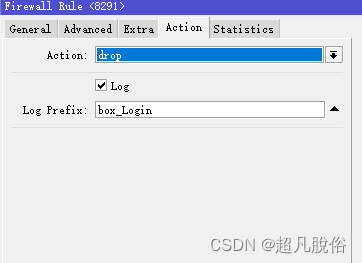

禁止SSH登录并限制允许的IP地址

SSH是一种常用的远程登录协议,为了增加系统的安全性,建议禁止SSH登录并限制允许的IP地址。以下是禁止SSH登录并限制允许的IP地址的步骤:

- 登录到Mikrotik RouterOS的管理界面。

- 进入"IP"菜单下的"Firewall"子菜单。

- 在"Firewall Rules"选项卡下,创建一个新的规则。

- 设置"Chain"为"input",“Protocol"为"tcp”,“Dst Port"为"22”。

- 在"Src Address List"字段中输入允许登录的IP地址列表,多个地址之间使用逗号分隔。

- 在"Action"设置中选择"drop",这将丢弃所有未在允许列表中的SSH流量。

- 保存并应用规则。

通过禁止SSH登录并限制允许的IP地址,可以防止未经授权的SSH访问,提高系统的安全性。

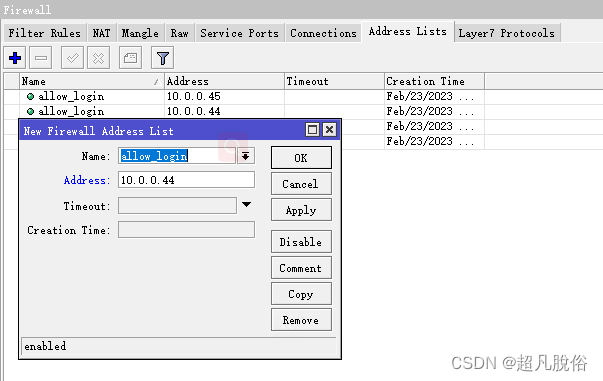

定义allow_login IP地址

以上是一些Mikrotik RouterOS的基本安全配置建议,通过采取这些安全措施,您可以增加网络的安全性,保护系统免受潜在的攻击。请记住,网络安全是一个持续的过程,建议定期审查和更新安全配置,以适应不断变化的威胁环境。

参考:

MikroTik Wiki: Securing Your Router

MikroTik - 维基百科,自由的百科全书

Mikrotik路由安全防范设置