- 1Windows 下安装并使用 mysql_window本地ysql

- 2EtherCAT主站SDO读报文抓包分析_单片机ethercat主站怎么抓包

- 3springboot动态监听rabbitMq队列_springboot队列监听

- 4Spring Boot启动项目时如何加载缓存

- 5winds操作系统下登录本地MySQL和远程MySQL_windows本地启动登录mysql

- 6ArUco

- 7FPGA逻辑设计回顾(10)DDR/DDR2/DDR3中的时序参数的含义_内存第二时序和第三时序

- 8QT—记事本项目_qt 实现记事本

- 9毕业半年年终总结

- 10DevOps学习指南:从基础到专家(持续更新,新增20篇,5月19)

ensp防火墙综合实验lab_使用校本部防火墙出接口地址段13.13.13.2对外发布官网服务器

赞

踩

实验要求:

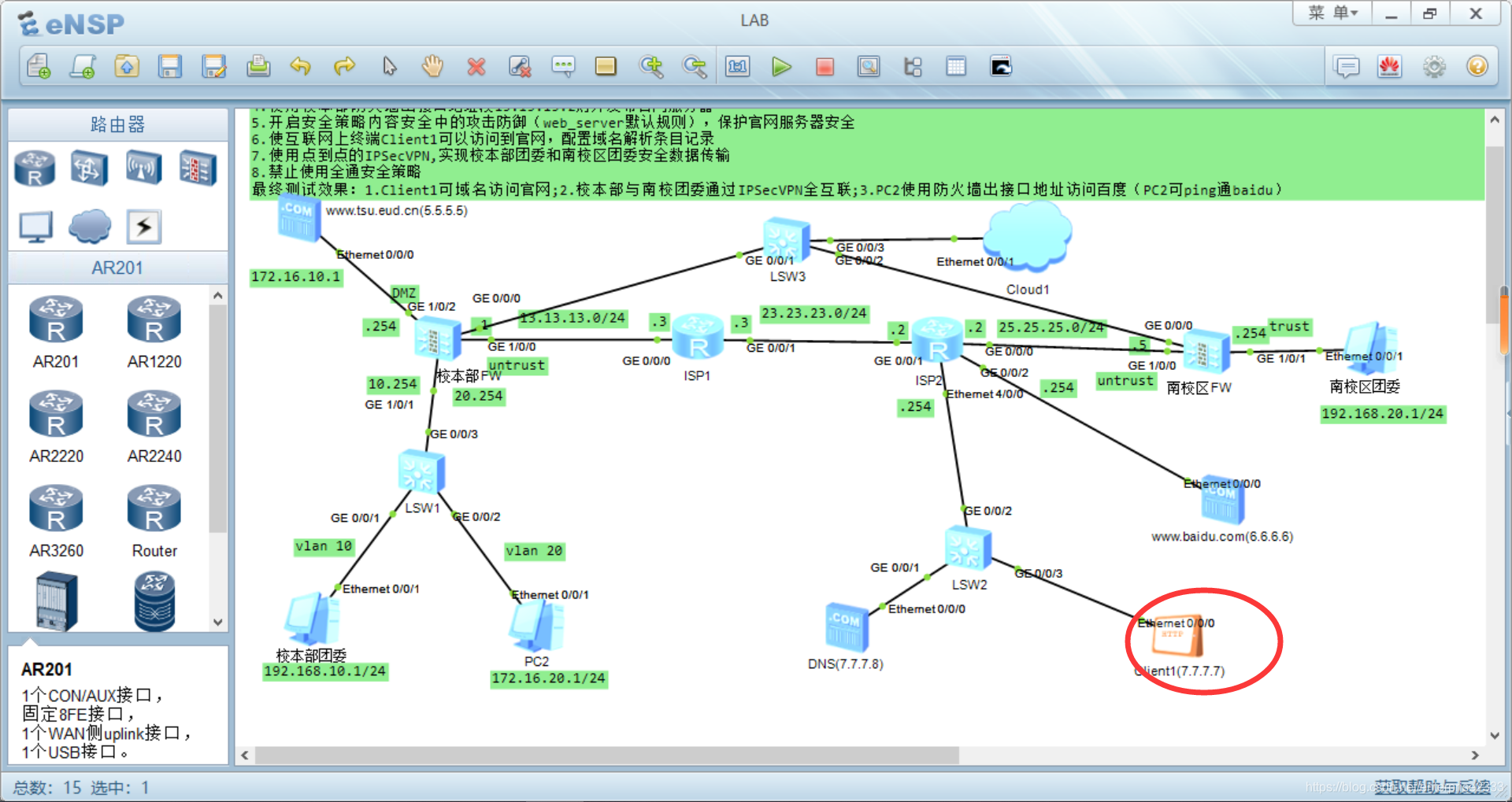

1.完成防火墙组网基础配置(IP,安全域,路由(可配置动态路由,只可宣告防火墙untrust所在网段)ISP路由器不能存在防火墙非untrust区域内路由),校本部和南校区防火墙管理地址分别为172.16.2.10/24,172.16.2.20/24

2.校本部防火墙1/0/1设置为二层接口,在防火墙上配置SVI分别为vlan 10和vlan 20的网关,两SVI安全域均为trust

3.PC2可以使用防火墙出接口地址上网访问到百度服务器(可ping通6.6.6.6即可)

4.使用校本部防火墙出接口地址段13.13.13.2对外发布官网服务器

5.开启安全策略内容安全中的攻击防御(web_server默认规则),保护官网服务器安全

6.使互联网上终端Client1可以访问到官网,配置域名解析条目记录

7.使用点到点的IPSecVPN,实现校本部团委和南校区团委安全数据传输

8.禁止使用全通安全策略

最终测试效果:1.Client1可域名访问官网;2.校本部与南校团委通过IPSecVPN全互联;3.PC2使用防火墙出接口地址访问百度(PC2可ping通baidu)

实验拓扑图:

一、云的配置:

二、校本部防火墙的配置:

1、首先是管理口(即g0/0/0),确保管理口的ip和云所绑定的网卡ip在同一段内,同时将所有服务开启。

[XiaoBenBu]int g0/0/0

[XiaoBenBu-GigabitEthernet0/0/0]ip address 172.16.2.10 24

[XiaoBenBu-GigabitEthernet0/0/0]service-manage all permit

- 1

- 2

- 3

2、进入1/0/0和1/0/2配端口地址

[XiaoBenBu]int g1/0/0

[XiaoBenBu-GigabitEthernet1/0/0]ip address 13.13.13.1 24

[XiaoBenBu-GigabitEthernet1/0/0]int g1/0/2

[XiaoBenBu-GigabitEthernet1/0/2]ip address 172.16.10.254 24

- 1

- 2

- 3

- 4

3、改变防火墙1/0/1口的类型

[XiaoBenBu-GigabitEthernet1/0/2]int g1/0/1

[XiaoBenBu-GigabitEthernet1/0/1]portswitch

- 1

- 2

4、创建vlan,同时开放ping命令,配ip地址,同时进1/0/1口加入VLAN

[XiaoBenBu]vlan batch 10 20

[XiaoBenBu]int vlan 10

[XiaoBenBu-Vlanif10]ip address 192.168.10.254 24

[XiaoBenBu-Vlanif10]service-manage ping permit

[XiaoBenBu-Vlanif10]int vlan 20

[XiaoBenBu-Vlanif20]ip address 172.16.20.254 24

[XiaoBenBu-Vlanif20]service-manage ping permit

[XiaoBenBu-Vlanif20]quit

[XiaoBenBu]int g1/0/1

[XiaoBenBu-GigabitEthernet1/0/1]p l t

[XiaoBenBu-GigabitEthernet1/0/1]p t a v 10 20

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

5、创建ospf

[XiaoBenBu]ospf 2 router-id 5.5.5.5

[XiaoBenBu-ospf-2]area 0.0.0.0

[XiaoBenBu-ospf-2-area-0.0.0.0]network

[XiaoBenBu-ospf-2-area-0.0.0.0]network 13.13.13.1 0.0.0.0

- 1

- 2

- 3

- 4

tip: 在本实验中router-id 随便写,在后面路由的配置中只需要保证ospf后面的数字一样即可,我这里用的是2,可以随便换别的数。

6、进入防火墙web页面配置,推荐用谷歌浏览器

在地址框中输入

https://172.16.2.10:8443

即可进入,点击继续前往

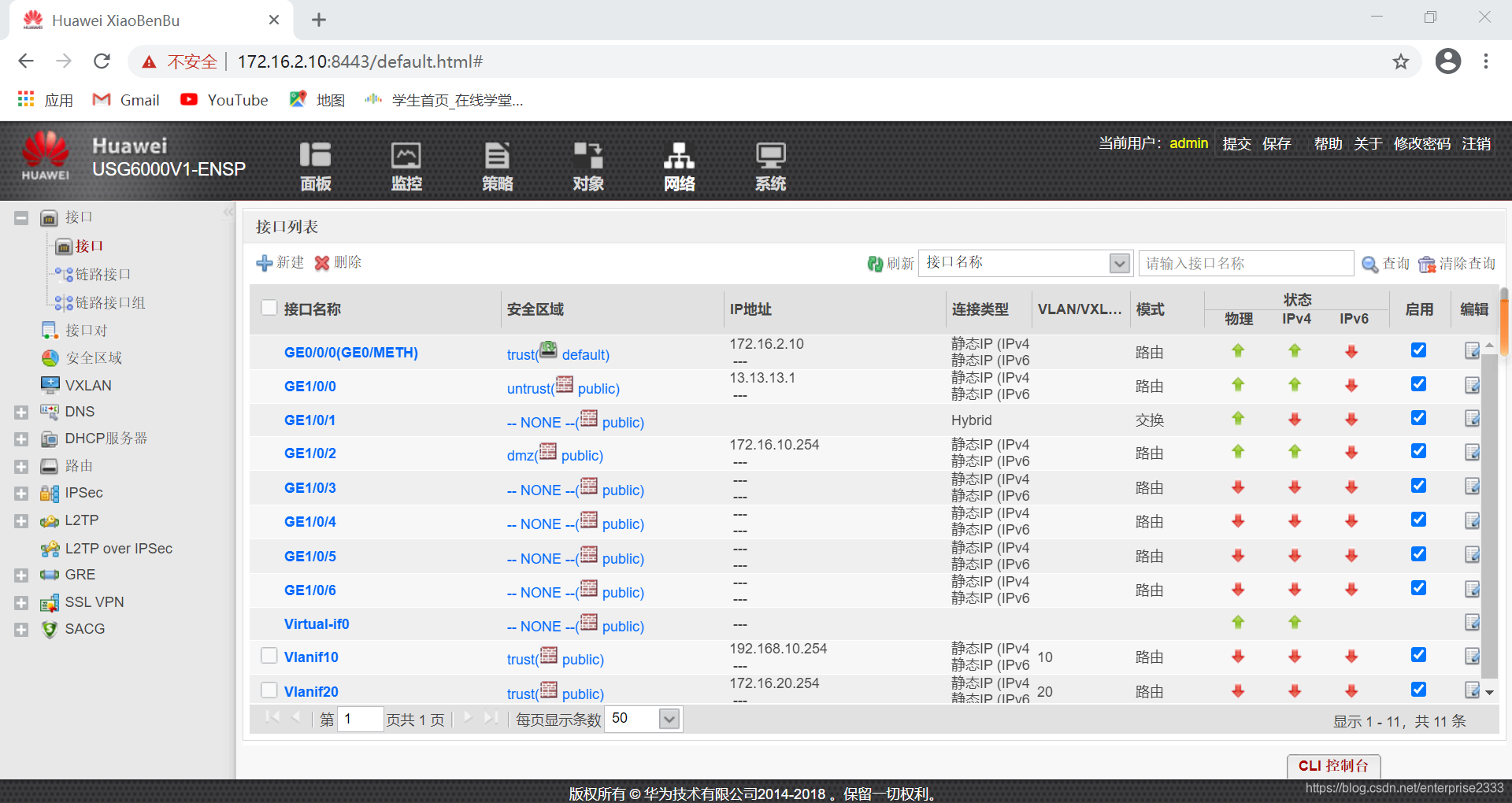

进入网络选项,划分安全域,如图

进入对象→地址→新建,将我们需要用到的地址全部添加

之后就是配置安全策略

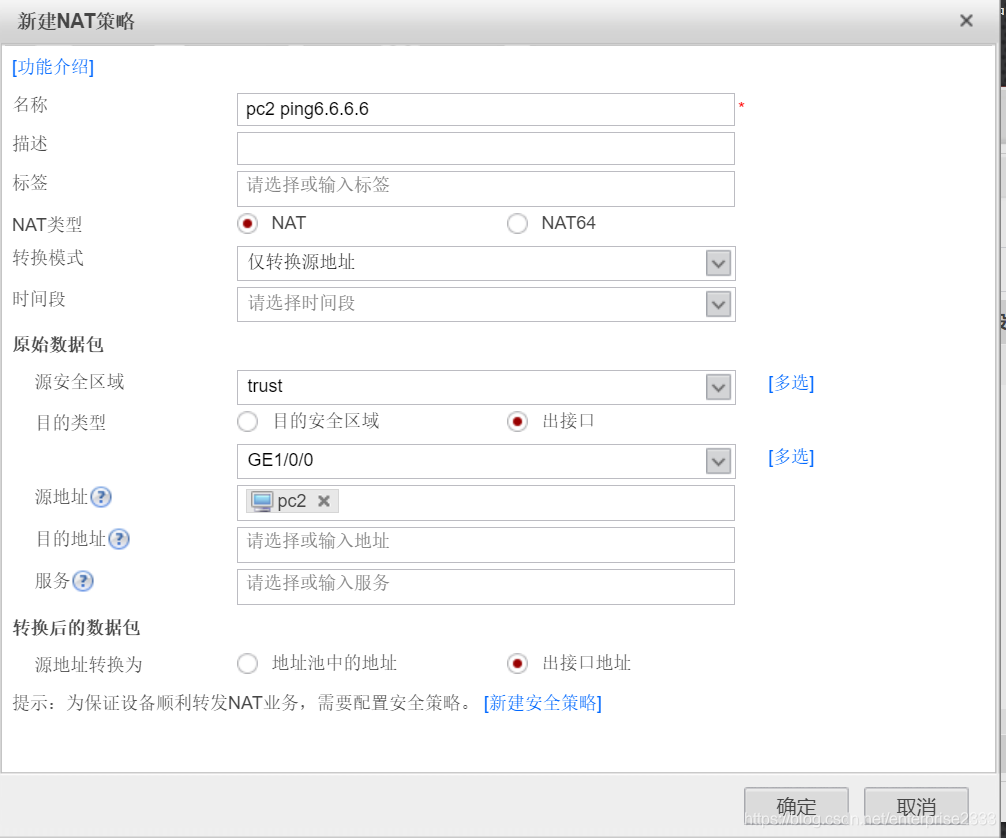

首先实现pc2 ping 通6.6.6.6,不仅需要安全策略,还需要NAT转换,NAT 策略和安全策略如图:

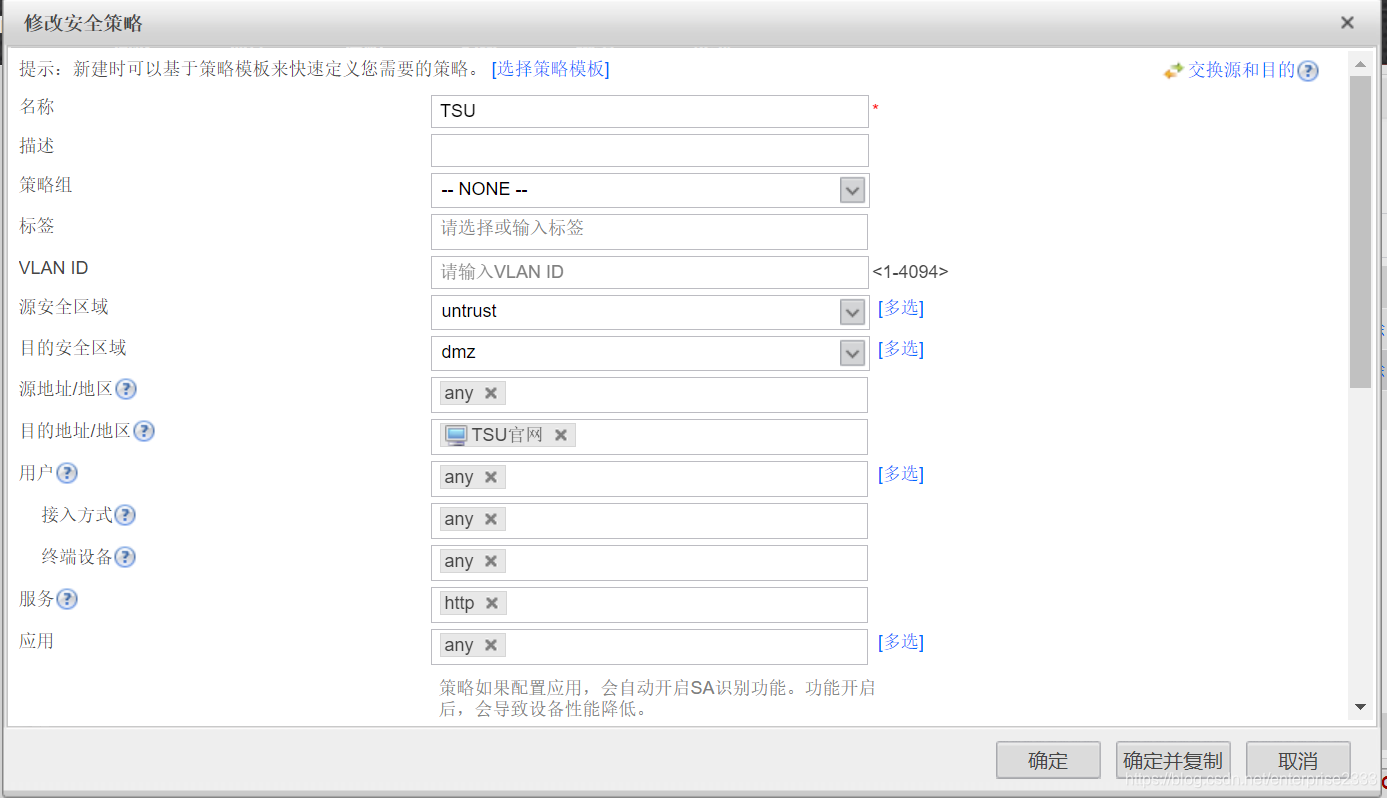

之后实现外网访问官网的步骤,需要安全策略和NAT映射,

配置如图:

就可以实现外网访问到官网,同时不泄露官网的真实ip地址

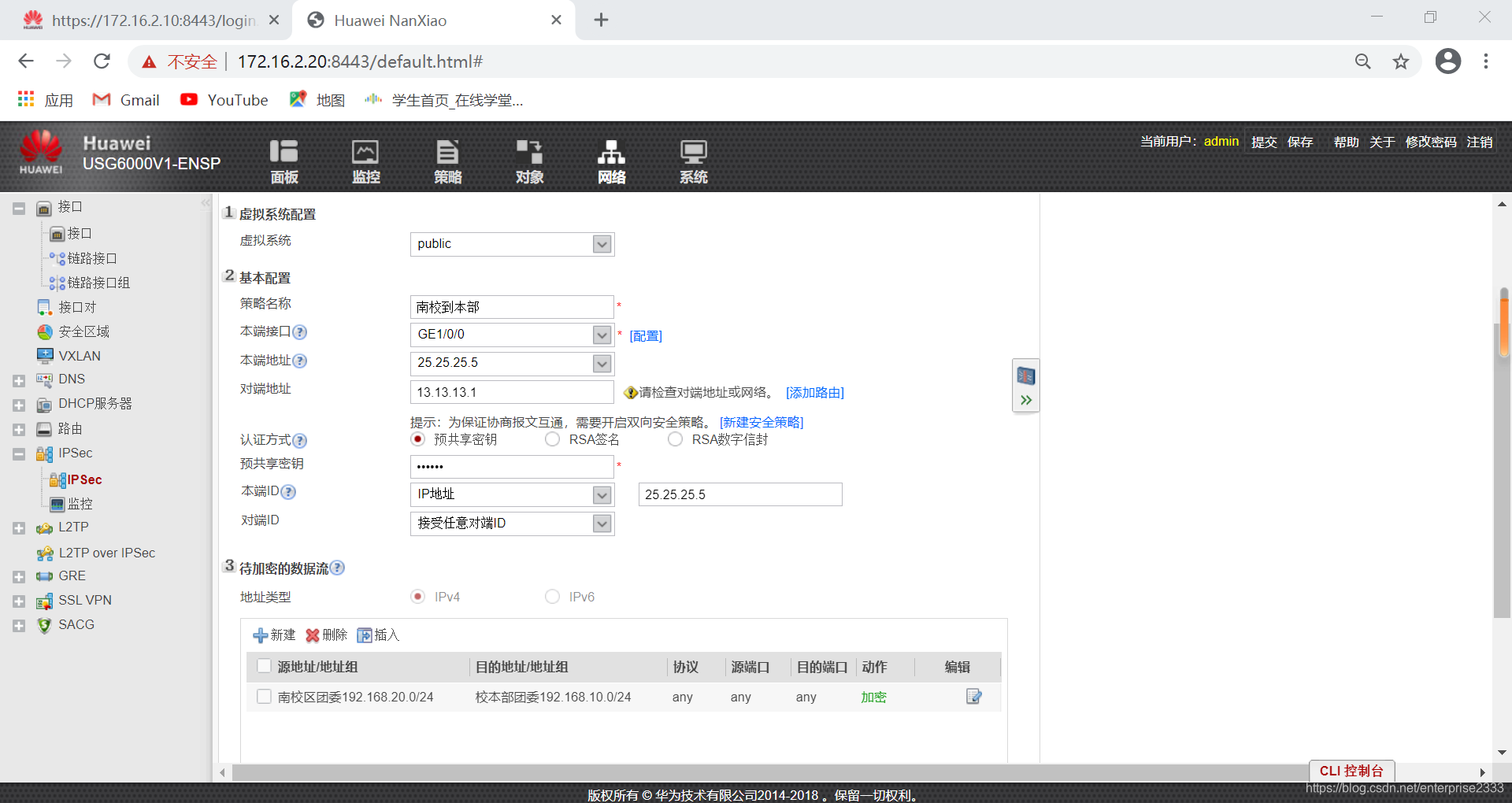

最后一步就是配置VPN了,需要三条安全策略和一条ipsec配置

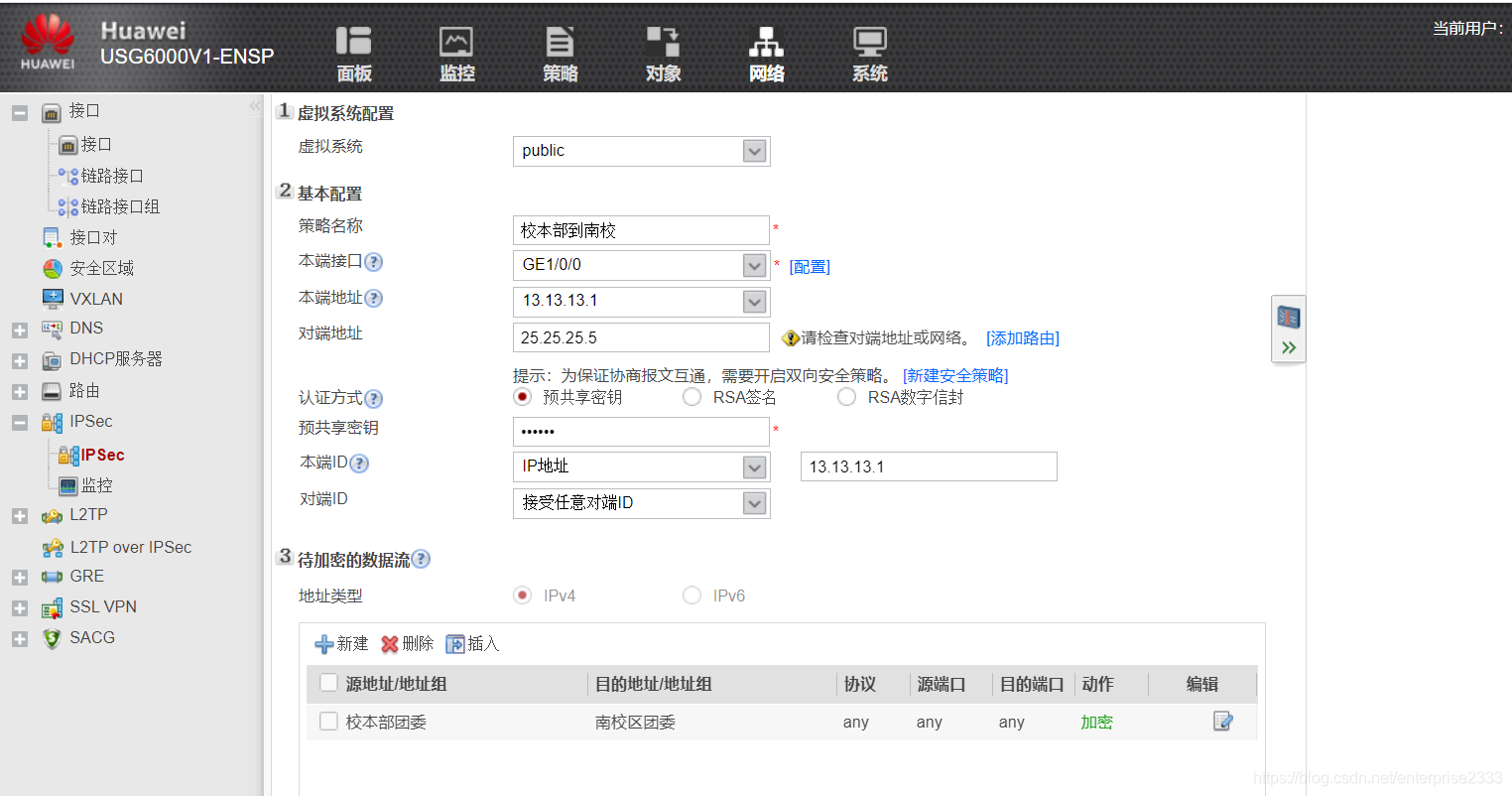

ipsec配置:

之后点击应用

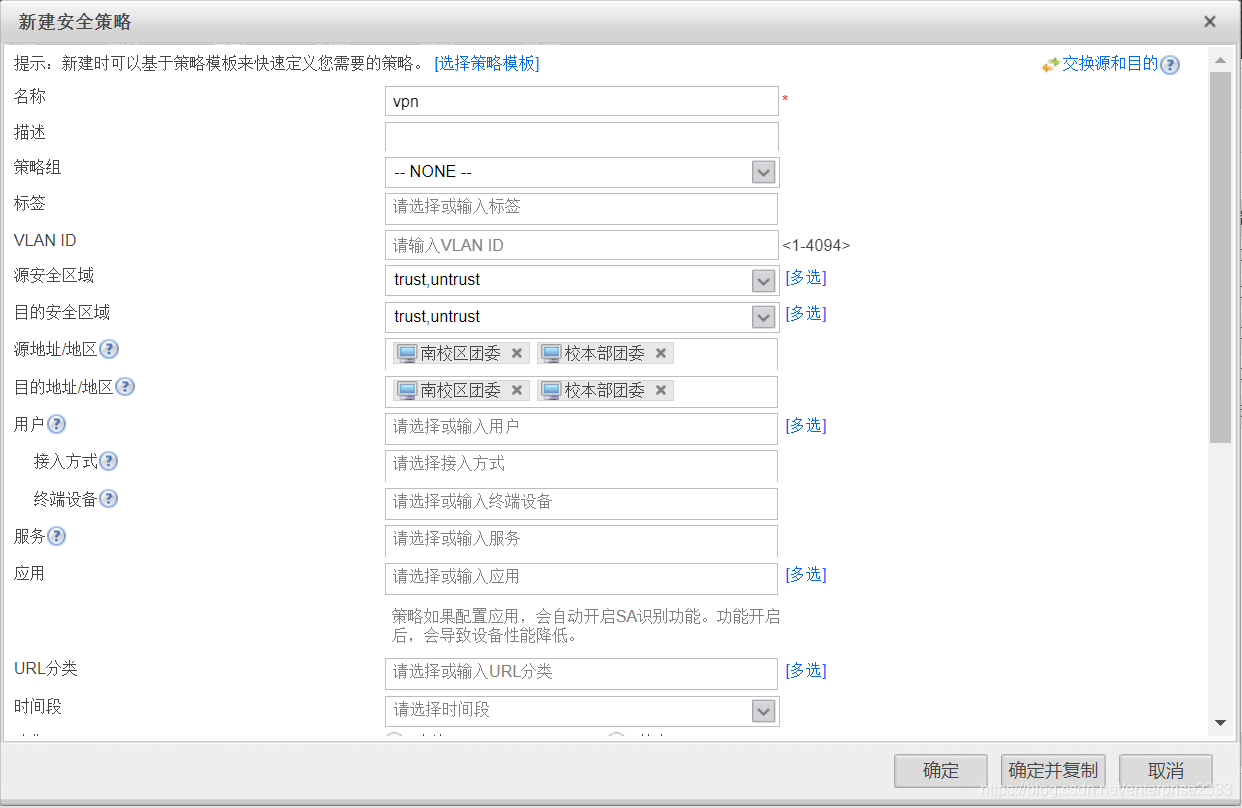

安全策略配置:

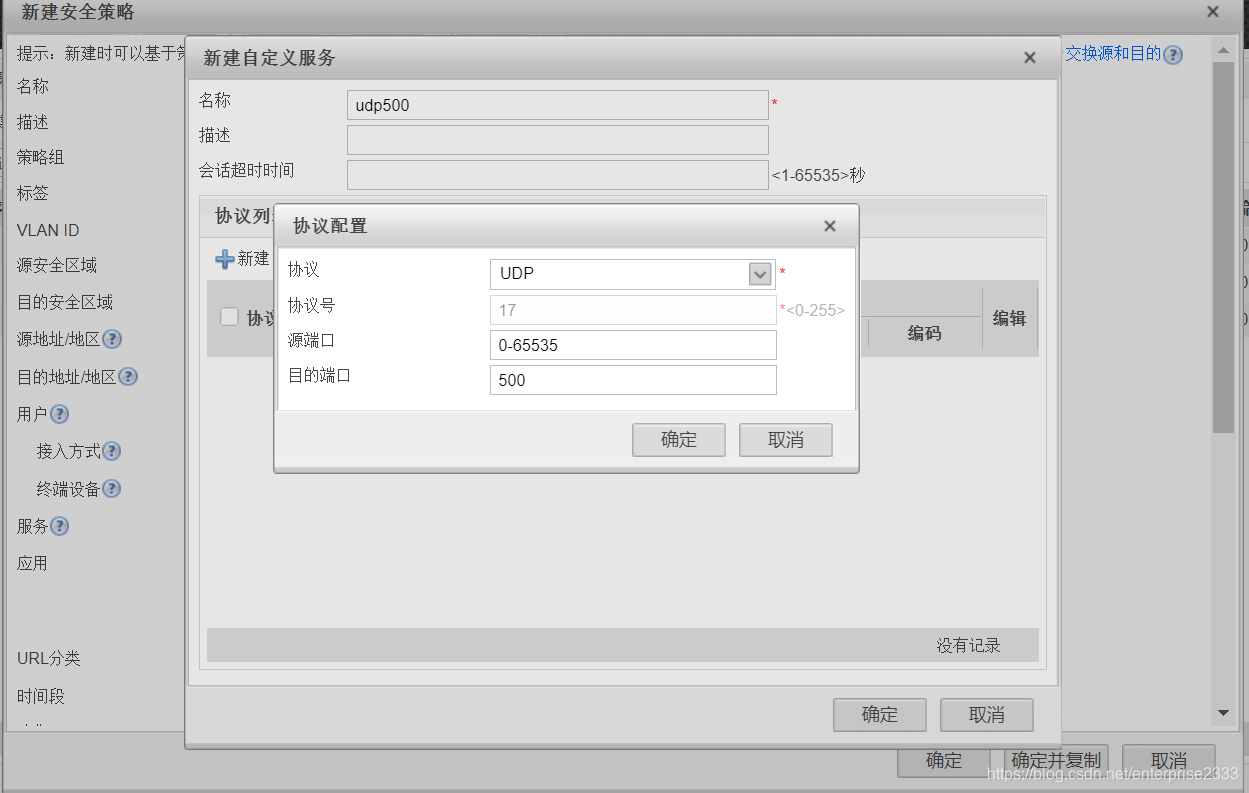

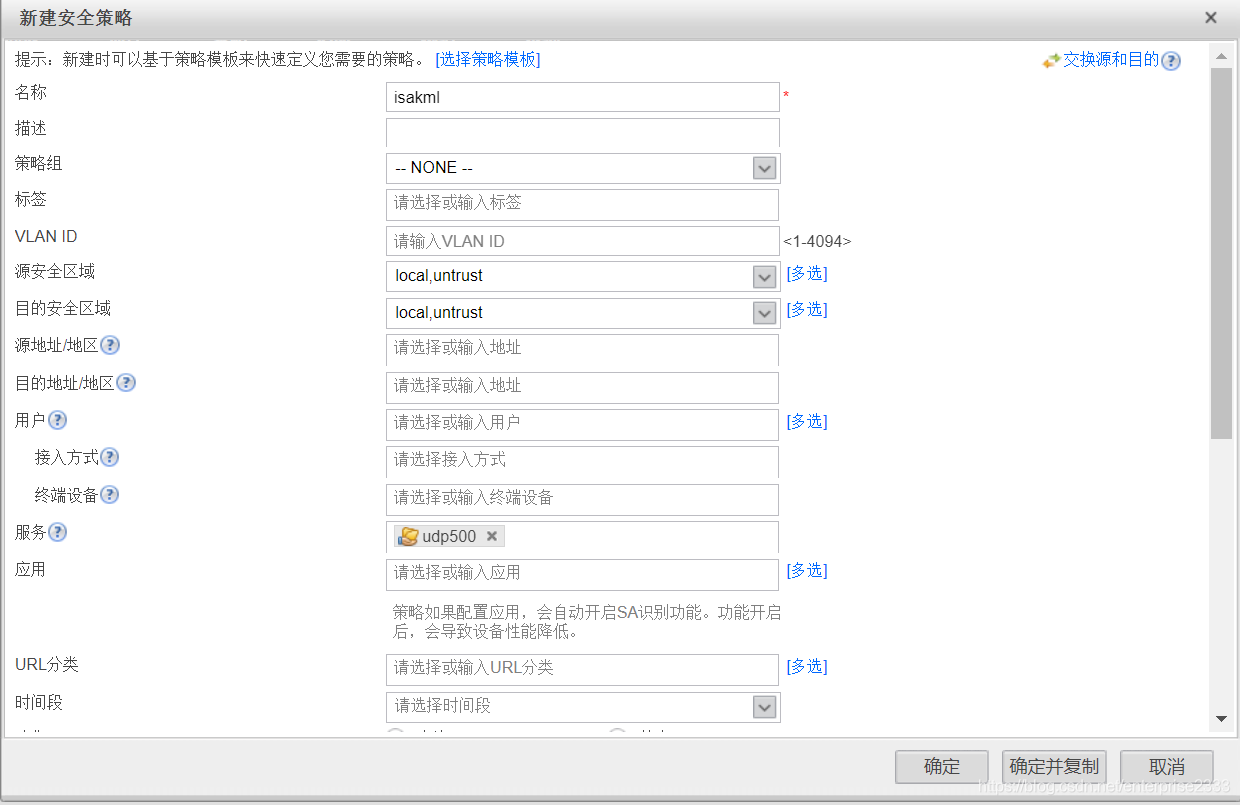

其中一条isakml策略,需要手动新建一个服务,配置如图:

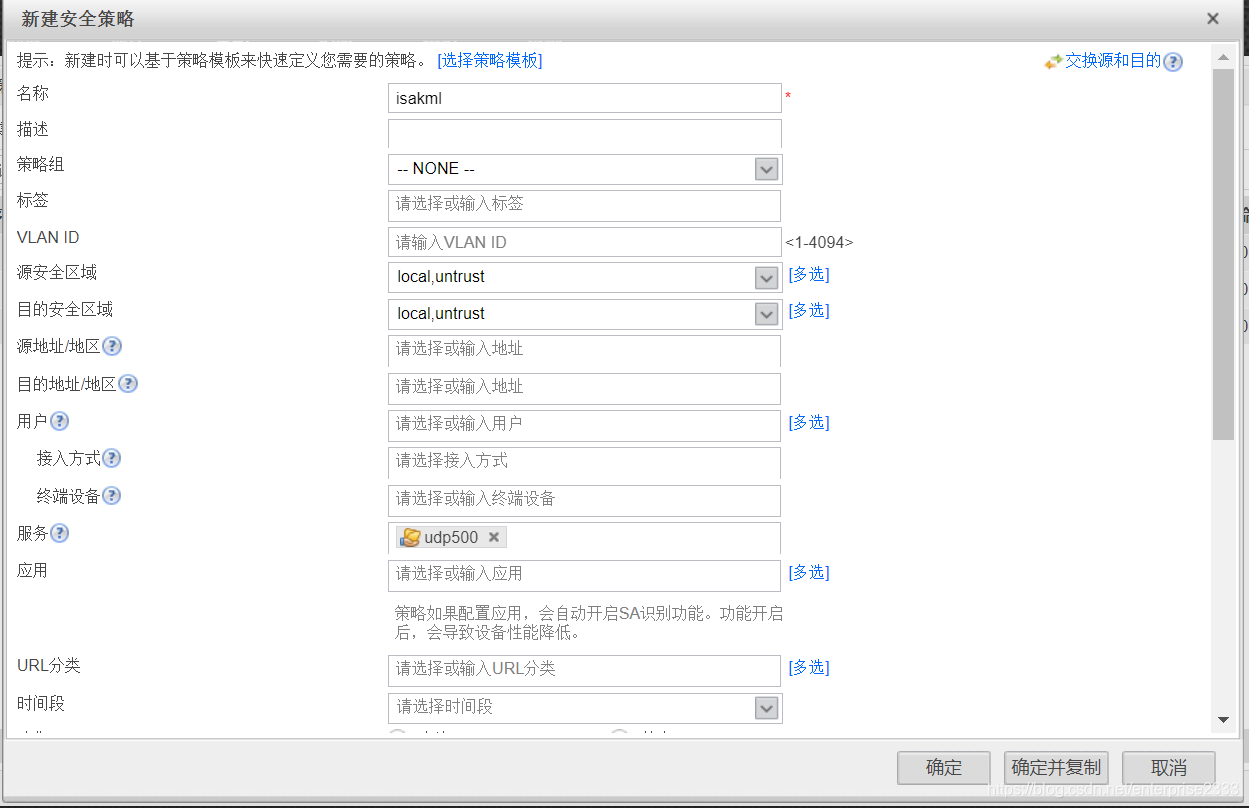

isakml:

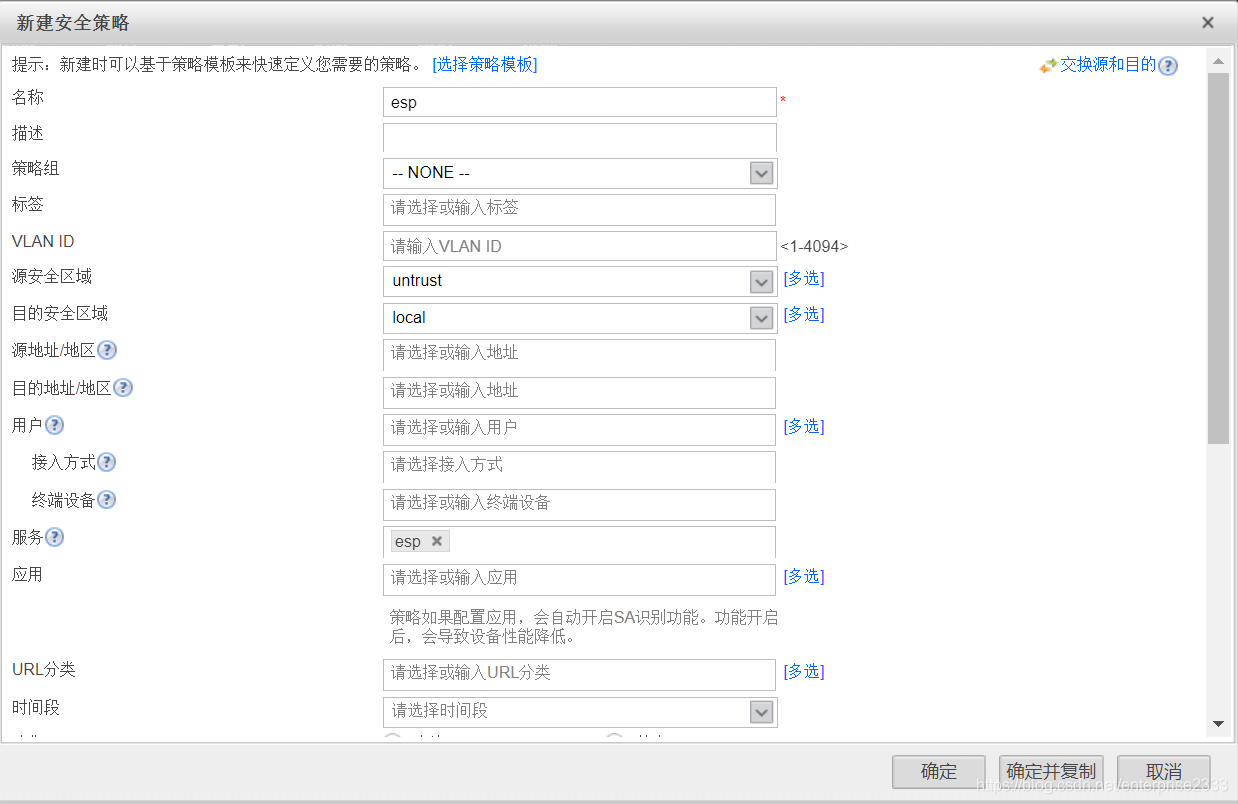

esp:

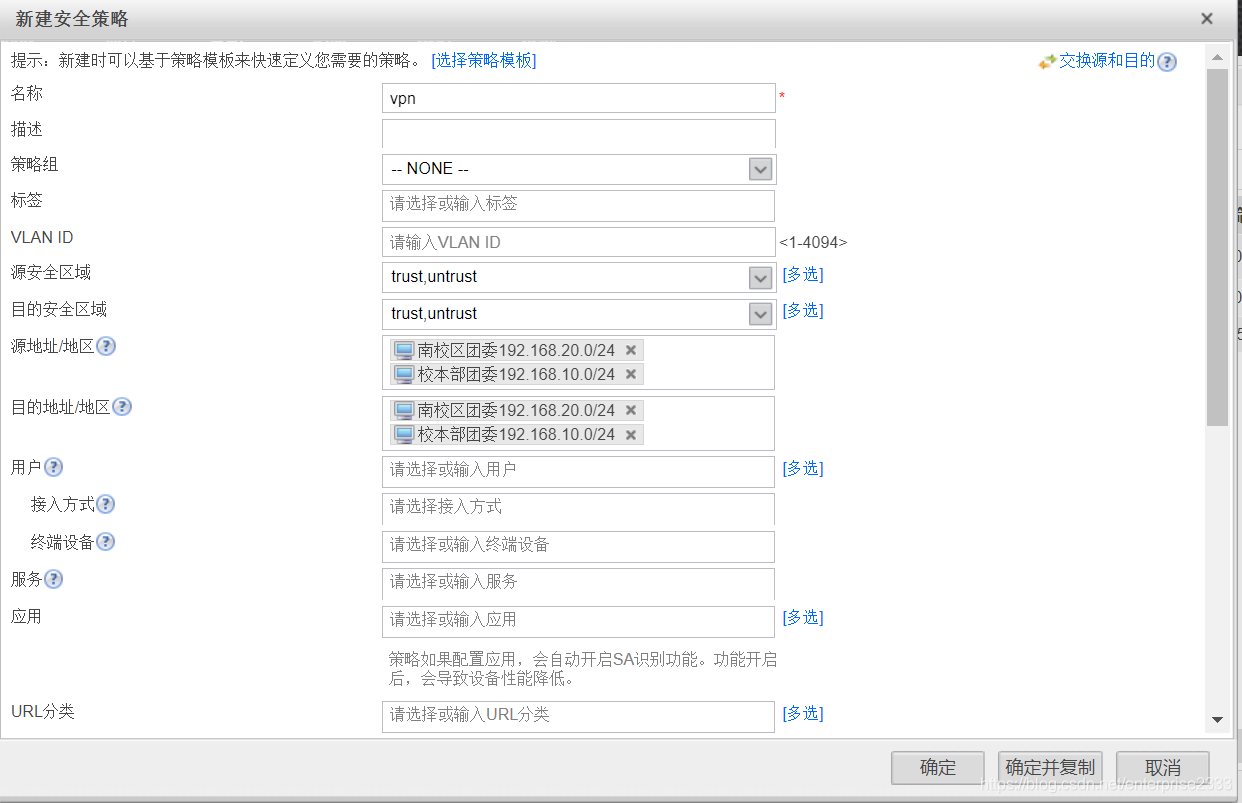

vpn:

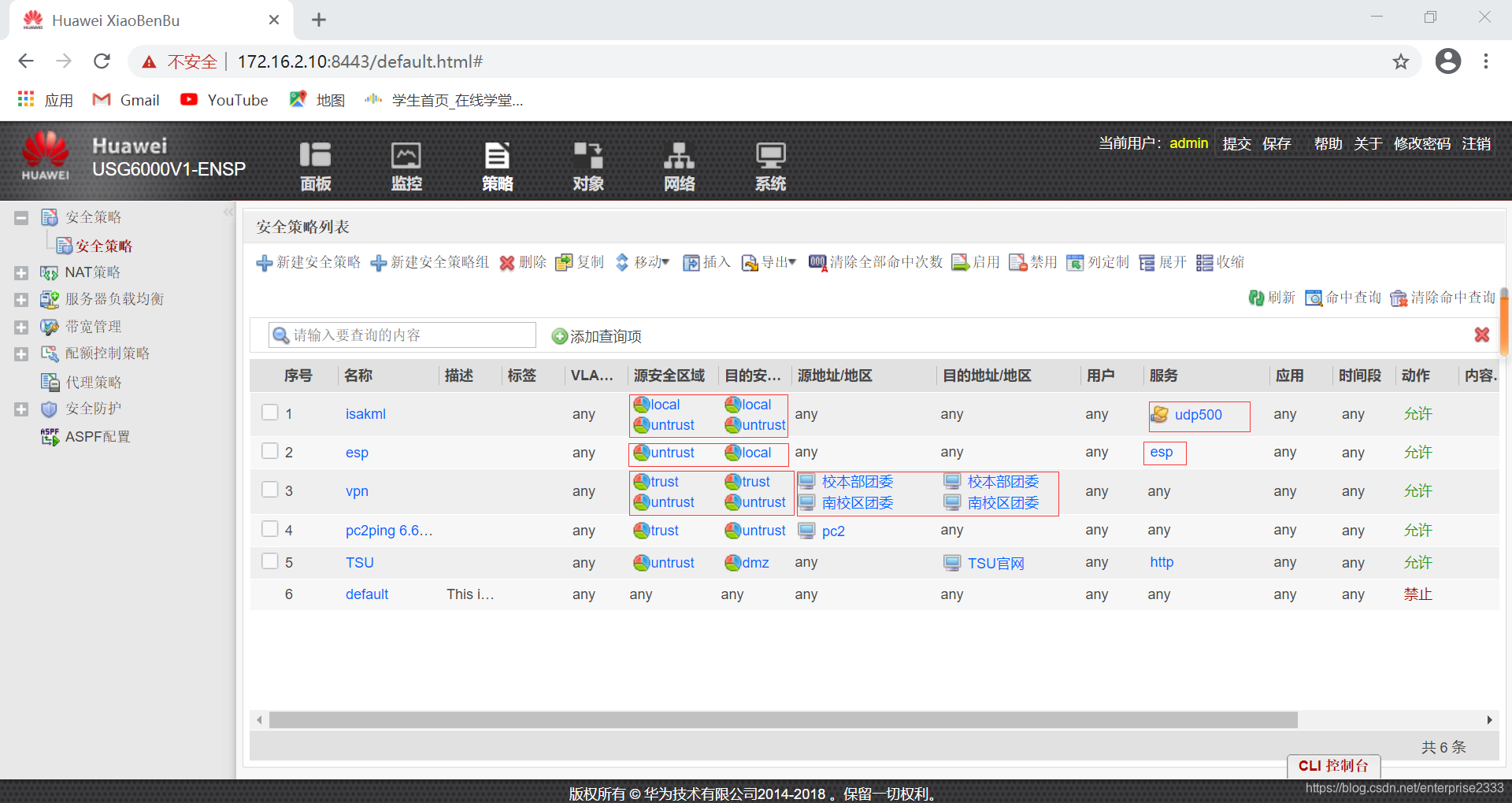

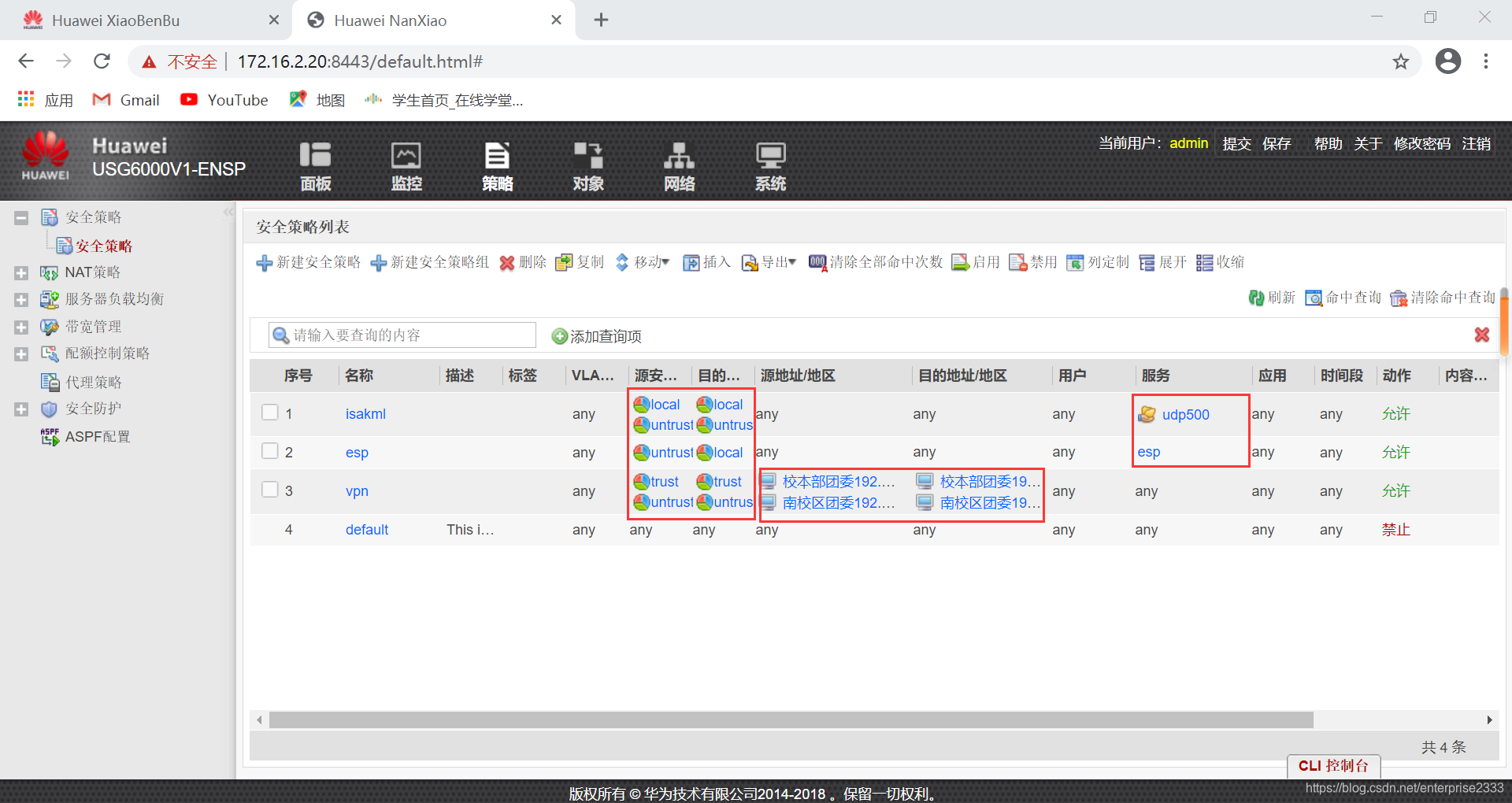

所有的安全策略全部配置完成,结果如图:

校本部防火墙到这里就配置完成了!

三、交换机LSW1的配置

<Huawei>sys

[Huawei]vlan batch 10 20

[Huawei]int g0/0/1

[Huawei-GigabitEthernet0/0/1]p l a

[Huawei-GigabitEthernet0/0/1]p d v 10

[Huawei-GigabitEthernet0/0/1]int g0/0/2

[Huawei-GigabitEthernet0/0/2]p l a

[Huawei-GigabitEthernet0/0/2]p d v 20

[Huawei-GigabitEthernet0/0/2]int g0/0/3

[Huawei-GigabitEthernet0/0/3]p l t

[Huawei-GigabitEthernet0/0/3]p t a v 10 20

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

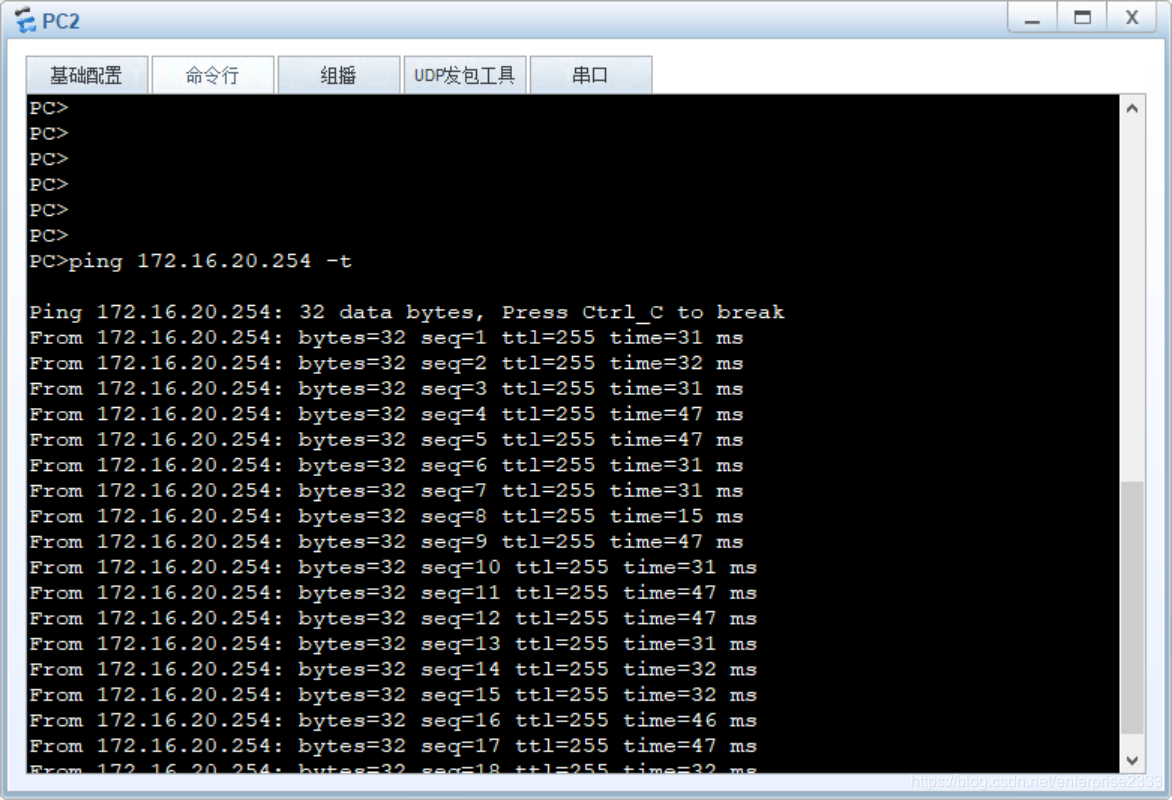

我们先测试一下pc2到防火墙172.16.20.254通不通

打开pc2命令行,开始测试:

输入:ping 172.16.20.254 -t

tip: -t为长ping

可以看到,我们ping通了,也就是说我们到防火墙的路已经通了。之后我们就要开始配置两个路由,即lsp1、2。不然我们是到不了6.6.6.6的

四、lsp1的配置

<Huawei>sys

[Huawei]int g0/0/0

[Huawei-GigabitEthernet0/0/0]ip address 13.13.13.3 24

[Huawei-GigabitEthernet0/0/0]int g0/0/1

[Huawei-GigabitEthernet0/0/1]ip address 23.23.23.3 24

[Huawei-GigabitEthernet0/0/1]quit

[Huawei]ospf 2 router-id 1.1.1.1

[Huawei-ospf-2]a 0

[Huawei-ospf-2-area-0.0.0.0]network 23.23.23.3 0.0.0.0

[Huawei-ospf-2-area-0.0.0.0]network 13.13.13.3 0.0.0.0

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

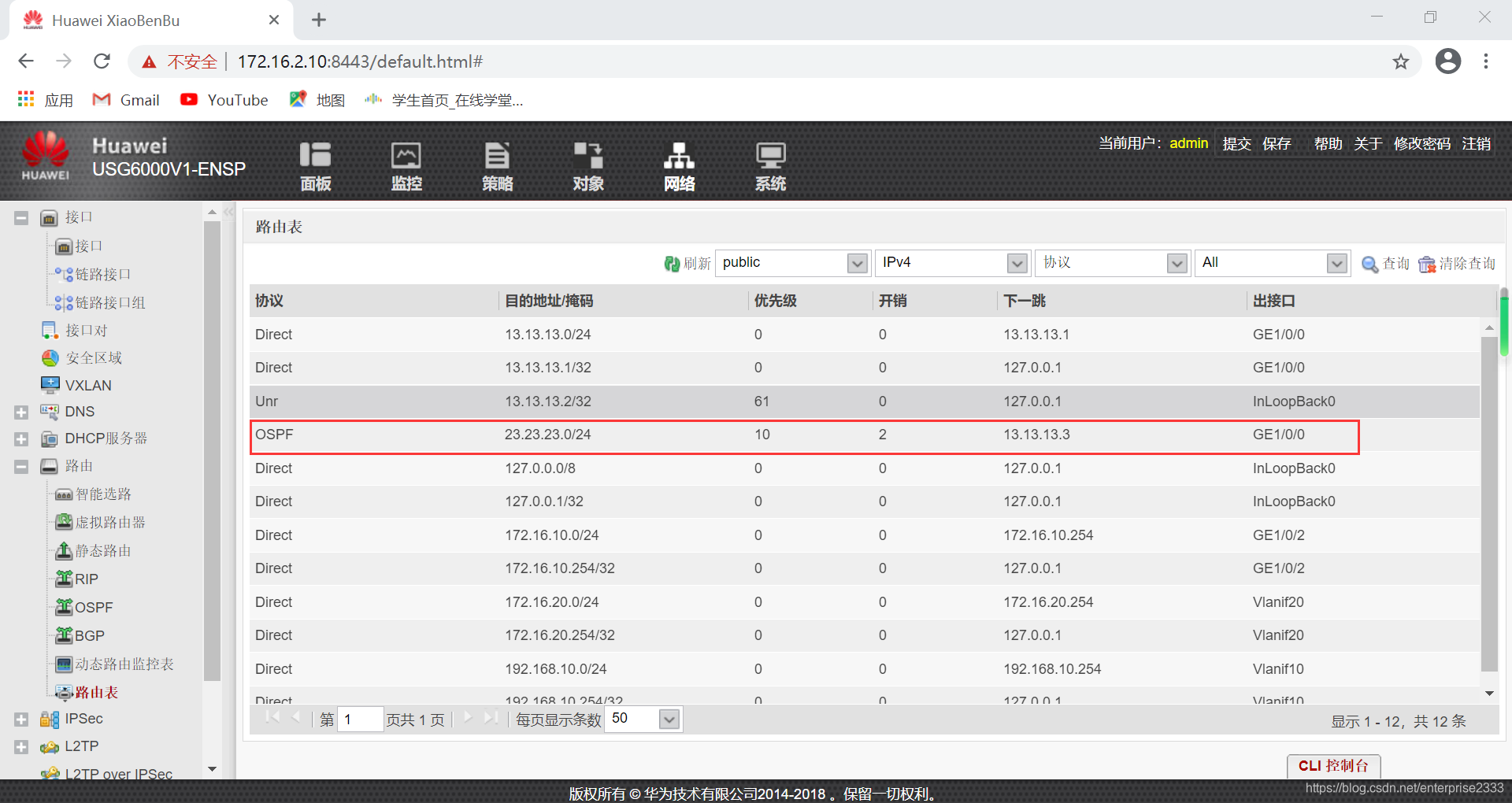

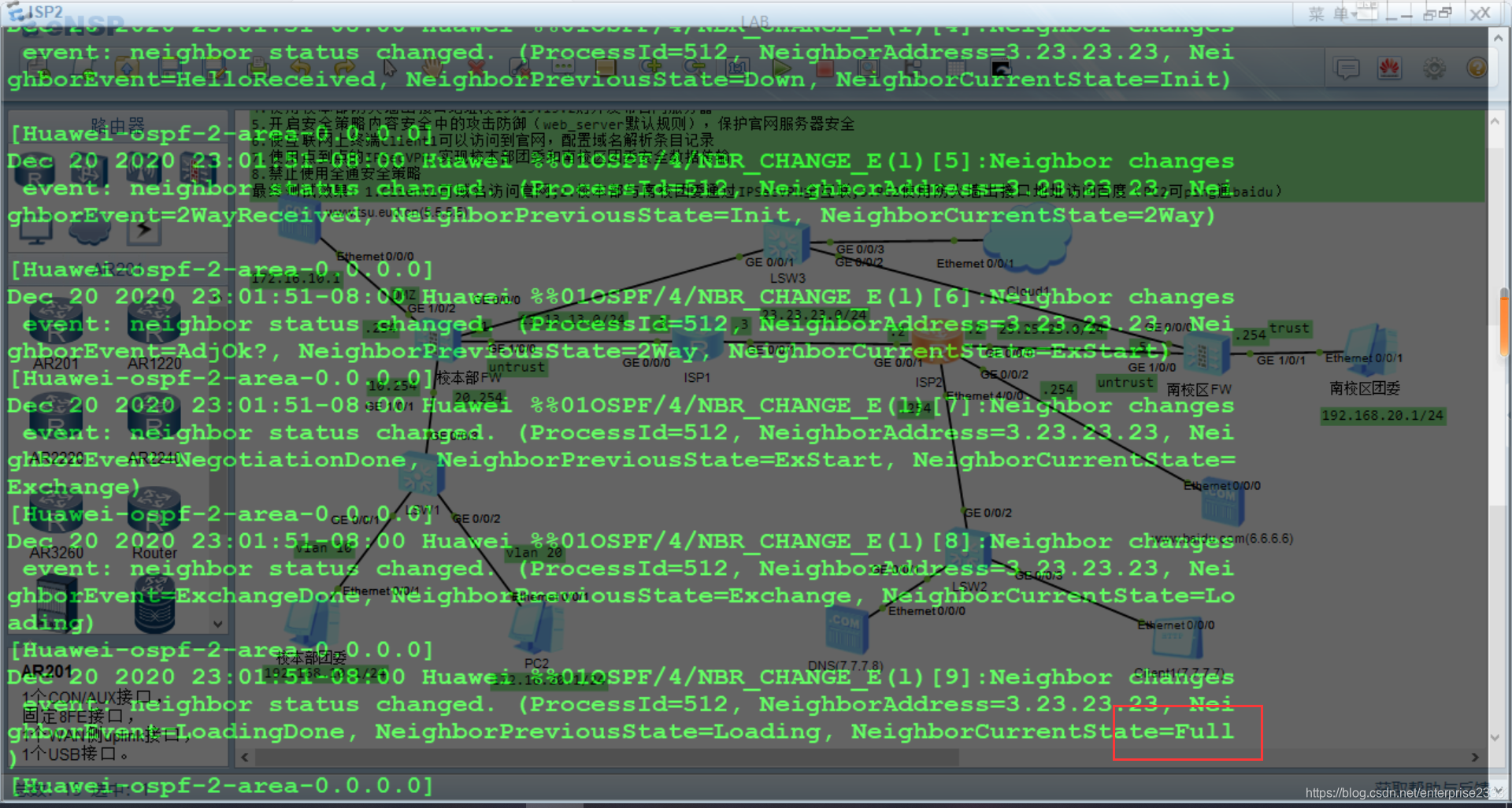

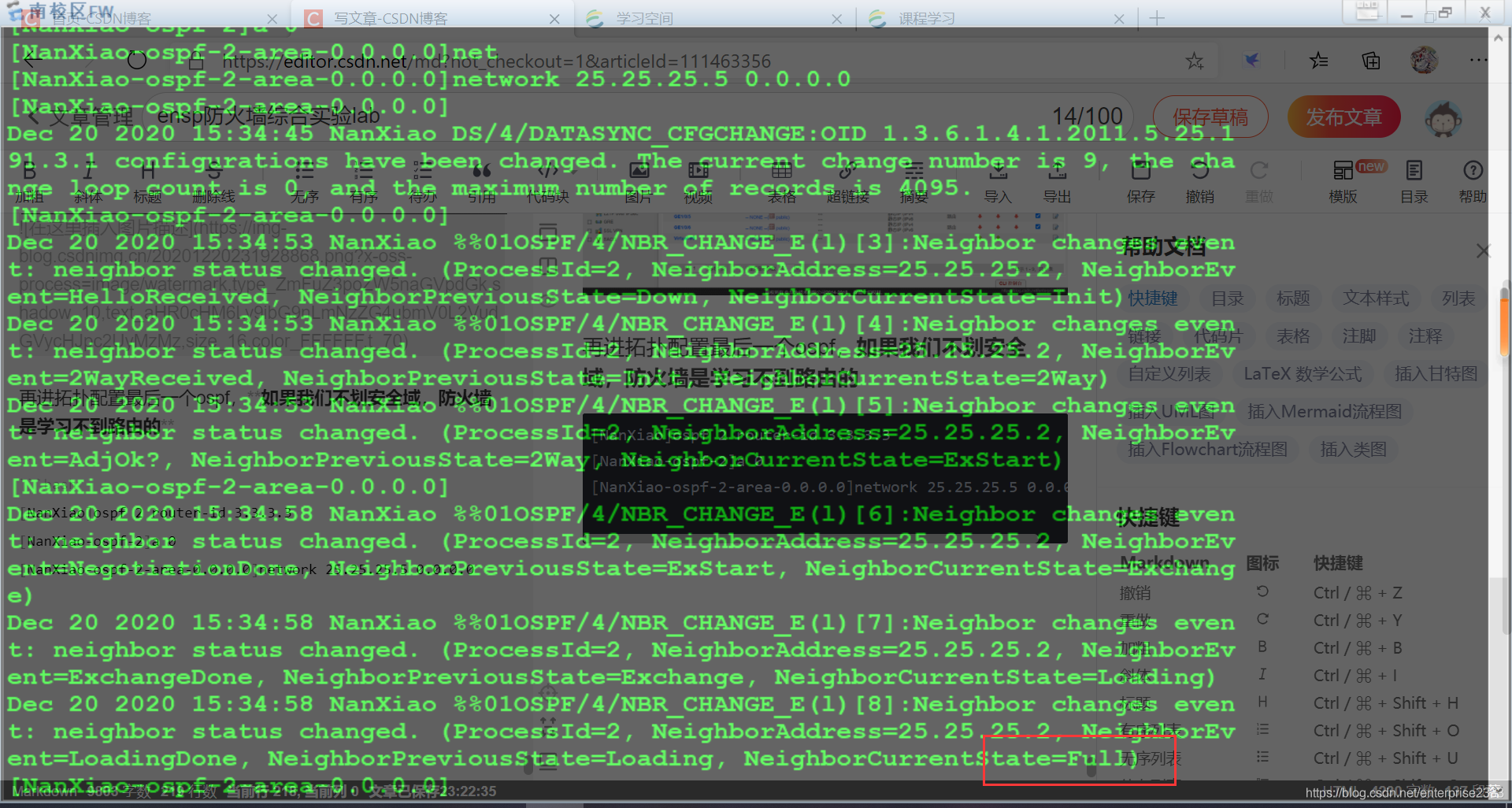

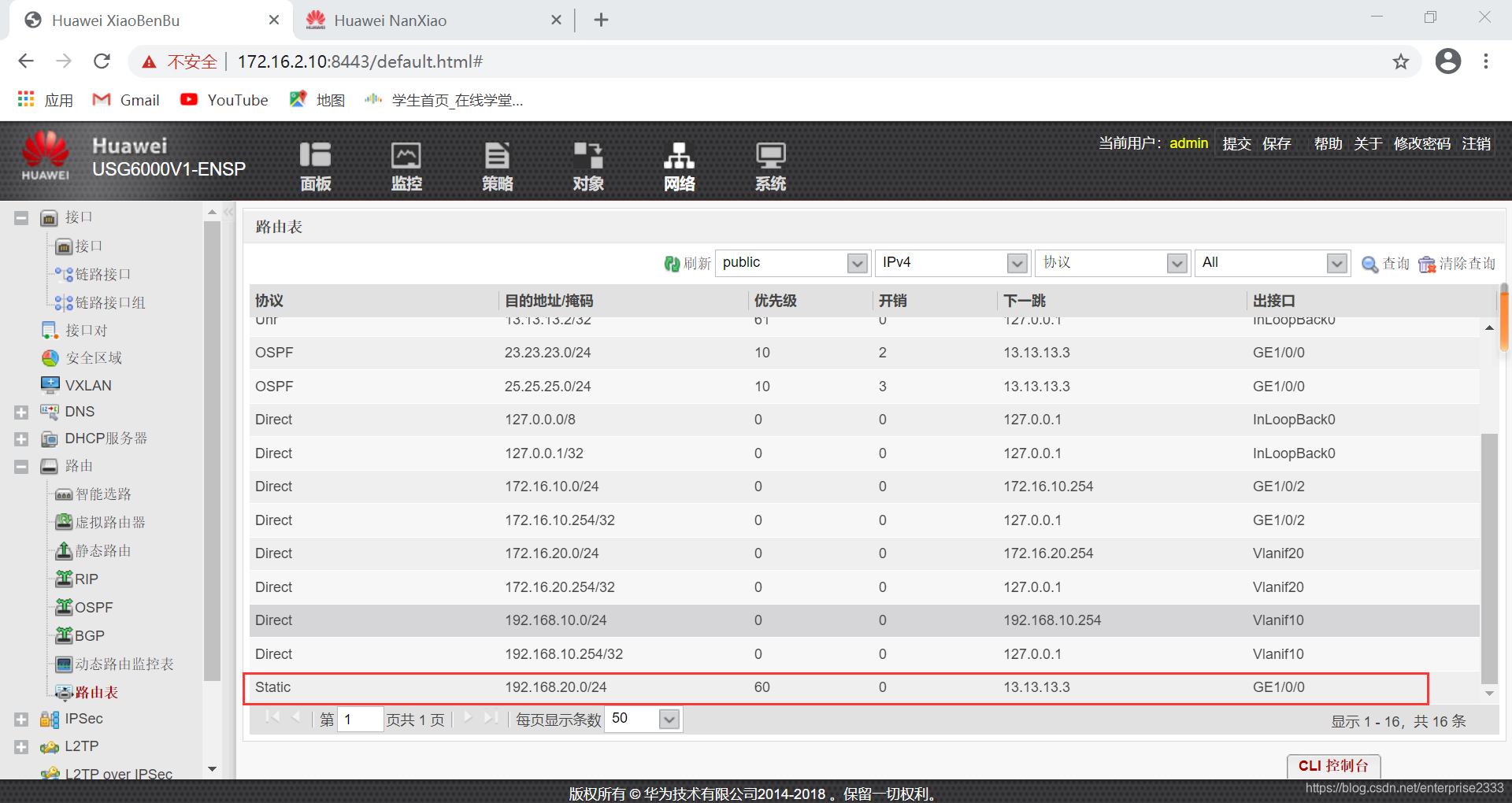

在弹出的日志信息中,我们可以看到用红圆圈圈出来的提示:

这一提示就表明防火墙已经学习到了路由,我们可以在防火墙web页面中看到:

之后再配lsp2:

<Huawei>sys [Huawei]int g0/0/0 [Huawei-GigabitEthernet0/0/0]ip address 25.25.25.2 24 [Huawei-GigabitEthernet0/0/0]int g0/0/1 [Huawei-GigabitEthernet0/0/1]ip address 23.23.23.2 24 [Huawei-GigabitEthernet0/0/1]int g0/0/2 [Huawei-GigabitEthernet0/0/2]ip address 6.6.6.254 24 [Huawei-GigabitEthernet0/0/2]int e4/0/0 [Huawei-Ethernet4/0/0]ip address 7.7.7.254 24 [Huawei-Ethernet4/0/0]quit [Huawei]ospf 2 router-id 2.2.2.2 [Huawei-ospf-2]a 0 [Huawei-ospf-2-area-0.0.0.0]network 25.25.25.2 0.0.0.0 [Huawei-ospf-2-area-0.0.0.0]network 6.6.6.254 0.0.0.0 [Huawei-ospf-2-area-0.0.0.0]network 7.7.7.254 0.0.0.0 [Huawei-ospf-2-area-0.0.0.0]network 23.23.23.2 0.0.0.0

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

我们又可以看得到,路由已经被学习到了

在这里,我们只需要两步就可以完成访问官网的操作了

首先:我们配置官网服务器:

选到http,然后随便绑一个文件,启动!

之后,dns服务器,做域名解析:

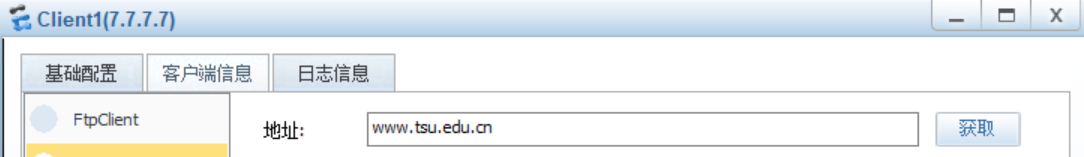

最后,我们打开client(7.7.7.7)客户端

在地址栏中输入我们的网址

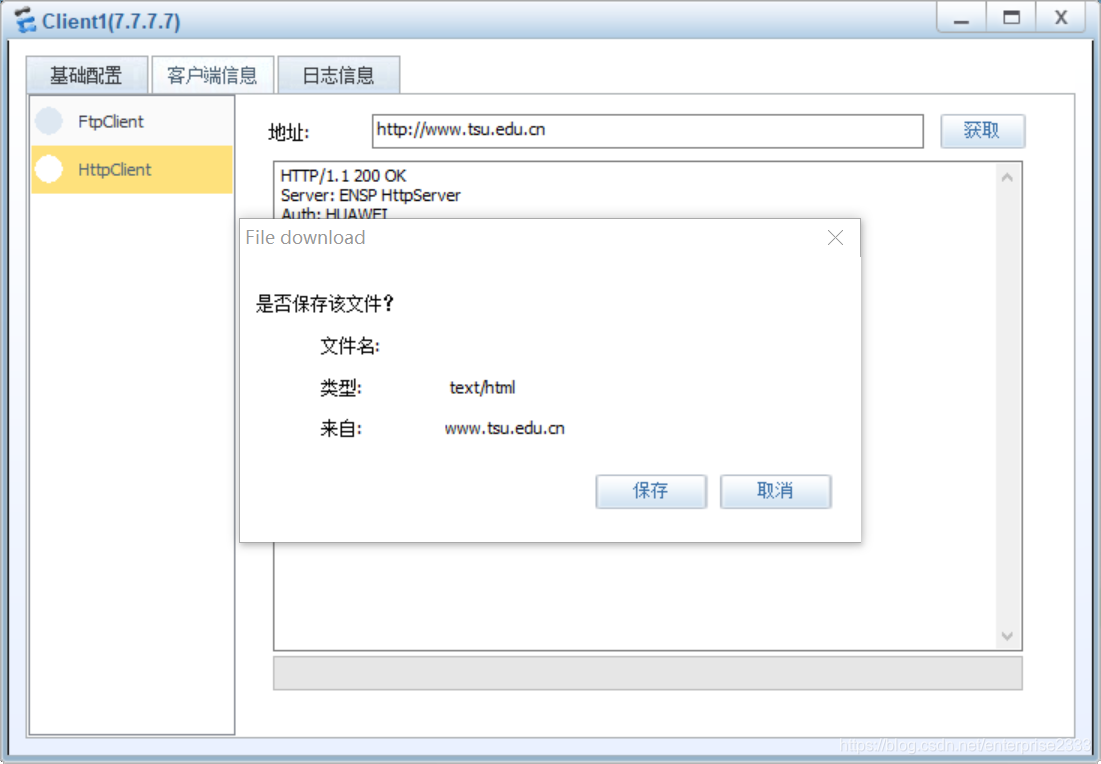

之后就是见证奇迹的时刻

好耶,我们获取到了文件,也就意味着我们可以访问官网了,实验的第二阶段完成

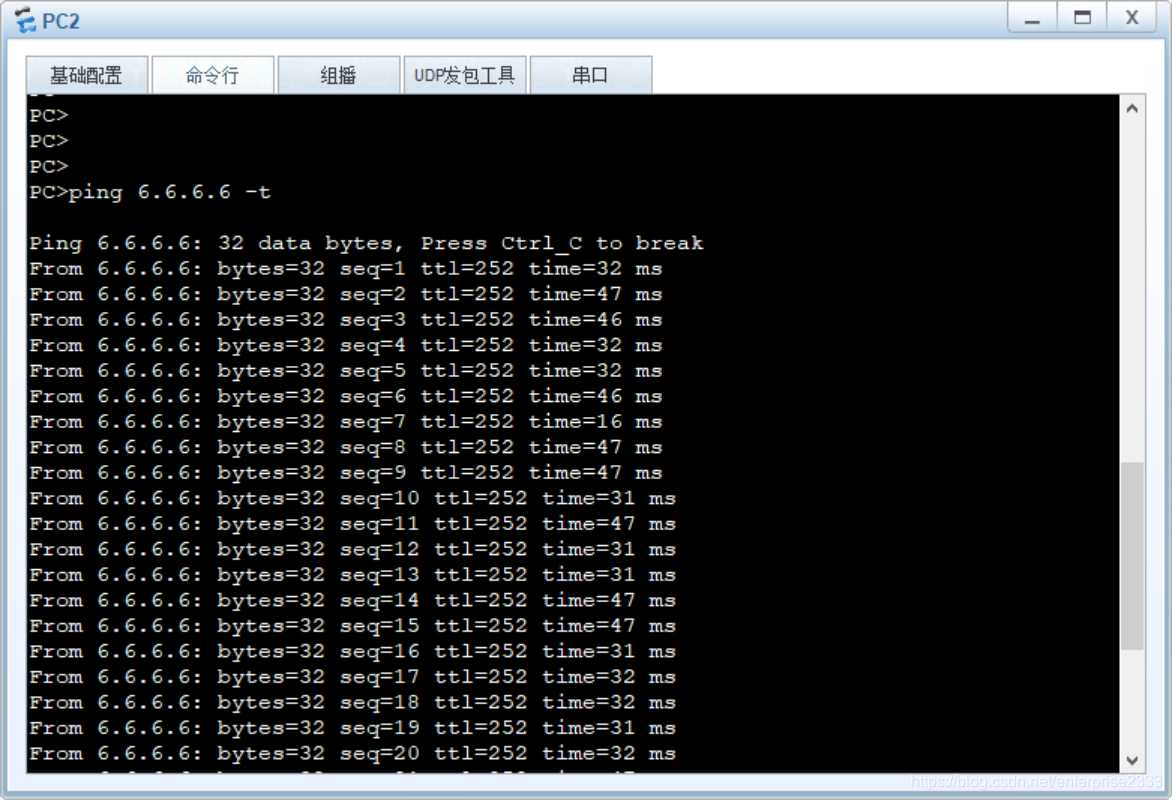

那第一个目标:pc2ping6.6.6.6,我们能实现了吗?

开始测试:

结果表明,我们的pc2可以ping通6.6.6.6

到这里,实验的前两个目标已经达成。

最后的最后,就是VPN了

五、南校区防火墙配置

基础配置和校本部防火墙差不多,管理接口改地址,开服务,端口配ip……

<NanXiao>sys

[NanXiao]int g0/0/0

[NanXiao-GigabitEthernet0/0/0]ip address 172.16.2.20 24

[NanXiao-GigabitEthernet0/0/0]service-manage all permit

[NanXiao-GigabitEthernet0/0/0]int g1/0/0

[NanXiao-GigabitEthernet1/0/0]ip address 25.25.25.5 24

[NanXiao-GigabitEthernet1/0/2]int g1/0/1

[NanXiao-GigabitEthernet1/0/1]ip address 192.168.20.254 24

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

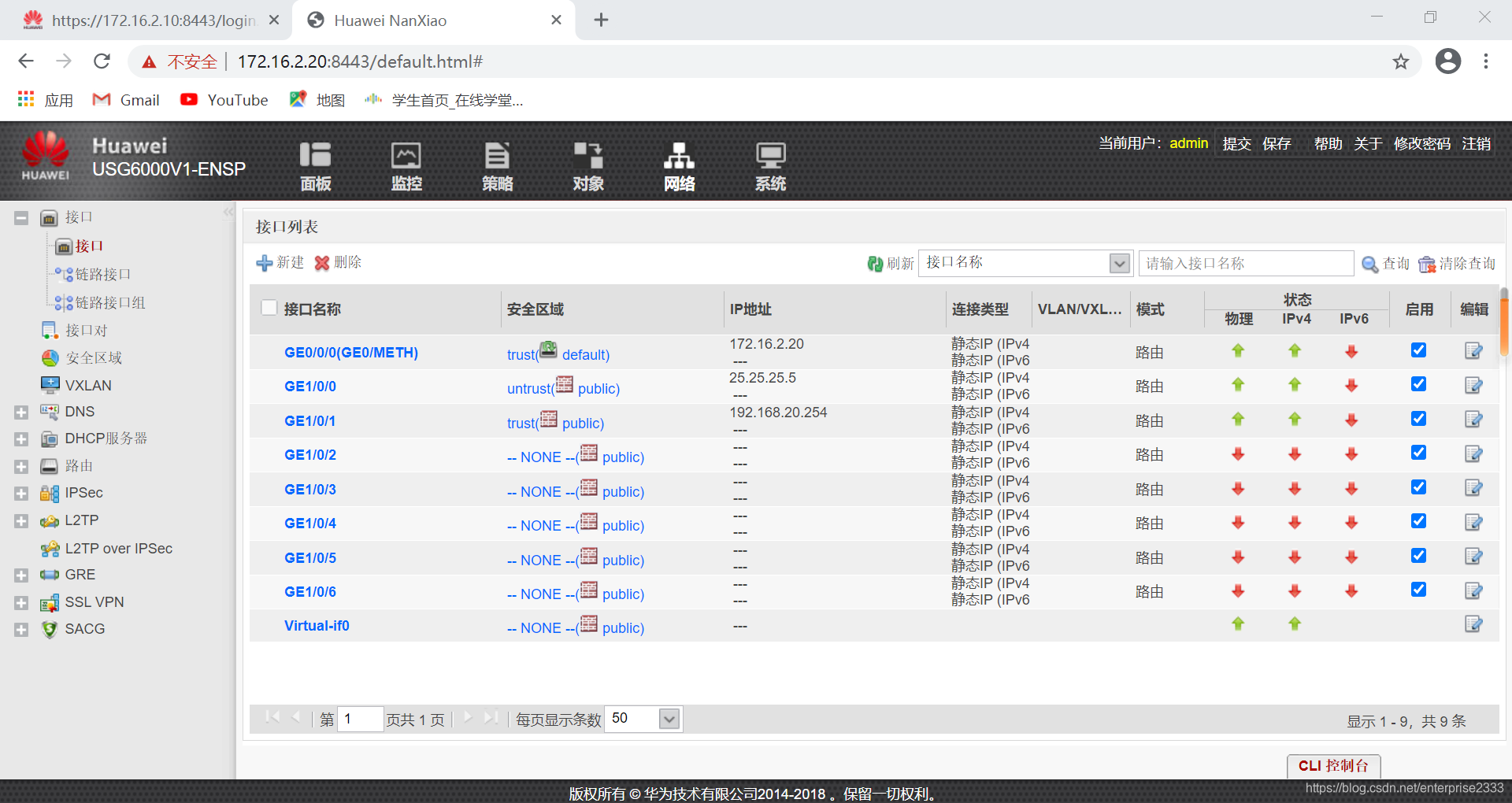

进web划安全域:

谷歌浏览器中输入:https://172.16.2.20:8443/

再进拓扑配置最后一个ospf,如果我们不划安全域,防火墙是学习不到路由的

[NanXiao]ospf 2 router-id 3.3.3.3

[NanXiao-ospf-2]a 0

[NanXiao-ospf-2-area-0.0.0.0]network 25.25.25.5 0.0.0.0

- 1

- 2

- 3

- 4

路由再次被学到了

配置南校区防火墙的安全策略。是的,VPN策略。

ipsec:

安全策略

isakml:

所需要的服务和校本部配的服务一样

esp:

vpn:

南校区防火墙总的策略 :

我们进入到最后一步:

进入两个防火墙的网络→ipsec

校本部的:

南校区的:

协商状态表明,我们,成功了。

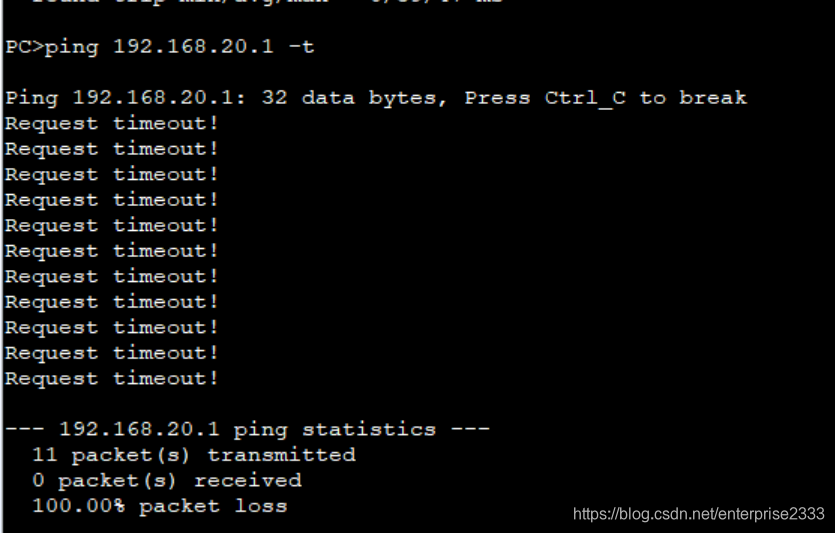

到这里,我们的VPN隧道就已经建立起来了,那我们能够ping通192.168.20.1(即南校区)了吗?

开始测试:

可以看到,我们无法到达南校区。至于原因,是因为我们缺少两条静态直连路由。

配置如下:

校本部防火墙:

[XiaoBenBu]ip route-static 192.168.20.0 24 13.13.13.3

- 1

南校区防火墙:

[NanXiao]ip route-static 192.168.10.0 24 25.25.25.2

- 1

好的,到这里,我们的两条静态路由已经配好了,下面我们再次测试:

进入校本部团委电脑,开ping:

结果证明,我们ping通了南校团委,至于第一次的超时,是因为转换的缘故。

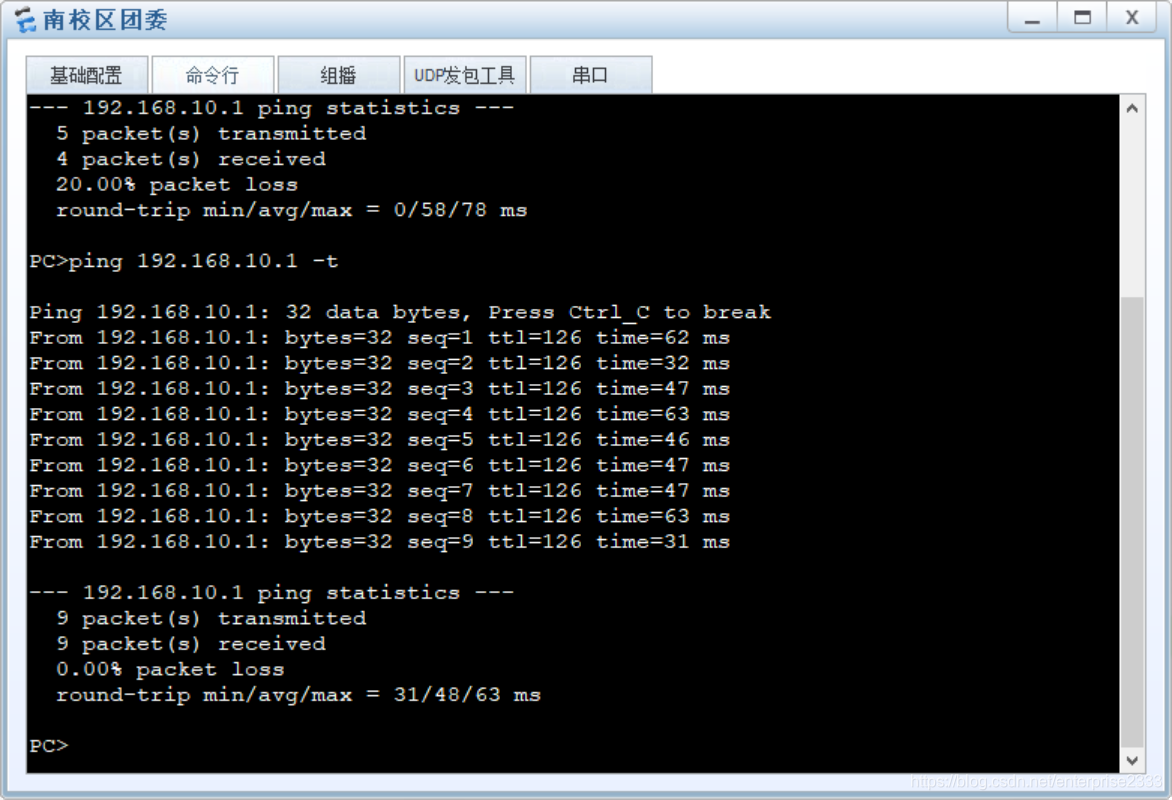

我们换台电脑,这次我们用南校区团委的电脑

开始测试:

**南校区也可以访问校本部,两台电脑互通。**这次没有request timeout是因为我之前ping过一次了。

最后一条实验要求,完成!

到这里,我们的整个实验就做完了,实验的所有目标我们全部达成!

新人创作,有不足之处请谅解,谢谢各位了。