- 1java.security.cert.CertificateException异常的正确解决方法,亲测有效,嘿嘿嘿

- 2Git下载和安装_git 下载

- 3zookeeper is not a recognized option

- 4【11】SCI易中期刊推荐——计算机方向(中科院4区)_非oa 人工智能sci四区

- 5Pytorch实用教程:pytorch中 argmax(dim)用法详解

- 6提示词(prompt)工程指南(三):高级提示_awesome prompt

- 7Python中4种读取JSON文件和提取JSON文件内容的方法

- 8【Linux】shell编程4(break语句、continue、exit、shell的函数、返回值return)_linux break

- 9凸多边形最优三角剖分(算法设计:动态规划)_凸多边形的最优三角剖分,按照三步,采用动态规划去解决

- 10Python常用模块 之 redis:连接和操作redis数据库_python redis库

黑客工具之Nmap详细使用教程(扫描器主机、端口、版本、OS、漏洞扫描基本用法)_nmap -sv

赞

踩

(一)主机发现

1、批量Ping扫描: 批量扫描一个网段的主机存活数。

例:nmap -sP 192.168.60.1/24 ##使用ping批量扫描192.168.60段的存活主机。

扫描IP地址范围: 可以指定一个IP地址范围

例:nmap -sP 192.168.60.20-100

扫描192.168.60段20-100之间的存活主机

2、跳过Ping探测:

有些主机关闭了ping检测,所以可以使用-P0跳过ping的探测,可以加快扫描速度。

例:namp -P0 192.168.60.76 ##不通过ping扫描对192.168.70.76进行探测:

3、计算网段主机IP

-sL List Scan 仅列出指定网段上的每台主机,不发送任何报文到目标主机。

例:nmap -sL 192.168.60.0/24 ##列出192.168.60段的主机。

4、主机发现

-sn: Ping Scan 只进行主机发现,不进行端口扫描。

例:nmap -sn 192.168.60.0/24 扫描192.168.60地址段的存活主机。

(二)端口扫描

注:nmap默认扫描1000个常用端口

1、 -P 探测目标主机开放的端口

例:nmap -P 192.168.60.51 #探测目标主机192.168.60.51开放的端口

2、-sS (TCP SYN扫描) 使用SYN半开扫描。

例1:nmap -sS 192.168.60.51 使用SYN半开扫描扫描192.168.60.51开放的端口。

例2:nmap -sS 192.168.60.0/24 使用SYN半开扫描扫描192.168.60段存活主机开放的端口。

3、-sU (UDP扫描)扫描UDP端口

例:nmap -sU 192.168.60.81 扫描目标主机开放的UDP端口;

(三)版本探测

1、-sV 版本探测,打开版本探测。 也可以用-A同时打开操作系统探测和版本探测。

例:nmap -sV 192.168.60.81 探测目标主机192.168.60.81的端口对应服务版本。

(四)OS探测

1、-O (启用操作系统检测)

nmap -O 192.168.60.81 对目标主机的操作系统进行检测;

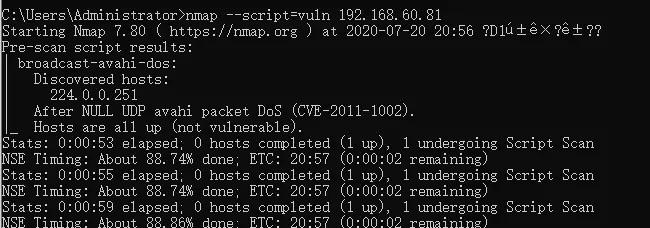

(五)漏洞发现参数

nmap脚本大概分类如下:

auth:负责处理鉴权证书(绕开鉴权)的脚本;

broadcast:在局域网内探查更多服务开启状况,如dhcp、dns、sqlserver等服务;

brute:提供暴力破解方式,针对常见的应用,如http、snmp等;

default:使用-sC或-A选项扫描时候默认的脚本,提供基本脚本扫描能力;

discovery:对网络进行更多的信息,如SMB枚举、SNMP查询等;

dos:用于进行拒绝服务攻击;

exploit:利用已知的漏洞入侵系统;

external:利用第三言的数据库或资源,例如进行whois解析;

fuzzer:模糊测试的脚本,发送异常的包到目标机,探测出潜在的漏洞;

intrusive:入侵性的脚本,此类脚本可能引发对方的IDS/IPS的记录或屏蔽;

malware:探测目标机是否感染了病毒、开启了后门等信息;

safe:此类与intrusive相反,属于安全性脚本;

version:负责增强服务与版本扫描(Version Detection)功能的脚本;

vuln:负责检查目录机是否有常见的漏洞(Vulnerability),如是否有MS08_067;

例:nmap --script=vlun 192.168.60.81 检查扫描目标是否有脚本中包含的漏洞;script后跟不同的变量以实现特定的功能。

黑客&网络安全学习路线

最后,给大家分享一份打磨了3个月,已经更新到4.0版本的网络安全学习路线图。

相比起繁琐的文字,还是生动的视频教程更加适合零基础的同学们学习,这里也是整理了一份与上述学习路线一一对应的网络安全视频教程。

如果你想要入门网络渗透,这份282G全网最全的网络安全资料包!

Copyright © 2003-2013 www.wpsshop.cn 版权所有,并保留所有权利。