- 1RabbitMQ之交换机

- 2ASP.NET的四种错误机制

- 3ListView 4种adapter用法_listview adapter方式】

- 4从零实现label-studio和SAM进行半自动标注以及踩坑日志_sam标注

- 5SAP ABAP 通过 M_TABLES System View 监控数据表行计数和存储大小_sap如何监控表空间

- 6torch安装踩坑记录_embeddings_api.py error: libcublas.so.*[0-9]

- 7docker中如何启动服务并配置外界访问端口配置_docker run端口号设置

- 8Android非常牛叉的表格编辑库SmartTable,让复杂表格变得So Easy_android smarttable 列宽

- 9虚幻引擎图文笔记:Unreal Engine(UE4)的离线安装方法(附离线安装包下载 2023年1月13日 更新5.0.3网盘链接)_离线安装虚幻4 csdn

- 10python安装cv2库(命令行安装法,每一步都可复制命令,非常贴心!),手把手安装

CISSP AIO7 学习笔记 - 第三章 安全工程 3.4-3.10小节_引用监控器 安全内核

赞

踩

感觉看书好慢,还是上课的时候学东西快一些,给人讲一遍,抵得过看好几遍。。。

看一遍实体书,慢,非常慢,特别慢!

然后来写写博客记笔记,对着电子书来看,算是第二遍。

最后还需要写思维导图,第三遍了吧。

如果算上学习过程中,翻看讲解视频和讲义的话,至少5遍起了。。。

学习真是一件xxx的事情

3.4 系统安全框架

安全从制定策略开始,安全策略是高级的指导性纲领。

安全策略是战略工具,指明了敏感信息和资源如何被管理和保护。

安全策略是一个系统的基础规范,是系统建成后评估它的基准。

可信计算机系统评价标准为今天使用的几乎所有系统所应遵循的安全架构提供了框架。其核心内容是可信计算基、安全边界、引用监控器和安全内核。

- 可信计算基

TCB,指系统内提供某类安全并实施系统安全策略的所有硬件、软件和固件的组合。 - 安全边界

security permeter,安全边界是划分可信与不可信的边界。 - 引用监控器

reference monitor,是主体对客体进行所有访问的中介。 - 安全内核,由位于TCB 内的硬件、软件和固件组件构成,并且实现和实施引用监控器概念。

3.5 安全模型

Bell-LaPadula,仅仅提供了机密性

- 简单安全规则,不能向上读

- *属性(星属性)规则,不能向下写

- 强星属性规则,不能向上下读写

Biba,仅仅提供了完整性

- *完整性公理,不能向上写

- 简单完整性公理,不能向下读

- 调用属性,不能访问更高级别的属性

Clark-Wilson,提供完整性,通过使用三元组(主体、软件、客体)、职责分离和审计来实施完整性的三个目标。

- 用户 活动个体

- 转换过程

TP,可编程的抽象操作9 如读、写和更改。 - 约束数据项

CDI,只能用TP操作 - 非约束数据项

UDI,用用户可以操作 - 完整性验证过程

IVP,检查CDI与外部实现的一致性。

无干扰模型

无干扰方式noninterference,无干扰模型的真正目的是处理隐蔽通道。

Brewer and Nash模型

主体只有在不能读取位于不同数据集内的某个客体时才能写另一个客体。

Graham-Denning模型

定义了一组基本权限,即主体能够在客体上执行的一组命令。

- 如何安全创建一个客体。

- 如何安全创建一个主体。

- 如何安全删除一个客体。

- 如何安全删除一个主体。

- 如何安全提供读访问权限。

- 如何安全提供授予访问权限。

- 如何安全提供删除访问权限。

- 如何安全提供转移访问权限。

Harrison-Ruzzo-Ullman模型

主要涉及主体的访问权限以及这些权限的完整性。主体只能对客体执行一组有限的操作。

3.6 系统评估方法

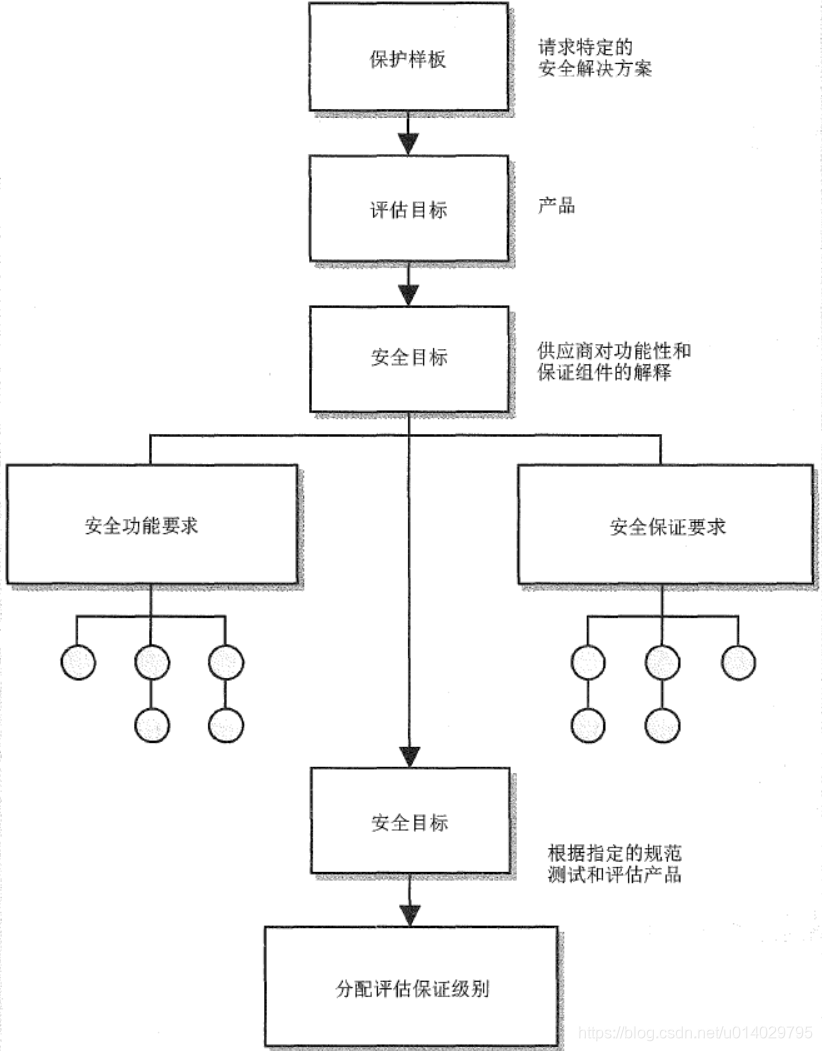

通用准则,唯一具有全球意义的框架。

通用准则是一个框架,它包括用户指明的安全需求,供应商就如何满足这些需求做出的说明,以及验证这些说明的独立实验。

通用准则的不同组成部分

- 保护样板,描述所需的安全解决方案

- 评估目标,提供所需安全解决方案的建议产品

- 安全目标,供应商的书面说明,解释满足所需安全解决方案的安全功能和保证机制。

- 安全功能要求,产品必须提供的每一个安全功能。

- 安全保证要求,对产品开发和评估过程中,为保证合乎所声称的安全功能的规定而采取的措施。

- 数据包(即EAL),把功能和保证需求封装起来,以便今后使用。

ISO/IEC 15408是国际标准,是评估CC框架下产品安全属性的基础。它通常包括3部分:

- ISO/IEC 15408-1 入门和通用评估模型

- ISO/IEC 15408-2 安全功能组件

- ISO/IEC 15408-3 安全保证组件

3.7 认证与认可

- 认证

certification出于认可的目的而对安全组件及其一致性进行全面的技术评估。 - 认可

accreditation是管理层对系统整体安全和功能的充分性的正式认定。

3.8 开放系统与封闭系统

计算机系统既可以开发为与其他系统和产品进行轻而易举的集成(开放系统),也可以被开发为更趋专有性,并且只能同其他系统和产品的一个子集协同工作(封闭系统)。

注意,windows也算是开放系统,和开源完全两码事。

3.9 分布式系统安全

分布式系统是一个多台计算机共同完成任务的系统。

常用分布式系统:

- 云计算

- 软件即服务

SaaS,用户可以在服务提供者的环境中执行特定的应用程序。 - 平台即服务

PaaS,用户将获得一个系统平台的入口,这样的平台通常建立在一个服务器操作系统之上。 - 基础设施即服务

IaaS,获得完整、自由的云设备访问(负责安全)通道。

- 软件即服务

- 并行计算

- 比特级并行

- 指令级并行

- 任务级并行

- 数据库

- 聚合,虽然用户不具有访问特定信息的许可或权限,却具有访问这些信息的组成部分的权限。

- 推理,推理是得到不是明显可用的信息的能力,它是聚合想要达到的结果。

- 防护对策可以使用

内容相关访问控制和上下文相关访问控制 - 防止推理的的常见措施有单元抑制,数据库分隔,噪声和扰动。

- Web应用

- 移动设备

- 网络物理系统

-

嵌入式系统, 关键是确保驱动嵌入式系统的软件的安全

-

物联网

IOT,关键在于身份验证问题,数据加密问题,数据更新问题 -

工业控制系统

ICS,三大分类- 可编程逻辑控制器

PLC - 分布式控制系统

DCS - 管理控制与数据采集

SCADA

ICS 最大的漏洞是它们增加了与传统π 网络的连接。这有两个显著的副作用

- 加速了向标准协议的聚合

- 使曾经私有的系统暴露给了与网络连接的所有人

可以参照NIST SP 800-82给的建议:- 将风险管理过程应用于ICS

- 分割网络并将IDS/IPS 置于子网边界

- 所有的ICS 设备禁用不必要的端口和服务

- 实施通过ICS 的最小特权

- 在可行的地方使用加密

- 确保有补丁管理的程序

- 定期监测审计跟踪

- 可编程逻辑控制器

-

3.10 一些对安全模型和架构的威胁

维护陷阱

在编程领域,维护陷阱maintenance hook是一种后门。维护陷阱是软件内只有开发入员才知道和能够调用的指令,从而使他们能够方便地访问代码。

下面是一些防止后门的预防性措施

- 使用主机入侵检测系统监视通过后门进入系统的攻击者

- 使用文件系统加密来保护敏感信息

- 实现审计,以检测任何类型的后门使用

检验时间/使用时间攻击

检验时间/使用时间(Time-of-check/time-of-use,TOC/TOU)是利用系统进程请求和执行任务的方法发动攻击。

示例,进程1 确认一名用户打开某个非关键文本文件的授权,进程2 执行打开命令。如果攻击者能够使用一个密码文件更换这个非关键文本文件,就能访问重要的密码文件(这是一个代码缺陷,它导致了上述危害的发生)。

这种攻击也称为异步攻击。异步说明一个进程中每个步骤的时序可能不同。攻击者会进入这些步骤之间进行史改。在行业内,一些人认为竞争条件也是一种TOC/TOU攻击。

竞争条件(race condition)是指两个不同的进程需要在同一个资源上执行其任务的情况。

示例,比如余额不够可以继续购买商品的情况,先检查余额,然后购买再扣钱,比如进程2可以比进程1的扣钱来得更快,那么即使“余额不足”也可以继续购买了。