- 1.net 怎么使用github_如何正确的使用ncnn的Extractor

- 2MongoDB【部署 03】Windows系统安装mongodb并设置用户名密码(无需安装mongosh)及SpringBoot集成报错 Command failed with error 18_command failed with error 18 (authenticationfailed

- 3GitHub与Git命令使用笔记_github的quick setup在哪里

- 4Sql常用查询操作_sql server查询信息

- 5小米 10 年再创业,高端 5G 手机和 AIoT 有多少机会?

- 6ubuntu-git使用(远程分支)_ubuntu git拉取远程代码到本地

- 7git 合并指定文件_程序员必备基础:Git 命令全方位学习

- 8python智能硬件开发好吗_智能硬件不止树莓派,八款优秀智能硬件开源项目推荐...

- 9关于实习经历_csdn产品实习

- 10怎样计算两个文本的Rougel,Bleu评价指标

服务器遍历文件夹不按顺序_攻击数据库服务器!GandCrab5.1勒索病毒来袭

赞

踩

近日,深信服安全团队在国内跟踪发现了一新型的勒索病毒变种,确认为GandCrab家族的最新版本GandCrab5.1。国内感染案例以RDP爆破为主,通过人工入侵和手工投毒,专门攻击数据库服务器。

针对GandCrab5.1新型勒索变种,深信服SAVE安全智能检测引擎,通过对已知病毒的深度学习,无需更新规则,即可直接快速检出!

病毒名称:GandCrab5.1勒索病毒变种

病毒性质:勒索病毒

影响范围:国内已有多个感染案例

危害等级:高危

传播方式:RDP爆破进行传播

病毒分析

GandCrab勒索病毒是2018年勒索病毒家族中最活跃的家族,该勒索病毒首次出现于2018年1月,在将近一年的时候内,经历了五个大版本的更新迭代,此勒索病毒的传播感染多式多种多样,使用的技术也不断升级,勒索病毒主要采用RSA+AES相结合的加密算法,导致加密后的文件,无法被解密。

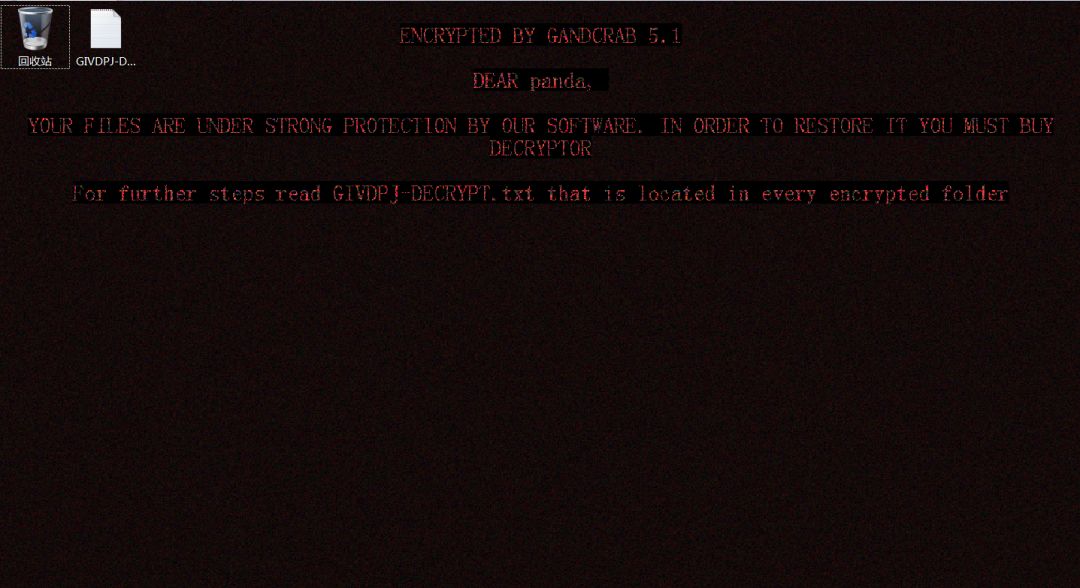

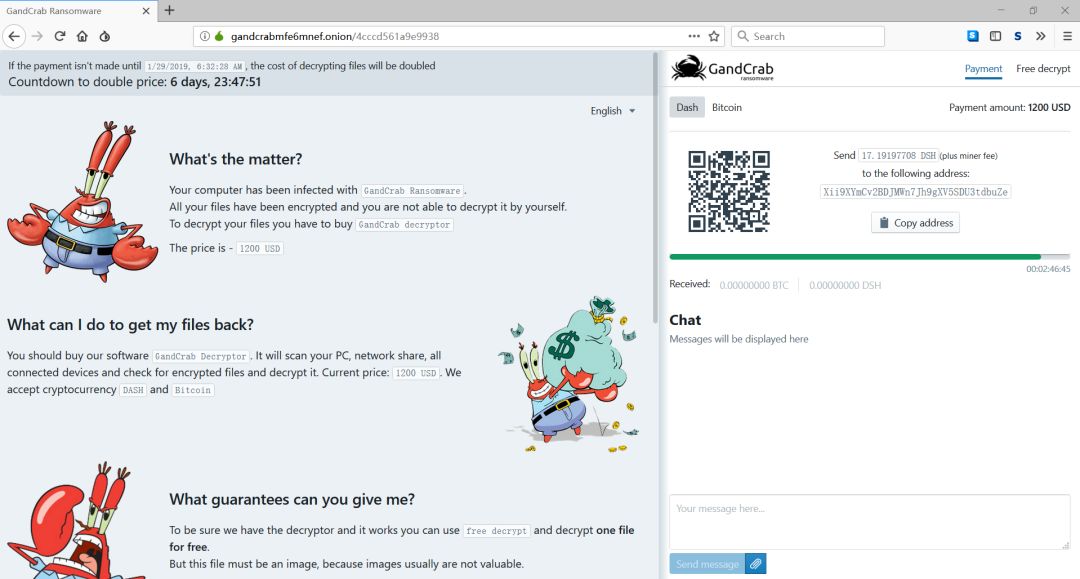

本次发现的是GandCrab家族的最新版本GandCrab5.1,专门攻击数据库服务器。中毒服务器,其主机界面被设置如下:

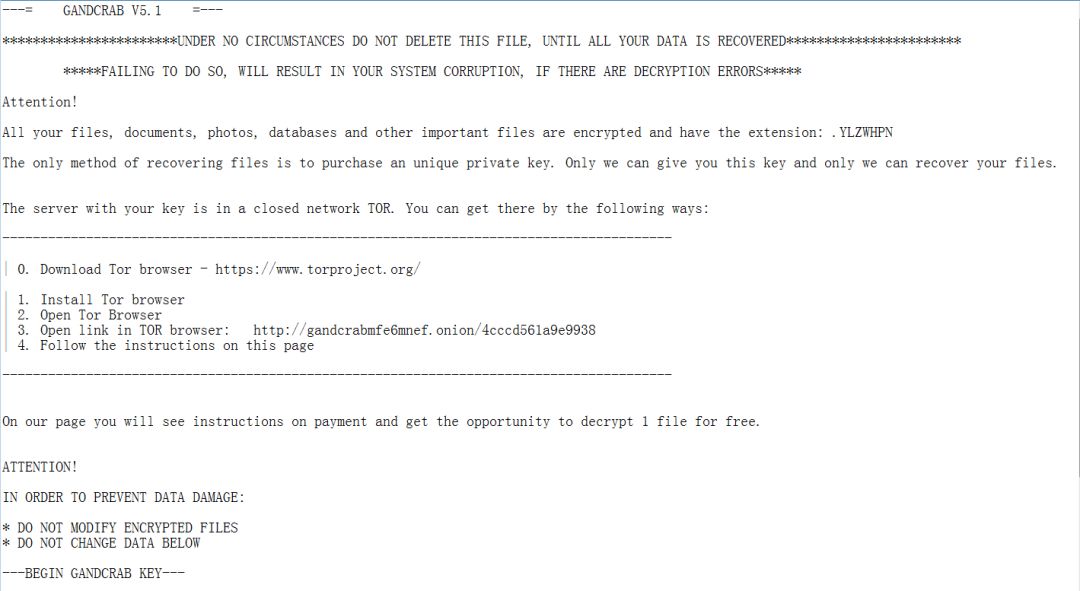

文件加密后缀为随机名字,勒索提示信息如下:

01

入侵分析

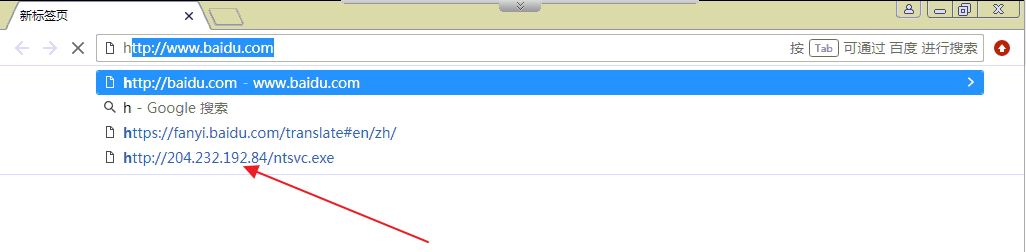

深信服安全团队在国内追踪到的最早一例发生在2019年1月22凌晨4点左右。通过排查日志发现,早期有爆破日志,并且服务器在2019/1/22 4:11:54被远程登录过。登录后,通过浏览器下载了勒索病毒体并进行勒索。

下载URL为http://204.232.192.84/ntsvc.exe,此URL指向GandCrab5.1勒索体本身,黑客通过手工输入进行投毒。

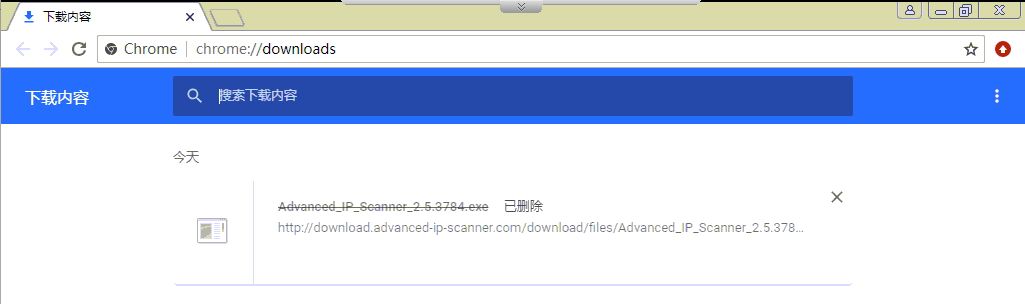

勒索完成后,再次通过浏览器下载内网扫描工具Advanced IP Scanner 2,试图勒索更多数据库服务器,扩大战果。

02

样本分析

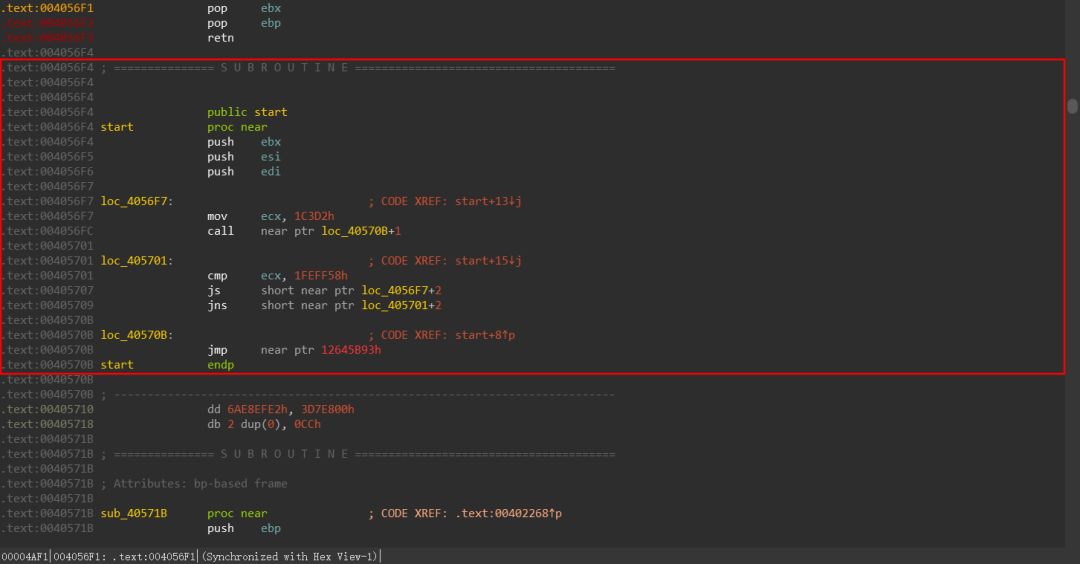

相对于GandCrab早期的版本,GandCrab5.1版本同样采用了静态对抗反汇编的方法,阻止安全分析人员对样本进行静态分析,如下所示:

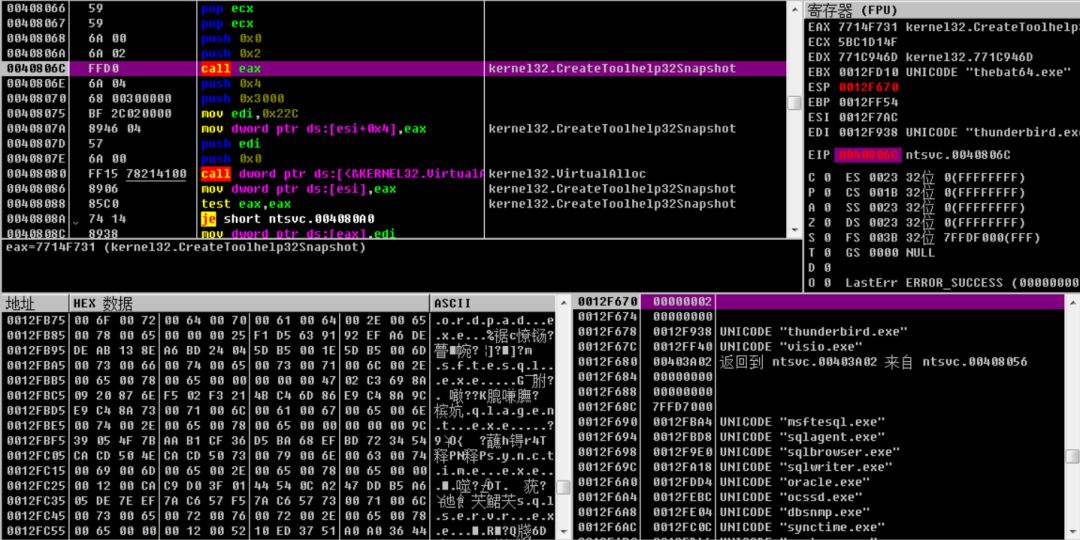

遍历进程,结束相关进程,如下所示:

查询操作系统安装的输入法以及语言版本,当操作系统语言为如下国家时,则不进行加密,执行自删除操作:

419(LANG_RUSSIAN俄语) 422(LANG_UKRAINIAN乌克兰)

423(LANG_BELARUSIAN白俄罗斯) 428(LANG_TAJIK塔吉克)

42B(LANG_ARMENIAN亚美尼亚) 42C(阿塞拜疆,拉丁美洲(AZ))

437(LANG_GEORGIAN格鲁吉亚人) 43F(LANG_KAZAK哈萨克族)

440(LANG_KYRGYZ吉尔吉斯) 442(LANG_TURKMEN土库曼)

443(乌兹别克斯坦,拉丁语(UZ)) 444(LANG_TATAR俄罗斯(RU))

82C(LANG_AZERI阿塞拜疆,西里尔(亚利桑那州))

843(LANG_UZBEK乌兹别克)

45A(叙利亚SYR)2801(叙利亚SY)

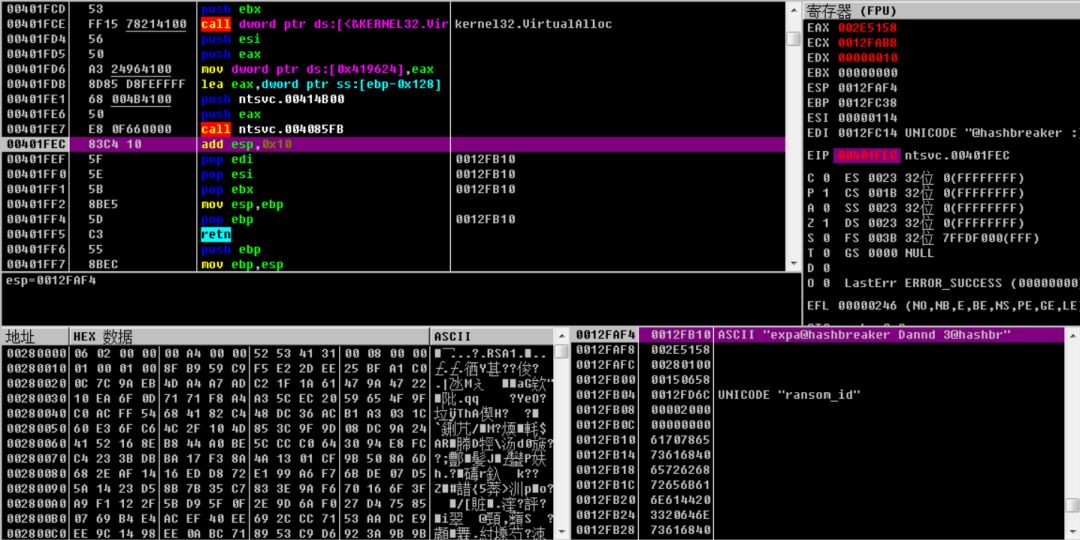

获取主机相关信息,并将收集到的信息,进行加密。

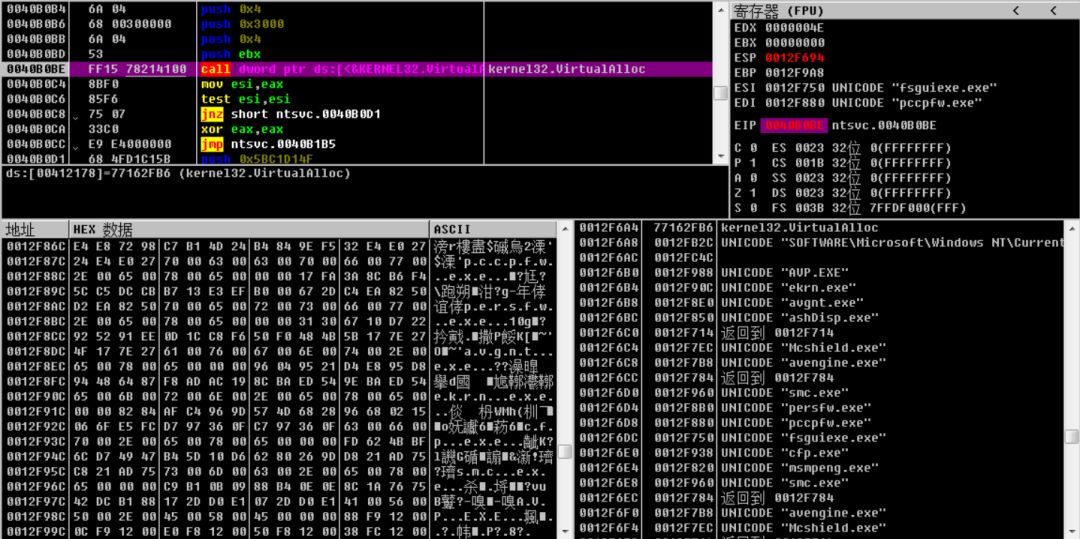

获取的相关信息列表包括用户名、主机名、工作组、操作系统语言、操作系统键盘输入法、操作系统版本类型信息、CPU类型及型号信息、安全软件信息、磁盘类型及空间信息,遍历主机上的安全软件,收集安全软件相关信息,相应的安全软件信息,如下所示:

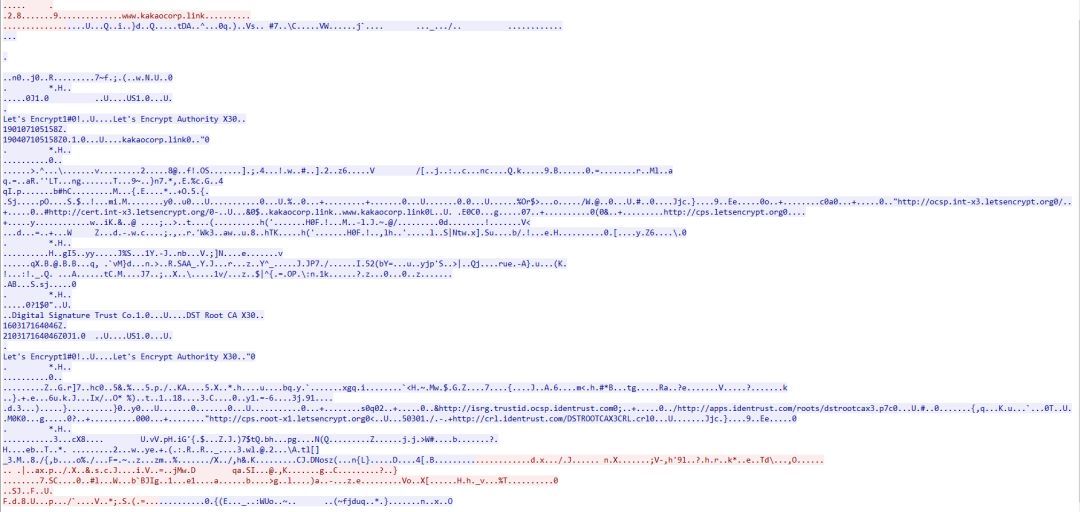

从内存中解密出RSA公钥信息,如下所示:

再通过微软的函数生成RSA公私钥对,并设置到相应的注册表。

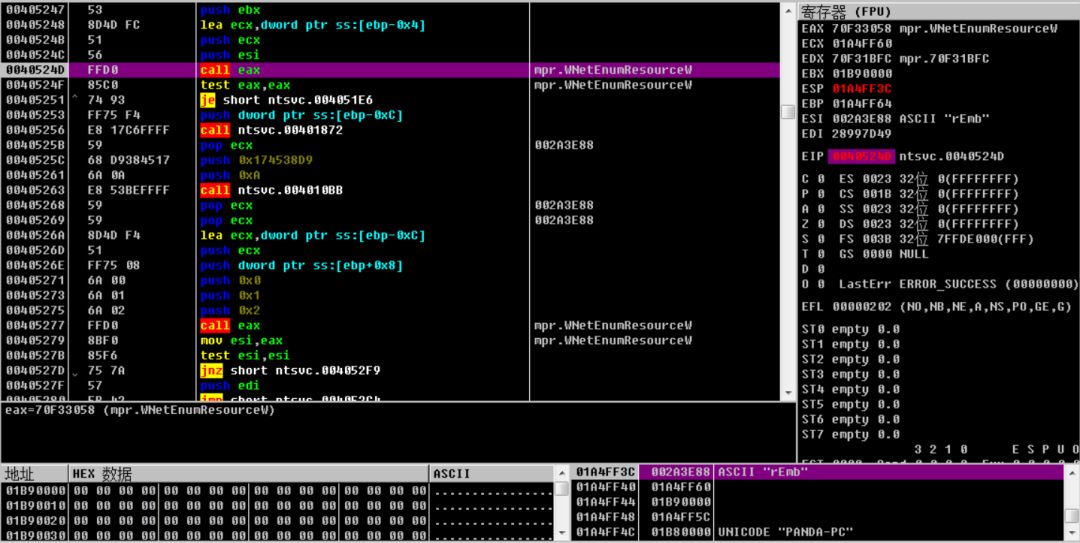

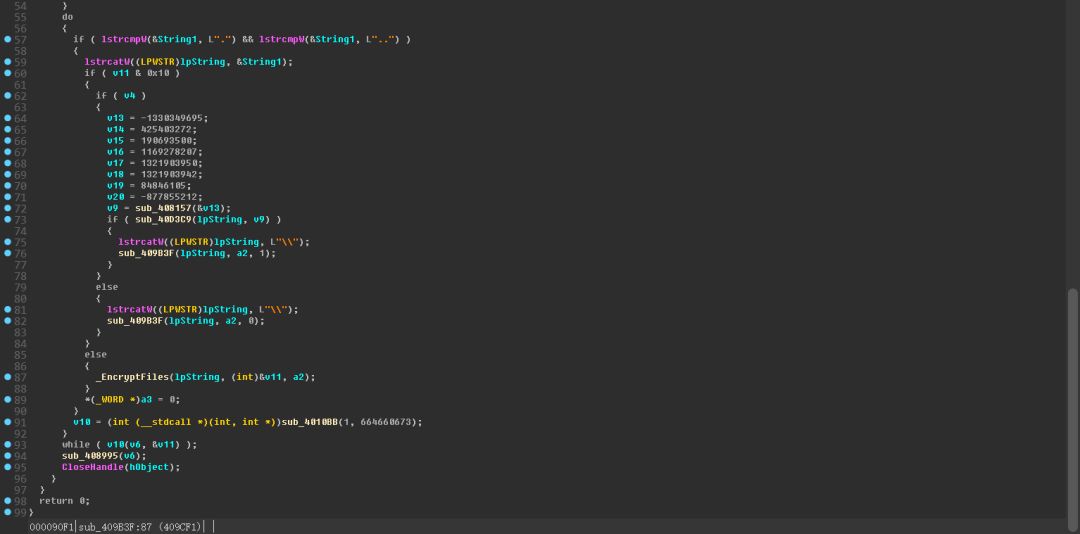

创建两个线程,分别遍历磁盘目录和共享目录文件夹下的文件进行加密,遍历磁盘目录。遍历的共享目录文件,如下所示:

遍历文件进行加密,加密后的文件,后缀为随机的后缀名。

加密之后,将之前获取的主机相关信息加密之后,上传到远程服务器。相应的远程服务器地址为:www.kakaocorp.link

打开相应的TOR网络地址,如下所示:

解决方案

针对已经出现勒索现象的用户,由于暂时没有解密工具,建议尽快对感染主机进行断网隔离。

深信服提醒广大用户尽快做好病毒检测与防御措施,防范此次勒索攻击。

病毒检测查杀:

1. 深信服为广大用户免费提供查杀工具,可下载如下工具,进行检测查杀。

http://edr.sangfor.com.cn/tool/SfabAntiBot.zip

2. 深信服EDR产品及下一代防火墙、安全感知平台等安全产品均具备病毒检测能力,部署相关产品用户可进行病毒检测。

病毒防御:

1、及时给电脑打补丁,修复漏洞。

2、对重要的数据文件定期进行非本地备份。

3、不要点击来源不明的邮件附件,不从不明网站下载软件。

4、尽量关闭不必要的文件共享权限。

5、更改账户密码,设置强密码,避免使用统一的密码,因为统一的密码会导致一台被攻破,多台遭殃。

6、如果业务上无需使用RDP的,建议关闭RDP。当出现此类事件时,推荐使用深信服下一代防火墙,或者深信服EDR(终端检测响应平台)的微隔离功能对3389等端口进行封堵,防止扩散!

7、深信服下一代防火墙、深信服EDR均有防爆破功能,下一代防火墙开启此功能并启用11080051、11080027、11080016规则,EDR开启防爆破功能可进行防御。

8、深信服下一代防火墙用户,建议升级到AF805版本,并开启SAVE安全智能检测引擎,以达到最好的防御效果。

最后,建议企业对全网进行一次安全检查和杀毒扫描,加强防护工作。推荐使用深信服安全感知平台+下一代防火墙+EDR,对内网进行感知、查杀和防护。

咨询与服务

您可以通过以下方式联系我们,获取关于

GandCrab的免费咨询及支持服务:

1)拨打电话400-630-6430转6号线(已开通勒索软件专线)

2)关注【深信服技术服务】微信公众号,选择“智能服务”菜单,进行咨询

3)PC端访问深信服区 bbs.sangfor.com.cn,选择右侧智能客服,进行咨询