热门标签

热门文章

- 149. 字母异位词分组

- 2verilog——数据类型及其常量、变量和赋值_verilog memory赋值

- 3【Linux | Docker】内网穿透实现远程访问Nginx Proxy Manager

- 4pycharm集成git

- 5CodeQL漏洞挖掘实战_codeql查找反序列化漏洞

- 6JQuery: XXX is not defined

- 7基于Java的水果商品销售网站

- 8苹果解锁工具iToolab UnlockGo 中文安装版(附教程+补丁) 2024年6月ios17.4.1可用(记得点赞)解压密码请看文章最后 评论区获取最新链接

- 9【Kafka专栏 01】Rebalance漩涡:Kafka消费者如何避免Rebalance问题?_kafka rebalance触发的条件 如何避免

- 10使用ollama分别在我的window、mac、小米手机上部署体验llama3-8b_ollama怎么看装了哪个

当前位置: article > 正文

MybatisPlus存在 sql 注入漏洞(CVE-2023-25330)解决办法

作者:运维做开发 | 2024-06-25 04:47:16

赞

踩

cve-2023-25330

首先我们了解下这个漏洞是什么?

MyBatis-Plus TenantPlugin 是 MyBatis-Plus 的一个为多租户场景而设计的插件,可以在 SQL 中自动添加租户 ID 来实现数据隔离功能。

MyBatis-Plus TenantPlugin 3.5.3.1及之前版本由于 TenantHandler#getTenantId 方法在构造 SQL 表达式时默认情况下未对 tenant(租户)的 ID 值进行过滤,当程序启用了 TenantPlugin 并且 tenant(租户)ID 可由外部用户控制时,攻击者可利用该漏洞进行 sql 注入,接管程序的数据库或向操作系统发送恶意命令。用户可通过对租户 ID 进行过滤缓解此漏洞。

影响版本 <3.5.1

解决办法

1.不启用tenantId

2.必须使用tenantId的话,加过滤器,对tenantId做处理

Test Version: 3.4.2

com.example.demo.config.MybatisPlusConfig

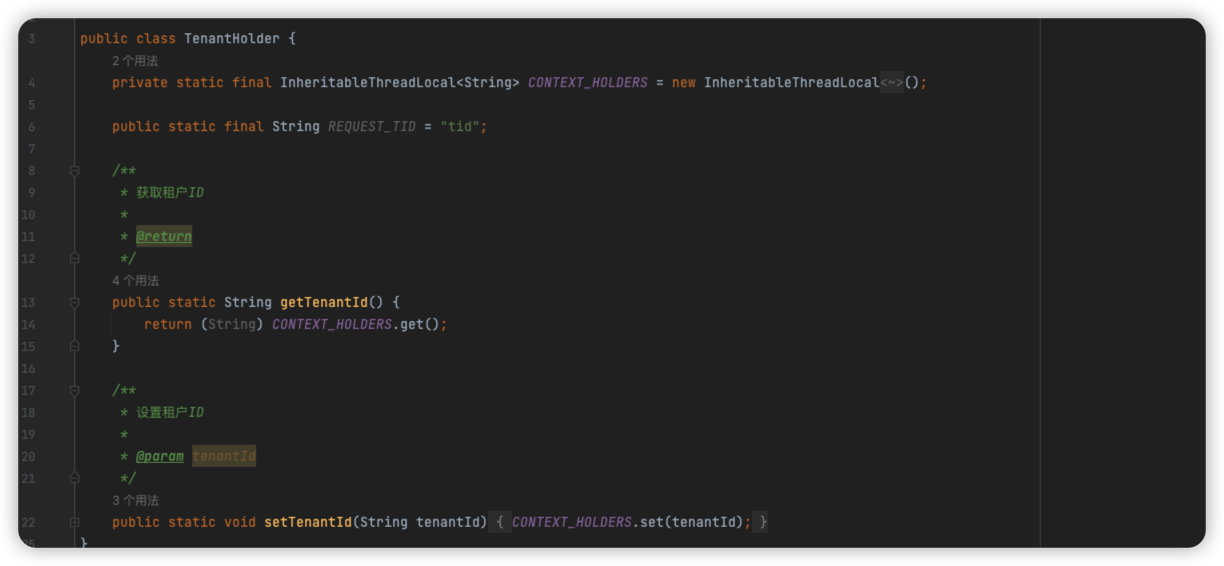

com.example.demo.common.TenantHolder

Interface for testing: /user?tid= will returns a specified tenant data record.

com.example.demo.controller.HelloController

db:

- CREATE TABLE `users` (

- `id` int(32) NOT NULL AUTO_INCREMENT,

- `name` varchar(32) NOT NULL,

- `tenant_id` varchar(64) NOT NULL,

- PRIMARY KEY (`id`)

- ) ENGINE=InnoDB AUTO_INCREMENT=1 DEFAULT CHARSET=utf8;

Test interface using blank parameters:

http://localhost:8080/user?tid=

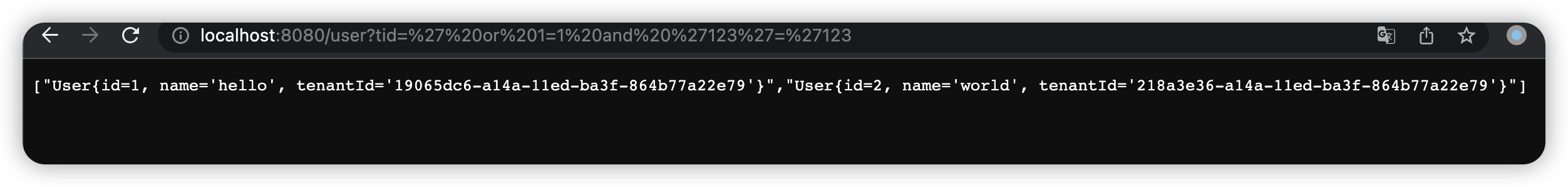

Use ' or 1=1 and '123'='123 to perform sql injection and get all the data

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/运维做开发/article/detail/755076

推荐阅读

相关标签