热门标签

热门文章

- 1斐讯T1刷机详细指南_斐讯t1刷机教程

- 2word2vec原理推导与代码分析_双重求和的偏导

- 3MongoDB与Java集成:熟悉Java驱动、ORM框架_java集成mongodb

- 4使用springboot简单整合springsecurity和mybatis-plus_springboot整合springsecurity mybatis

- 5昇思25天学习打卡营第11天|munger85

- 6全文检索的核心技术是将源文档中所有的基本元素的出现信息记录到索引库中_full-text search

- 7ICLR 2023 | 大模型上下文学习的无限扩展方法:kNN Prompting

- 8opencv 保存读取16位深度的图像_opencv保存16位图像

- 9限时免费开放AI绘画功能!快拉上小伙伴们来免费体验MJ绘画及更多AI功能!_聚力ai助手网站没有了

- 10二叉树的遍历——DFS深度优先搜索——先(根)序遍历、中序遍历、后序遍历_二叉树的先根遍历和中根遍历

当前位置: article > 正文

CVE-2021-3449 OpenSSL拒绝服务漏洞复现

作者:黑客灵魂 | 2024-07-18 20:16:03

赞

踩

cve-2021-3449

1,漏洞描述

OpenSSL 是一个常用的软件库,用于构建需要建立安全通信的网络应用和服务器。当前,OpenSSL 项目针对潜伏在 OpenSSL 产品中的高危漏洞 CVE-2021-3449具体如下。

CVE-2021-3449:由于 NULL 指针取消引用而导致的拒绝服务(DoS)漏洞,只影响 OpenSSL 服务器实例,而不影响客户端

2,影响范围

OpenSSL 1.1.1到1.1.1j版本

3,复现准备

服务器:win7虚拟机

攻击机:kali

exp:cve-2021-3449-main

4,复现过程

1, win7虚拟机安装phpstudy (https://www.xp.cn/)

2, 新建网站,开启https

3, 启动服务

4, 浏览器访问网站,可正常访问,靶机环境已搭建成功

5, 攻击机kali安装go环境(注意:安装新版)

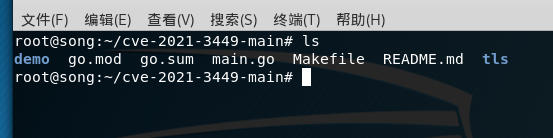

6, 下载测试脚本https://github.com/terorie/cve-2021-3449

7, 替换命令:go env -w GOPROXY=https://goproxy.cn

8, 运行攻击命令

9, 查看网站服务已停止

10, 访问网站已无法访问

11, 至此整个漏洞攻击过程已完成

5,漏洞修复

1, OpenSSL升级至1.1.1k版本

2, 将peer_sigalgslen 设置为0

6,参考链接

https://www.openssl.org/news/vulnerabilities.html

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/黑客灵魂/article/detail/847520

推荐阅读

相关标签