- 1利用FIleZilla Server在局域网搭建在线点播电脑本地文件电影FTP_filezilla 直接播放

- 2CentOS搭建云服务平台_centos云服务

- 3什么是扫描件PDF?扫描件PDF如何转换成可编辑文本?_pdf电子扫描件

- 4【运维心得】你不知道,运维也要写代码(2)_运维需要写代码吗

- 5利用unlocker在VMware里解锁macOS操作系统_vmware unlocker

- 6(Mac)RocketMQ的本地安装测试(详细图示)_mac rocketmq

- 7Dell730服务器升级添加硬盘篇_dell服务器新增硬盘

- 8高性能计算在人工智能领域的挑战

- 9大坝安全监测设备有哪些主要功能?

- 10数据安全防护盾!Amazon SageMaker Notebook 提供原始文件的下载防护功能

内网安全-基础

赞

踩

小迪

参考引用:

https://www.bilibili.com/video/BV1JZ4y1c7ro?p=64

https://www.jianshu.com/p/8580587c3201 #DMZ

https://blog.csdn.net/magod/article/details/6308940 #DMZ

https://www.cnblogs.com/Le30bjectNs11/p/4118098.html #Le30bjectNs11猥琐青年

VulnStack靶场

http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

nbtscan:http://unixwiz.net/tools/nbtscan.html

https://github.com/samratashok/nishang

https://github.com/AlessandroZ/LaZagne

https://github.com/gentilkiwi/mimikatz/releases

https://github.com/huntergregal/mimipenguin/releases/

https://nagareshwar.securityxploded.com/download-softwares/

https://xenarmor.com/allinone-password-recovery-pro-software/

https://pan.baidu.com/s/14eVDglqba1aRXi9BGcBbug提取码: taqu

基本认知

DMZ

英文全名“Demilitarized Zone”,中文含义是“隔离区”,“非军事化区”。在安全领域的具体含义是“内外网防火墙之间的区域”。

它是为了解决安装防火墙后外部网络 不能访问内部网络服务器 的问题,而设立的一个非安全 系统与安全系统之间的缓冲区,这个缓冲区位于企业内部网络和外部网络之间的小网络区域内,在这个小网络区域内可以放置一些必须公开的服务器 设施,如企业Web服务器、FTP服务器和论坛等。另一方面,通过这样一个DMZ区域,更加有效地保护了内部网络,因为这种网络部署,比起一般的防火墙方案,对攻击者来说又多了一道关卡。

在这个防火墙方案中,包括两个防火墙,外部防火墙抵挡外部网络的攻击,并管理所有内部网络对DMZ的访问。内部防火墙管理DMZ对于内部网络的访问。内部 防火墙是内部网络的第三道安全防线(前面有了外部防火墙和堡垒主机),当外部防火墙失效的时候,它还可以起到保护内部网络的功能。而局域网内部,对于 Internet的访问由内部防火墙和位于DMZ的堡垒主机控制。在这样的结构里,一个黑客必须通过三个独立的区域(外部防火墙、内部防火墙和堡垒主机) 才能够到达局域网。攻击难度大大加强,相应内部网络的安全性也就大大加强,但投资成本也是最高的。

局域网

局域网(Local Area Network, LAN),又称内网,是指在某一区域内由多台计算机互联成的计算机组。

局域网可以实现文件管理、应用软件共享、打印机共享、扫描仪共享、工作组内的日程安排、电子邮件和传真通信服务等功能。局域网严格意义上是封闭型的。它可以由办公室内几台甚至上千台计算机组成。决定局域网的主要技术要素为:网络拓扑,传输介质与介质访问控制方法。

局域网标准定义了传输媒介、编码和介质访问等底层(一二层)功能。要使数据通过复杂的网络结构传输到达目的地,还需要具有寻址、路由和流量控制等功能的网络协议的支持。TCP/IP(传输控制协议/互联网络协议)是最普遍使用的局域网网络协议。它也是互联网所使用的网络协议。其他常用的局域网协议包括,IPX、AppleTalk等。

工作组

域环境

域环境比工作组大,有域控,域(Domain)是相对工作组(Workgroup)的概念,形象的说,域就像中央集权,由一台或数台域控制器(Domain Controller)管理域内的其他计算机;工作组就像各自为政,组内每一台计算机自己管理自己,他人无法干涉。

域是一个计算机群体的组合,是一个相对严格的组织,而域控制器则是这个域内的管理核心。

在工作组中:

所有的计算机都是对等的,没有计算机可以控制另一台计算机。

每台计算机都具有一组用户帐户。若要登录到工作组中的任何计算机,您必须具有该计算机上的帐户。

通常情况下,计算机的数量不超过二十台。

工作组不受密码保护。

所有的计算机必须在同一本地网络或子网中。

- 1

- 2

- 3

- 4

- 5

- 6

在域中:

有一台或多台计算机为服务器。网络管理员使用服务器控制域中所有计算机的安全和权限。这使得更容易进行更改,因为更改会自动应用到所有的计算机。域用户在每次访问域时必须提供密码或其他凭据。

如果具有域上的用户帐户,您就可以登录到域中的任何计算机,而无需具有该计算机上的帐户。

由于网络管理员经常要确保计算机之间的一致性,所以,您也许只能对计算机的设置进行有限制地更改。

一个域中可以有几千台计算机。

计算机可以位于不同的本地网络中。

- 1

- 2

- 3

- 4

- 5

- 6

活动目录AD

AD(活动目录):是微软所提供的目录服务(查询,身份验证),活动目录的核心包含了活动目录数据库,在活动目录数据库中包含了域中所有的对象(用户,计算机,组…),活动目录(Active Directory)是面向Windows Standard Server、Windows Enterprise Server 以及Windows Datacenter Server的目录服务。Active Directory储存了有关网络对象的信息,并且让管理员和用户能够轻松的查找和使用这些信息,Active Directory使用了一种结构化的数据储存方式,并以此作为基础对目录信息进行合乎逻辑的分层组织。

域控制器DC

看有没有拿下域,就是有没有拿下域控制制器

域

单域

简单来说就是只有一家公司

父域和子域

简单来说就是一个总公司和分公司

域树和域森林

名词

认知

AD域控制器只在系统win server系统做吗,linux可以吗

可以,大部分是win server

局域网技术问题

内网安全流程

演示

单域

信息收集

了解计算机基本信息,为后续判断服务器角色,网络环境等做准备

systeminfo #查看系统信息

net start #查看启用服务

tasklist #进程列表

schtasks #计划任务 看不了权限不够

- 1

- 2

- 3

- 4

** 了解接口信息,为判断当前角色,功能,网络架构做准备**

ipconfig /all #判断存在域 -dns

- 1

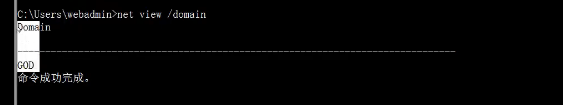

net view /momain #判断存在域

- 1

没有的话显示错误

net time /domain #以域控时间为准

nslookup 域名/ping

- 1

- 2

netstat -ano #查看端口

- 1

了解当前计算机或域环境下的用户及用户组信息,便于后期利用凭据进行测试

Domain Admins:域管理员(默认对域控制器有完全的控制权)

Domain Computers:域内机器

Domain Controllers:域控制器

Domain Guest:域访客,权限低

Domain Users:域用户

Enterprise Admins:企业系统管理员用户(默认对域控制器有完全的控制权)

...

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

相关用户收集操作命令

whoami /all #用户权限

net config workstation #登录信息

net user #本地用户

net localgroup #本地用户组

wmic useraccount get /all #涉及域用户详细信息

net group "Domain Admins" /domain #查询域管理员账户

net group "Enterprise Admins" /domain #查询管理员用户组

net group "Domain Controllers" /domain #查询域控制器

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

重要:凭据信息收集操作

旨在收集各种密文,明文,口令等,为后续横向渗透做好测试准备

计算机用户HASH,明文获取–mimikatz(win),mimipenguin(linux)

计算机各种协议服务口令获取–***LaZagne(all) , XenArmor(win)付费

这两个软件主要是通过自动化翻找以下内容,从而获取凭据。

1.站点源码备份文件,数据库备份文件等

2.各类数据库WEB管理入口,如PHPmyadmin

3.浏览器保存密码,浏览器cookies

4.其他用户会话,3389和ipc$连接记录,回收站内容

5.windows 保存的WIFI密码

6.网络内部的各种账号和密码,如:Email,VPN,FTP,OA等

探针主机域控架构服务器操作演示

为后续横向思路做准备,针对应用,协议各类攻击手法

#探针域内存活主机及地址信息

net time /domain

nsloookup <域控名称>

ping <域控名称>

- 1

- 2

- 3

- 4

# 探针域内存活主机及地址信息

nbscan 192.168.3.0/24 #第三方工具,这个工具有点老,也不免杀

for /L %I in (1,1,254) DO @ping -w 1 -n 1 192.168.3.%I | findstr "TTL =" 自带内部命令(推荐使用)

其他:nmap,masscan,第三方Powershell脚本nishang(推荐)、empire等

- 1

- 2

- 3

- 4

NiShang简介:

Powershell用于渗透测试其实早在多年前就已经被提出了。利用Powershell,攻击者可以在无需接触磁盘的情况下执行命令等,并且相较已经被大家广泛关注并防御的Cmd而言,Powershell并非那么的引人瞩目。Nishang是基于PowerShell的渗透测试专用工具。它集成了框架、脚本和各种payload,能够帮助渗透测试人员在对Windows目标的全过程检测中使用,是一款来源于作者实战经历的智慧结晶。(类似于MSF)

Import-Module .\nishang.psml 导入模块nishang

set-ExecutionPolicy RemoteSigned 设置执行策略

Get-Command -Module nishang 获取模块nishang的命令函数(有很多命令函数分别执行不同功能,比如以下命令)

Get-information 获取常规计算机信息

Invoke-Mimikatz 获取计算机用户名密码

Invoke-Portscan -startaddress 192.168.3.0 -Endaddress 192.168.3.100 -ResolveHost -ScanPort 端口扫描(查看目录对应文件有演示语法,其他同理)

其他功能:删除补丁,反弹shell,凭据获取等

- 1

- 2

- 3

- 4

- 5

- 6

- 7

探针域内主机角色及服务信息

利用开放端口服务及计算机名判断

核心业务机器:

1.高级管理人员,系统管理员,财务/人事、业务人员的个人计算机

2.产品管理系统服务器

3.办公系统服务器

4.财务应用系统服务器

5.核心产品源码服务器

6.数据库服务器

7.文件或者网盘服务器

8.电子邮件服务器

9.网络监控系统服务器

10.其他服务器(内部技术文档服务器,其他监控服务器)

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12