- 1Android 开发常用方法及命令_android代码执行echo命令

- 2LeetCode 69.x的平方根 (C++)_x的平方根c++

- 3linux 关于$-的解释(帖子搜索合集)

- 4UE4源码Xcode编译错误解决:/Mac/XcodeBuild.sh failed with exit code 5_ue4代码导出xocde

- 5Android与Java NIO实现简单Echo服务器与客户端_用 nio技术替代一客户一线程技术改写 echo 项目的客户机/服务器设计。

- 6(十五)洞悉linux下的Netfilter&iptables:开发自己的hook函数【实战】_socket_ops_base

- 7渗透测试系列之iis解析漏洞getshell+内网渗透_getshell iis漏洞

- 8如何搭建高德离线地图服务_高德离线地图服务器

- 9【Linux】为Ubuntu配置CUDA+cuDNN环境_ubuntu配置cuda环境变量无法更改

- 10Clickhouse的安装

XSS获取目标cookie,伪造身份获取目标权限_xss cookie

赞

踩

未知攻,何知守。

进行网络安全实践操作时,必须遵守网络安全法。

网络安全法全文(必看)https://zhuanlan.zhihu.com/p/27336286

以下过程均为靶场进行。

什么是XSS?

XSS攻击又称为跨站脚本攻击,XSS的关键不在于跨站,关键在脚本运行。是一种常出现在Web应用程序中的计算机安全漏洞,是由于Web应用程序对用户的输入过滤不足而产生的,导致恶意web用户将代码植入到提供给其它用户使用的页面中(XSS攻击输入的代码是前端代码,SQL注入输入的代码是后端代码)。

XSS的类型:

反射型XSS、DOM-based型XSS、存储型XSS三种,本次实例为存储型XSS。

几种XSS类型的简要概念:

1、反射型XSS

反射型XSS攻击一般是攻击者通过特定手法,诱使用户去访问一个非用户真实需要访问的网站URL(一般使用页面跳转,跳转到攻击者自己构造的网页中),当受害者点击这些专门设计的链接的时候,恶意代码会直接在受害者主机上的浏览器执行。此类XSS攻击通常出现在网站的搜索栏、用户登录口等地方,常用来窃取客户端Cookies或进行钓鱼欺骗。

2、DOM-based型XSS

DOM XSS与反射性XSS、存储型XSS的主要区别在于DOM XSS的XSS代码不需要服务端解析响应的直接参与,触发XSS的是浏览器端的DOM解析。

3、存储型XSS三种

攻击者事先将恶意代码上传或者储存到漏洞服务器中,只要受害者浏览包含此恶意代码的页面就会执行恶意代码。只要访问了这个页面的用户,都会执行这段恶意脚本,因此存储型XSS攻击的危害会更大。一般出现在网站留言、评论、博客日志等交互处,恶意脚本存储到客户端或者服务端的数据库中。

一、准备工作

1、注册靶场,文章第一节有;

2、自己搭建一个XSS平台或者网上注册一个XSS平台;

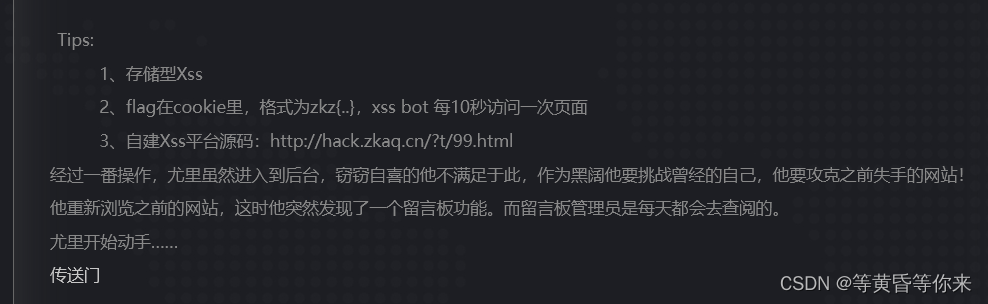

二、本次要求

三、进入靶场,完成要求

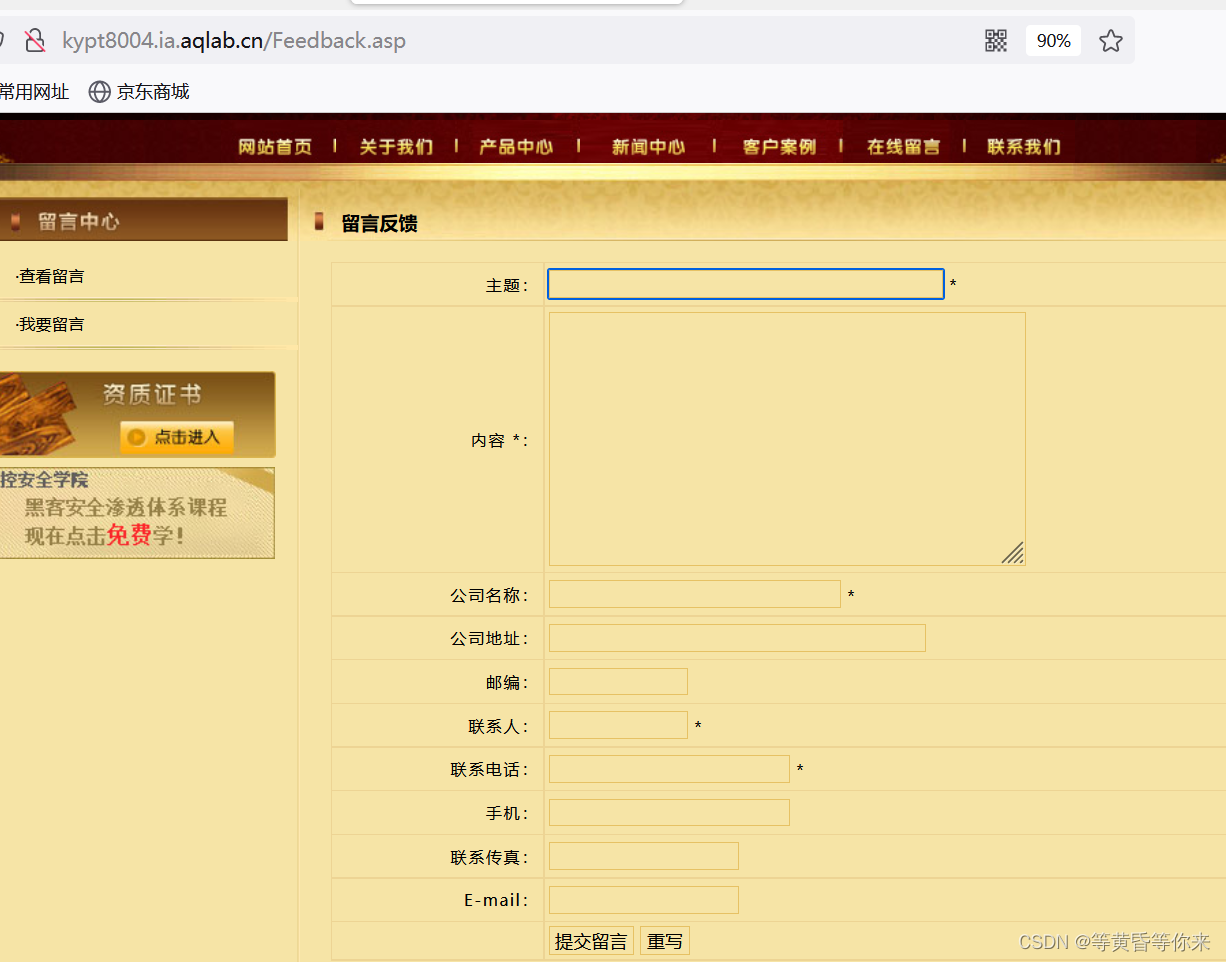

1、可以看到是一个留言板的界面,我们使用一个简单的前端语句进行测试是否存在XSS漏洞;

构造语句:<h1>123</h1>把这个语句填入到留言板的空白处(有框就填,在刚开始学习时,基本上就是见框就插,不管是登录注册框还是URL栏都可以尝试)

如图:

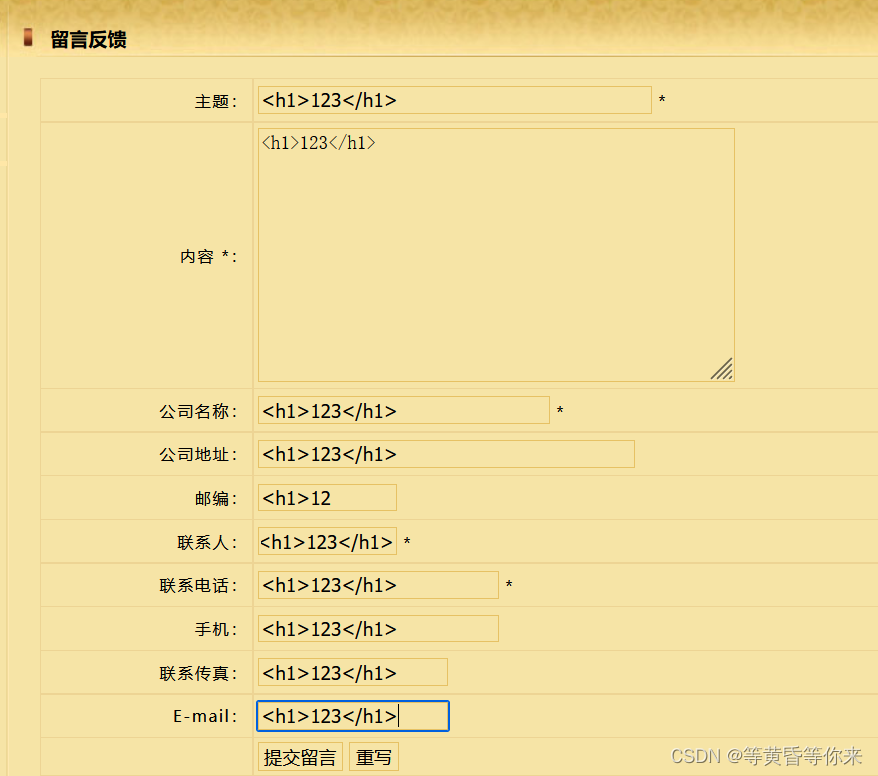

2、提交留言后,查看我们提交的语句:<h1>123</h1>是否生效,打开浏览器应用程序菜单-》更多工具-》Web开发者工具,查看我们写入的前端代码,可以看到前端代码成功写入,说明存在XSS漏洞(不建议使用弹窗测试,如果是存储型XSS,一些网站使用弹窗测试,可能会把网页测试瘫痪,非常刑,很可铐)。

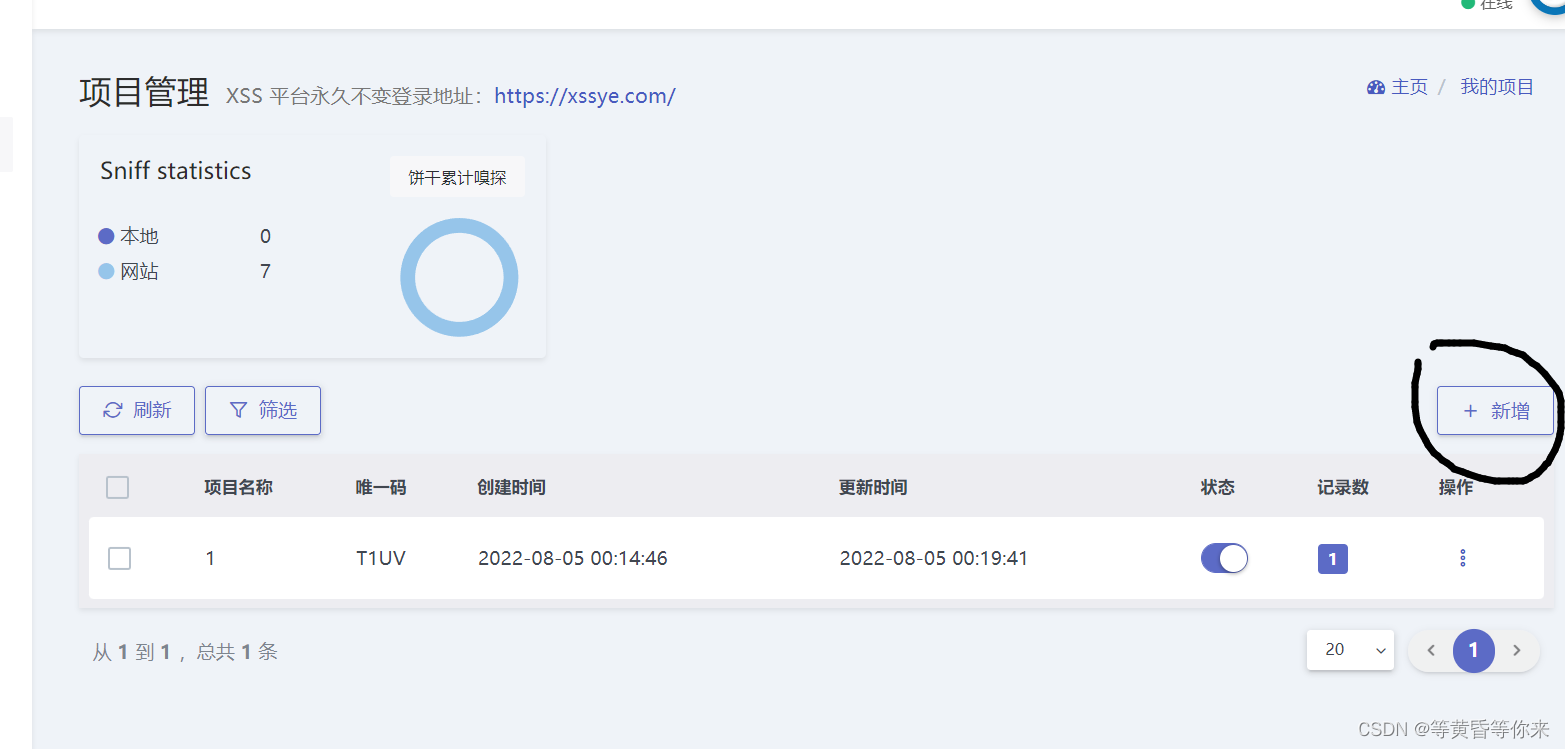

3、进入XSS平台,开始生成外链进行渗透;

首先,新增项目:

填写项目信息,名称和简介随便填就可以,唯一码不需要改动,使用默认的,之后点击下一步;

然后到选择模块,点击模块栏向上箭头进行模块选择,选择第一个模块就可以,点击提交,选择完成继续点击提交(自定义代码不需要写);

项目创建完成,点击返回;

查看项目代码,复制并进行插入;

使用标准代码即可,复制代码,并回到留言板,点击我要留言;

(每个代码都是唯一的,唯一码是为了区分自己和别人插入的代码):

如图:

提交留言,提交后如下图,可以看到我们提交的代码没有显示,说明插入成功:

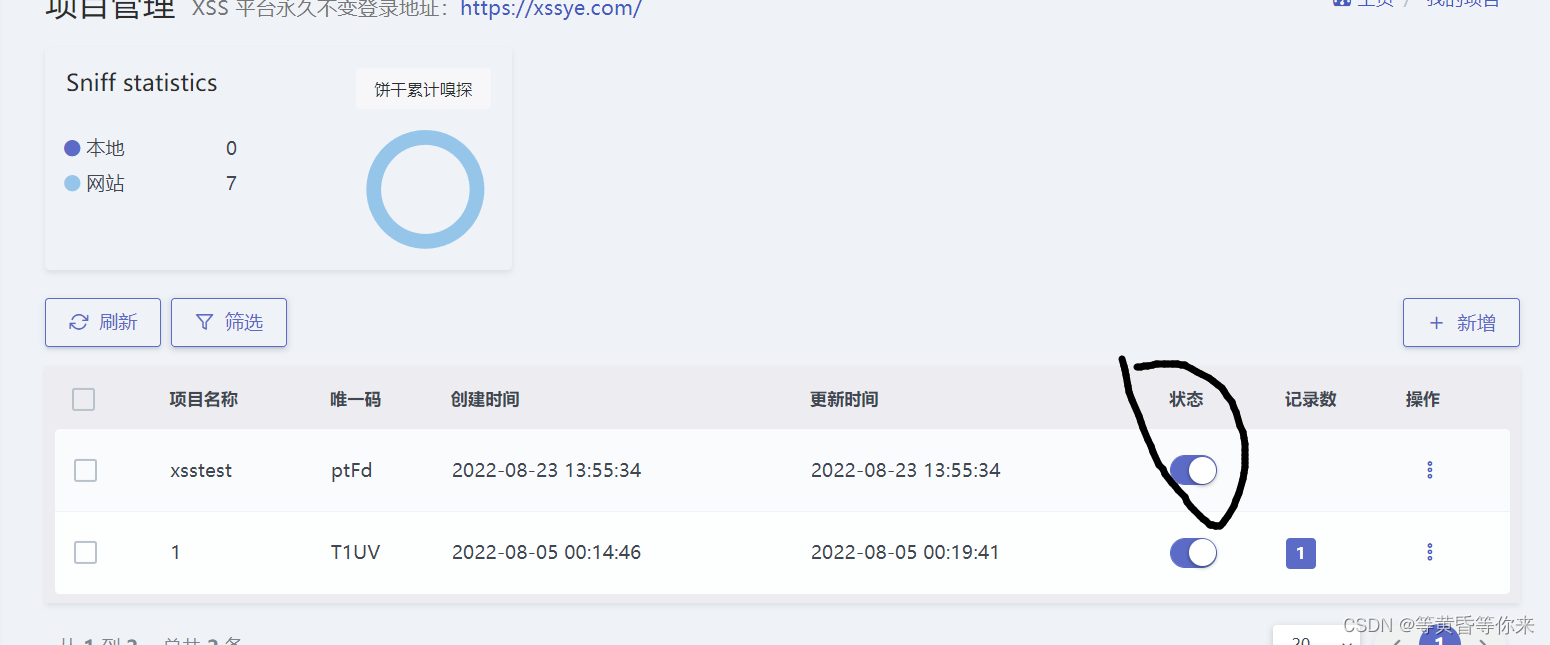

回到XSS平台,开启我们的项目,下面的状态是开启的;

等待一段时间,网页的机器人会每隔一段时间查看留言板,触发我们的XSS,我们就会获取到管理员的cookie。

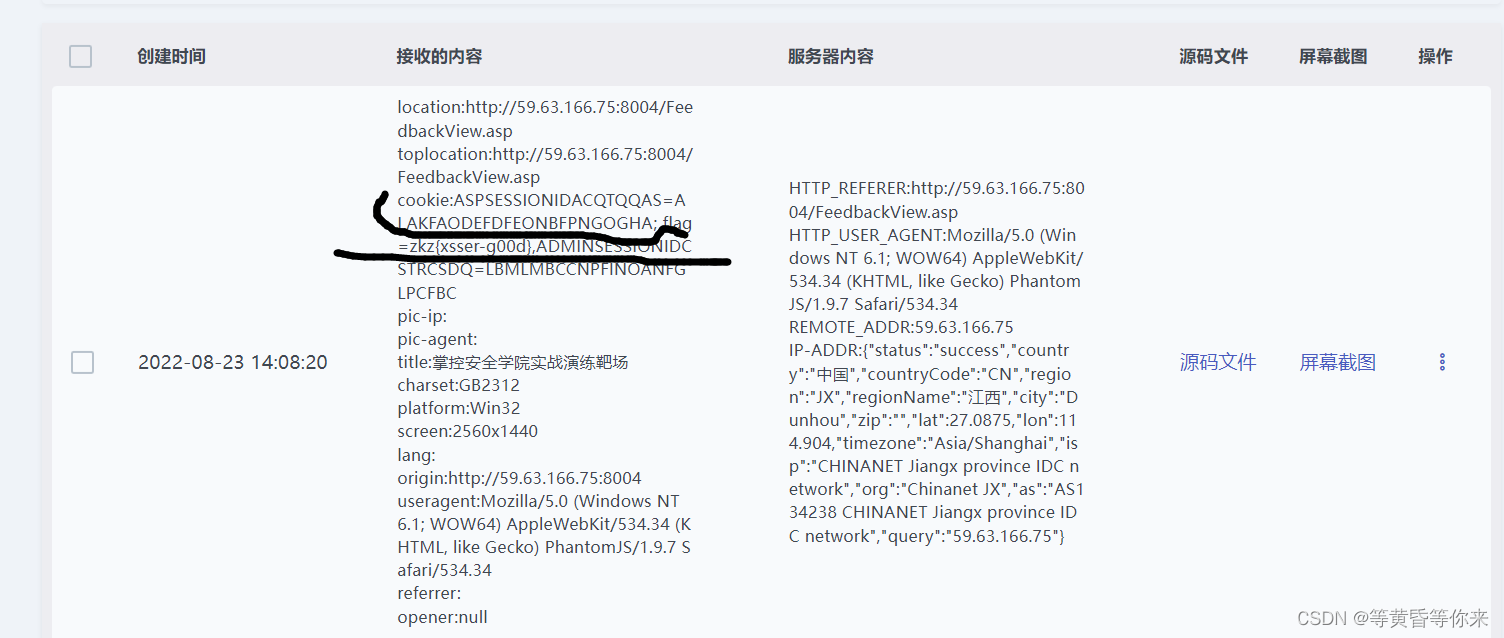

已经打到了很多个记录,操作,显示。

可以看到已经获取到了需要的flag,本次的任务完成,并且获取到了管理员的cookie,可以直接使用管理员的身份进行登录(在登录界面进入控制台修改我们获取到的cookie进行输入即可),获得管理员的权限。

最后,别忘了关闭项目的状态,不然会打到很多很多数据,浪费我们的空间(几分钟就会打到几十条数据甚至更多)。

总结:

1、判断是否存在XSS漏洞,一般测试不使用弹窗(靶场测试无所谓),使用简单的前端语句即可;

2、语句被过滤的情况如何解决(闭合,大小写,双写,伪事件等),本次靶场没有过滤;

3、自己搭建XSS平台或使用网上的XSS平台。

进行网络安全实践操作时,必须遵守网络安全法。

网络安全法全文(必看)https://zhuanlan.zhihu.com/p/27336286

注:以上内容是本人学习网络安全知识记录。请遵守网络安全法,未经网站管理员授权,切勿攻击他人网站。