热门标签

热门文章

- 1valser网站(计算机视觉CV,CG学习交流社区)_valser.org

- 2编程式导航router.push(...)中传参的两种方式query和params及两者区别_router.push params query

- 3Spring Boot+JSP启动报404错误找不到页面_jsp项目部署不能找到登陆界面

- 4实现图像检索系统需要用到哪方面的知识?

- 5华为HCIP-DATACOM题库解析71-110(821)_当两端bfd检测时间间隔分别为30ms

- 6springboot+vue房产中介管理信息系统

- 7java camel命名_Java篇—驼峰命名法(CamelCase)

- 8mac或者linux下安装composer phalcon debug

- 9快速排序算法 C语言实现_c语言完整的快速排序算法

- 10第十八届全国大学生智能车竞赛签到信息_苏州城市学院李想

当前位置: article > 正文

PHP反序列化---字符串逃逸(增加/减少)

作者:Cpp五条 | 2024-03-19 07:01:40

赞

踩

PHP反序列化---字符串逃逸(增加/减少)

一、PHP反序列化逃逸--增加:

首先分析源码:

- <?php

- highlight_file(__FILE__);

- error_reporting(0);

- class A{

- public $v1 = 'ls';

- public $v2 = '123';

-

- public function __construct($arga,$argc){

- $this->v1 = $arga;

- $this->v2 = $argc;

- }

- }

- $a = $_GET['v1'];

- $b = $_GET['v2'];

- $data = serialize(new A($a,$b));

- $data = str_replace("ls","pwd",$data);

-

- var_dump(unserialize($data));

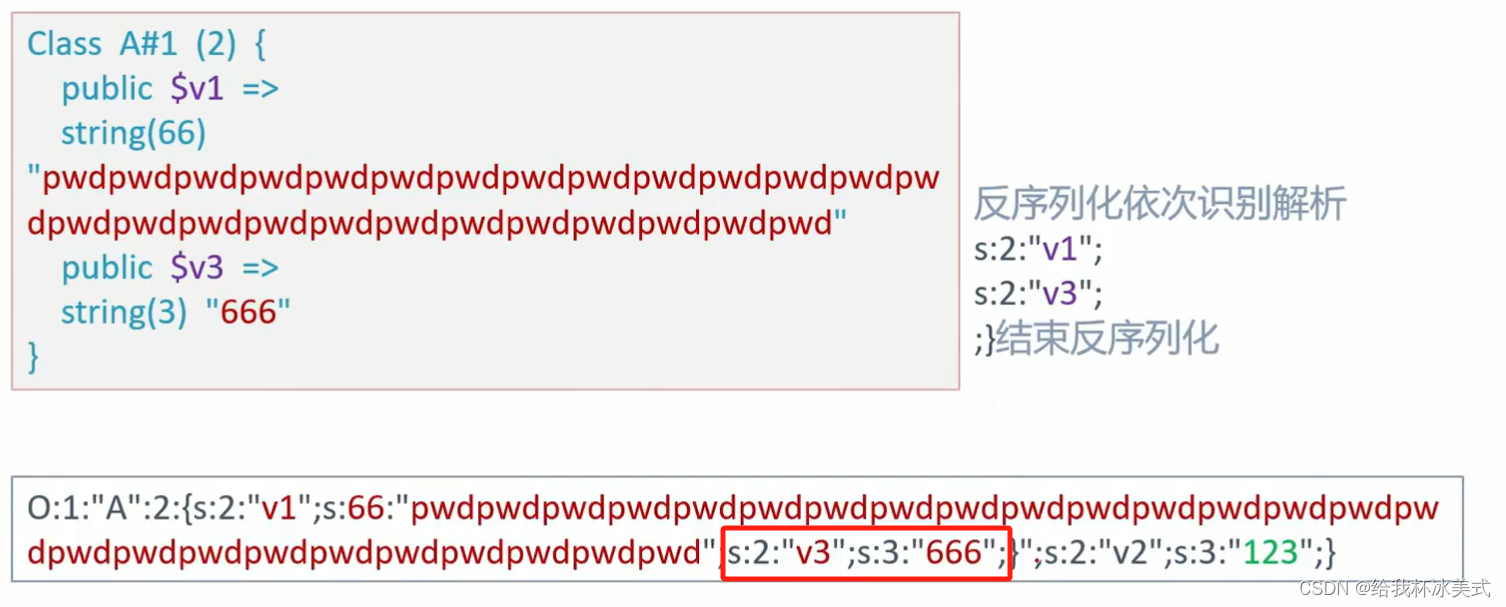

通过分析代码,后台将我们输入的字符串中的 'ls' 全部都替换为了 'pwd'。

我们可以利用这个漏洞构造以下payload:

原有字符串的长度为66,加长后的字符串超出了66之后,就将我们想要写入的序列化语句挤了出来,并且挤出的字符串的末尾为 ;} 将序列化语句闭合,将闭合符号后面的语句直接注释掉,达到了我们的目的。

二、PHP反序列化逃逸--减少:

- <?php

- highlight_file(__FILE__);

- error_reporting(0);

- class A{

- public $v1 = "abcsystem()system()system()";

- public $v2 = '123';

-

- public function __construct($arga,$argc){

- $this->v1 = $arga;

- $this->v2 = $argc;

- }

- }

- $a = $_GET['v1'];

- $b = $_GET['v2'];

- $data = serialize(new A($a,$b));

- $data = str_replace("system()","",$data);

- var_dump(unserialize($data));

- ?>

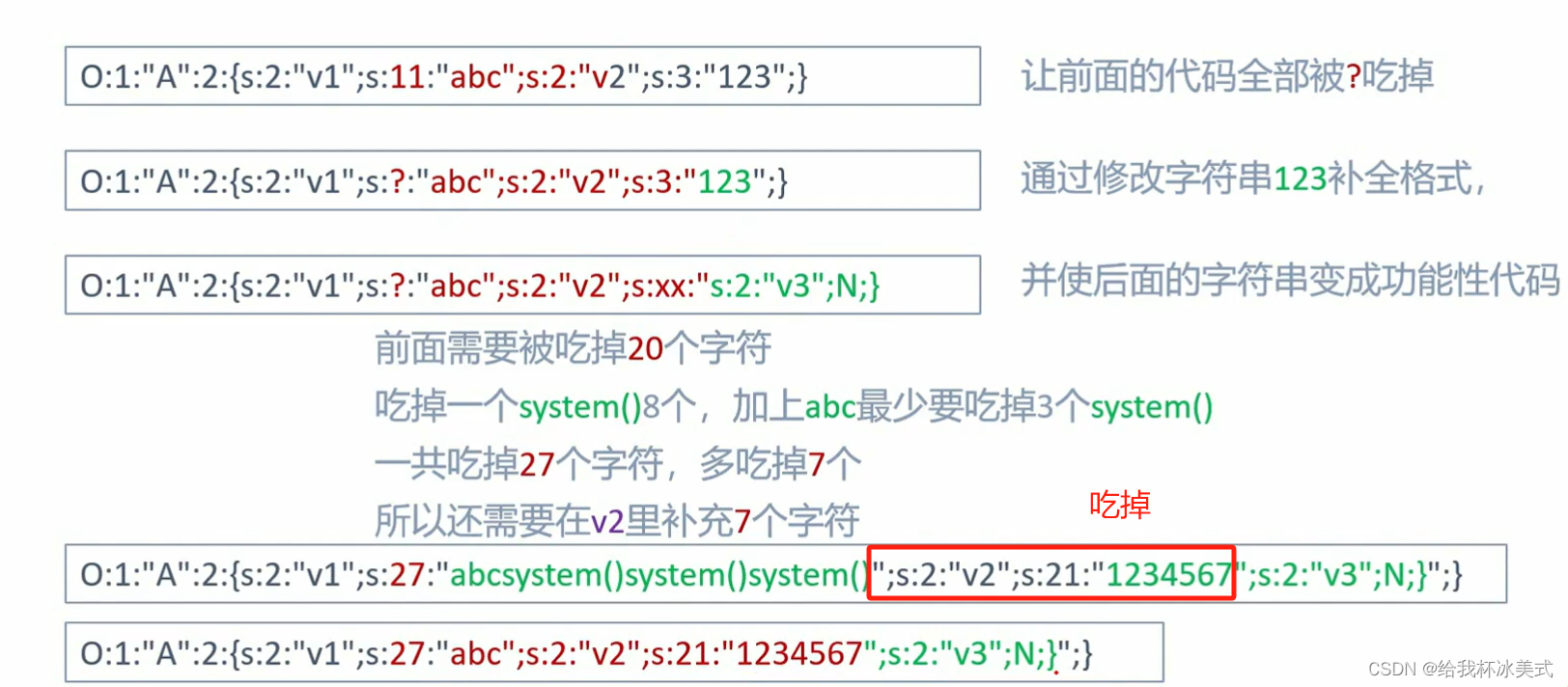

逃逸减少的代码通过 str_replace()函数将输入字符串中的 'system()' 替换成了 "" 空字符。

通过这个特性构造payload:

利用溢出的长度将事先准备的后面的字符串吃掉,并且衔接上我们自己想要写入的字符串,达到我们的目的。

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/Cpp五条/article/detail/267174

推荐阅读

相关标签