热门标签

当前位置: article > 正文

Burpsuite爆破之token值替换_burp为什么自动替换toekn为token

作者:Gausst松鼠会 | 2024-03-25 11:11:38

赞

踩

burp为什么自动替换toekn为token

准备工作

首先需要搭建一个实验环境,这个实验环境我们选用的是DVWA。相信很多小伙伴在渗透测试的时候都会遇到token值不同的情况,那么我们需要做的是使用burpsuite工具自动获取网站生成的token值并进行爆破

复现过程

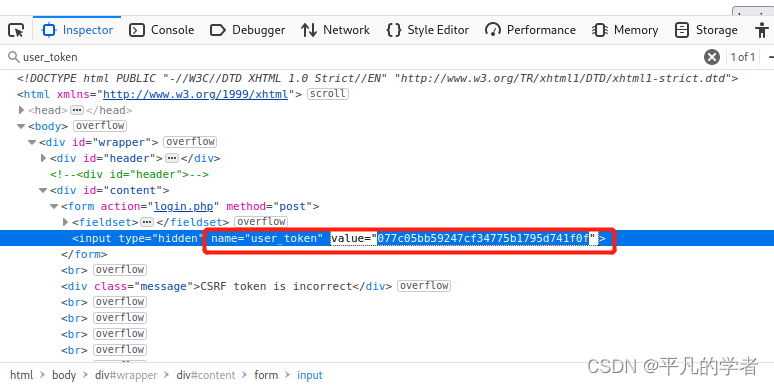

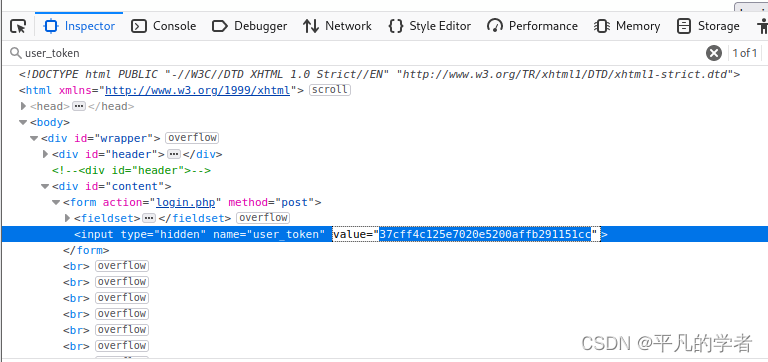

首先我们先访问DVWA网站,查看源代码发现,只要每刷新一次页面,token的值都会改变

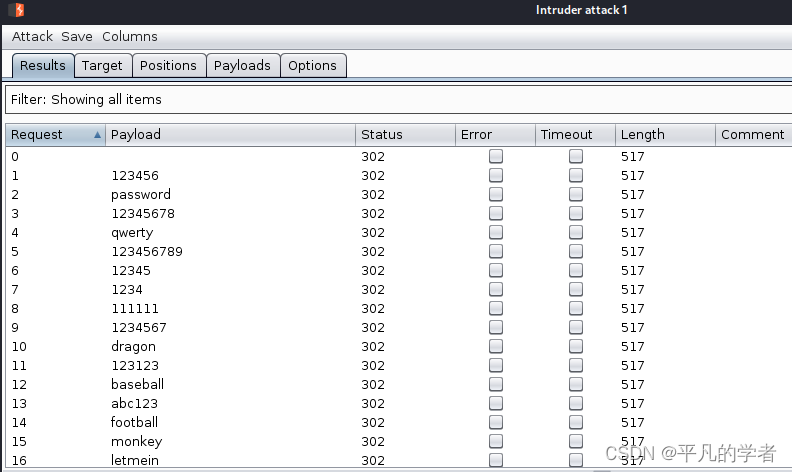

当我们尝试使用burpsuite直接抓包爆破后,发现全是302重定向,明显这是行不通的

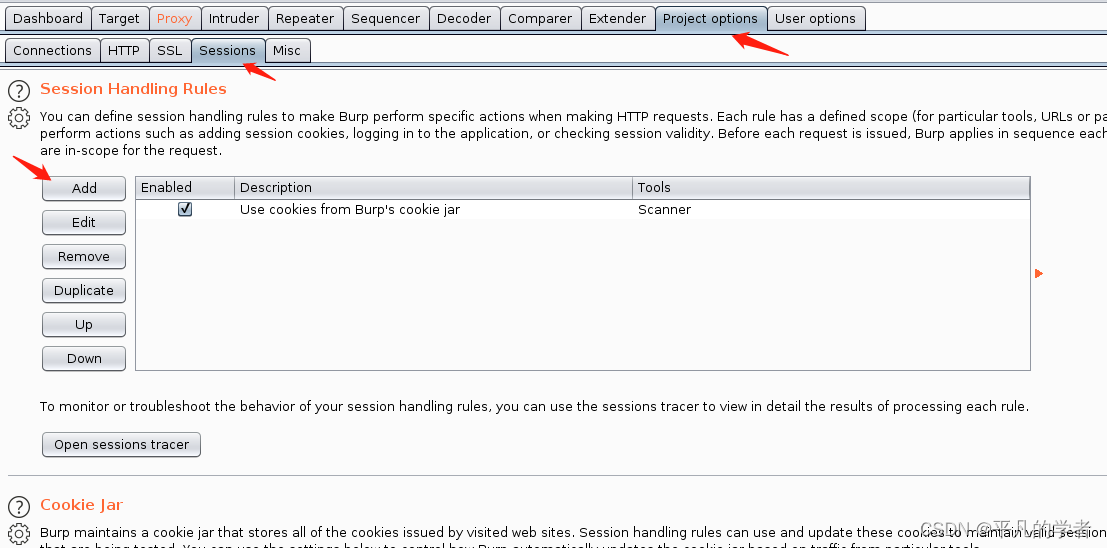

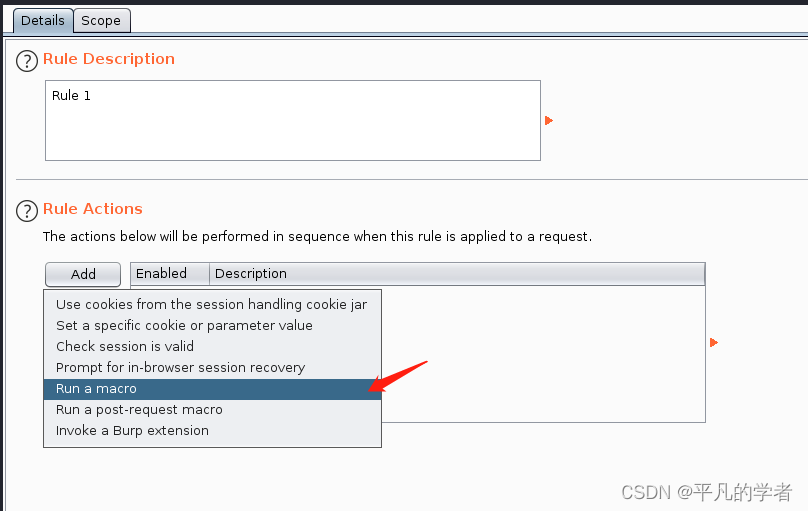

那么我们需要在Project Option的Session上添加自动捕捉token的选项

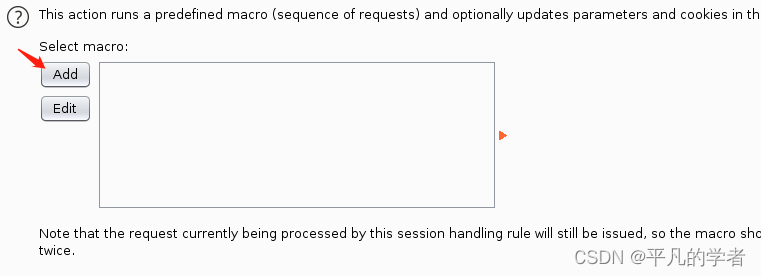

运行一个宏

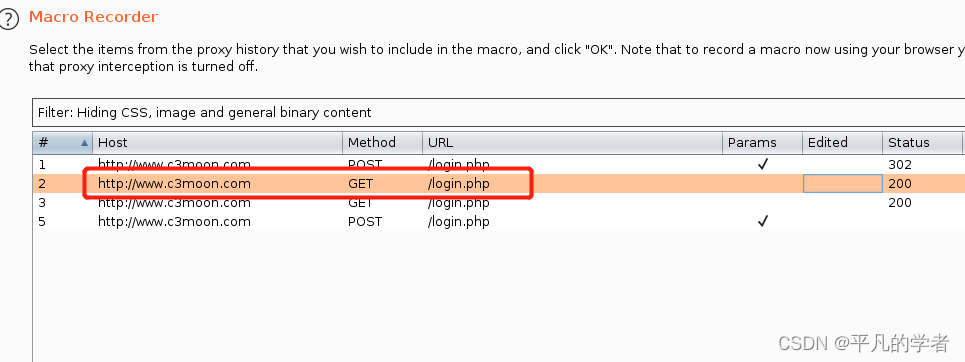

这里我们选择刚开始GET请求获取到的网页

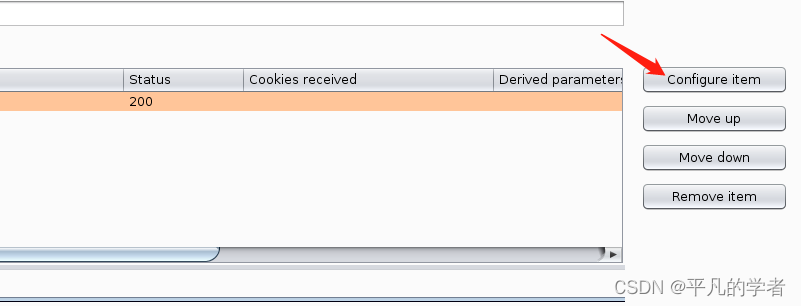

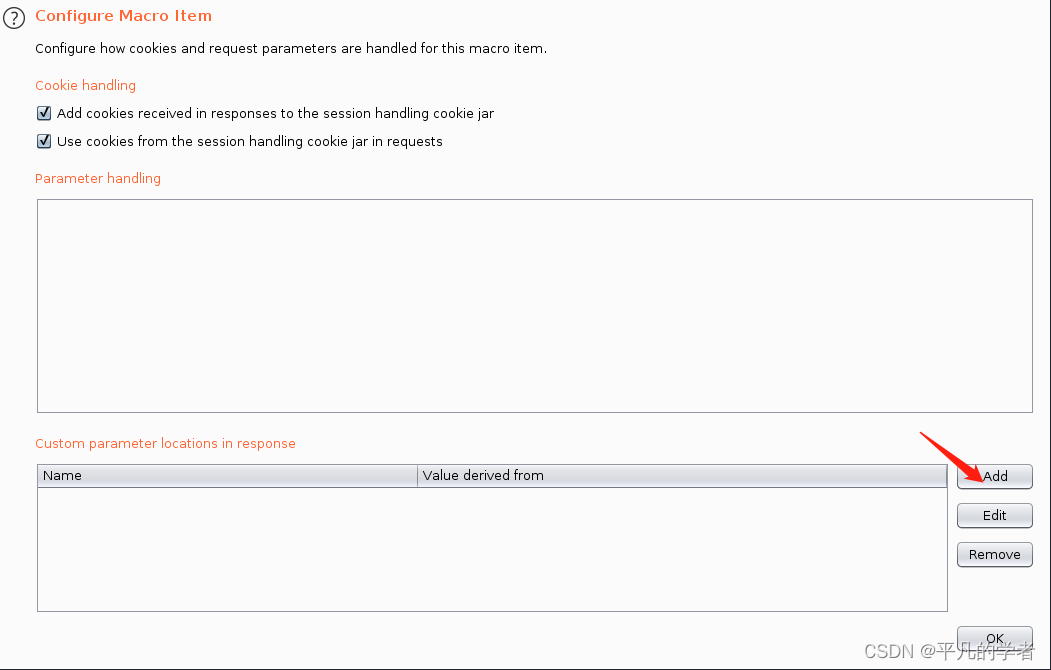

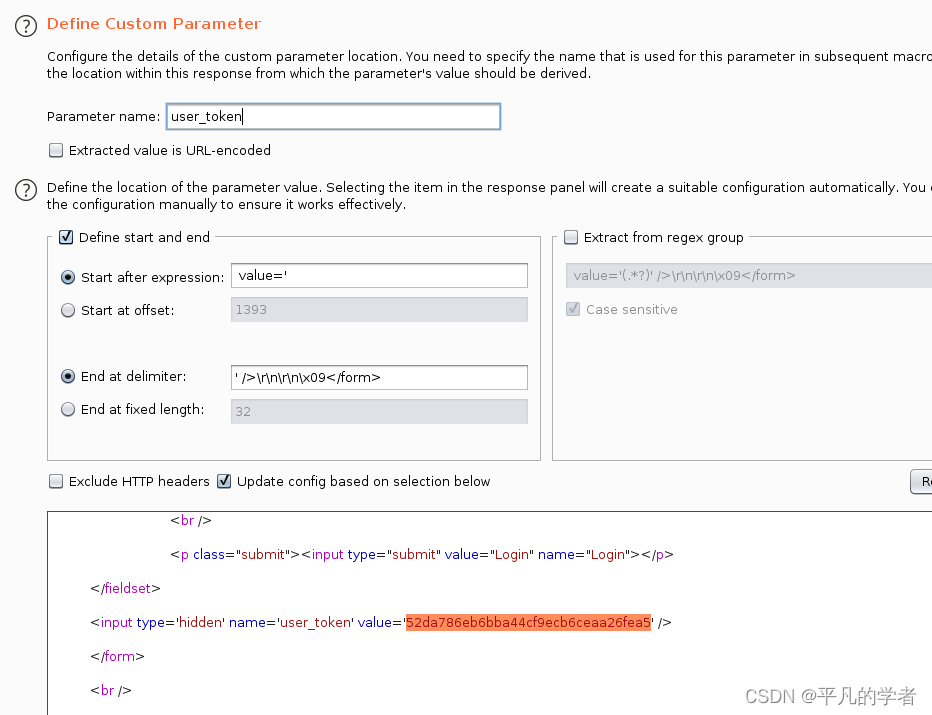

然后编辑这个选项,添加自动获取那个值选项

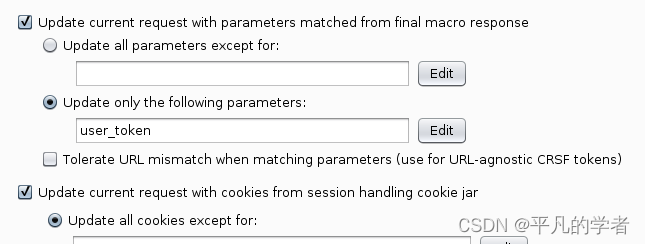

这里选择要更新的字段

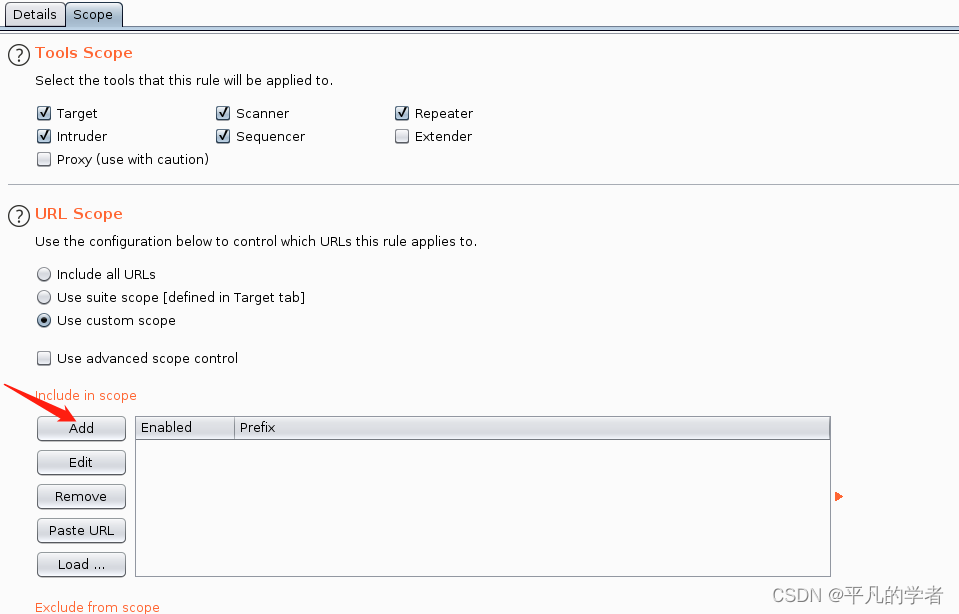

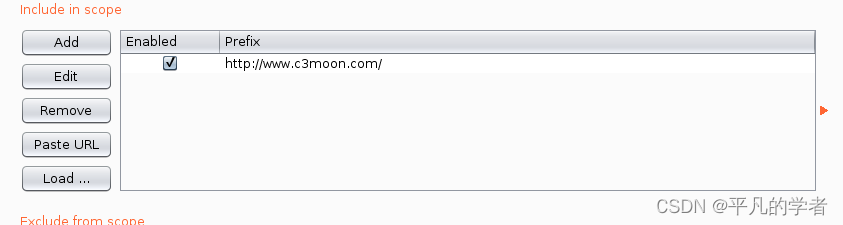

然后进入Scope选项,添加URL地址

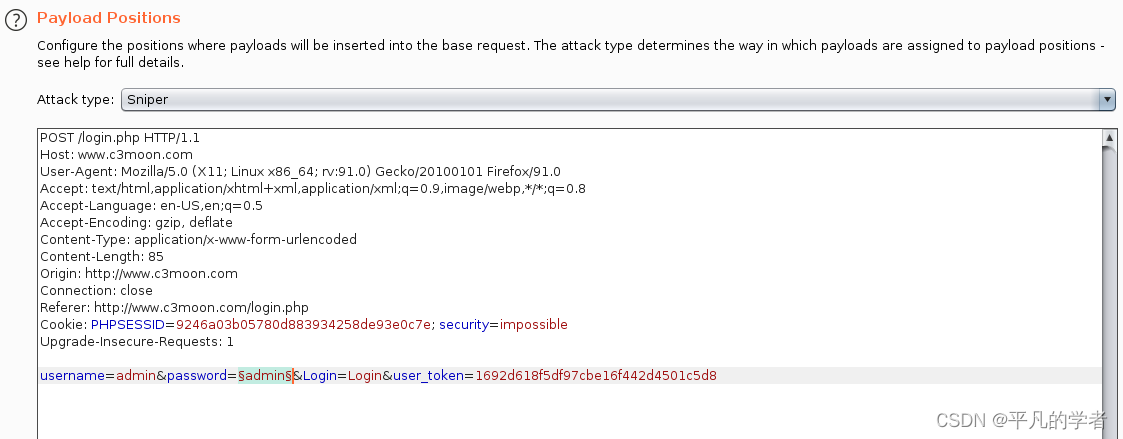

然后回到暴力破解模块,设置变量值和加载字典,并选择总是follow redirection选项

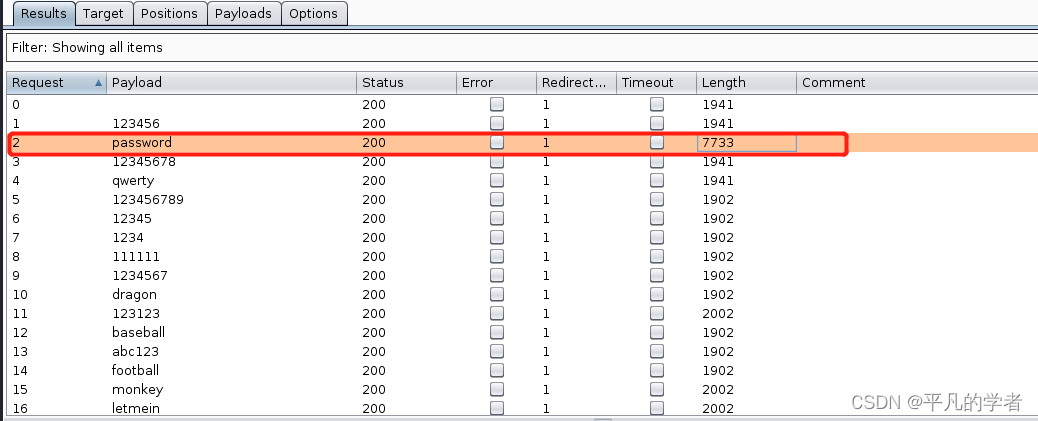

可以看到密码为password,账号为admin的响应包长度明显不同的

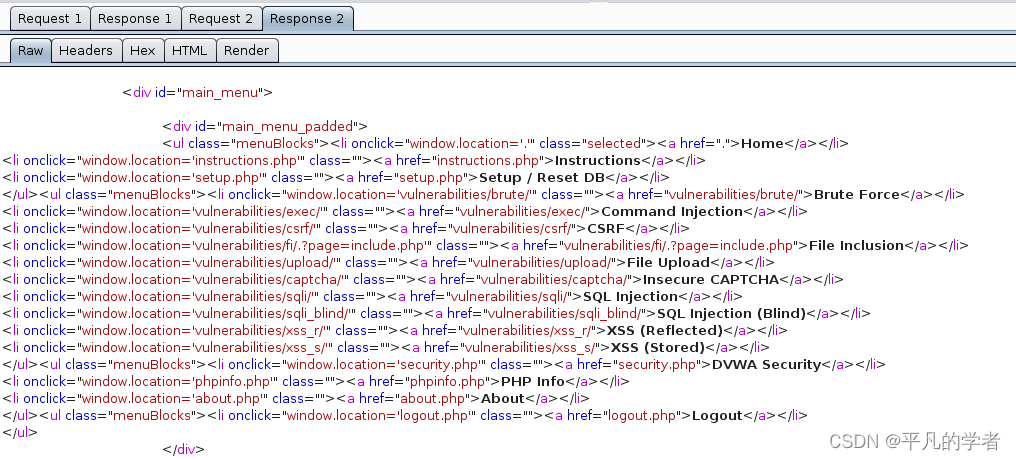

查看响应包内容发现爆破成功

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/Gausst松鼠会/article/detail/309330

推荐阅读

相关标签