热门标签

热门文章

- 1k-means聚类模型的优缺点_kmeans聚类算法的优点

- 2C++实现YoloV7目标识别与实例分割推理_yolo c++

- 3软件设计模式——单例模式_软件设计单例模式

- 4(vue+element-ui)动态设置tabel列的显示与隐藏_vue+element ui项目是实战表格中列的显示与隐藏

- 5高性能MySQL —— 并发控制_mysql 服务端控制并发‘’

- 6基于SpringBoot的在线家具商城设计与实现_基于springboot的家具商城网站的开发与实现性能测试

- 7oracle删除表数据的3种方式

- 8c语言有程序段inti x=1,C语言考试题库及答案(1)

- 9用Java开发桌面应用程序(Swing开发GUI程序)_java开发桌面程序

- 10精通Android自定义View(十五)invalidate方法和postInvalidate方法_android开发invalidate()和postinvalidate()

当前位置: article > 正文

pyinstaller打包的so文件逆向初步入门_pyinstaller 打包.so文件

作者:Guff_9hys | 2024-07-05 20:01:04

赞

踩

pyinstaller 打包.so文件

起因:

TPCTF2023的maze

对elf文件在PyInstaller Extractor解包拆分

对关键chal.pyc反汇编

- import maze

- run()

我们用 help(maze) 获取一下包的基本信息(这里需要环境是python3.8)

接下来就可以用ida对so文件进行逆向

我们采取动态调试

正文:

对于题目的具体逻辑我们这里暂且不讨论但对于该种文件该如何逆向,稍微尝试有以下要点

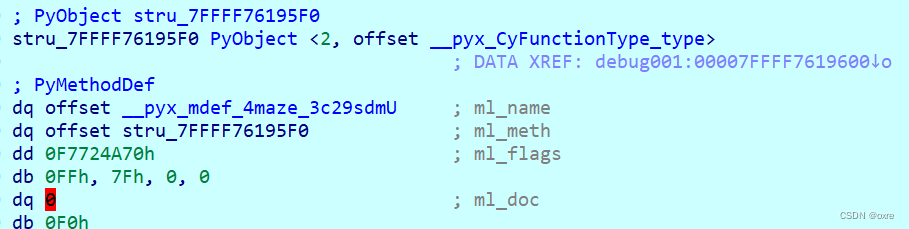

在Python语义中,每当我们实例化任意一个Python对象,在其占用的堆内存区块的首个字节就包含一个PyObject定义的副本,除PyObject的相关内存字节副本外,跟随PyObject对象内存副本之后的内存字节是当前对象的内存信息。

而对于每个类型我们可以在ida subview localtype中导入该结构体(部分没有)

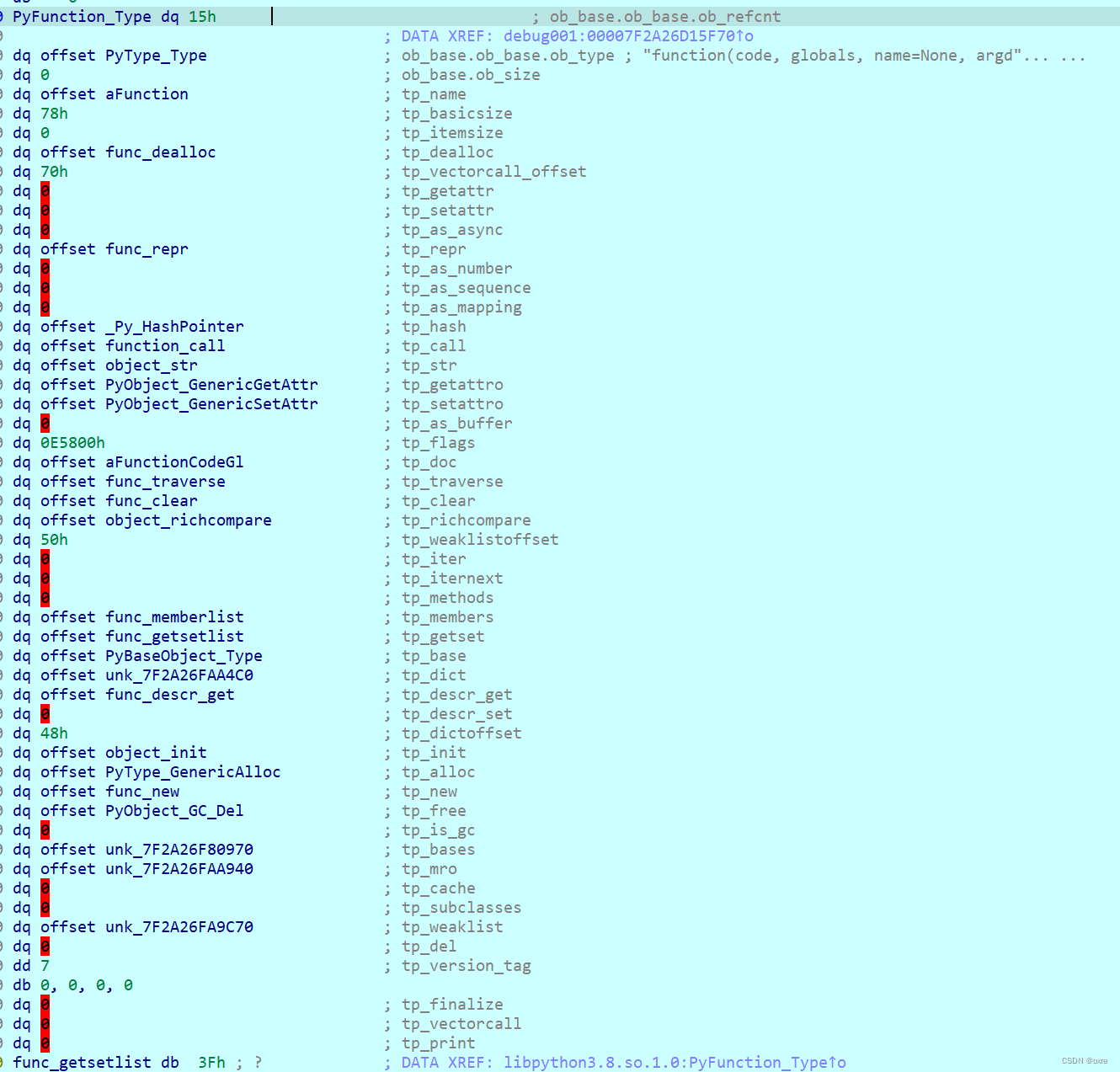

Ob_refcnt是引用计数,所以我们可以看到

Ob_type是一个PytypeObject*的指针

将会指向PytypeObject

有趣的是他也是基于pyobject类的所以他也有pyobject的头部他的pytypeobject指向自己

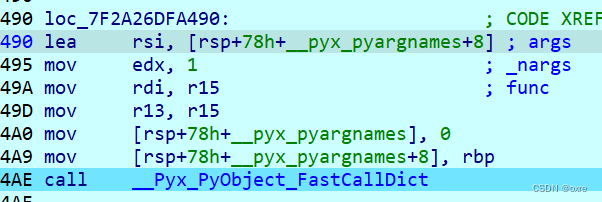

对于基本类型有简单了解后我们来看看函数调用

Args是一个pyobject指针的数组作为参数

_nargs是参数数量

Func指向func的pyobject

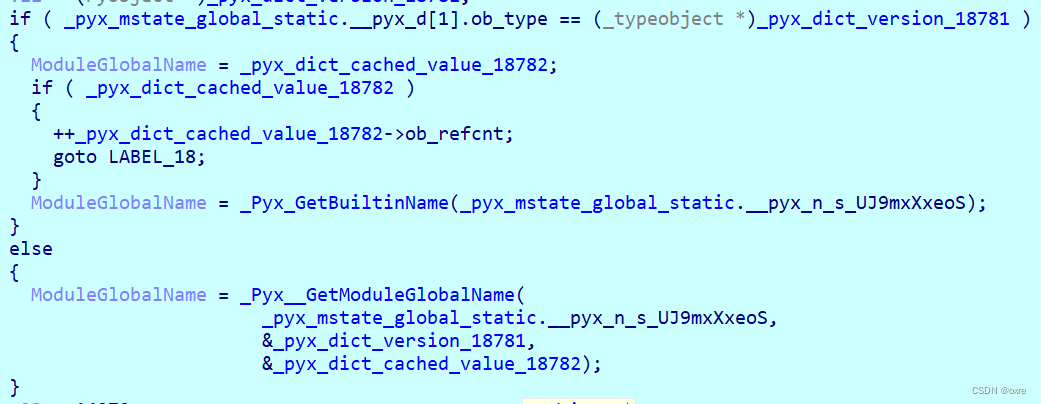

对于模块符号的获取呈现上面这种形式

GetAttr获得他的内置成员

而函数的调用呈这种形式

至此re该程序就不困难了

总结

第一次写blog,虽然很想深入探讨但能力有限只是对简单结果的一些陈列

其中一些是猜想,如有错误欢迎指正

本文内容由网友自发贡献,转载请注明出处:【wpsshop博客】

推荐阅读

相关标签