- 1Chaos Mesh 实战分享丨通过混沌工程验证 GreatDB 分布式部署模式的稳定性_混沌实验怎么测试部署在几个服务器上的项目

- 21159: 最大的两个数(指针专题)_求n个函数中最大的两个元素 指针

- 3vue-router 组件复用问题_vue-router 组件复用导致路由参数失效怎么办

- 4注意力机制、Transformer模型、生成式模型、目标检测算法、图神经网络、强化学习、深度学习模型可解释性与可视化方法等详解_使用可解释的模型架构,如具有注意力机制的模型,以及通过可视化工具和技术来解释网

- 5【评论区抽奖】北大社将《Web安全攻防从入门到精通》送上新书热卖NO.1_web安全攻防从入门到精通pdf

- 6798-C++异常处理(try catch)_c++ try catch捕获异常

- 7[多线程与并发]线程基础知识_单核心cpu 多线程 while(10次) n=n+1

- 8Linux系统下删除整个文件夹_linux 删除整个文件夹

- 9spring-boot-maven-plugin爆红_

spring-boot-maven-plugin 报 - 10stm32面试题总结

学习君github_gr33klibrary

赞

踩

一

冰蝎

https://github.com/rebeyond/Behinder

- 1

源代码审计漏洞 白盒测试的各种漏洞风险描述或具体修复方案

https://github.com/wooyunwang/Fortify

- 1

Golang - 100天从新手到大师

https://github.com/rubyhan1314/Golang-100-Days

- 1

Cobaltstrike的相关资源汇总-超详细

https://github.com/zer0yu/Awesome-CobaltStrike

- 1

Shiro RememberMe 1.2.4 反序列化漏洞图形化检测工具(Shiro-550)

https://github.com/fupinglee/ShiroScan/releases/tag/v1.1

- 1

Xss钓鱼,Cna插件配合PHP后端收杆

https://github.com/timwhitez/XSS-Phishing

- 1

Dictionary-Of-Pentesting

收集一些常用的字典,用于渗透测试、SRC漏洞挖掘、爆破、Fuzzing等实战中。

收集以实用为原则。目前主要分类有认证类、文件路径类、端口类、域名类、无线类、正则类。

涉及的内容包含设备默认密码、文件路径、通用默认密码、HTTP参数、HTTP请求头、正则、应用服务默认密码、子域名、用户名、系统密码、Wifi密码等。

该项目计划持续收集,也欢迎大家一起来提交完善。

https://github.com/insightglacier/Dictionary-Of-Pentesting

- 1

Go shellcode LoaDer

Go语言编写的Shellcode通过AES-GCM加密,它将被解密并在运行时加载

https://github.com/EddieIvan01/gld

- 1

GoogleColl

一款搜索引擎网址采集器,目前支持谷歌,其余搜索引擎可自己写模板拓展。

https://github.com/coodyer/GoogleColler

- 1

CPLResourceRunner

从资源运行shellcode

https://github.com/rvrsh3ll/CPLResourceRunner

- 1

GRAT2

我们出于学习目的开发了GRAT2命令与控制(C2)项目。

https://github.com/r3nhat/GRAT2

- 1

内网渗透工具

内网渗透工具,持续更新与补充

https://github.com/Al1ex/Pentest-tools

- 1

Cobaltstrike插件

https://github.com/Al1ex/CSPlugins

- 1

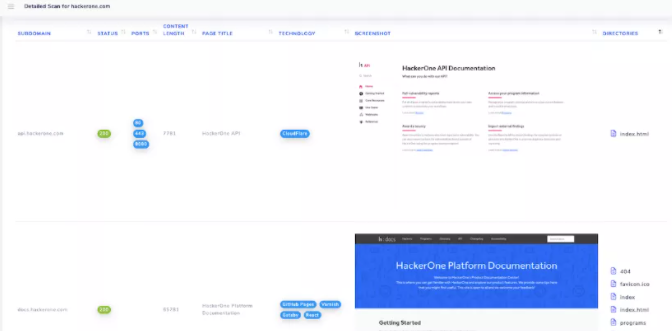

reNgine

用于在Web应用程序的渗透测试期间收集信息。reNgine具有可自定义的扫描引擎,可用于扫描网站,端点和收集信息。

https://github.com/Serizao/rengine

- 1

PortBrute

一款跨平台小巧的端口爆破工具

支持爆破FTP/SSH/SMB/MSSQL/MYSQL/POSTGRESQL/MONGOD /

https://github.com/awake1t/PortBrute

- 1

365-Stealer

365-Stealer是用python3编写的工具,它通过使用网络钓鱼获得的access_token从受害者office365窃取数据。它窃取Outlook邮件,附件,OneDrive文件,OneNote笔记并注入宏。

https://github.com/AlteredSecurity/365-Stealer

- 1

ARL

资产侦察灯塔系统旨在快速侦察与目标关联的互联网资产,构建基础资产信息库。协助甲方安全团队或者渗透测试人员有效侦察和检索资产,发现存在的薄弱点和攻击面。

https://github.com/TophantTechnology/ARL

- 1

github-subdomains

在GitHub上查找子域

https://github.com/gwen001/github-subdomains

- 1

免费的BurpSuitePro版本

https://github.com/TrojanAZhen/BurpSuitePro-2.1

- 1

tvnjviewer4cs

用于构建Cobalt Strike的TightVNC库

https://github.com/Skactor/tvnjviewer4cs

- 1

chromium-ipc-sniffer

在Windows上捕获Chromium进程之间的通信的工具

https://github.com/tomer8007/chromium-ipc-sniffer

- 1

gospider

Gospider-用Go语言编写的快速网络蜘蛛

https://github.com/jaeles-project/gospider

- 1

二

DomainNamePredictor

一个简单的公司域名使用规律预测及生成工具

https://github.com/LandGrey/domainNamePredictor

- 1

Reverse_dirty

更改的脏牛提权代码,可以往任意文件写入任意内容

https://github.com/Rvn0xsy/reverse_dirty

- 1

CS-Avoid-killing

cs免杀

https://github.com/Gality369/CS-Loader

- 1

Oscp公益学习组

https://github.com/xuanhusec/OscpStudyGroup

- 1

ShiroScan

Burp插件 ShiroScan 主要用于框架、无dnslog key检测

https://github.com/Daybr4ak/ShiroScan

- 1

CVE-2019-0708-EXP-Windows

CVE-2019-0708-EXP-Windows版单文件exe版,运行后直接在当前控制台反弹System权限Shell

https://github.com/cbwang505/CVE-2019-0708-EXP-Windows

- 1

0days和Ndays的集合

https://github.com/r0t0tiller/Exploits

- 1

r0capture

安卓应用层抓包通杀脚本

https://github.com/r0ysue/r0capture

- 1

渗透测试工具

https://github.com/S3cur3Th1sSh1t/Pentest-Tools

- 1

GoScan

Suzaku是采用Golang语言编写的一款综合资产搜集系统,适合红队、SRC等使用

https://github.com/CTF-MissFeng/GoScan

- 1

Myscan 被动扫描

https://github.com/amcai/myscan

- 1

Viper图形化红队渗透工具

地址: https://github.com/FunnyWolf/Viper

使用文档: https://www.yuque.com/funnywolfdoc/viperdoc

- 1

- 2

Web Fuzzing Box

Web Fuzzing Box - Web 模糊测试字典与一些Payloads,主要包含:弱口令暴力破解、目录以及文件枚举、Web漏洞

https://github.com/gh0stkey/Web-Fuzzing-Box

- 1

基于BurpSuite的一款FOFA Pro 插件

https://github.com/0nise/burp-fofa

- 1

三

PenetrationTest-Tips

渗透测试,渗透测试小技巧,渗透测试Tips

https://github.com/Power7089/PenetrationTest-Tips

- 1

ShiroScan

Shiro<=1.2.4反序列化,一键检测工具

https://github.com/sv3nbeast/ShiroScan

- 1

1Learn

安全知识框架,内容包括不仅限于 web安全、工控安全、取证、应急、蓝队设施部署、后渗透、Linux安全、各类靶机writup

https://github.com/No-Github/1earn

- 1

BerylEnigma

一个为渗透测试与CTF而制作的工具集,主要实现一些加解密的功能。

https://github.com/ffffffff0x/BerylEnigma

- 1

Ary

Ary 是一个集成类工具,主要用于调用各种安全工具,从而形成便捷的一键式渗透。

https://github.com/TeraSecTeam/ary

- 1

DumpAll

一款信息泄漏利用工具,适用于.git/.svn源代码泄漏和.DS_Store泄漏

https://github.com/0xHJK/dumpall

- 1

Mailget

通过脉脉用户猜测企业邮箱

https://github.com/Ridter/Mailget

- 1

UAC_Exploit

Bypass UAC

https://github.com/0xyg3n/UAC_Exploit

- 1

OneDragon

OneDragon 安全圈一条龙服务,全自动化挖洞,助力挖SRC的赏金猎人白帽子,一键实现子域名扫描,全端口扫描,目录扫描,漏洞扫描

https://github.com/possib1e/OneDragon

- 1

awesome-cybersecurity-blueteam-cn

攻防对抗 · 蓝队清单,中文版

https://github.com/satan1a/awesome-cybersecurity-blueteam-cn

- 1

reverse-core

《逆向工程核心原理》源码及程序示例

https://github.com/snappyJack/reverse-core

- 1

Fast-GitHub

国内Github下载很慢,用上了这个插件后,下载速度嗖嗖嗖的~

https://github.com/fhefh2015/Fast-GitHub

- 1

FrpProPlugin

frp0.33修改版,过流量检测,免杀,支持加载远程配置文件可用于cs直接使用的插件

https://github.com/mstxq17/FrpProPlugin

- 1

DuckMemoryScan

一个简单寻找包括不限于iis劫持,无文件木马,shellcode免杀后门的工具,由huoji花了1天编写,编写时间2021-02-24 !!!本程序需要64位编译才能回溯x64的程序堆栈,请勿执行32位编译!!! !!!本工具不能代替杀毒软件!!!

https://github.com/huoji120/DuckMemoryScan

- 1

exchange-ssrf-rce

https://github.com/jeningogo/exchange-ssrf-rce

- 1

captcha-killer

captcha-killer要解决的问题是让burp能用上各种验证码识别技术

https://github.com/ffffffff0x/BerylEnigma

- 1

subdomain_shell

一键调用subfinder+ksubdomain+httpx 强强联合 从域名发现–>域名验证–>获取域名标题、状态码以及响应大小 最后保存结果,简化重复操作命令

https://github.com/Mr-xn/subdomain_shell

- 1

VulnRange

漏洞靶场-快速搭建Web安全漏洞和第三方组件漏洞环境,用于漏洞复现和研究

https://github.com/wgpsec/VulnRange

- 1

IoT-vulhub

IoT 固件漏洞复现环境

https://github.com/firmianay/IoT-vulhub

- 1

Pentest_Dic

收集整理自用的字典

收集整理的端口、子域、账号密码、其他杂七杂八字典

https://github.com/cwkiller/Pentest_Dic

- 1

Vuldebug

JAVA 漏洞调试项目,主要为复现、调试java相关的漏洞。

https://github.com/0nise/vuldebug

- 1

Microsoft Exchange多个高危漏洞

ProxyLogon Full Exploit Chain PoC (CVE-2021–26855, CVE-2021–26857, CVE-2021–26858, CVE-2021–27065)

https://github.com/herwonowr/exprolog

- 1

四

Gr33k 漏洞利用工具集

一个图形化的漏洞利用集成工具,它用python3书写,参考了大量安全工具的实现原理与思想,在工作之余开发,方便自己的渗透测试工作,我的目的是打造一个红队武器化工具

https://github.com/lijiaxing1997/Gr33k

- 1

USBCopyer: 插上U盘自动按需复制文件

用于在插上目标U盘后自动按需复制该U盘的文件。“备份&偷U盘文件的神器”

使用场景:

获取授课教师的课件

获取插到某台公用电脑上的U盘的数据

快捷地备份U盘(从V5.0开始)

备份U盘的同时进行版本控制

https://github.com/kenvix/USBCopyer

- 1

Backstab

一种杀死反恶意软件保护进程的工具

拥有这些本地管理员凭据但 EDR 挡住了路?解钩或直接系统调用对 EDR 不起作用?为什么不干脆杀了它?Backstab 是一种工具,能够利用 sysinternals 的 Process Explorer (ProcExp) 驱动程序杀死受反恶意软件保护的进程,该驱动程序由 Microsoft 签名。

https://github.com/Yaxser/Backstab

- 1

shiro反序列化漏洞综合利用 v2.0

shiro反序列化漏洞综合利用,包含(回显执行命令/注入内存马)

https://github.com/j1anFen/shiro_attack

- 1

gadgetinspector

利用链、漏洞检测工具

https://github.com/5wimming/gadgetinspector

- 1

码小六 - GitHub 代码泄露监控系统

https://github.com/4x99/code6

- 1

JSshell - version 3.1

https://github.com/shelld3v/JSshell

- 1

Sunflower_get_Password

一款针对向日葵的识别码和验证码提取工具

https://github.com/wafinfo/Sunflower_get_Password

- 1

ElegyRAT-C-Sharp

ElegyRAT 是一款远程访问工具(Be Based On AsyncRAT),旨在通过安全的加密连接远程JK和协助其他计算机,主要重写任务启动项和个别插件,方便绕过AV静态查杀和行为拦截。仅供学习研究,请勿用于非法用途。

https://github.com/zhaoweiho/ElegyRAT-C-Sharp

- 1

GoogleHacking-Page

K0rz3n谷歌黑客的学习和使用的总结。

https://github.com/K0rz3n/GoogleHacking-Page

- 1

C2ReverseProxy

一款可以在不出网的环境下进行反向代理及cs上线的工具

https://github.com/Daybr4ak/C2ReverseProxy

- 1

Vulfocus

Vulfocus 是一个漏洞集成平台,将漏洞环境 docker 镜像,放入即可使用,开箱即用。

用来练习挖掘漏洞以及复现新漏洞还有模拟CTF比赛比较nice

地址:https://github.com/fofapro/vulfocus

- 1

SystemSecurity-ReverseAnalysis

该资源为系统安全和逆向分析实验,包括作者从零学习恶意代码分析、病毒逆向分析的工具及样本,基础性文章,希望对您有所帮助

https://github.com/eastmountyxz/SystemSecurity-ReverseAnalysis

- 1

Backstab

MM-Wiki 一个轻量级的企业知识分享与团队协同软件,可用于快速构建企业 Wiki 和团队知识分享平台。部署方便,使用简单,帮助团队构建一个信息共享、文档管理的协作环境。

感兴趣的小伙伴可以用来部署团队和安全知识分享的wiki平台,也可以进行二次开发,作为团队内部Wiki资源共享平台

地址:https://github.com/phachon/mm-wiki

- 1

Fuzz-Dict

一些常见字典

ViewState -> 从github/gitee 收集了一些开源Web应用的默认Key

upload -> 文件上传参数集合

https://github.com/yuanhaiGreg/Fuzz-Dict

- 1

post-hub

内网仓库:远控、提权、免杀、代理、横向、清理,暂时还没有更新多少,大家可以多关注和给作者提issue

https://github.com/ybdt/post-hub

- 1

X-C2

X系列安全工具-X-C2-后渗透框架 暂未开源

Features

域前置技术

模块化生成,可以减少生成物体积

Socks5隧道

权限维持技术

sideload dll

反射加载dll

.NET工具内存执行

可配合Nginx反代

https://github.com/RedTeamWing/X-C2

- 1

NATBypass

一款lcx(htran)在golang下的实现

通过主动连接具有公网IP的电脑打通隧道可实现内网穿透,让内网主机提供的服务能够借助外网主机来访问。软件实现的端口转发,透明代理,在主机限制入站规则但未限制出站规则的特定情况下可绕过防火墙。

https://github.com/cw1997/NATBypass

- 1

bypassWAF

用于mssql手注生成混淆payload,即参数污染

bypassWAF:mssql手注混淆payload,可用于bypass 安全狗+宝塔,环境(iis+aspx)

generationData_bypass:用于生成垃圾数据

地址:https://github.com/safe6Sec/bypassWAF

- 1

PIC-Privileges

从内存中的目标文件构建和执行位置无关的 Shellcode

具体请参考文章:

https://bruteratel.com/research/feature-update/2021/01/30/OBJEXEC/

https://github.com/paranoidninja/PIC-Get-Privileges

- 1

- 2

seeyon_exp

致远OA综合利用工具

https://github.com/Summer177/seeyon_exp

- 1

mssqlproxy

mssqlproxy 是一个工具包,旨在通过套接字重用通过受损的 Microsoft SQL Server 在受限环境中执行横向移动

https://github.com/blackarrowsec/mssqlproxy

- 1

Crawlergo_x_Rad_x_XRAY

1、目标在target.txt中,使用python3 launcher.py,一键启动爬虫加漏扫

2、使用rad+crawlergo,两个爬虫工具互相弥补,查漏补缺

https://github.com/mrknow001/Crawlergo_x_Rad_x_XRAY

- 1

Bypass Cloudflare

使用 Cloudflare Workers 绕过 Coudflare 机器人保护

详细使用文章:

https://jychp.medium.com/how-to-bypass-cloudflare-bot-protection-1f2c6c0c36fb

https://github.com/jychp/cloudflare-bypass

- 1

- 2

- 3

- 4

CS-Notes

技术面试必备基础知识、Leetcode、计算机操作系统、计算机网络、系统设计

https://github.com/CyC2018/CS-Notes

- 1