- 1手动实现简易版RPC(上)

- 22023 年Java面试题及答案大全(持续更新)一_java面试题大全及答案2023

- 3大数据计算机毕业设计hadoop+spark+hive知识图谱音乐推荐系统 音乐数据分析可视化大屏 音乐爬虫 LSTM情感分析 大数据毕设 深度学习 机器学习 人工智能

- 4在 VSCode 中一键创建新的 GitHub 存储库_vscode.github插件创建仓库

- 5大模型学习路线(6)——分布式并行 & DeepSpeed_deepspeed与manual mapper和并行化策略

- 6Java 基于微信小程序的智能停车场管理小程序

- 72024-04-11 问AI: 在深度学习中,什么是随机梯度下降SGD优化器?

- 8android追踪工具Trace概述_android trace

- 9浏览器中的音视频知识总结(工作中需要和音视频打交道必看!)

- 10AcWing798 差分矩阵_输入一个n行m列的整数矩阵,再输入q个操作,每个操作包含五个整数x1,y1,x2,y2,c,其

流量分析工具wireshark-学习笔记_wireshark流量分析

赞

踩

(一)wireshark工具

1、wireshark工具简介

Wireshark是一种开源网络分析工具,它可以让你在计算机网络上捕获和查看数据包,并能帮助你深入了解网络的运行和协议的实现。它可以捕获不同类型的流量,包括以太网、Wi-Fi、TCP、UDP等,同时支持解码多种应用层协议,如HTTP、SSL、DNS、FTP等,帮助用户了解特定协议的工作原理,用于网络故障分析、网络性能优化等。Wireshark可以在多种操作系统中运行,包括Windows、Mac OS X和Linux等。

2、wireshark工具的重要性

在护网行动中,流量分析对蓝队(防守方)起着至关重要的作用。流量分析是指对网络通信流量的分析和监控,可以帮助蓝队发现和定位网络安全事件,包括恶意攻击、漏洞利用和数据泄露等,提高攻防效率。

具体来说,流量分析可以帮助蓝队完成以下任务:

- 实时监控网络流量:通过监控网络流量,蓝队可以及时发现网络异常流量,如DDoS攻击、僵尸网络、内网攻击等。通过分析异常流量的特征和规律,蓝队可以快速发现攻击源和攻击目标。

- 识别和过滤恶意流量:通过对网络通信流量的深度分析,蓝队可以识别和过滤出恶意流量,如恶意软件、病毒、木马等,有效保护系统安全。

- 分析攻击行为:通过分析攻击流量的特征和行为,蓝队可以了解攻击者的攻击手法和战术,为进一步应对攻击提供参考。

- 收集并分析日志:通过收集和分析网络通信日志,蓝队可以发现潜在的安全漏洞和安全风险,并及时采取措施修补漏洞,提高系统安全性。

不管是在护网中,还是平时工作中,我们大部分是承担防守这一角色,所以学会流量分析对网络安全从业人员是非常重要的,所以wireshark使用非常的广泛,

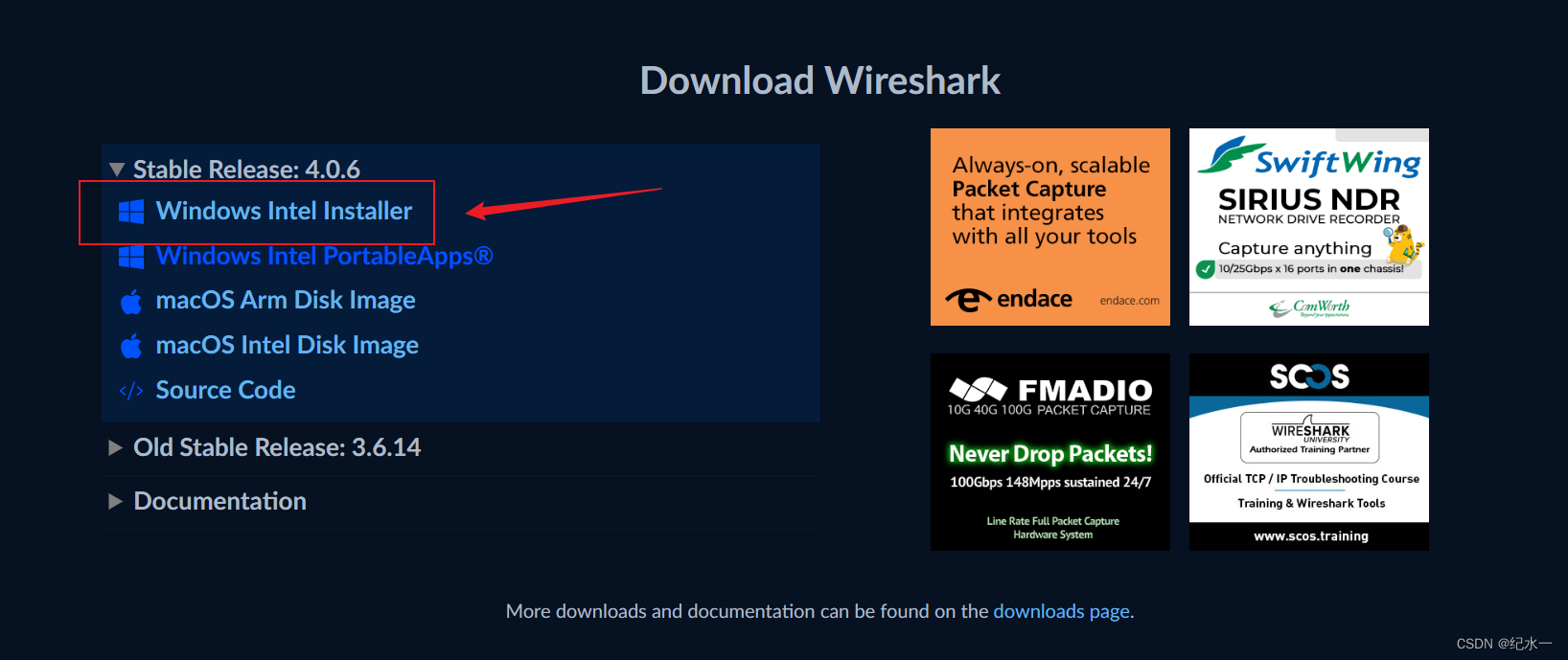

3、wireshark下载

进入官网之后,一直下滑到download wireshark

(二)wireshark使用介绍

1、开始的选择

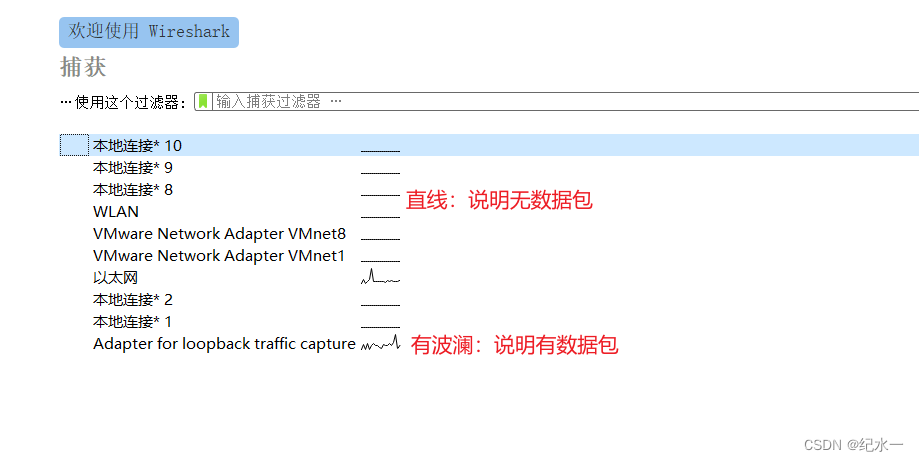

安装完之后,打开软件,会进入这样一个界面。这是开始界面的选择,是对通过哪一个接口进行监听,

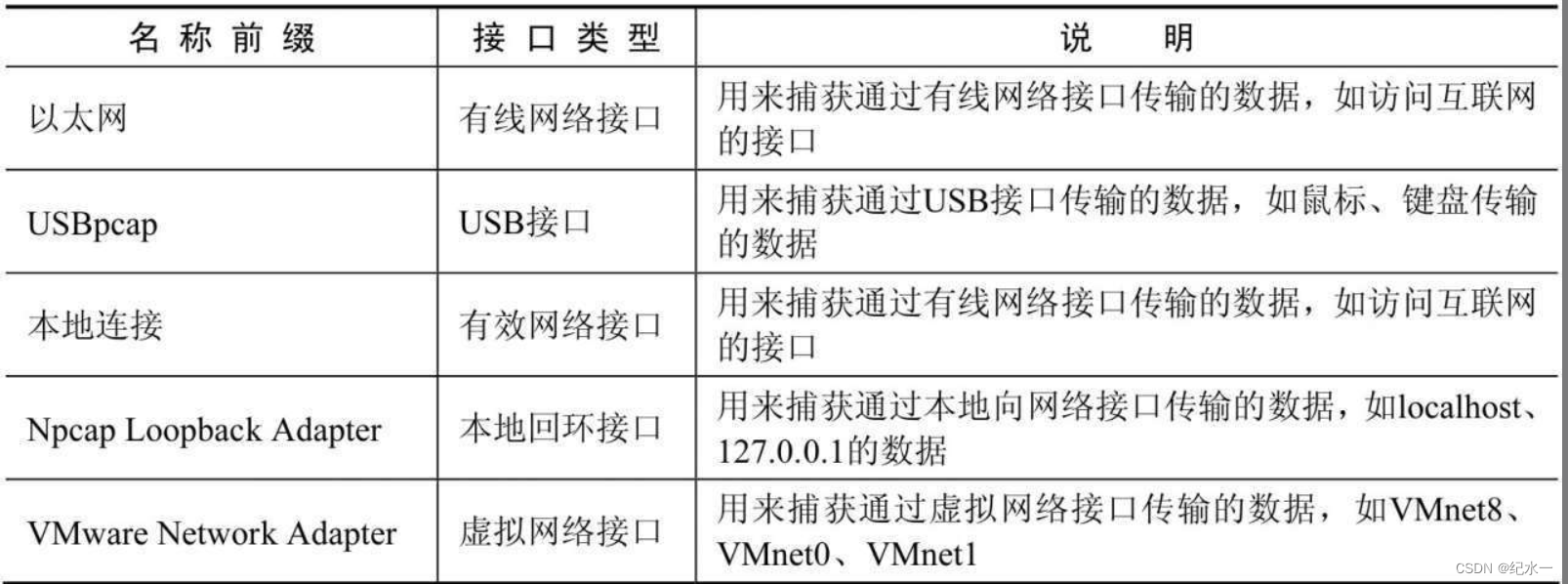

各个接口的说明如下:

我是选择以太网,就直接点击以太网进入

2、wireshark界面

点击进来之后,进入wireshark的界面

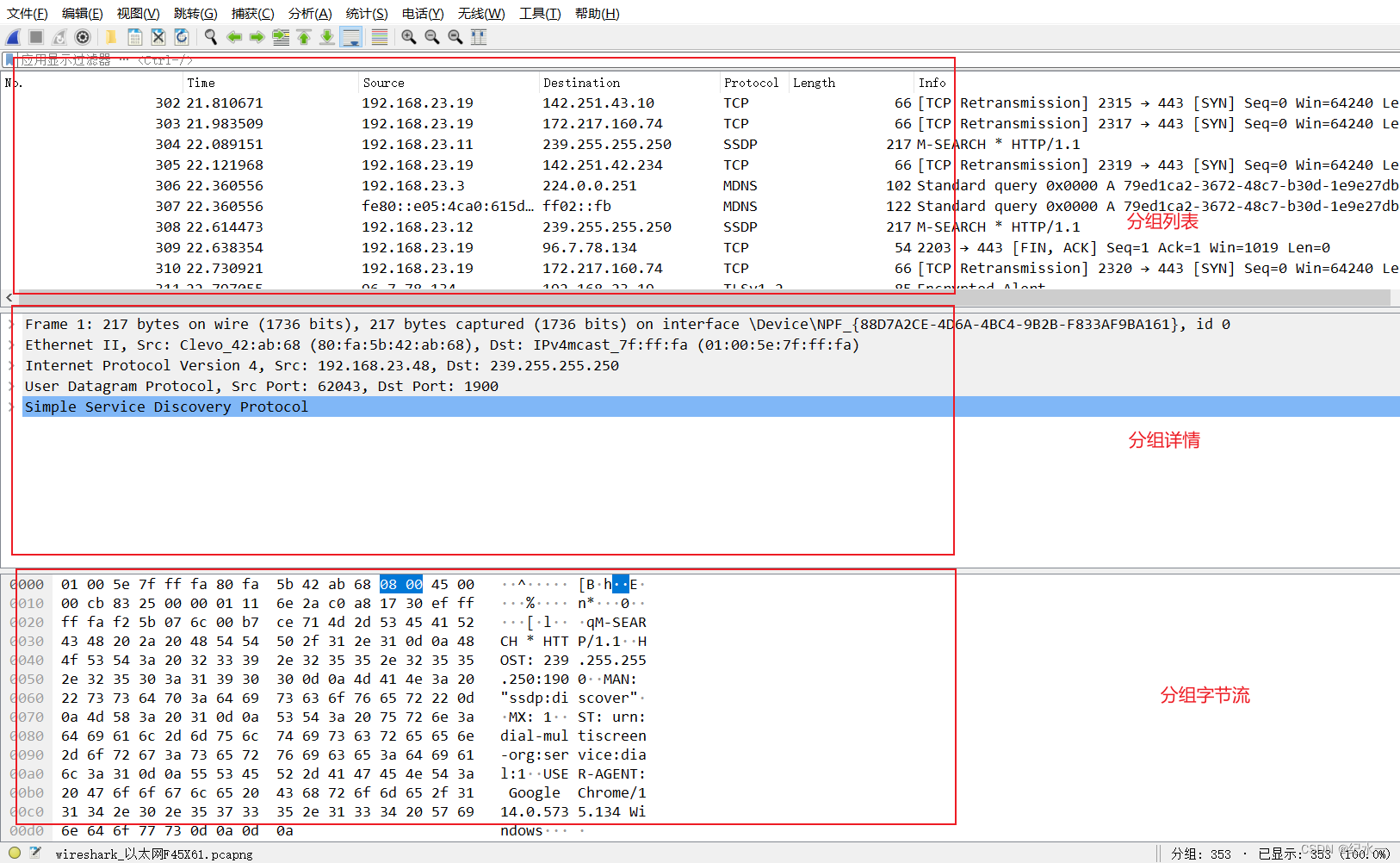

Wireshark界面中,有三个区域,分别是分组列表、分组详情和分组字节流,这三个都是对捕获到的数据包进行展示和分析的功能区域,不同的区域提供了不同的显示方式和分析信息

分组列表:显示捕获的数据包的概要信息,包括时间戳、源地址、目标地址、协议、数据包长度等。分组列表还可以根据一定的条件进行过滤显示,便于用户快速定位特定数据包。对于某个特定的数据包,用户可以选中该数据包并在下方的窗口中查看其详情信息。

分组详情:显示选中数据包的详细信息,包括分层协议、包头和包体信息、源目IP地址等等。提供了十六进制和ASCII编码的视图,便于用户直观地了解数据包的具体内容和结构。用户还可以在该界面的下方的“解析器详细信息”栏中获得更详细的数据包解析信息。

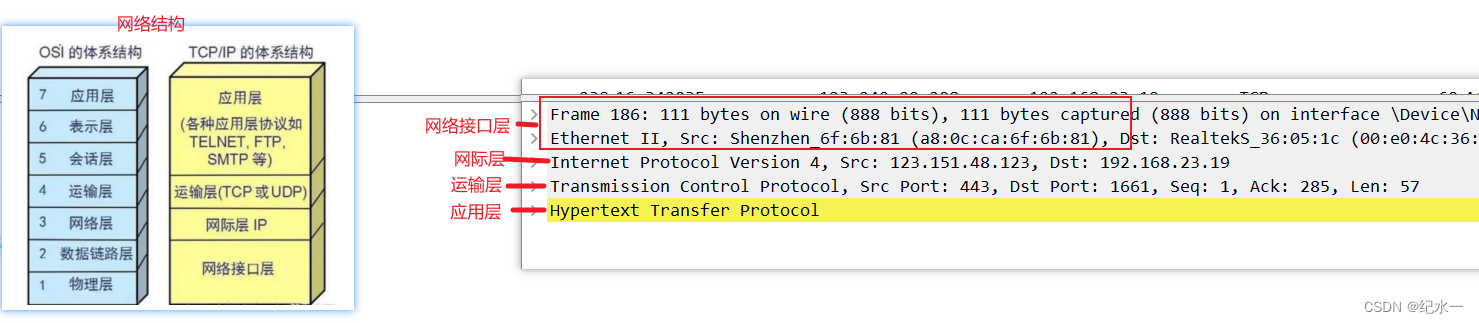

分组详情的层是对于网络结构,具体如图

分组字节流:显示选中数据包的字节流,便于用户更直观地了解一段数据的十六进制编码。用户也可以使用该界面下方的工具对数据进行编辑或转换,例如转成16进制或ASCII码。

3、功能栏

功能栏共 20个,有着不同的功能

1、开始捕获分组

2、停止捕获分组

3、重新开始当前捕获

4、捕获选项

5、打开以保存的捕获文件

6、保存捕获文件

7、关闭捕获文件

8、重新加载捕获文件

9、查找一个分组

10、转到前一分组

11、转到下一分组

12、转到特定分组

13、转到首个分组

14、转到最新分组

15、在实时捕获分组时,自动滚动屏幕到最新分组

16、使用您的着色规则来绘制分组

17、放大住窗口文本

18、收缩住窗口文本

19、窗口文本返回正常大小

20、调整分组列表已适应内容

(三)wireshar过滤

wireshar抓到许多的数据包,能过滤是必备能力,

过滤选项一般遵循如下的原则,

协议名.字段名 比较符号 值

比如:tcp.dstport == 80 // 只显tcp协议的目 标端口80

tcp.srcport == 80 // 只显tcp协议的

过滤有两种方法,如下

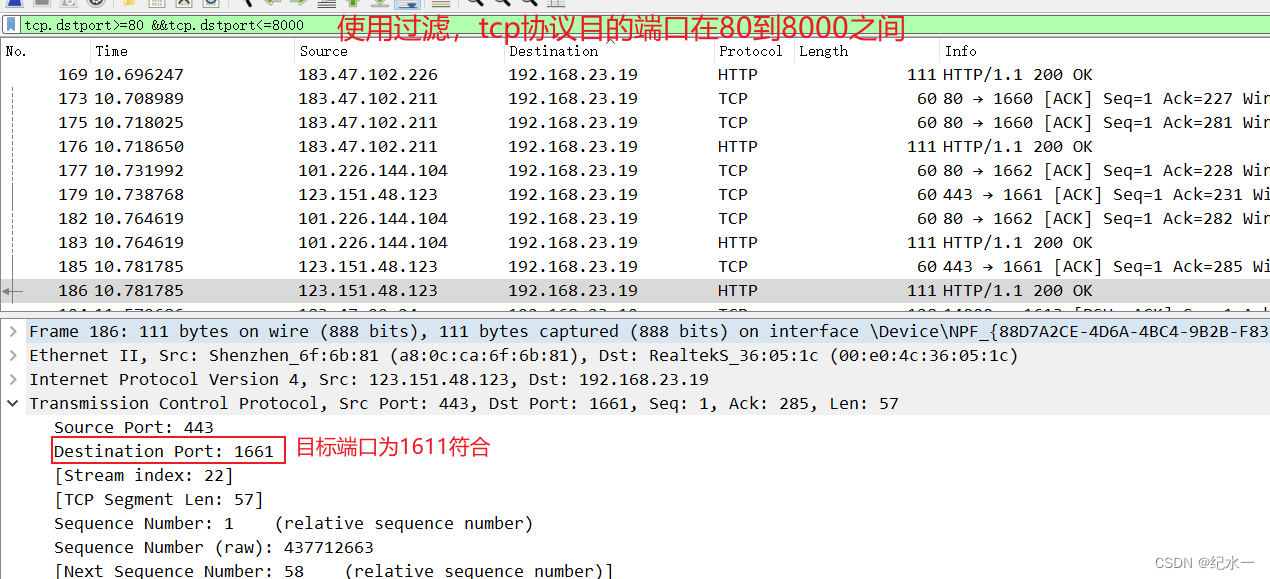

1、直接使用过滤器过滤

tcp.dstport>=80 &&tcp.dstport<=8000 #使用tcp协议,目标端口在80到8000之间

2通过信息设置过滤

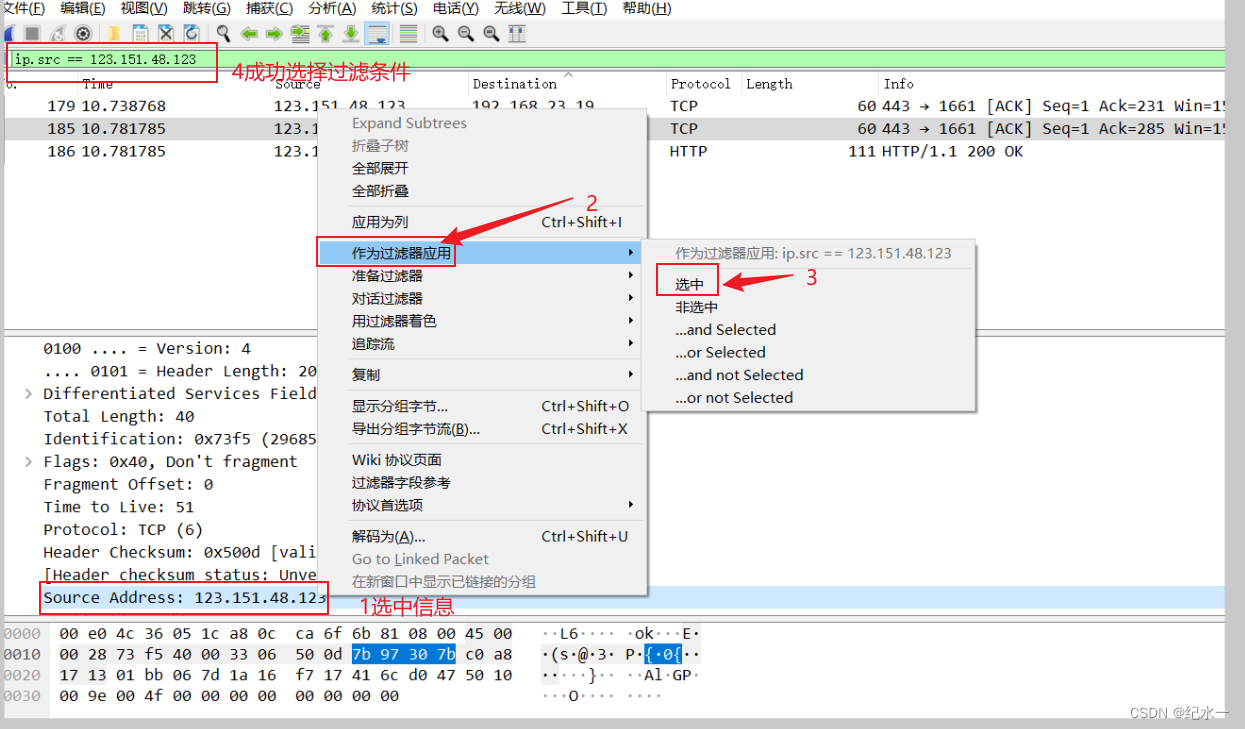

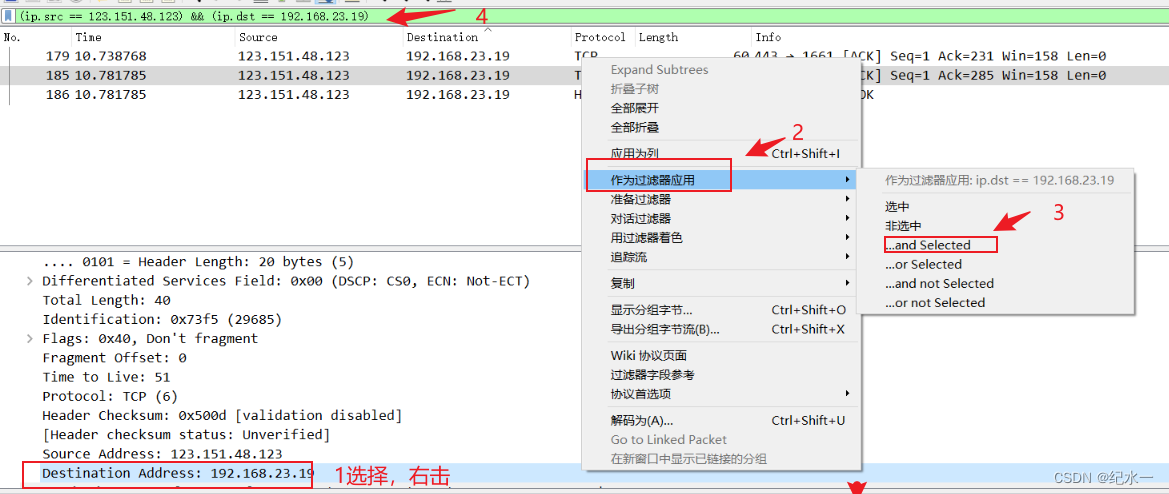

例如指定 从123.151.48.123到192.168.23.19的数据包过滤,语句如下

(ip.src == 123.151.48.123) && (ip.dst == 192.168.23.19)

你可以找到数据包,点击数据右键,选择作为过滤器使用即可

3、通过信息搜索内容过滤

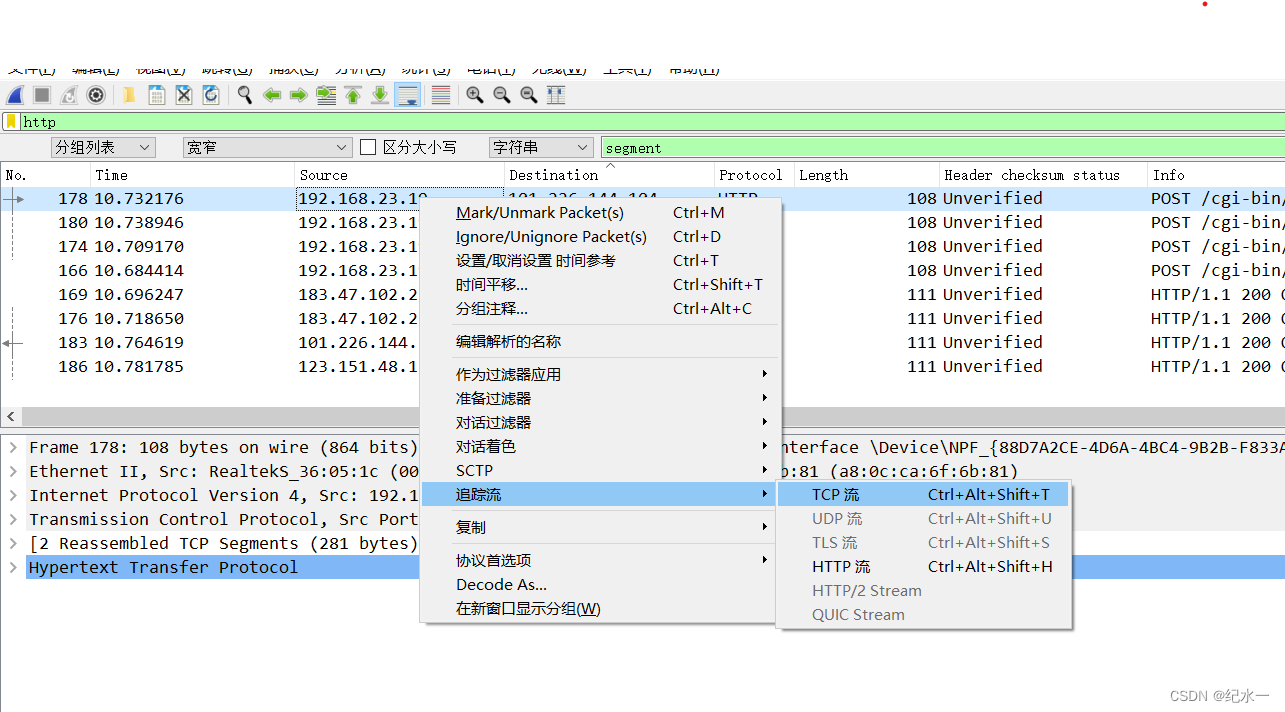

按ctrl+F,进入搜索栏,选择字符串,然后输入搜索内容,直接搜索,例如所搜内容为segment的例子如下。

(四)数据包分析(网络安全方向)

这一步是根据抓到的数据包,对其分析,是否存在漏洞攻击行为

先选择http过滤,右击选择跟踪流,选择tcp流。

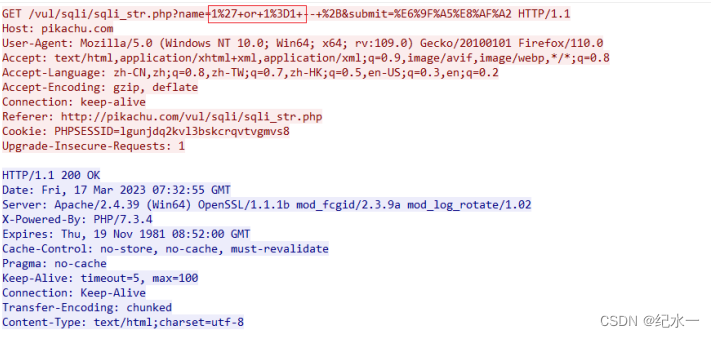

xss漏洞攻击

sql注入攻击

文件包含攻击

文件上传攻击