热门标签

热门文章

- 1Java高级面试题整理(附答案)_java高级程序员面试题

- 2windows 安装cuda 11.2过程记录_cuda11.2

- 3人工智能视觉:基于OpenCV的人脸识别技术的深度解析_基于open cv的人脸识别系统

- 4面试阿里三轮凉凉,后4面终拿下字节跳动offer(Android研发)_...不要放弃,我3面阿里-6面字节,终逆袭拿下字节跳动offer!-简书

- 5网络瓶颈识别调优 | 网络流量可视化和故障排除利器- AnaTraf 网络万用表

- 6Elasticsearch与Redis的集成与使用

- 7产品经理有必要考pmp证书吗?

- 8纯JS table动态增加行_js table 添加行

- 9Python教材(数据分析、数据挖掘与可视化)——第四章课后习题_python图表样式的美化 练习题

- 10Linux 开发工具与众所周知

当前位置: article > 正文

一次失败的vulnhub靶机渗透之breach1.0_无法探测:未能启动帮助程序进程

作者:IT小白 | 2024-06-07 23:15:53

赞

踩

无法探测:未能启动帮助程序进程

靶机地址下载https://pan.baidu.com/s/1KuwK_8MqCWhcIcNpTJ-OLQ

这是靶机的介绍

在一个由多个部分组成的系列文章中,Breach 1.0是一个初学者到中级boot2root/CTF挑战。解决问题需要扎实的信息收集和坚持不懈的努力。千方百计。

VM配置了一个静态IP地址(192.168.110.140),因此您需要将您的主机专用适配器配置到这个子网。

非常感谢knightmare和rastamouse的测试和反馈。

感谢g0tmi1k维护了#vulnhub并主办了我的第一个挑战。

如果您遇到任何问题,您可以在Twitter上找到我:https://twitter.com/mrb3n813或在#vulnhub的IRC上找到我。

期待写点东西,特别是任何意外的本地/根路径。

使用nmap -p 1-65535 192.168.110.140扫描,看开放的端口

发现所有端口都开放,不应该呀,不然渗透就很容易了。

后使用nmap其他扫描语句,发现nmap出不了结果,原来对自动化扫描进行了一些拦截。

先访问下80端口。

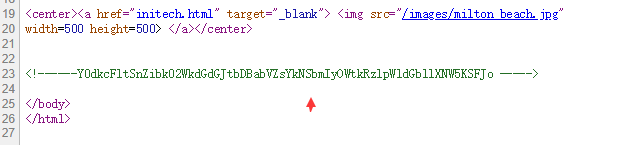

先查看源码发现有注释。

base64码解密,发现解出来又是个base64(cGdpYmJvbnM6ZGFtbml0ZmVlbCRnb29kdG9iZWFnYW5nJHRh),继续解密,解密出来是pgibbons:damnitfeel$goodtobeagang$ta,可能是用户名和密码。先放着。

查看源码发现有个链接,访问。

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/IT小白/article/detail/687444

推荐阅读

相关标签