- 1如何申请Telegram机器人 | 推送通知

- 2Git使用教程(超详细)_git登录

- 3RefImpl 对象 .value时数据为空,直接输出则显示数据(vue3前端异步问题 )

- 4GLIGEN用户界面,精确 AI 图像合成

- 5朱晔的互联网架构实践心得S2E3:品味Kubernetes的设计理念

- 6使用OpenAI Assistants三分钟搭建个人知识库AI助手网站_antsk知识库

- 7深度学习实战 | 卷积神经网络LeNet手写数字识别(带手写板GUI界面)

- 8Spring Boot概述及入门程序_springboot入门程序

- 9NLP(四)词形还原(Lemmatization)

- 10基于SpringBoot+Vue的在线视频教育平台设计实现(源码+lw+部署文档+讲解等)_vue响应式教育平台

BurpSuite之暴力破解

赞

踩

一、准备工具

1.JDK

(可从官网根据系统要求选择相应版本下载JDK下载)

2.BrupSuite(可从官网直接下载,包括企业版、专业版、社区版BrupSuite下载)

二、BurpSuite定义及功能模块

BurpSuite是用于攻击web 应用程序的集成平台,是一个集成化的渗透测试工具,它集合了多种渗透测试组件,使我们自动化地或手工地能更好的完成对web应用的渗透测试和攻击。

功能模块包括:

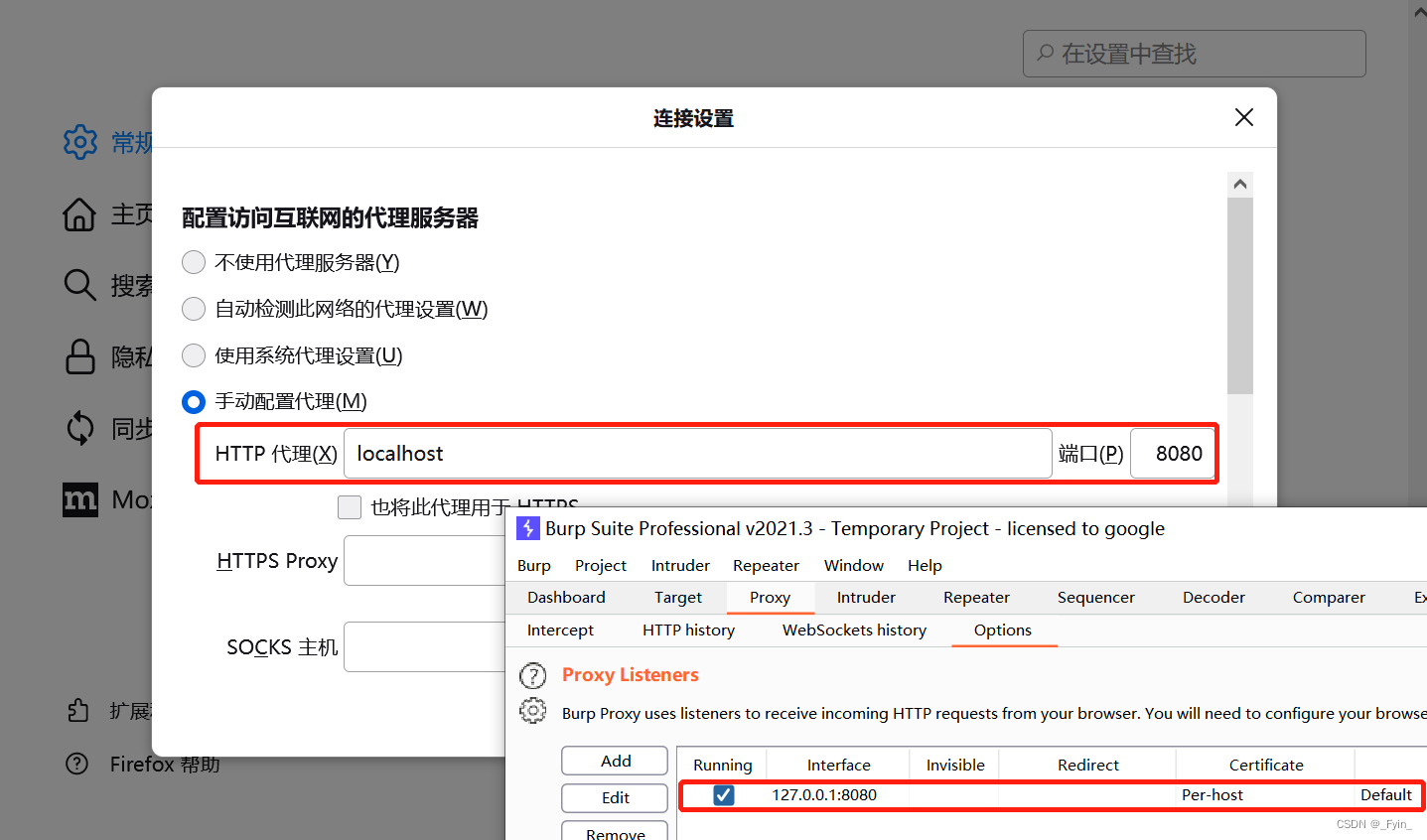

- Proxy:主要提供抓包及拦截功能,默认代理为127.0.0.1:8080;

- Intruder:此模块常用于漏洞利用、暴力破解等;

- Repeater:手动操作补发单独的HTTP 请求并分析应用程序响应;

- Sequencer:分析不可预知的应用程序会话令牌及重要数据项的随机性

- Decoder:手动执行或对应用程序数据者智能解码编码;

- Comparer:通过一些相关请求和响应得到两项数据的“差异”

- Extender:扩展模块;

此篇仅介绍Intruder模块!

三、暴力破解一般流程

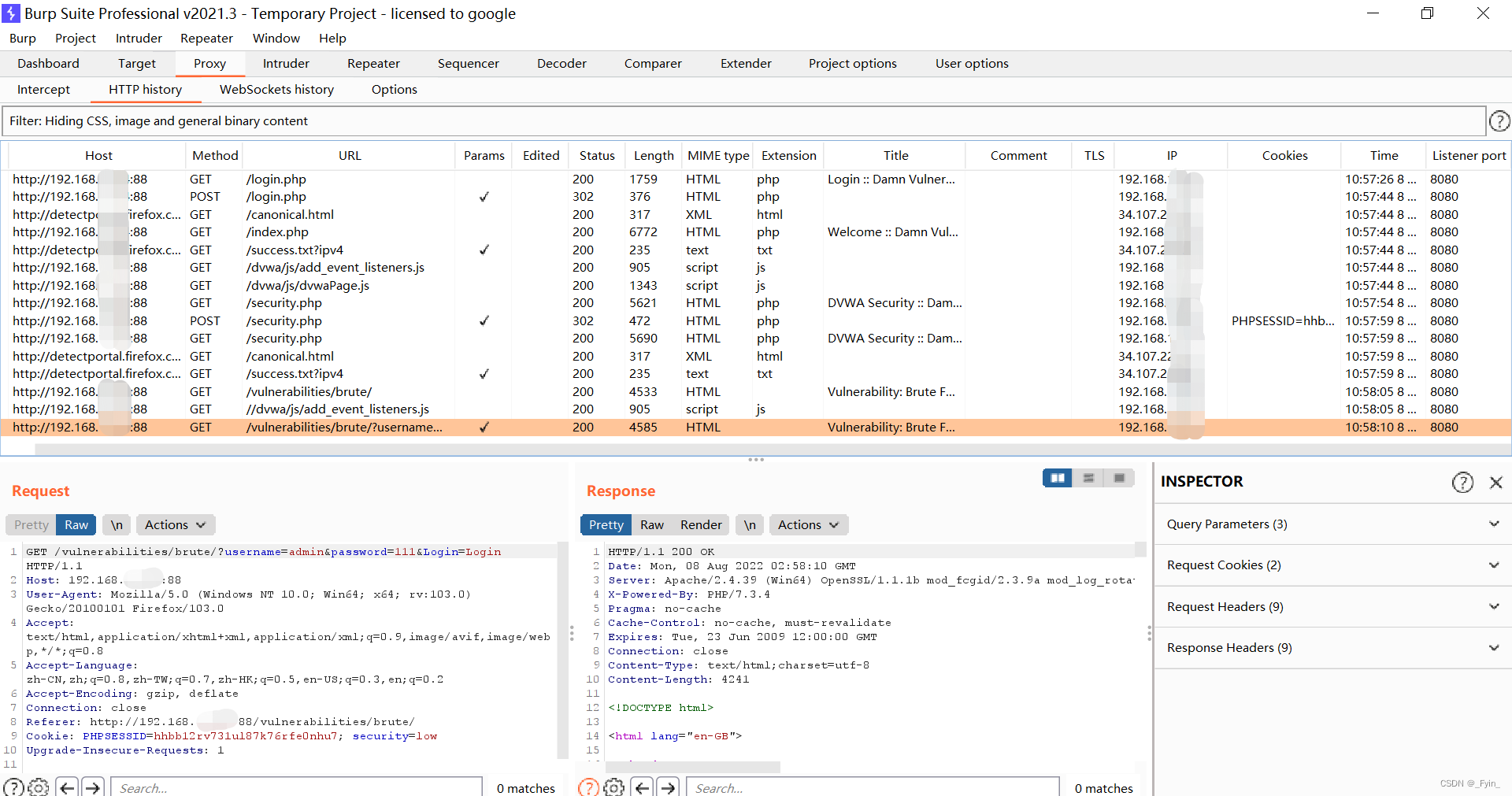

1.抓包(需在浏览器设置使用代理服务器)

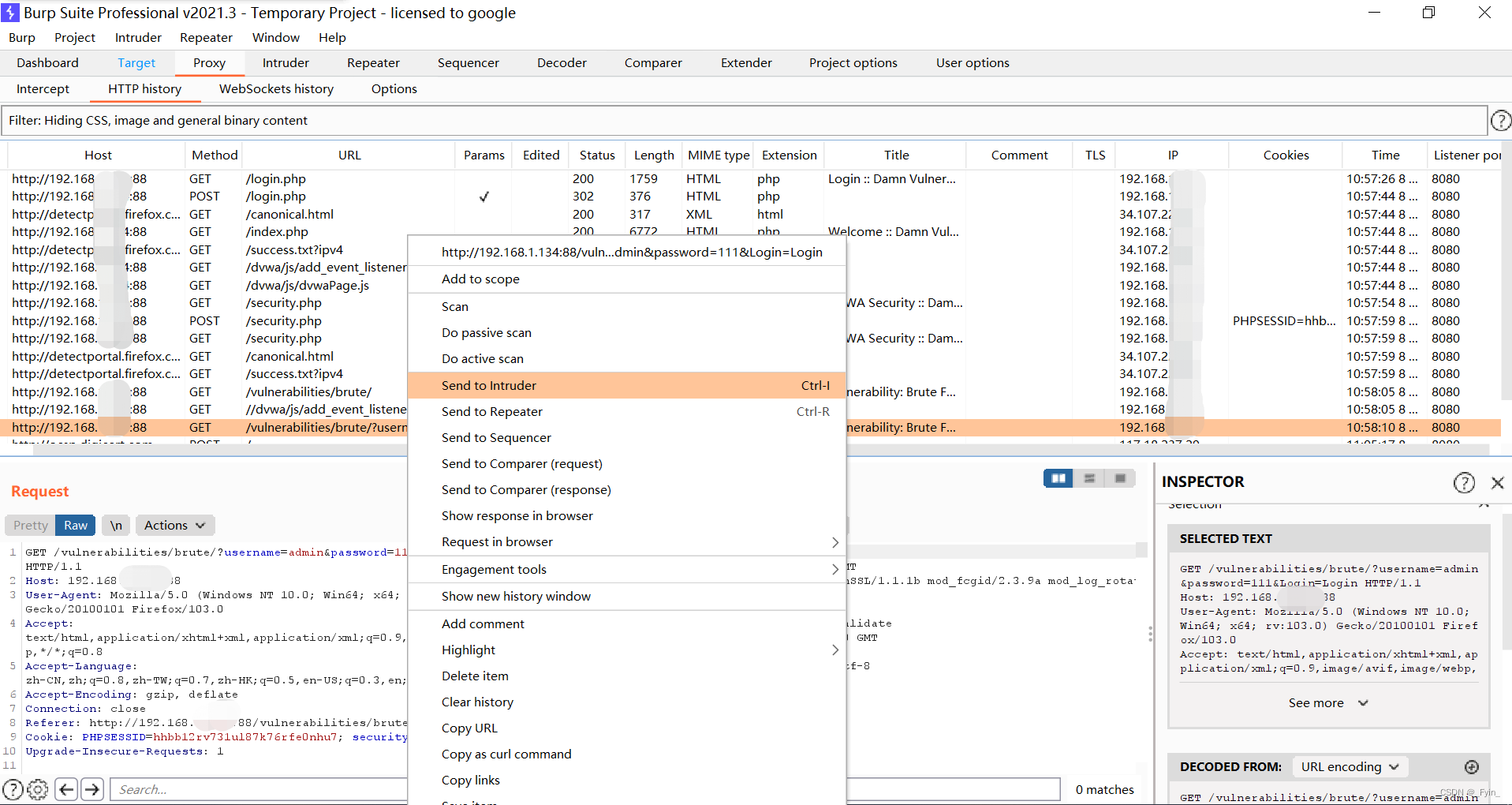

2.点击想进行暴力破解的请求,将其发送至入侵者模块

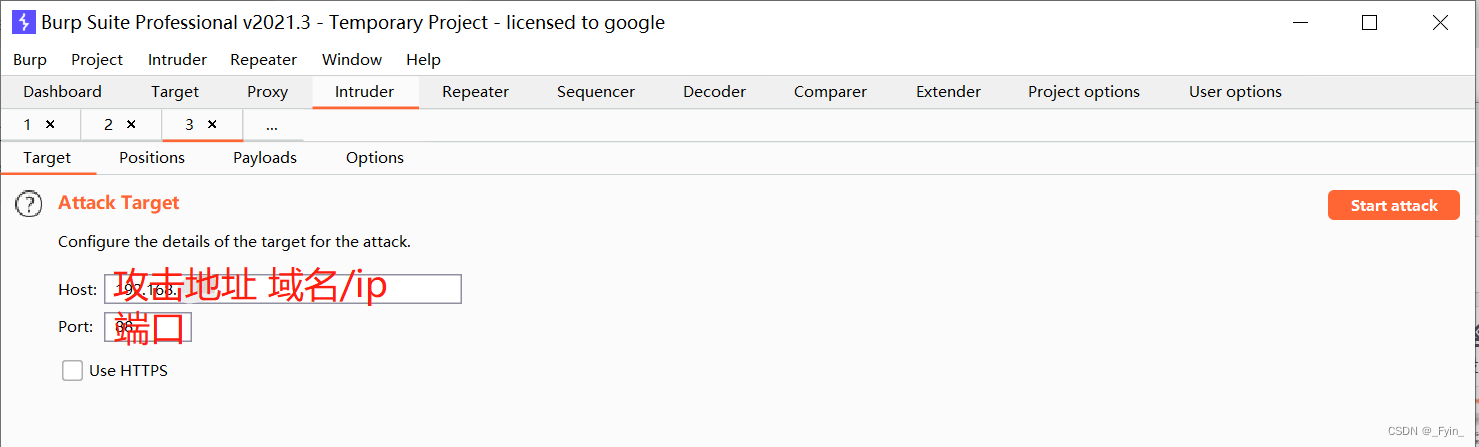

- Target(设置攻击目标)

填写相应的攻击地址及端口号;若为https请求则勾选Use HTTPS;

- Positions(设置攻击位置)

a.选择攻击类型,攻击类型包括以下四种:

Sniper

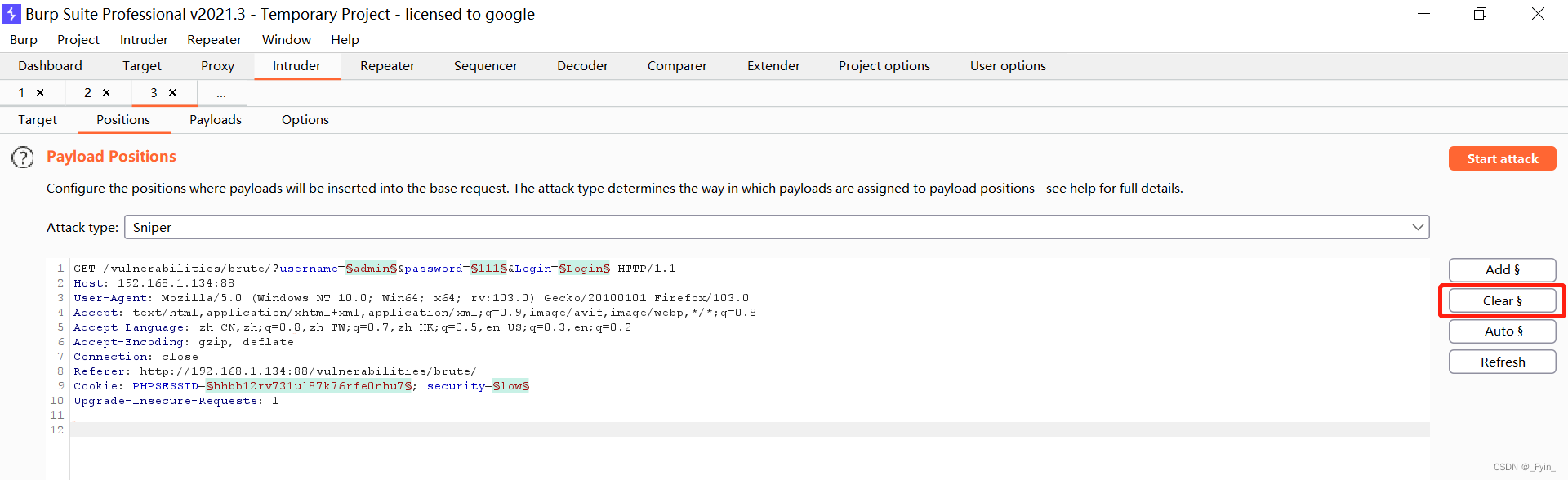

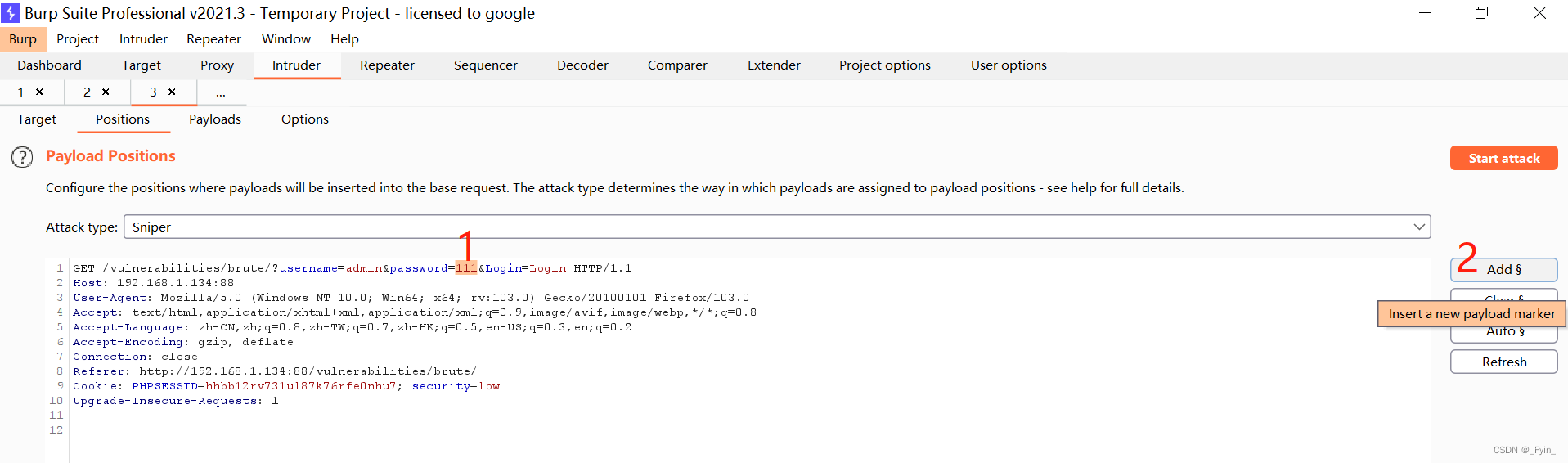

b.bp默认将所有变量视为爆破对象,因此先点击Clear清除所有变量所带符号;

c.选中要进行爆破的变量值(这里选中password),点击Add(即将password作为爆破对象);

5.Payloads(设置攻击载荷)

a.有效载荷集设置

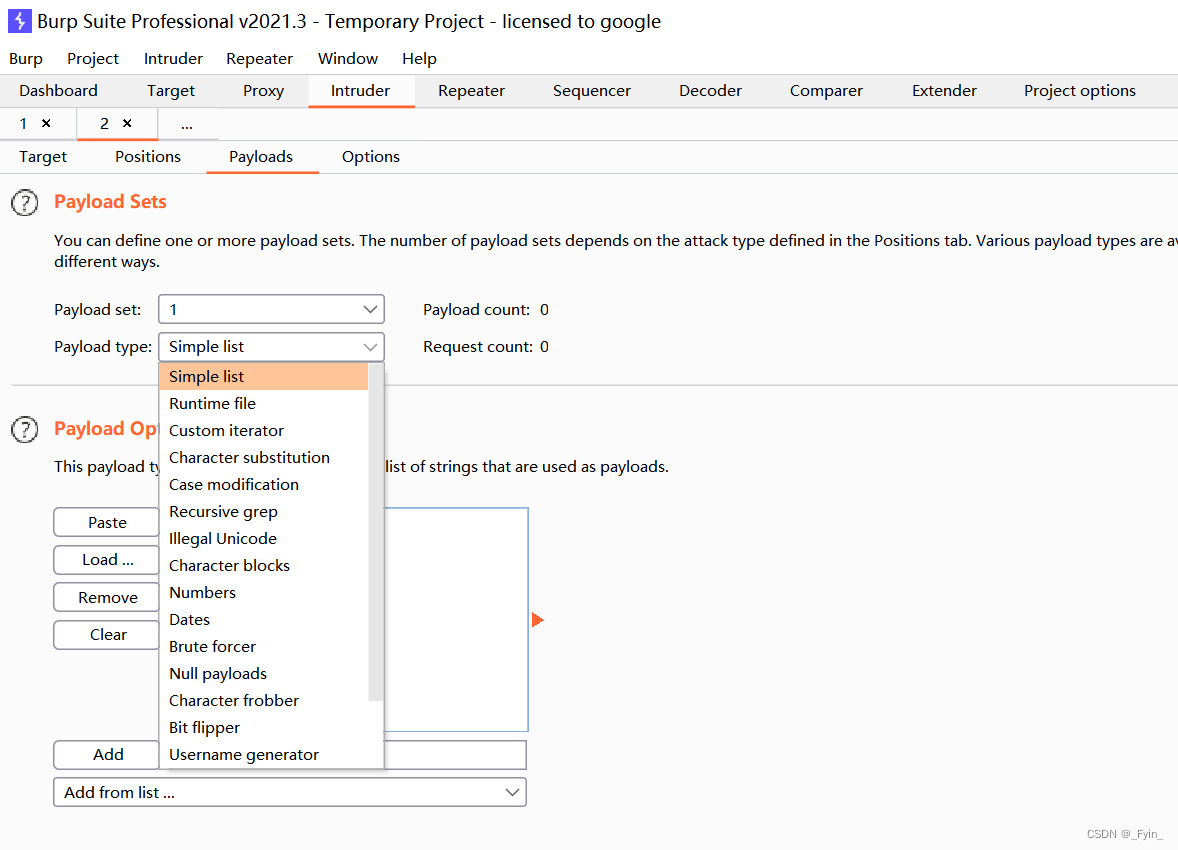

Payload set(负载集):个数取决于position中设置的爆破对象个数及攻击类型;

Payload type(负载类型):较为常用的有Simple list(简单列表)、Runtime file(运行文件)等;

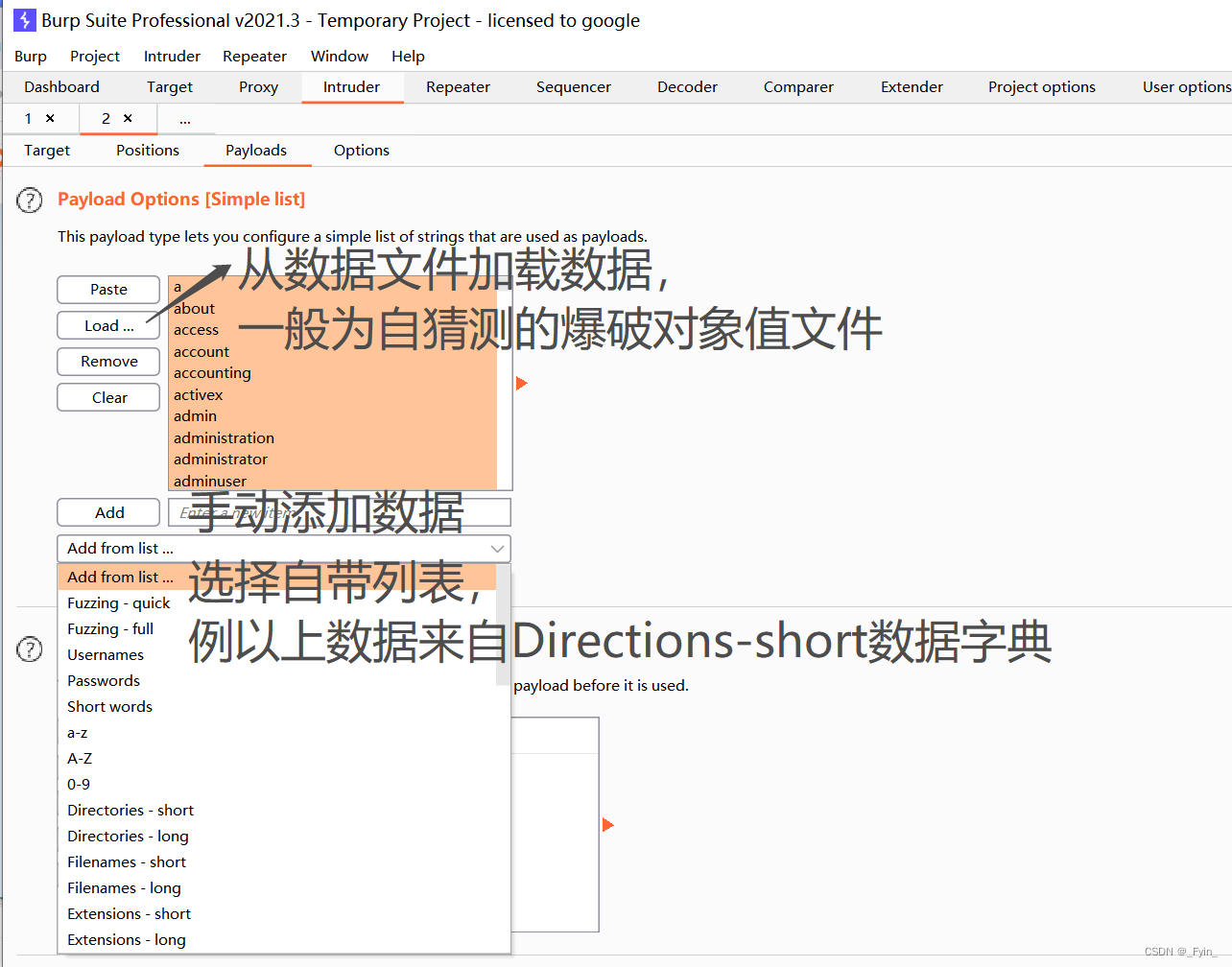

b.有效载荷选项(不同负载类型选项也不相同,以下以简单列表为例)

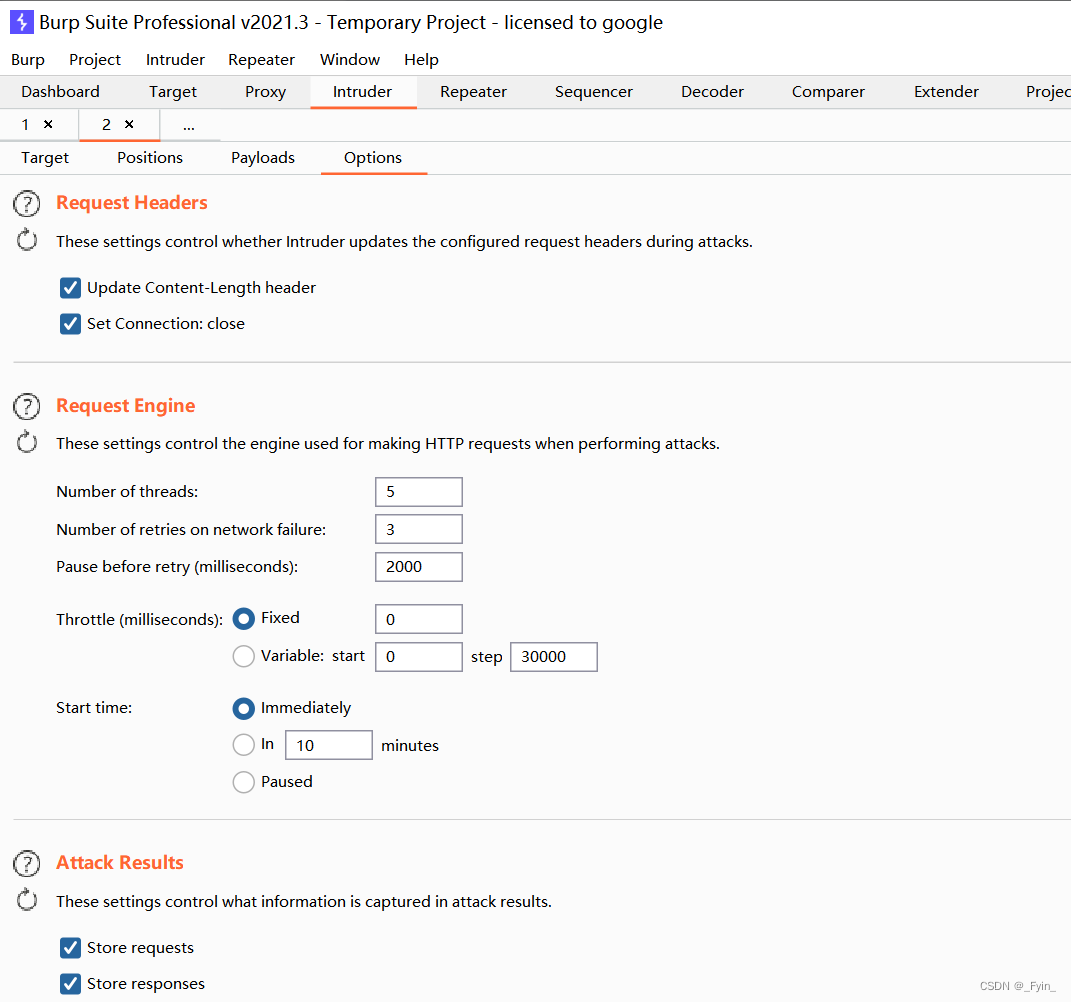

6.Options

a.设置线程数以及开始时间等,根据场景按需设置;

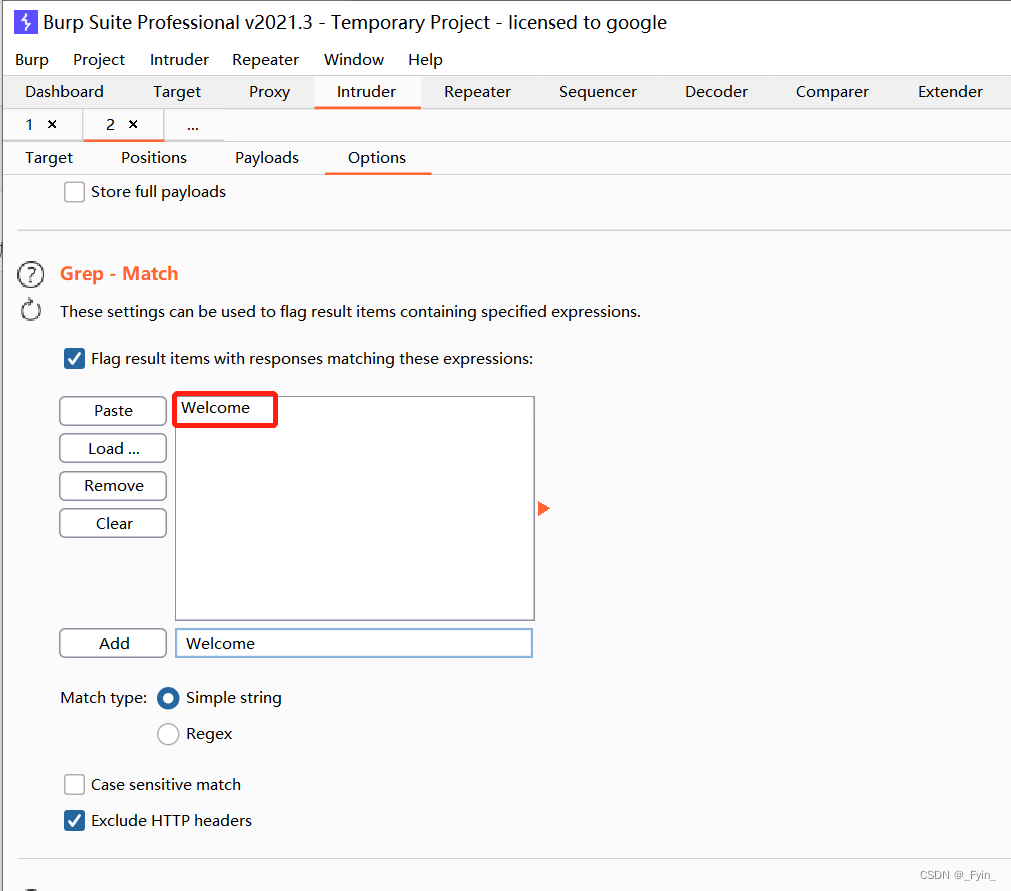

b.结果匹配设置

响应结果中具标志性的文本或字段,作为爆破成功与否的标志;

例:welcome为成功登录标志;

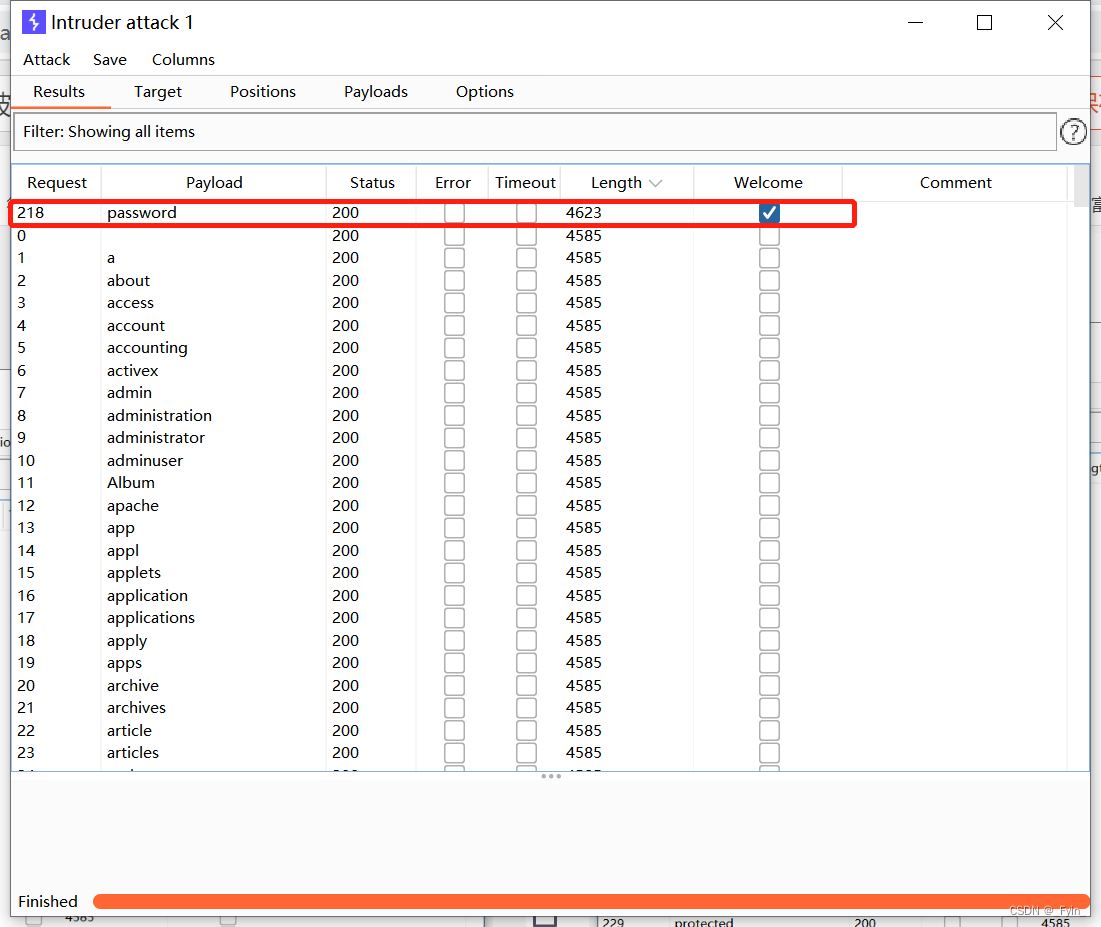

7.结果

如图,password正为该请求的登录密码,其长度与匹配结果都也可作为区分爆破成功与否的标志。

最后,用此密码进行登录,爆破成功!