- 1PHP如何下载对应的XDebug版本_xdebug历史版本下载

- 2HTML生日快乐代码 (粉色主题)(HTML5+CSS3+JS)520表白代码/七夕情人节网页/告白/求婚/生日快乐_生日快乐的链接代码

- 3unity2d人物真实跳跃实现(RigidBody添加力的作用)_unity rigidbody2d.addforce()

- 4matlab实现瑞利信道需要的步骤,瑞利信道Matlab仿真程序

- 5ZooKeeper 集群最少要几台服务器,为什么?_zookeeper最少几台

- 6css的主题,CSS主题切换

- 7python网络编程之websocket_python websocket客户端

- 8Vue3+element ui取消el-select下拉选边框_vue3中使用elementplus选择器的边框如何去掉

- 9Java依赖管理-eclipse中使用maven_eclipse 管理java依赖项

- 10数据预处理_对一个属性的所有遗漏的值军利用一个用零来填补这属于缺失数据处理中的什么

使用PAM保障开发运营安全

赞

踩

硬编码凭据和 DevOps 系统中缺乏凭据安全性是组织的巨大漏洞。以明文形式访问凭据的恶意内部人员可以在 IT 中建立和扩展其立足点 基础设施,构成巨大的数据被盗风险。

什么是PAM

特权访问管理 (PAM) 是指一组 IT 安全管理原则,可帮助企业隔离和管理特权访问、管理特权帐户和凭据、控制谁可以获得对哪些端点的管理访问权限级别,并监视用户对该访问权限执行的操作。

特权访问管理(PAM)如何工作

特权访问管理是将具有提升访问权限(也称为特权访问权限)的选定用户委托给对其工作职能至关重要的业务关键型资源、帐户和凭据的过程。对于特定于任务的访问权限,任务完成后,将撤销提供给用户的访问权限。

换句话说,通过特权访问,特权用户可以访问特权帐户、凭据、系统、服务器、数据库等,以执行重要任务,包括管理和修改这些帐户和资源。特权访问管理是治理和管理此访问的过程。

尽管提供特权访问对于允许员工执行关键工作职能很重要,但它也涉及高风险的暴露。由于特权用户可以访问多个密钥凭据和资源,因此遭到入侵的特权用户或帐户可能会造成高昂的代价。

因此,特权访问管理还涉及对特权用户的持续监视,以确保他们不会滥用其访问权限。这需要定期查看分配的权限,并在用户在组织中的角色发生更改时撤销多余的权限。

使用PAM工具保障开发运营安全

- 将特权访问安全性纳入 Kubernetes 编排工作流

- 确保 CI/CD无忧、不间断地运行

- 使用智能密码访问自动化对 RPA 例程进行身份验证

- Automation Anywhere 集成

- Cortex XSOAR 集成

将特权访问安全性纳入 Kubernetes 编排工作流

PAM360 与 Kubernetes 集成以发现和保护分布在多个集群中的机密。为了自动执行特权任务,Kubernetes环境中的应用程序和服务必须连接到 Kubernetes 服务器内外的端点,此连接通常使用机密进行身份验证,机密包含可用于记录的用户名、密码和计算机标识(在 Base64 编码的键值对中可用) 在这些端点中。

PAM360 通过与 Kubernetes 的无缝集成,促进对机密的有效管理,使您能够:

- 发现命名空间、密钥和包含密钥(键值对)的 JSON 文件并将其添加到 PAM360 中,并分别将它们存储为资源和帐户。

- 将键值对映射到目标终端节点的相应特权账号,例如数据库、操作系统、网络设备等。

- 通过 PAM8 为目标端点启动远程或本地密码重置,管理和轮换 K360 集群的机密。

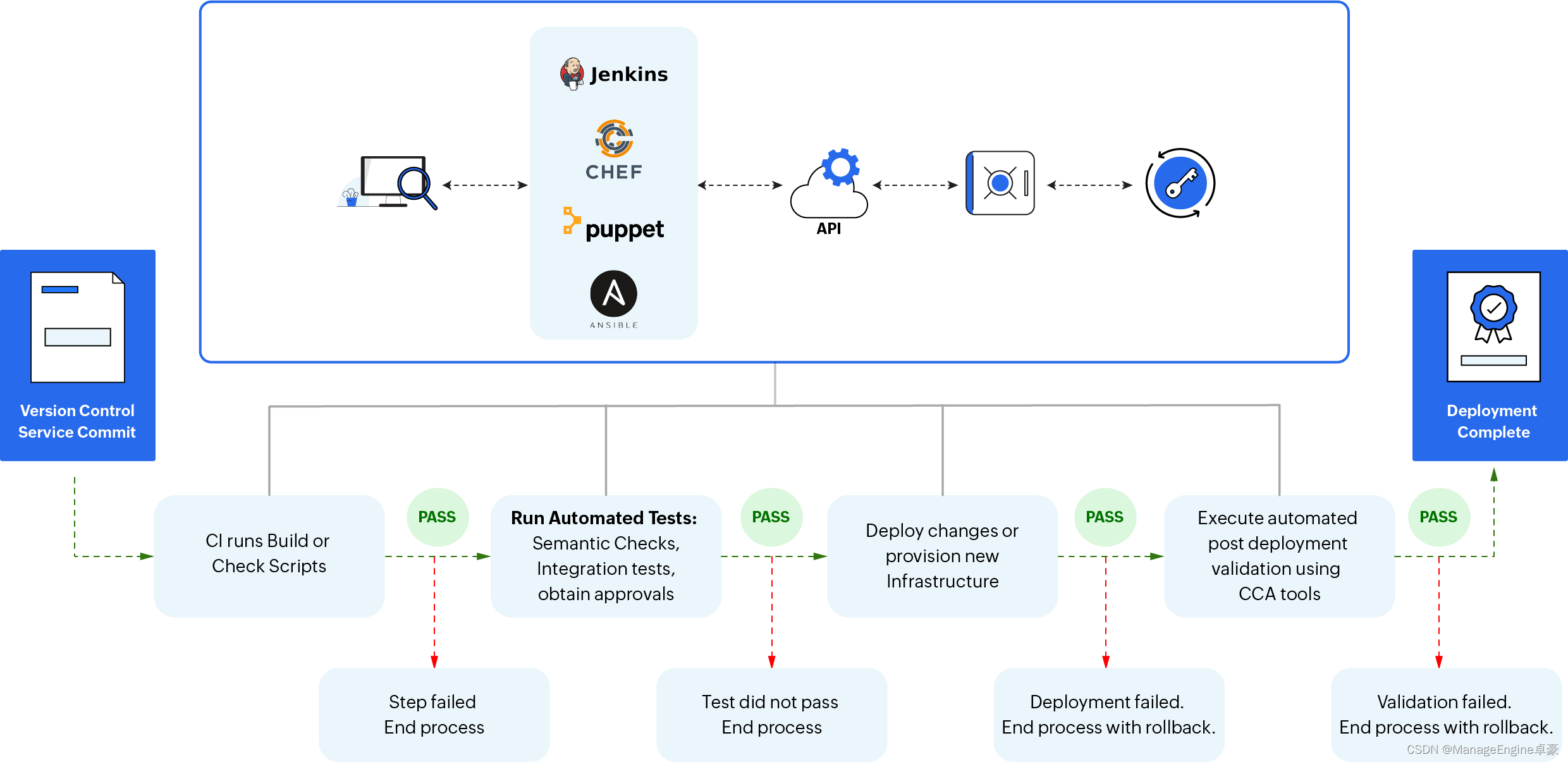

确保 CI/CD无忧、不间断地运行

PAM360 为各种 CI/CD 平台提供了插件,可帮助组织恢复其 DevOps 环境中的安全性。这些插件消除了在脚本文件中嵌入的需要,使进程和应用程序能够获取凭据 从 PAM360 的保险库中,无需人工干预。PAM360 还允许 IT 管理员为 DevOps 系统定义访问控制和批准策略,确保授予的权限不超过所需的权限。

PAM360 插件目前可用于以下 CI/CD 平台:

- Ansible

- Chef

- Puppet

- Jenkins

持续集成和持续交付 (CI/CD) 平台是自动化工具,可帮助组织通过管道自动执行配置管理,以在没有人工监督的情况下运行日常任务。执行这些任务通常需要敏感信息(如特权密码、API 密钥和访问令牌)才能与环境中的其他系统、应用程序和服务进行交互。在大多数 DevOps 环境中,此类凭据以明文形式存储在脚本文件中,以实现任务顺利执行,但这可能会导致许多安全问题。

为了降低此类风险,PAM360 通过提供与各种 CI/CD 工具的集成功能,帮助消除 DevOps 管道中的嵌入式凭据。该集成可确保每次执行任务时都能从 PAM360 的保管库中安全地检索所需的凭据,而不是以明文形式存储在脚本文件中。

使用智能密码访问自动化对 RPA 例程进行身份验证

PAM360 提供与 Automation Anywhere 和 Cortex XSOAR 的开箱即用集成,以管理其敏感身份,例如密码、密钥、证书等。通过这种集成,RPA 团队可以自动执行定期获取和轮换 机器人无需任何手动干预即可执行日常特权任务所需的敏感凭据。此外,RPA 团队可以利用 PAM360 的高级访问控制工作流程,根据 要求的有效性。

Automation Anywhere集成

PAM360 与 Automation Anywhere 集成,如果您的组织需要一个由bot操作的安全远程登录设置,您可以将PAM360的bot与任何bot(专门用于启动远程连接)关联起来,以安全地从PAM360的密码库获取必要的凭据并启动远程连接。

- 安全地获取存储在PAM360密码库中的密码,以使用这些密码连接到远程机器、应用程序或数据库。

- 定期轮换密码,以确保遵守合规政策和不间断地运行bot例程。

Cortex XSOAR集成

PAM360与Cortex XSOAR集成:

- 通过自动获取存储在PAM360的保险库中的凭证来配置Cortex XSOAR中的实例。

- 在Cortex XSOAR实例上执行与密码相关的操作,例如重置密码以及获取资源和帐户详细信息。

PAM360 提供强大的特权访问管理(PAM)能力,使企业在不断增长的安全风险下获得有力的安全支持,它可确保所有针对关键资产的特权访问任务都能够执行集中管理、约束控制、事后追溯取证。