- 1【网络安全】CTF入门教程(非常详细)从零基础入门到进阶,看这一篇就够了!_ctf网络安全大赛入门教程

- 2python利用Django框架开发WebDemo_django demo

- 3ChatGPT实用指南|ChatGPT十步搞定论文【全流程+提示词】_生成论文大纲提示词

- 42024年4月个人工作生活总结

- 5IntelliJ IDEA如何配置git_intellij2024设置git

- 6vue3日历时间 vite + vue3 日历时间_vue3-calendar

- 7Jmeter测试学习(02):单个线程组下多个HTTP请求_jmeter一个线程组下多个请求并行

- 8十、数据仓库详细介绍(数据质量)理论与经验_数据质量体现在数据仓库的采集转换存储应用等各个方面每个阶段对于数据质量有

- 9中文语料库

- 10Stable Diffusion修复老照片-图生图_stablediffusion老照片修复

小程序渗透测试系列(一)解密与解包及抓包环境搭建

赞

踩

声明:本文在FreeBuf首发,首发链接为:https://www.freebuf.com/articles/network/325498.html

目前,小程序的应用可以说相当普遍,在渗透测试和外部打点时,如果对目标系统没有有效的思路时,不妨试着从小程序下手。

解密与解包

获取小程序源码的方式有很多种,可以通过夜神这类安卓模拟器、iOS、安卓手机等获取到小程序包,而PC端的小程序包则进行了相应的加密。这里就以比较复杂PC端为例展开讲解。

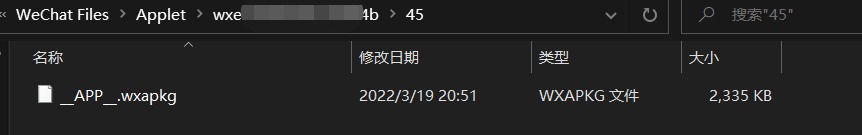

找到目标小程序包

- 一般小程序包位置位于微信文件管理目录的

\WeChat Files\Applet\目录下

- 打开相应目录后,再打开需要测试的微信小程序,这时就会生成相应的包,再根据时间进行排序,这样就能很快定位到目标小程序

- 逐一开打目录,可以找到

.wxapkg结尾的包,这里选择主包__APP__.wxapg

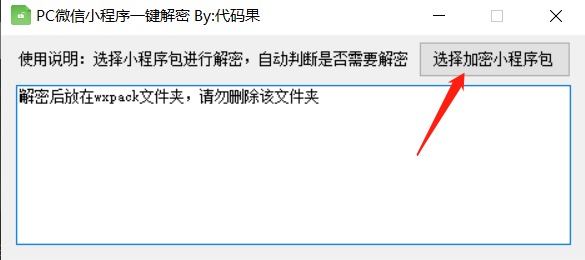

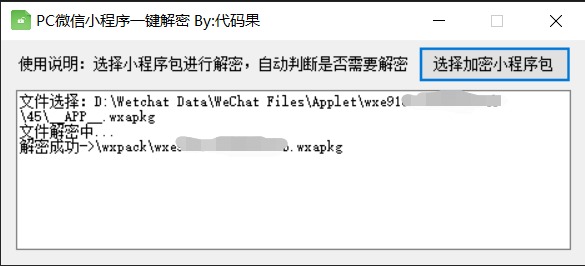

解密

新版的PC小程序需要先解密才能进行反编译,关注公众号 SpaceSec安全团队,回复关键字 “小程序”,即可获得解密工具

双击打开解密工具,选择对应小程序包的位置,需要注意的是,不能将包拷贝到其他目录,否则会无法获取到小程序的ID,导致解密失败;同时不能删除工具下的 wxpack 目录,这是解密结果的目录

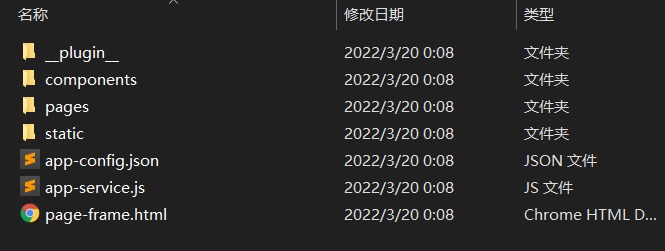

解包

在 wxpack 目录下找到对应同名的小程序包

-

先 下载 nodejs,一直下一步安装即可

-

下载解包工具

git clone https://github.com/wanliofficial/wxappUnpacker.git- 1

-

安装依赖

npm install- 1

-

解包

node wuWxapkg.js <wx_mini_progranm_file_path>- 1

解包成功后,会得到如下文件

这里仅演示解密主包,如果小程序有其他分包,可以用同样的方法进行解密和解包,但是在反编译分包时,需要带上

-s参数,如下

node wuWxapkg.js -s=../ xxxx.wxapkg

- 1

../表示结果输出目录

xxxx.wxapkg表示分包位置

抓包环境搭建

小程序的抓包环境也有非常多的搭建方式,同样可以采用模拟器或者移动端,可以参考APP抓包的方式,这里同样是以PC端为例,搭建一个 Wechat -> Proxifier -> Burp 的抓包环境

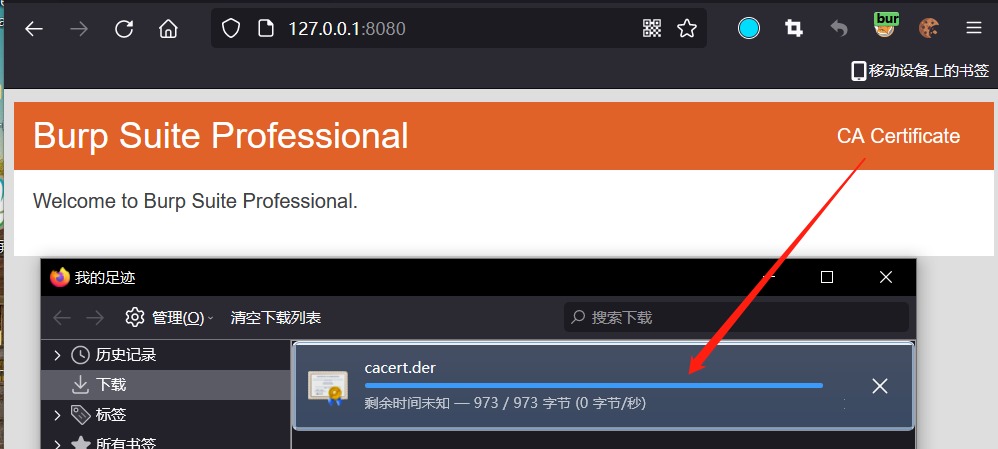

将Burp的证书安装到系统中

注意是系统,不是浏览器,否则将抓不到 HTTPS流量

-

访问Burp代理端口,下载证书

-

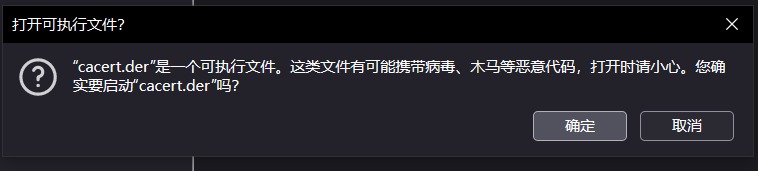

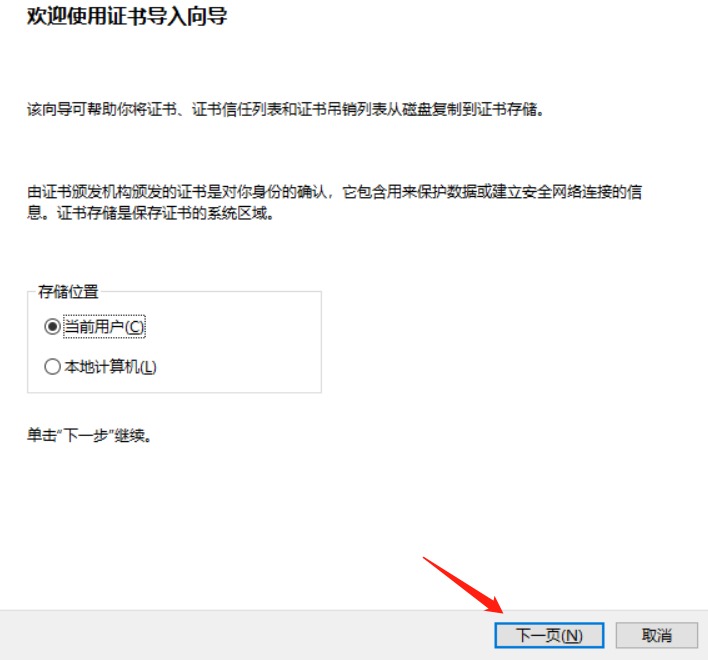

安装证书

双击打开证书,点击确定

根据图示依次点击,注意要选择为 受信任的根证书颁发机构

然后一路下一步即可

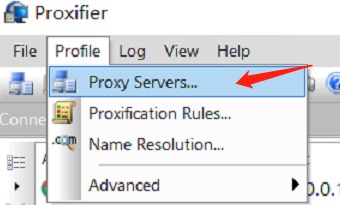

Proxifier配置

-

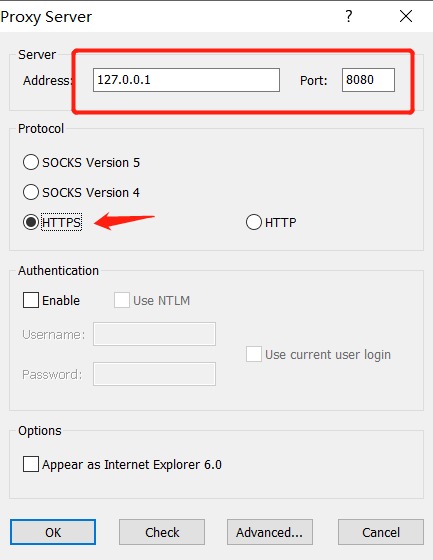

配置代理服务器

填入Burp代理的IP和端口,选择协议为 HTTPS

-

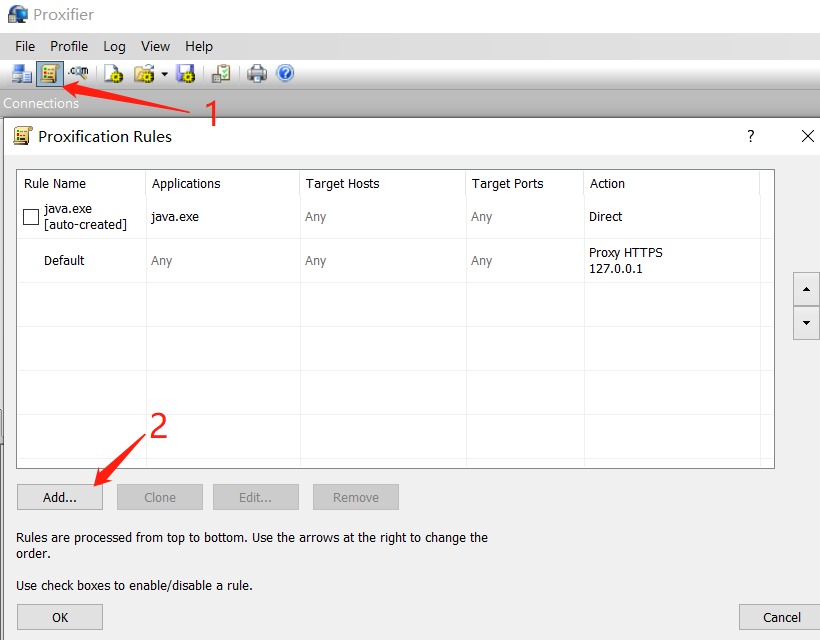

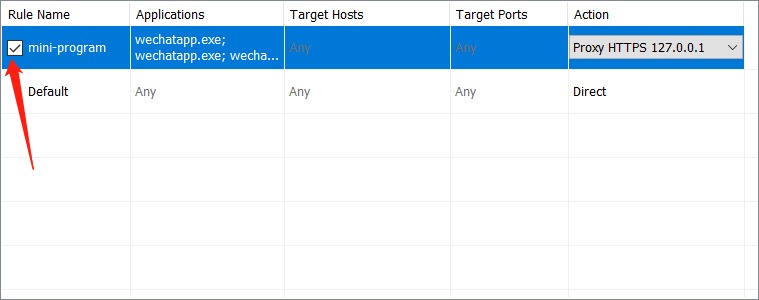

添加规则

由于系统的流量会比较多,如果不设置指定的规则,会有许多干扰流量,不方便后续的渗透测试

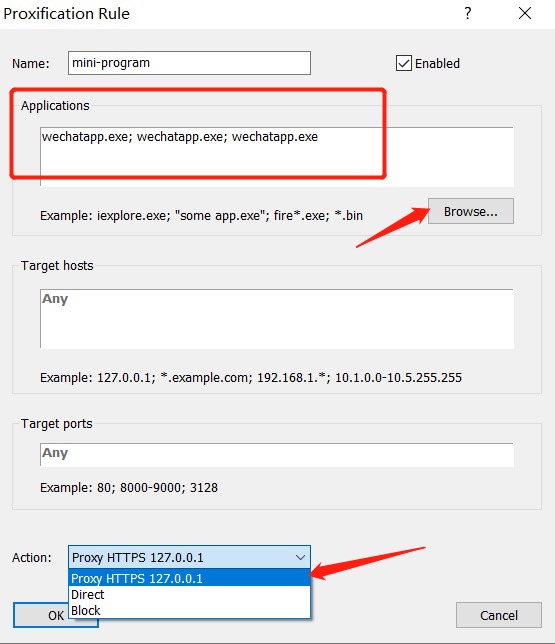

点击Browser,选择小程序的主程序,在Windows下文件名为

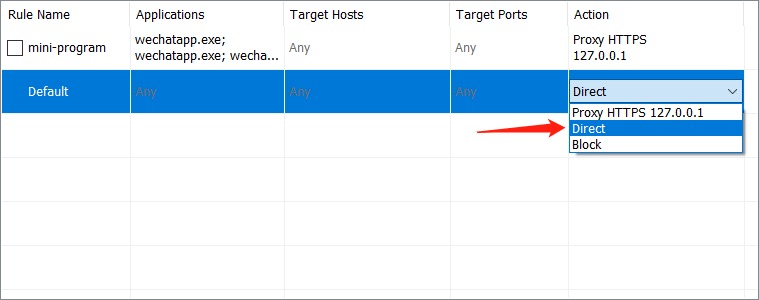

wechatapp.exe,在 MacOS下名为Mini Program.app,这里我用 search Everything 搜索文件名,定位到相应位置再打开选择好应用后,操作点击刚刚配置好的Burp代理服务器

最后再将默认的流量设置为直接连接即可

再把设置的规则 mini-program前面的选框勾上,就能进行抓包了

后记

SpaceSec安全团队热衷分享网络安全相关的技术,希望能和各位师傅们一同成长,后续更新内容将会在公众号中持续更新,欢迎关注交流呀~

声明

- 本文初衷为分享网络安全知识,请勿利用技术做出任何危害网络安全的行为,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,与SpaceSec安全团队及作者无关!

- 文章中部分学习内容来自于网络,回馈予网络,如涉及版权问题,请联系删除。

- SpaceSec 保留对文章绝对的解释权,转载与传播时须保证文章的完整性,同时标明出处。未经允许,禁止转载或用于商业用途。

- 加小编,进内部技术交流群,还有不定期福利,微:SpaceSec_S