- 1神经网络容易受到对抗攻击,网络攻防原理与技术_机器对抗新机理

- 2http://mp.weixin.qq.com/mp/homepage微信公众平台封面制作_mp/homepage?__biz=

- 3pandas读取某一列,并转换为列表_python pd转list

- 4Android入门:简单计算器的实现_android简单的计算器

- 5Github 2024-03-05 Python开源项目日报 Top10_starcoder2开源地址

- 6【回顾】树莓派4B与EC200U-CN的建立连接_树莓派 ubuntu ec200

- 7使用binwalk进行二进制分析的简单教程(附kali中分离文件的简单实例)_linux中binwalk实战

- 8Qwen的github主页 - 介绍_qwen github

- 9试用统信服务器操作系统UOS 20_1060a-amd64和1060e-amd64 区别

- 10使用ChatGPT+MindShow一键生成PPT,以后再也不用担心制作PPT啦

从蜜罐新技术看欺骗防御发展走向_诱捕式防御 为何没发展起来

赞

踩

随着攻防演习日益实战化、常态化使得蜜罐从十几年的老安全技术焕发新春,基于蜜罐演进而来的欺骗防御也因此而名声大噪,越来越多的安全厂商已经将资源投入到此技术领域。在最近信通院组织的蜜罐产品能力评测中,参与的主流厂商有36家之多。蜜罐技术火热的背后,是蜜罐技术可有效弥补当前网络安全防御方案短板的巨大推力,同时,趋于常态化的攻防演习也是最大的催化剂之一。在过去的攻防演习中,蜜罐不仅展示出面向攻击优秀的诱捕和溯源能力,在日常安全运维中也体现出了不可或缺的独特价值,这可能才是蜜罐真正的生命力。

基于对蜜罐技术的研究,结合对开源蜜罐项目和商用欺骗防御类产品的调研和分析,本文将从对当前蜜罐产品使用的新技术介绍出发,来看未来欺骗防御的发展走向。

环境仿真

传统蜜罐通常提供的是“单维”的仿真,仿真特定的主机、服务、应用环境等;而最新的蜜罐则需要的是“多维”的仿真能力,在之前的基础上,可以结合用户真实网络或业务环境去定制环境仿真配置和数据。从而提供一个和用户真实环境相近、能够有效迷惑攻击者的仿真诱捕环境。试想,如果一个完整的虚拟环境,部署在用户真实网络之前,不仅可以有效推迟攻击者进攻的步伐,还可以获得攻击者的攻击方式和行为逻辑等信息。

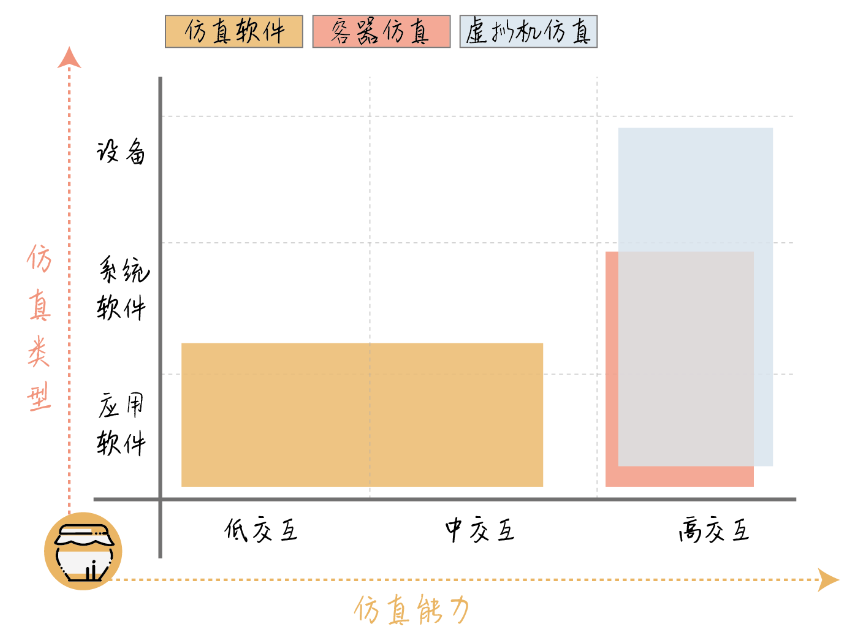

环境仿真技术主要包括软件仿真技术、容器仿真技术、虚拟机仿真技术等,几类仿真技术所能提供的仿真能力和支持仿真的类型示意如下:

几类仿真技术简要对比如下:

| 项目\类别 | 软件仿真技术 | 容器仿真技术 | 虚拟机仿真技术 |

| 交互类型 | 低、中交互为主 | 高交互 | 高交互 |

| 优势 | 资源占用小,部署简单,运行高效 | 支持应用、服务类高交互仿真 | 支持设备、主机、系统级软件高交互仿真 |

| 缺点 | 以提供低、中交互为主,实现高交互难度大 | 部署相对较复杂,资源需求较高 | 部署复杂,资源需求高, 环境准备时间长 |

| 应用场景 | 较简单协议、服务、应用的仿真 | 对应用、服务等的高交互仿真 | 对设备、主机、操作系统的高交互仿真 |

攻击诱导

攻击诱导的目标就是通过技术手段在攻击者进入网络后主动引诱攻击者进入到泥沼当中不能自拔,在有限的仿真环境下提升命中率。常见的攻击诱导技术包括:诱饵投放、流量转发、虚拟IP等。在典型攻防演习场景中,攻击诱导技术可以将主动权互换,成为防守方获取主动权的利器。

2.1. 诱饵投放

诱饵是投放在互联网或企业内网里的各种留给攻击者的虚假情报,很多情报是都极具诱惑力,诱导攻击者快速进入被控状态。

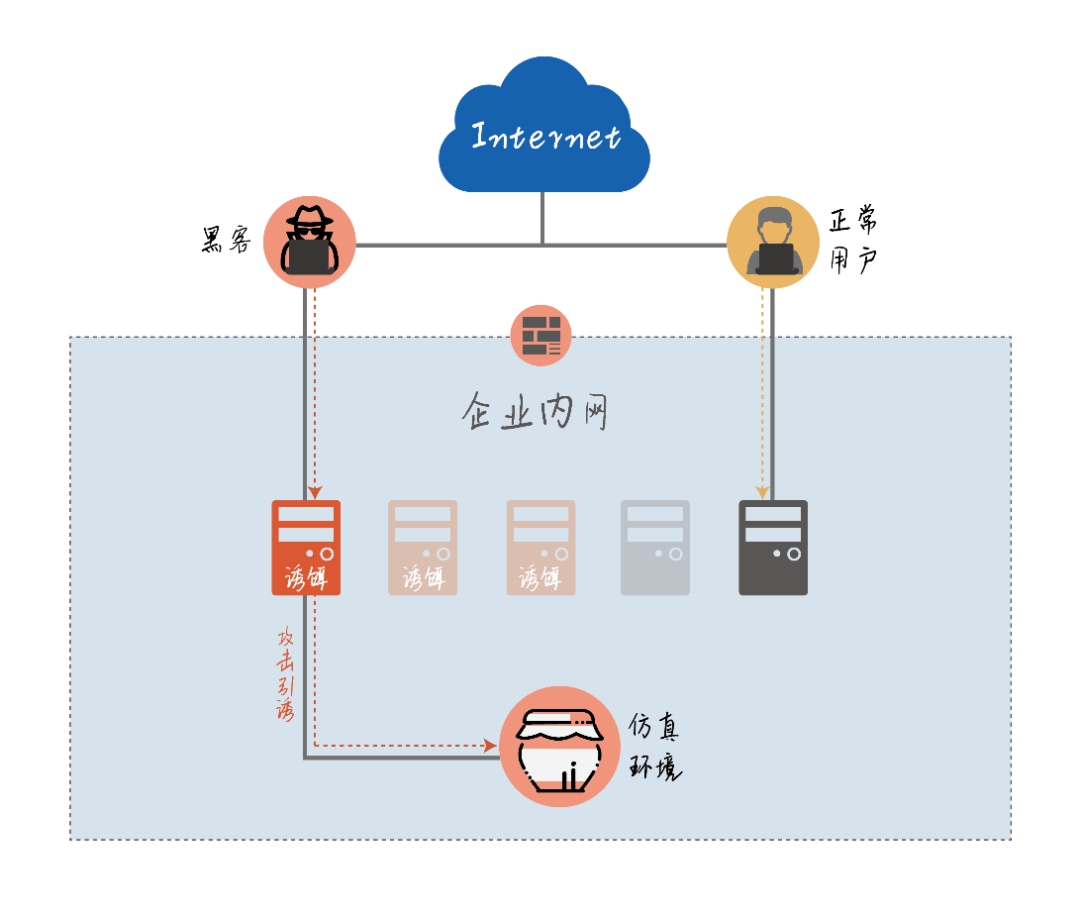

根据类型和用途不同,可以分为日志诱饵、证书诱饵、账户诱饵、邮件诱饵、项目代码诱饵等。诱饵包括IP地址、用户账户、服务应用路径、密码本等信息,当攻击者获取诱饵里的信息后,一般会顺藤摸瓜,沿着诱饵里线索提供的主机、服务、应用进行深入渗透,进而将攻击者引诱到陷阱之中。诱饵投放工作示意图如下:

2.2. 流量转发

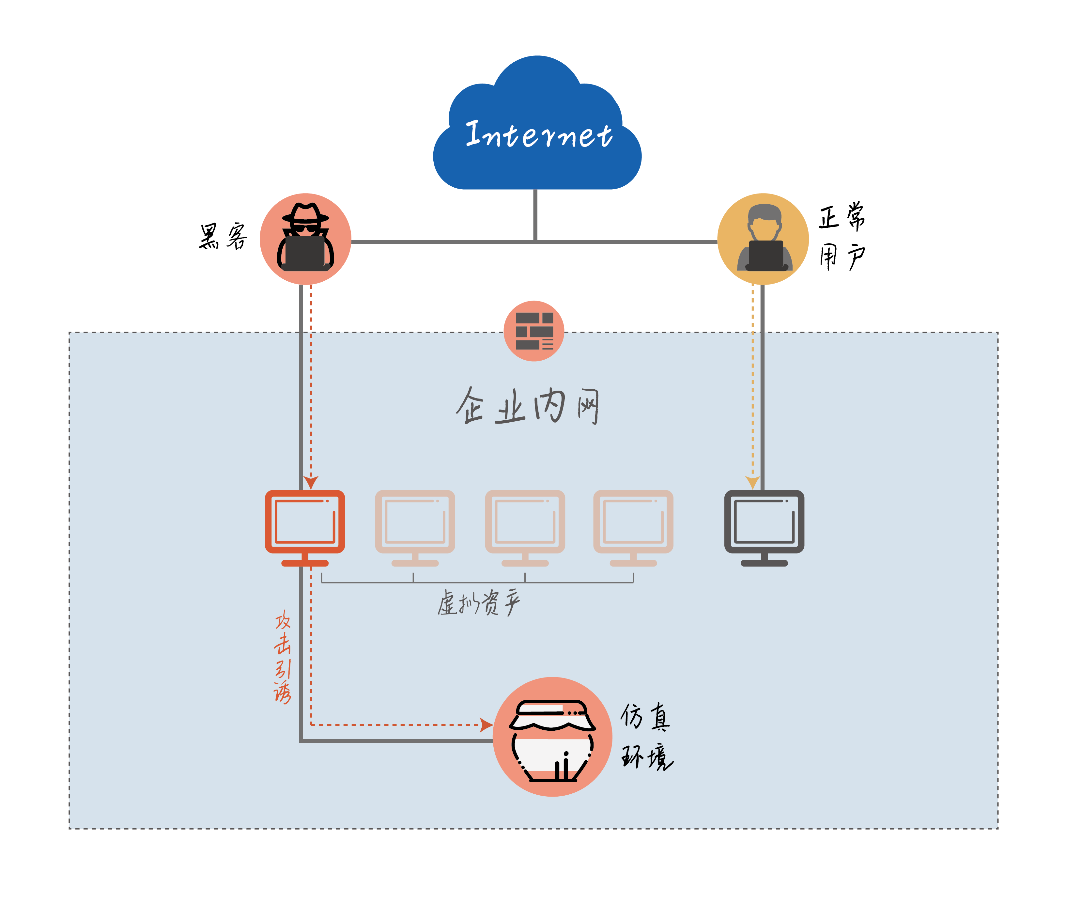

通过流量转发可以实现将攻击者试图访问正常资产的攻击流量主动转发到仿真环境里。常见的流量转发实现技术包括网络转发和主机转发。

1、主机转发:一般需要在主机上部署探针软件,探针用于监测客户未使用的网络端口来虚拟真实服务,通过探针将试图访问这些端口的异常连接请求转发到仿真环境里;

2、网络转发:根据威胁线索通过动态调整网关设备策略等方式来将异常流量直接导入到仿真环境里。

流量转发工作示意图如下所示:

2.3. 虚拟IP

虚拟IP,顾名思义就是给单个主机绑定多个IP地址,通过在仿真环境里将IP资源绑定到蜜罐诱捕环境上来批量生成虚拟资产,提高蜜罐的覆盖率,增加攻击者攻击蜜罐的概率。

虚拟IP工作示意图如下所示:

溯源反制

传统的基于IP的溯源方法对攻击者的身份信息获取十分有限,很难及时对攻击者进行有效溯源和反制。蜜罐系统则给了防守方以反制攻击者的机会,通过蜜罐里预设的反制手段,主动获取攻击者主机或者网络的信息,来更准确的定位攻击者的身份,实现更精准的溯源。在典型攻防演习场景中,防守方只需要获得虚拟身份即可,一个优秀的蜜罐系统完成这个任务可谓手到擒来。

常用的溯源反制技术包括:WEB反制、扫描反制、密标文件反制等方式。

3.1. WEB反制

攻击者在浏览网站或WEB应用页面时,会下载页面数据、脚本文件在用户本地解析执行、渲染展示。利用这个特性,将反制脚本嵌入到正常的网站或WEB应用页面里,攻击者访问时也会将反制脚本自动下载到攻击者本地运行来获取溯源信息。WEB反制是较常用的反制手段,可获取的典型溯源信息包括:

1、获取攻击者主机操作系统和浏览器的特性信息,包括攻击者主机的操作系统类型、操作系统时区、屏幕分辨率、浏览器指纹、浏览器类型、浏览器版本等信息;

2、通过应用的JSONP漏洞获取攻击者主机上曾经使用过的社交账号、攻击者手机号等个人信息;

3、对攻击者本地端口进行扫描,获取攻击者本机开放端口等数据;

WEB反制工作示意图如下所示:

3.2. 扫描反制

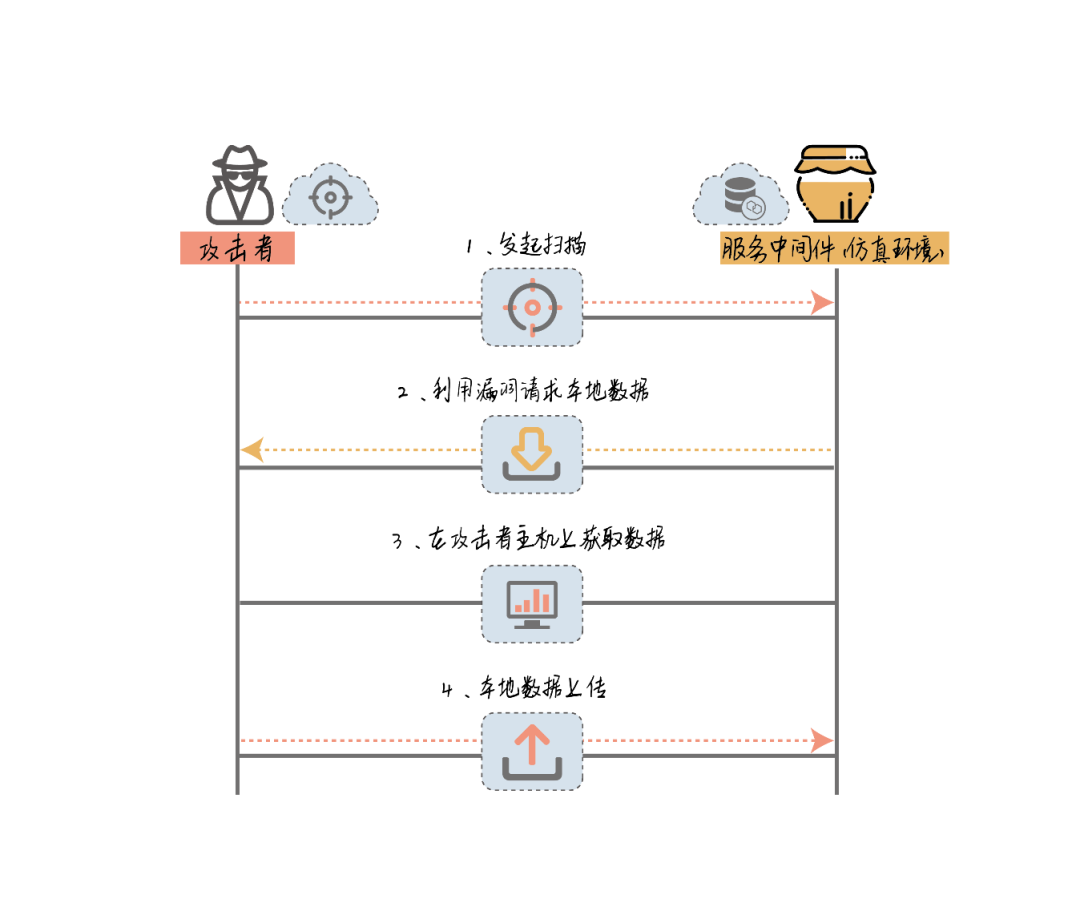

攻击者在实施攻击时大多数情况都会使用扫描器或攻击工具,利用扫描对象、扫描器或攻击工具的漏洞可以在攻击者进行扫描或尝试攻击的同时,反向来获取攻击者的身份信息。

通过在仿真环境里预设一些针对特定服务、扫描工具的反制模块,当攻击者采用这类工具实施扫描或攻击时会触发对应反制模块,实现读取攻击者设备指纹和身份信息来实现反制。当前部分欺骗防御产品里已使用了扫描反制技术,较常用的扫描反制手段包括MySQL反制、SQLMap反制、AWVS反制等。

扫描反制工作示意图如下所示:

3.3. 蜜标反制

蜜标文件多采用攻击者感兴趣的文件类型或文件名称,通过代码捆绑等技术向该文件中嵌入特定数据和代码,通过构造场景引诱攻击者去访问、下载蜜标文件,当攻击者下载并在本地打开蜜标文件时,就会触发内嵌代码,记录并回传攻击主机和攻击者特征信息来实现溯源和反制。

蜜标反制工作示意图如下所示:

采用蜜标文件来反制对防守方安全能力要求较高,需结合用户业务环境特点来制作蜜标文件,同时将蜜标文件部署在攻击者较容易访问的位置才能取得更好的效果。

未来欺骗防御发展预测

攻防演习已向常态化与实战化迈进,攻防演习虽不提蜜罐,但处处是蜜罐,但此蜜罐非彼蜜罐,笔者更倾向于称其为“欺骗防御”或“仿真诱捕”技术,传统的利用高交互蜜罐一招溯源攻击者的历史一去不复返,而复杂的可以和真实计算环境融合的新一代欺骗防御技术和产品需求会越来越旺盛。全球知名的IT研究与顾问咨询公司Gartner评价“欺骗防御”技术是对现有安全防护体系产生深远影响的安全技术。在Gartner 2020年安全运营技术成熟度曲线报告中,分析师将“欺骗平台”这项技术放在了“期望膨胀期”,并将目前的成熟度定义为“青春期”,预计该技术会在5至10年后达到成熟并被广泛使用。

基于最新蜜罐技术演进分析,结合当前欺骗防御行业发展态势,笔者认为未来几年欺骗防御市场和产品发展将有以下几个趋势。

4.1. 欺骗防御技术应用会更广泛

欺骗防御作为主动防御的范畴,在多个领域都能发挥他独特的价值。应用到威胁监测方面利用它误报低的优点,可以作为常态化运维监测工具使用,也可以将其作为一个引擎或者模块集成到其他安全产品里,赋能其他产品提供威胁诱捕的能力;应用到溯源领域,利用多种反制手段,可以提供对攻击的精确溯源;同时,欺骗防御可以产出高质量的本地威胁情报,这些情报数据可以和本地比如WAF、FW进行联动或者集成来提高全网主动防御能力。正是由于欺骗防御在多个领域均有着重要作用,因此未来欺骗防御技术势必应用也会更加广泛。

4.2. 集合网络测绘技术的计算环境仿真

诱捕环境能否有效迷惑攻击者,关键还得看诱捕环境是否能仿得足够真,较简单的仿真环境,较容易被攻击者识破,很难有效拖延攻击者的攻击行为。为了有效提升诱捕环境的仿真度,通过集合网络测绘技术来对用户网络进行测绘,基于测绘的结果来仿真出跟用户真实网络近似的诱捕网络,同时,基于测绘的结果自动去优化攻击诱导策略来提高成功诱捕攻击的概率,打造一个贴近用户真实网络,可以有效迷惑攻击者、主动诱导攻击行为的诱捕网络环境,将能有效助力威胁诱捕能力的提升。

4.3. 仿真模板行业化、业务化

将仿真基础能力和仿真业务能力松耦合,产品提供仿真基础能力支撑,采用模板来管理和维护行业化、业务化的仿真业务能力;通过系统自动学习,或者提供直观、简便的接口支持用户自定义等方式来生成仿真模板,支持通过模板实现仿真业务能力的共享。这样可以大大提高欺骗防御产品部署时业务适配的灵活性和效率,有助于提升产品和行业业务的贴合度,有利于加速欺骗防御产品的应用和推广。

4.4. 溯源仍然是未来重点之一

传统的溯源手段对攻击者的身份信息获取十分有限,面临定位不准、取证调查难等诸多困难。采用欺骗防御可以提供更加精准的溯源手段,能够更准确的定位攻击者的身份,为防守方提供更精准的溯源能力。因此,溯源能力仍然是欺骗防御类产品的未来重点方向之一。随着攻防对抗的演进,所采取的溯源反制手段也需同步迭代,同时反制手段需结合用户业务环境特点去定制化才能取得更好的效果,因此,投入成本相对较高,主要应用在大中型企事业机构和对溯源有强需求的场景里使用。

关于吉沃科技

北京吉沃科技有限公司(www.decoyit.com)成立于北京,是一家专注于欺骗防御领域的创新型科技企业。公司核心成员均拥有多年国内一线安全公司管理经验和研发背景,有着丰富的网络安全产品设计、研发和安全攻防经验。公司自主研发有“开放式智能环境仿真欺骗防御解决方案”和“魔镜•智能仿真与诱捕防御系统”,致力于改变网络安全攻防不对称的现状,为客户提供多样化的欺骗防御产品和服务,提升客户网络安全的主动防御能力。