热门标签

热门文章

- 1SAP 物料订单创建、下达、报工、收货与投料(ABAP代码)_abap 261生产订单投料

- 2Java 4种校验注解(值校验、范围校验、长度校验、格式校验)_java参数校验注解

- 3java中参数校验_java 参数校验的几种方式

- 4数据结构之单链表详解(C语言手撕)

- 5JAVA如何把一个float四舍五入到小数点后2位,4位,或者其它指定位数._将float四舍五入保留2位,怎么做

- 6SELinux权限学习笔记_u:object_r:vendor_platform_prop:s0

- 7年薪最高开到160万,鸿蒙开发人才紧缺!_鸿蒙技术,优先落户

- 8Android 自定义弹出对话框AlertDialog_android alertdialog 弹窗样式

- 9区块链的基本介绍_区块链 csdn

- 10【操作系统内核:大内核与微内核】_操作系统微内核

当前位置: article > 正文

Azure虚拟网络基础_azure vnet

作者:不正经 | 2024-04-09 09:03:51

赞

踩

azure vnet

Azure虚拟网络基础

什么是 Azure 虚拟网络?

- Azure 虚拟网络 (VNet) 是 Azure 中专用网络的基本构建块。 VNet 允许许多类型的 Azure 资源(例如 Azure虚拟机 (VM))以安全方式彼此通信、与 Internet 通信,以及与本地网络通信。

- VNet 类似于在你在自己的数据中心运营的传统网络,但附带了 Azure 基础设施的其他优势,例如可伸缩性、可用性和隔离性。

为何要使用 Azure 虚拟网络?

- 通过 Azure 虚拟网络,Azure 资源能够以安全方式彼此通信、与 Internet 通信以及与本地网络通信。

- 可以使用虚拟网络实现的关键方案包括:Azure 资源与 Internet 进行通信、Azure资源彼此通信、与本地资源进行通信、筛选网络流量、路由网络流量以及与 Azure 服务集成。

如何创建虚拟网络

登录 Azure

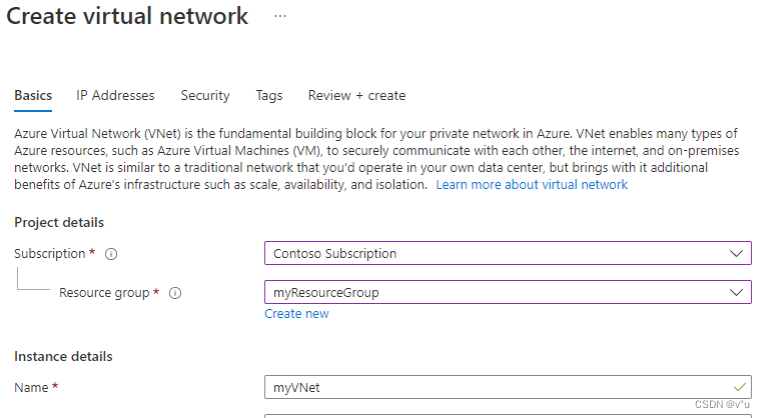

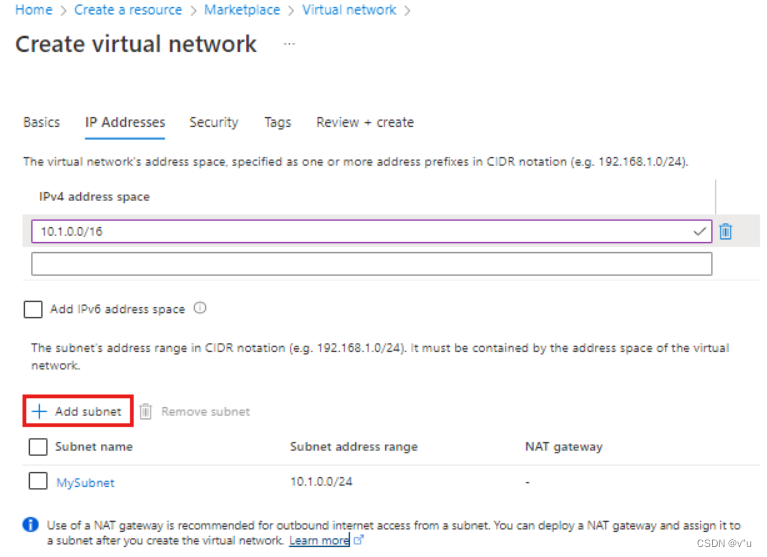

创建虚拟网络

-

在门户的左上角选择“创建资源”。

-

在搜索框中,输入“虚拟网络”。 在搜索结果中,选择“虚拟网络”。

-

在“虚拟网络”页中选择“创建” 。

-

在“创建虚拟网络” 的“基本信息”选项卡中输入或选择以下信息 :

-

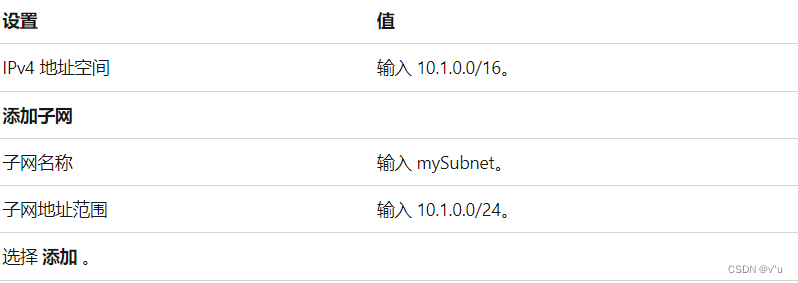

选择“IP 地址”选项卡,或选择页面底部的“下一步:IP 地址”按钮,输入以下信息,然后选择“添加”:

-

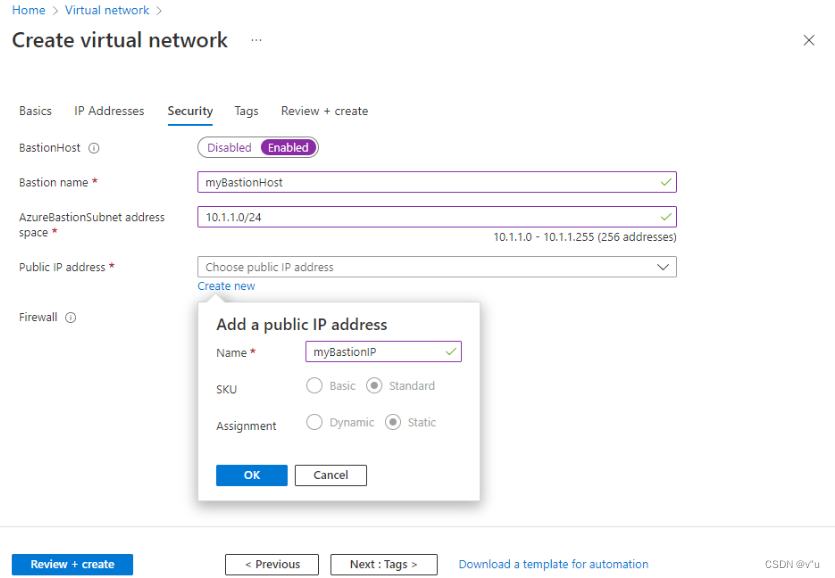

选择“安全性”选项卡,或者选择“下一步: 安全性”按钮(位于页面底部)。

-

在“BastionHost”下,选择“启用” 。 输入此信息:

接下来我们创建两个虚拟机myVM1和myVM2并且都在基本设置中选择刚刚创建的资源组以及虚拟网络

连接到VM并测试是否能够ping通

转到 Azure 门户来管理专用 VM。 搜索并选择“虚拟机”。

选取专用虚拟机“myVM1”的名称然后选择自己合适的连接方式来连接VM,并且我们在连接后的“myVM1”中打开 PowerShell并输入输入 ping myVM2命令。

PS C:\Users\myVM1> ping myVM2

Pinging myVM2.ovvzzdcazhbu5iczfvonhg2zrb.bx.internal.chinacloudapi.cn

Request timed out.

Request timed out.

Request timed out.

Request timed out.

Ping statistics for 10.0.0.5:

Packets: Sent = 4, Received = 0, Lost = 4 (100% loss),

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

由于使用 Internet 控制消息协议 (ICMP),执行 ping 操作失败。 默认情况下,不允许 ICMP 通过 Windows 防火墙。要允许 myVM2 在后面的步骤中对 myVM1 执行 ping 操作,请输入以下命令:

New-NetFirewallRule �DisplayName "Allow ICMPv4-In" �Protocol ICMPv4

- 1

接下来我们再连接到“myVM2”同上述步骤一样去ping myVM1

Pinging myVM1.cs4wv3rxdjgedggsfghkjrxuqf.bx.internal.chinacloudapp.cn [10.1.0.4] with 32 bytes of data:

Reply from 10.1.0.4: bytes=32 time=1ms TTL=128

Reply from 10.1.0.4: bytes=32 time=1ms TTL=128

Reply from 10.1.0.4: bytes=32 time=1ms TTL=128

Reply from 10.1.0.4: bytes=32 time=1ms TTL=128

Ping statistics for 10.1.0.4:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 1ms, Maximum = 1ms, Average = 1ms

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/不正经/article/detail/391657

推荐阅读

相关标签