- 1前端人事面试问题总结_前端人事问题

- 2程序员们一个一个的都挺神的,堪称 35 岁毕业之后再就业的标兵,不服不行_程序员再就业

- 3OpenHarmony轻量系统开发【8】其它驱动开发示例

- 4Android车载Launcher开发(1) - 显示Widget_android launcher开发

- 5学计算机必参加的含金量赛事!但凡参加一个面试都要简单一倍_适合程序员参加的比赛

- 6史上最全Python入门基础教程(非常详细)

- 7C# WinForm 工作流设计 工作流程图拖拽设计 +GDI 绘制工作流程图_类似opt流程图 拖拽 c#

- 8java 读取流_Java中的字节流文件读取教程(一)

- 9CV数据集介绍_imagenet-1k数据集是imagenet的子集,数据集包含了1,281,167训练数据, 50

- 10Hive 表 DML 操作 第1关:将文件中的数据导入(Load)到 Hive 表中_将文件中的数据导入(load)到 hive 表中

DVWA——暴力破解_bp自带的字典

赞

踩

low

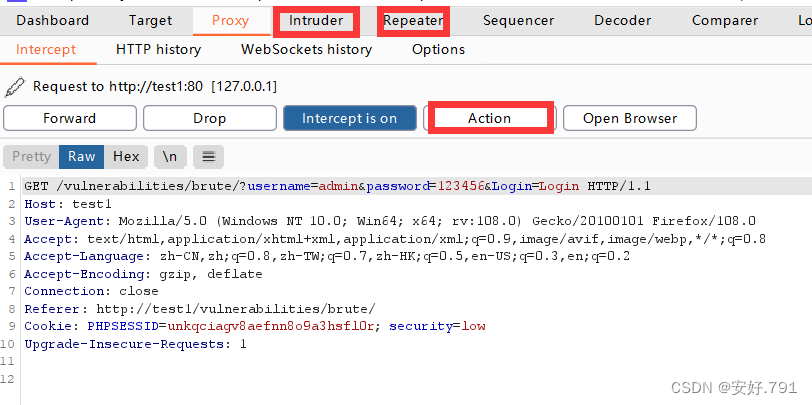

1.首先打开dvwa,usename为admin,随便写一个密码123456,先不要点login。

2.然后打开bp,进行抓包拦截。

3.然后回到dvwa,点击login。

4.回到bp,将其发至inturder和repeater,然后点击intruder。

5.查看一下对不对。

6.选择sniper狙击,然后点击clear$,清除bp自己选择的爆破位置,选择password后面的位置,点击add$.

7.payload set和type选择如图,然后加载字典,可以用自己的,也可以用bp自带的字典,我这里选择bp自带的Directories-short.

8.下一步,点击options,先清屏,然后加入字段welcome。

9.然后开始爆破,主要看长度不一样的,显然4765是我们想要的答案,直接点击。

10.最后放包,回到dvwa,填写我们爆破的结果,可以看到我们成功了。

medium

其实medium和low的方法步骤是一样的,但是在破解的时间上low要慢很多。查了资料才知道,是因为添加了注入防护和在密码错误的时候sleep(2)所以才会需要更长的时间sleep其实对爆破产生结果来说没有什么影响。

high

1.首先还是抓包,发现多了一个use_token,选择password和use_token,并且将attack type改成pitchfork。

2.这个还是老样子。

3.设置payload2。

4.先将options中的redirections改为always,然后找到Grep-Extract,点击add,再点击refecth response,搜索token,选择value后面的代码。

5.找到抓包时,use_token后面的代码将其复制到如图位置。

6. 在resource pool中更改线程为单线程,最后开始攻击,我们就能破解出密码。

以上为high级别的破解方法。