- 1nlp(贪心学院)——实体消歧、实体统一、指代消解、句法分析_实体消歧和实体对齐的方法

- 2【Arduino】wokwi在线编程仿真学习_arduino在线仿真

- 3Python:Python常用开发框架Framework(WEB、测试、爬虫)总结_web爬虫框架

- 4模拟实现库函数strcpy的四种方法(逐个优化)_strcpy模拟实现

- 5OpenCV4 :并行计算cv::parallel_for_

- 6深度强化学习-策略梯度算法深入理解_策略梯度算法是深度学习算法吗

- 7Linux系统ubuntu中创建anaconda虚拟环境,安装pytorch_ubuntu pytorch

- 8模拟实现strcpy(非常易懂)

- 9Ubuntu分区方案_ubuntu20.04简易分区

- 10海康威视工业相机Linux SDK开发指南详细步骤(Ubuntu20.04+单目、双目相机单次、连续拍照)_海康威视sdk开发包安装不了

Django检测到会话cookie中缺少HttpOnly属性手工复现

赞

踩

一、漏洞复现

会话cookie中缺少HttpOnly属性会导致攻击者可以通过程序(JS脚本等)获取到用户的cookie信息,造成用户cookie信息泄露,增加攻击者的跨站脚本攻击威胁。

第一步:复制URL:http://192.168.43.219在浏览器打开,使用F12调试工具;

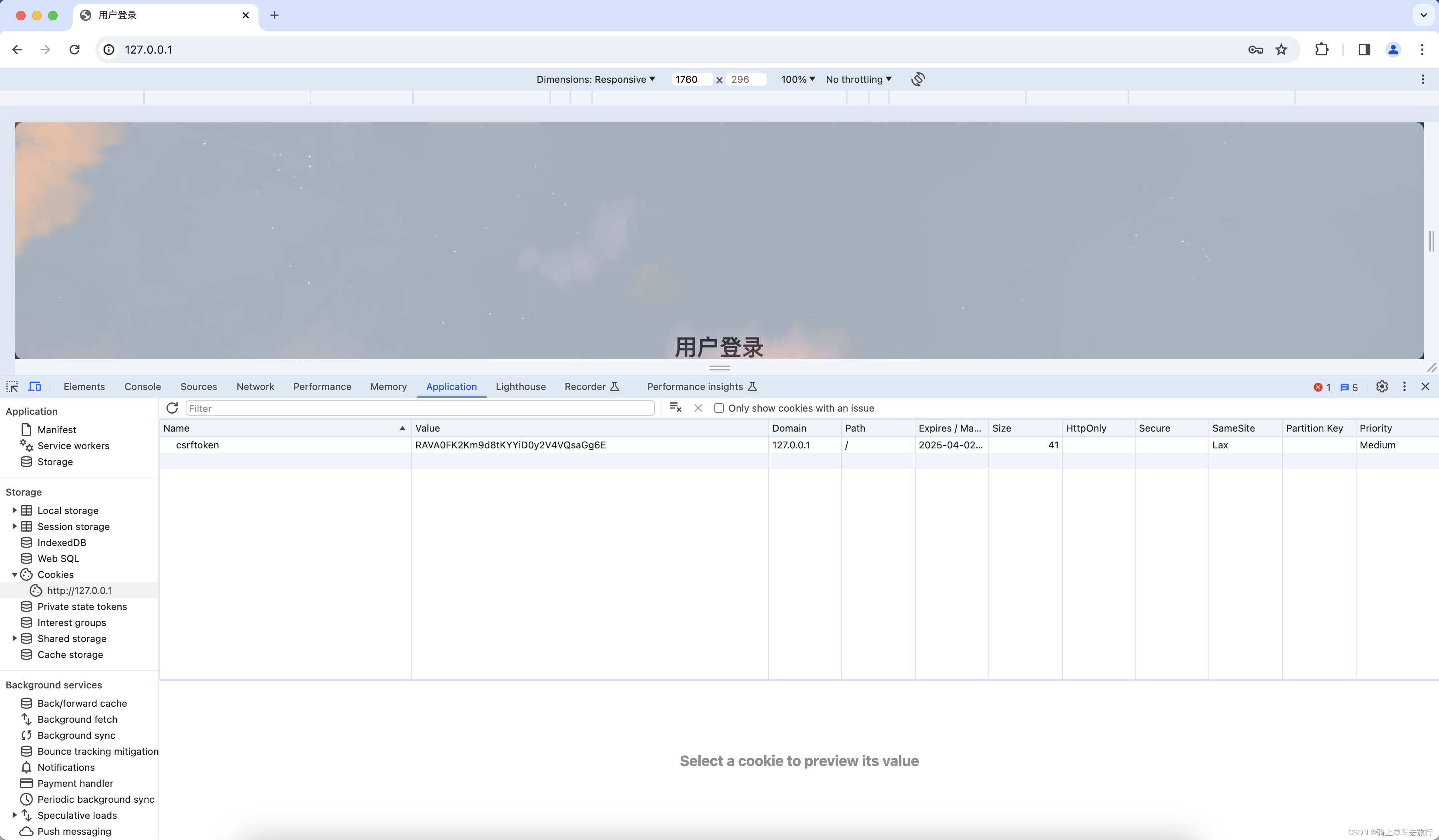

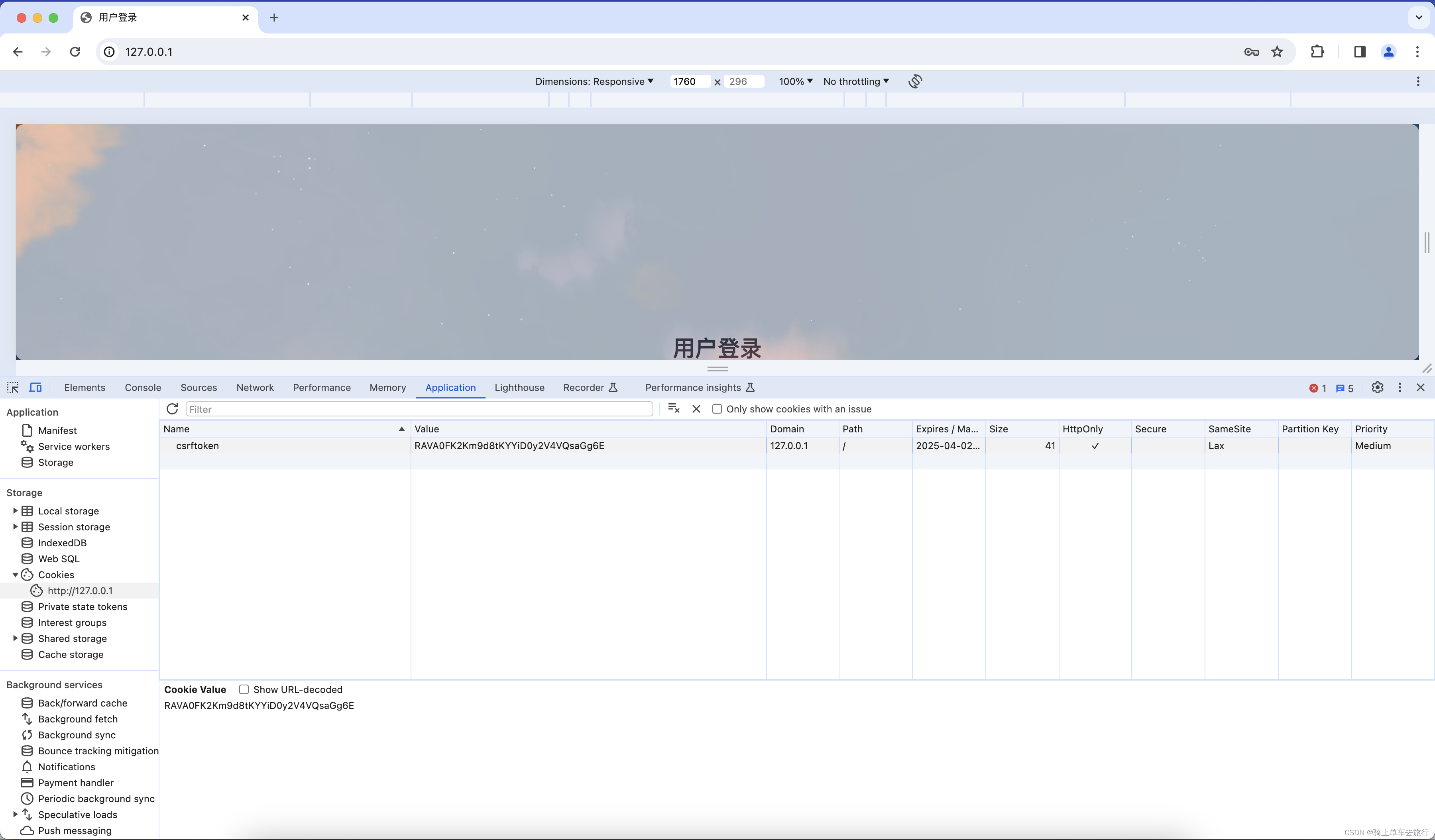

第二步:选择Application,点击Cookies查看csrftoken的Value信息;

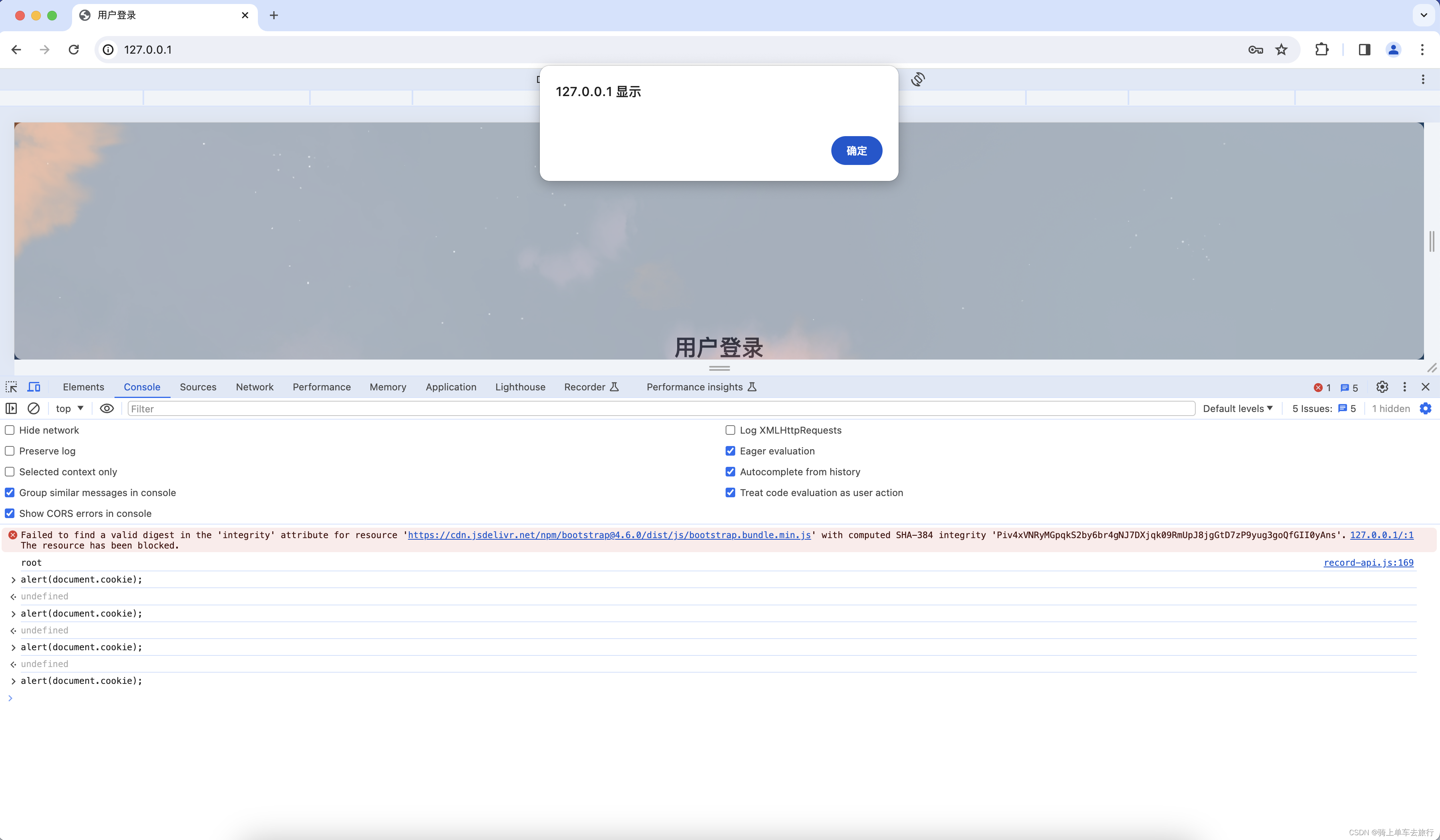

第三步:选择Console,输入命令alert(document.cookie);

第四步:对比csrftoken的Value信息,如果可以获取值相同,说明存在BUG。

二、漏洞修复

在settings.py中添加以下代码:

- CORS_ALLOW_ALL_ORIGINS = True

- CSRF_COOKIE_HTTPONLY = True # 防止XSS攻击

- CSRF_COOKIE_SECURE = True # 防止CSRF攻击

- CSRF_COOKIE_SAMESITE = 'Strict' # 防止CSRF攻击

- SESSION_COOKIE_SECURE = True # 防止session劫持

- SESSION_COOKIE_SAMESITE = 'Strict' # 防止session劫持

- CSRF_TRUSTED_ORIGINS = ['你的域名'] # csrf跨域

此时HttpOnly已经修复,再次选择Console,输入命令alert(document.cookie);

弹出框已经不存在csrftoken的Value信息。

三、HttpOnly 属性的作用

1. 防止跨站脚本攻击(XSS)

XSS 攻击是一种常见的网络攻击,黑客通过注入恶意脚本来窃取用户 cookie,获取用户敏感信息。将 cookie 设置为 HttpOnly 可以阻止这种攻击,因为恶意脚本无法访问或修改包含敏感信息的 cookie。

2. 增加会话安全性

由于会话 cookie 经常用于管理用户的登录状态和身份验证,将其设置为 HttpOnly 可以增加会话的安全性。黑客无法在用户的浏览器中获取会话 cookie 的值,进而无法伪造用户身份。

3. 减少信息泄露风险

将 cookie 设置为 HttpOnly 可以减少敏感信息泄露的风险。即使恶意脚本成功注入网页,它也无法获取存储在 cookie 中的敏感数据。