- 1C#与MySQL的连接的各种方法

- 2flash基础知识_flash擦除最小单位

- 3【linux--->动态库和静态库】_linux ->

- 4第0章:初识StarRocks_startrocks 支持百亿

- 52022年数字IC设计提前批笔试面试全流程分享(前期海投,后期顺利拿到Offer)_联发哥2022-数字ic

- 6Python streamlit指南,构建令人惊叹的可视化Web界面!_streamlit 界面

- 75年,我从功能测试到测试开发,写给即将进入或者正在做测试的你..._5年功能测试

- 8山东大学2021-2022计算机组织与结构期末考试_山东大学计算机体系结构期末

- 9Java文件类型校验之Apache Tika

- 10Hadoop——安装MySQL、Hive以及Sqoop(步骤图文超详细版)_hadoop的mysql配置在哪儿

华为eNSP防火墙USG5500基本配置_usg5500配置

赞

踩

华为eNSP防火墙USG5500基本配置

- 实验设备

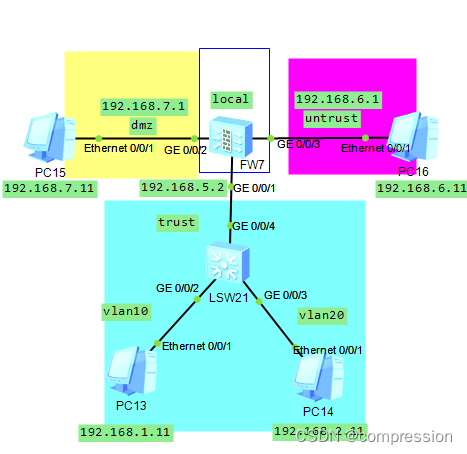

防火墙采用eNSP自带USG5500,不需要导入操作系统;eNSP同时提供防火墙USG6000,它不能打开,提示需要导入防火墙系统。交换机采用的是5700,交换机上创建了3个VLan,Vlan5用来连接防火墙,Vlan10是PC13所在的网络,Vlan20是PC14所在的网络。

- 实验拓扑

图 1 实验拓扑

三、实验步骤

- 交换机上的配置

sys

vlan batch 10 20 5

int g 0/0/2

port link-type access

port default vlan 10

int g 0/0/3

p l access

p default vlan 20

int g 0/0/4

p l access

p default vlan 5

int vlan 10

ip add 192.168.1.1 24

undo shut

int vlan 20

ip add 192.168.2.1 24

undo shut

int vlan 5

ip add 192.168.5.1 24

quit

2. 配置各个PC的地址和网关,采用静态地址。

3. 配置防火墙端口地址,并定义Trust、DMZ、Untrust区域,把接口分配到三个不同的区域,需注意Local区域没有定义,但是代表防火墙本身,192.168.0.1是防火墙自带的管理地址,192.168.5.1、192.168.6.1、192.168.7.1都是防火墙Local内的地址。

*** fhq ***

system-view

interface GigabitEthernet0/0/1

ip address 192.168.5.2 255.255.255.0

undo shut

interface GigabitEthernet0/0/3

ip address 192.168.6.1 255.255.255.0

undo shut

interface GigabitEthernet0/0/2

ip address 192.168.7.1 255.255.255.0

undo shut

firewall zone untrust

add int gi 0/0/3

quit

firewall zone trust

add int gi 0/0/1

add int gi 0/0/0

quit

firewall zone dmz

add int gi 0/0/2

quit

ip route-static 192.168.0.0 16 192.168.5.1 配置防火墙到内部trust区域的静态路由

4. 三层交换机上静态路由配置

ip route-static 0.0.0.0 0.0.0.0 192.168.5.2

5. 测试

1)从三层交换机出发,192.168.5.2连通,192.168.6.1连通,192.168.7.1连通,但是192.168.6.11不能连通,192.168.7.11不能连通。

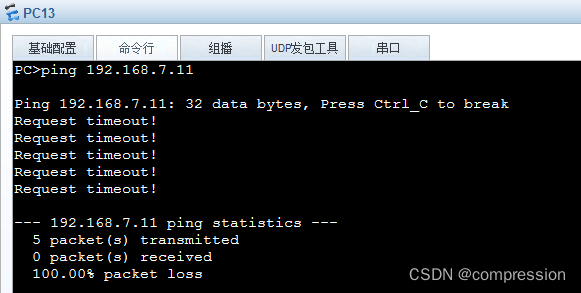

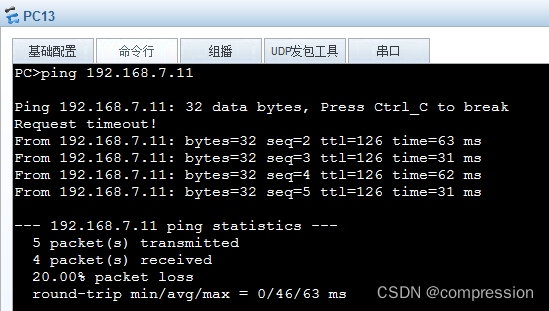

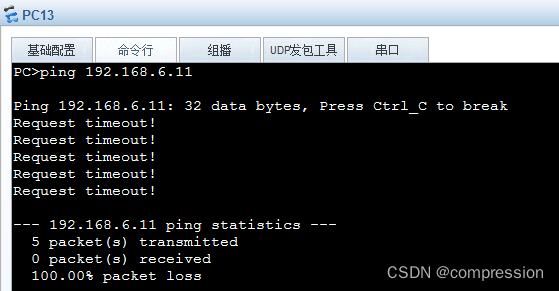

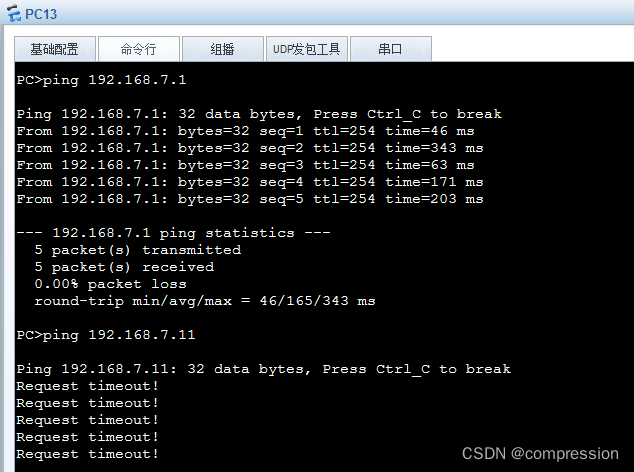

2)从PC13出发,进行ping测试,结果跟三层交换机相同,192.168.5.2连通,192.168.6.1连通,192.168.7.1连通,但是192.168.6.11不能连通,192.168.7.11不能连通。

图 2 从三层交换机进行ping测试,防火墙通,PC15不通

图 3 从PC13进行ping测试,防火墙通,PC15不通

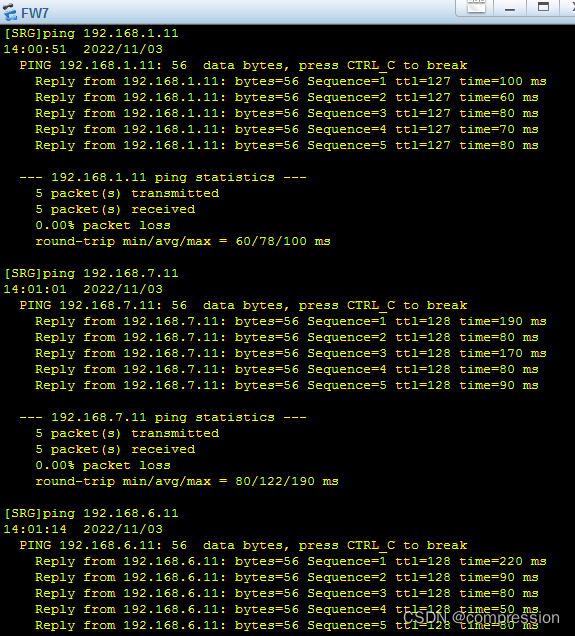

3)从防火墙出发,进行ping测试,三个本地的地址都能连通,192.168.5.1连通,192.168.6.1连通,192.168.7.1连通;防火墙也能到达三个PC,192.168.1.11能连通,192.168.7.11能连通,192.168.6.11也能连通。

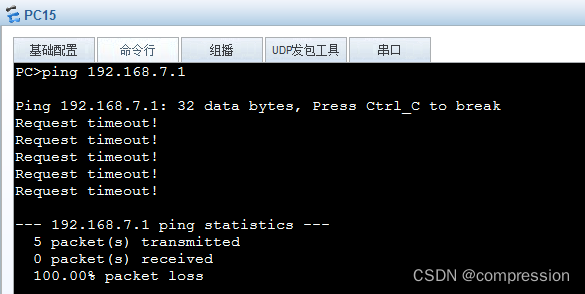

4)从dmz内部主机出发,发现PC15无法连通自己网关,也就是防火墙的192.168.7.1地址不能连通。

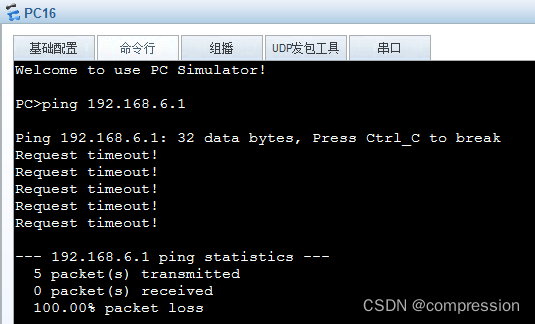

5)从untrust内部主机出发,发现PC16无法连通自己网关,也就是防火墙的192.168.6.1地址不能连通。

图 4 从防火墙进行ping测试,PC13、PC15、PC16都能连通

图 5 PC16不能连通自己的网关

图 6 PC15不能连通自己的网关

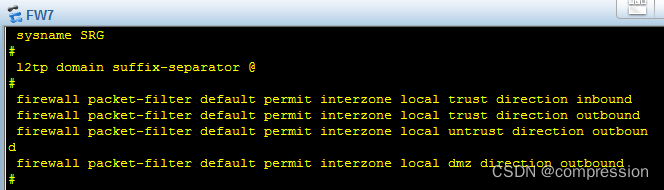

6. 查询防火墙配置文件,使用命令dis cu,找到数据包过滤部分的配置,local到trust区域的数据包允许进也允许出,所以防火墙-PC13、防火墙-PC14之间彼此都能ping通。防火墙到dmz区域的报文,只允许出,防火墙-PC15的报文能发出,但是PC15-防火墙的报文,不允许进,防火墙收不到,所以PC15ping 192.168.7.1不能连通。同理PC16 ping 防火墙的报文,也不允许进,防火墙不能收到,所以也不能连通。

图 7 防火墙自带策略

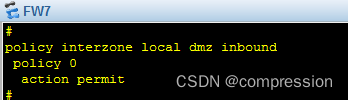

7. 修改防火墙的策略,使得DMZ区域的主机能进行ping测试。防火墙上添加1个策略,允许local-dmz之间的报文进入。

图 8 填加新策略,允许dmz区域的报文进行到local区域

8.再次进行测试

1)PC15能连通防火墙了,PC15-PC13不能连通,也是说dmz不能连通trust区域;但是PC16在untrust区域,还是不能连通防火墙,因为没有添加untrust到local的策略。

|

|

|

图 9 填加新策略,允许dmz区域的报文进行到local区域

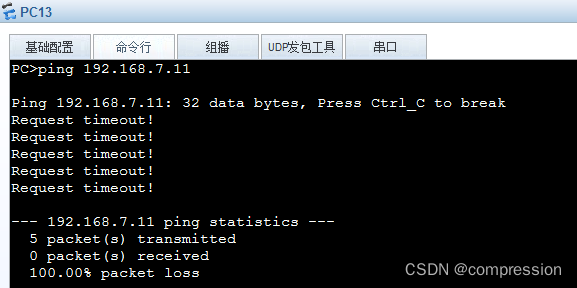

2)trust主机 到 dmz区域没有配置策略,PC13还是不能ping通PC15,PC13-PC15不能连通.

图 10 PC13不能连通PC15

9.防火墙继续添加策略,使得trust到dmz能互相进行ping测试,分两步进行。

1) policy interzone trust dmz inbound *允许dmz内的主机访问trust区域

policy 0

action permit

结果PC15-PC13能连通,但是PC13-PC15不能连通。

|

|

|

图 11 PC15-PC13能连通,但是PC13-PC15不能连通

2)policy interzone trust dmz outbound *允许trust区域访问dmz内的主机

policy 0

action permit

结果PC13-PC15能ping通了。

|

|

|

图 12 PC15-PC13能连通, PC13-PC15也能连通