- 1Ollama_ollama导入自定义模型

- 2mysql8 插入数据报错:1292 incorrect datetime value:‘‘ for column_mysql8 incorrect datetime value

- 3sqoop命令大全和踩坑大全_sqoop 导入 sql函数单引号问题

- 4SpringBoot实现发邮箱验证码简单实现_springboot发送邮箱验证码

- 5sqoop安装及配置_第1关:sqoop的安装与配置

- 6完全二叉树的创建与堆排序代码实现_c语言二叉树堆排序

- 7数据结构——栈(详细分析)

- 8FPGA设计思想_fpga开发思维

- 9鸿蒙OS开发系列分享(1)

- 10在matlab中使用A*算法进行二维路径规划_matlab路径规划改进a*算法

WireShark抓包软件的使用 上海商学院 计算机网络 实验作业3

赞

踩

- 实验目的

(1)熟悉wireShark软件操作界面和操作步骤;

(2)学会捕获过滤器的设置方法;

(3)学会显示过滤器的设置方法;

(4)学会使用捕获报文的统计;

(5)分析IP数据报文内容。

2. 实验要求

- 学生各自应独立完成,严格禁止抄袭;

- 文档命名要求:学号-姓名-专业班级-实验报告号;(示例:12345678-张三-计科191班-实验报告三)

- 将实验指导书中要求的两个捕获报文文件按规定命名,一起与实验报告打包上交,压缩文件名为学号-姓名-专业班级-实验三材料。

- 正文部分字体字号:中文字符“宋体小四”、英文字符“Times New Roman小四”,段落行间距固定值23磅。

- 实验报告应包括完成实验的各个环节,写出完整的操作步骤,包括必要的绘图、截图、文字说明等。

- 记录实验过程存在的问题及如何解决的,并给出实验总结和收获(在第5部分说明)。

3. 实验环境

- Windows 7 操作系统 或Windows 10操作系统

- 软件环境:协议分析软件Wireshark 3.2以上版本,浏览器软件。

- 网络环境:已连接因特网的主机。

4. 实验内容

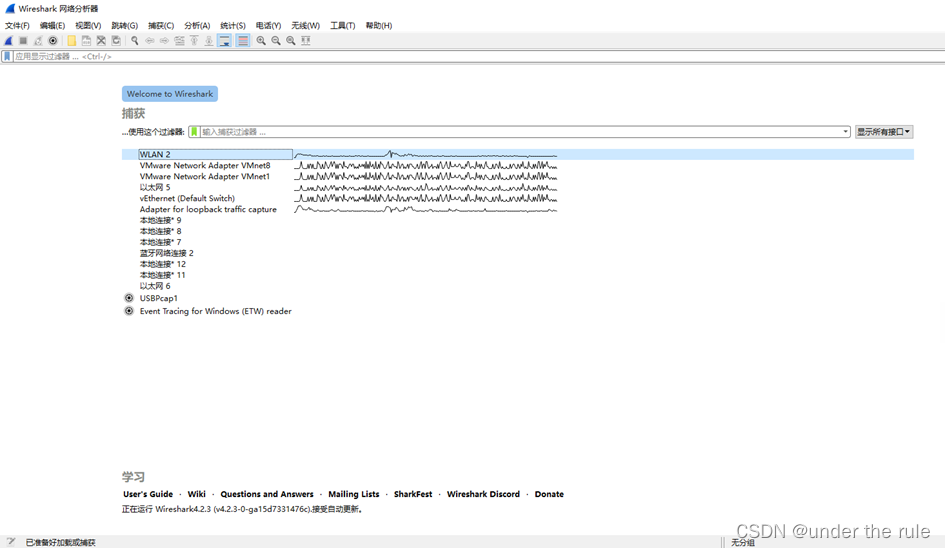

(1)wireShark捕获接口设置

捕获接口设置方法,请放相应操作步骤截图。

图1:捕获接口配置

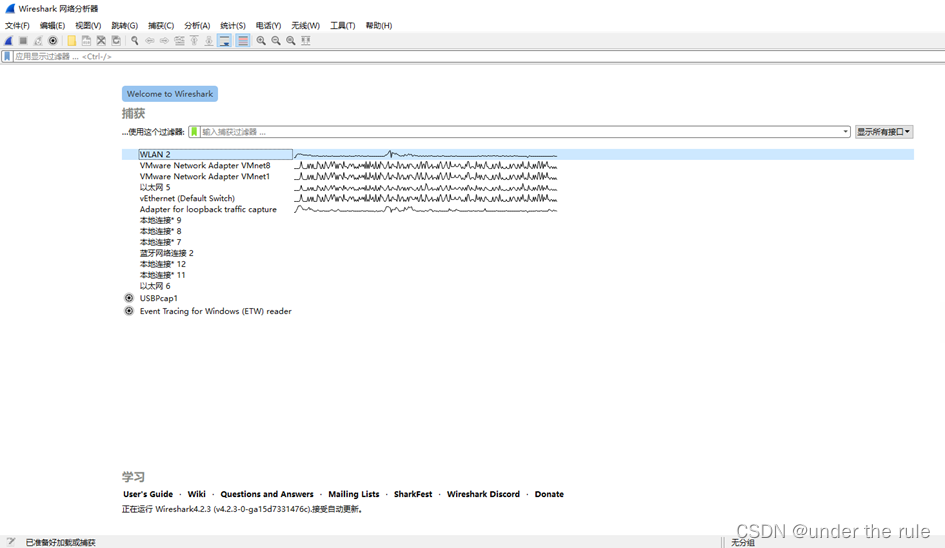

(2)捕获过滤器的设置

使用捕获过滤器访问特定网站的数据包,以捕获上海商学院网站数据包为例,建立一条新的捕获过滤器,并设置其为本次捕获报文过滤器。点击开始捕获报文,打开www.sbs.edu.cn网站等正常显示停止捕获,将捕获报文保存成“学号+sbs网站抓包.pcap”文档。

请填写捕获过滤器内容:并放相应设置截图

过滤名称: host www.sbs.edu.cn / addr 219.220.243.68

过滤表达式: ip.host == www.sbs.edu.cn / ip.addr == 219.220.243.68

图2:捕获过滤器配置

图3:捕获上商网站报文结果

(3) 报文统计

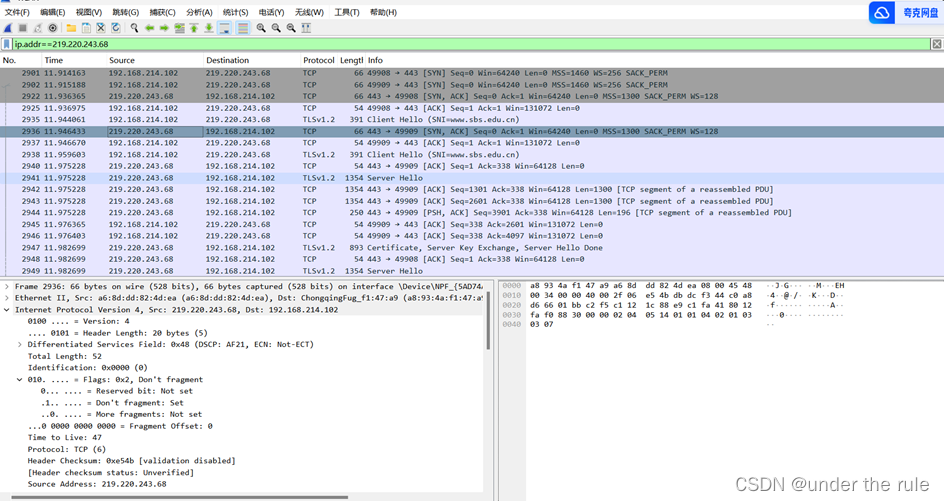

重新捕获报文,这次不设置捕获过滤器,选好捕获网卡,设置捕获选项为混杂模式,点击开始捕获按钮,之后打开多个网站,如百度网、网易、上海商学院网站,还可打开QQ应用,等网页和应用正常显示或开启后停止捕获,将捕获的报文另存为“学号+广泛抓包.pcapng”文档。将本次捕获报文结果、协议分级统计界面截图,并填表1内容。

图4:广泛捕获报文结果

图5 协议分级统计界面

表1 Wireshark俘获报文信息

| 捕获的报文总数/显示的报文总数 | 24753 / 9981 |

| HTTP的报文条数个数/非HTTP报文条数 | 4 / 24749 |

(4)显示过滤器的设置

在广泛抓包获得的报文分组中,利用显示过滤器筛选显示满足条件的报文,将显示报文数填于表2中最后一列。

表2 显示过滤表达式和统计报文数

| 要求 (x.x.x.x对应具体环境中的IP地址) | 关系(操作符或简写形式) | 过滤表达式 | 显示报文条数 |

| 本局域网中的网关计算机发出和接收的数据包 | == 或 eq | ip.addr==172.16.192.1 (网关地址) | 13 |

| 本机发出的数据包 | == 或 eq | ip.src==172.16.195.98 (本机IP地址) | 9981 |

| 本机接收的数据包 | == 或 eq | ip.dst==172.16.195.98(本机IP地址) | 11050 |

| 显示从Web服务器的发出的数据包 | == 或 eq | tcp.srcport==80 | 13 |

| 显示IP包长度大于64字节的数据包 | >= 或 ge | ip.len>= 64 | 13644 |

| 显示以太网的广播帧 | == 或 eq | eth==ff:ff:ff:ff:ff:ff | 0 |

| 显示访问上海商学院主机的HTTP协议数据包 | == 或 eq | http.host=="www.sbs.edu.cn" | 7 |

| 显示TCP的目的端口号为80的数据包 | == 或 eq | tcp.dstport==80 | 22 |

在广泛抓包获得的报文分组中,利用组合表达式筛选显示满足条件的报文,将显示报文数填于表3中最后一列。

表3 组合表达式和统计报文数

| 要求 (x.x.x.x对应具体环境中的IP地址) | 逻辑 操作符 | 组合表达式 | 显示报文条数 |

| 本机的数据包且TCP的FIN标记位置1 | &&或and(与) | ip.addr==172.16.195.98 &&tcp.flags.fin==1 (注x.x.x.x为主机IP地址) | 199 |

| 本机发出的,且TCP的SYN标记位置1,且TCP的ACK标记位置0 | &&或and(与) | ip.src== 172.16.195.98 && tcp.flags.syn==1 && tcp.flags.ack==0 (注x.x.x.x为主机IP地址) | 225 |

| 本机或网关的HTTP数据包 | ||或ord(或) | (ip.addr==172.16.195.98|| ip.addr==172.16.192.1)&&http (注x.x.x.x为主机IP,y.y.y.y为网关IP) | 4 |

| 除本机外的ARP数据包 | !或not(非) | !(ip.addr==172.16.195.98)and arp (注x.x.x.x为主机ip) | 9 |

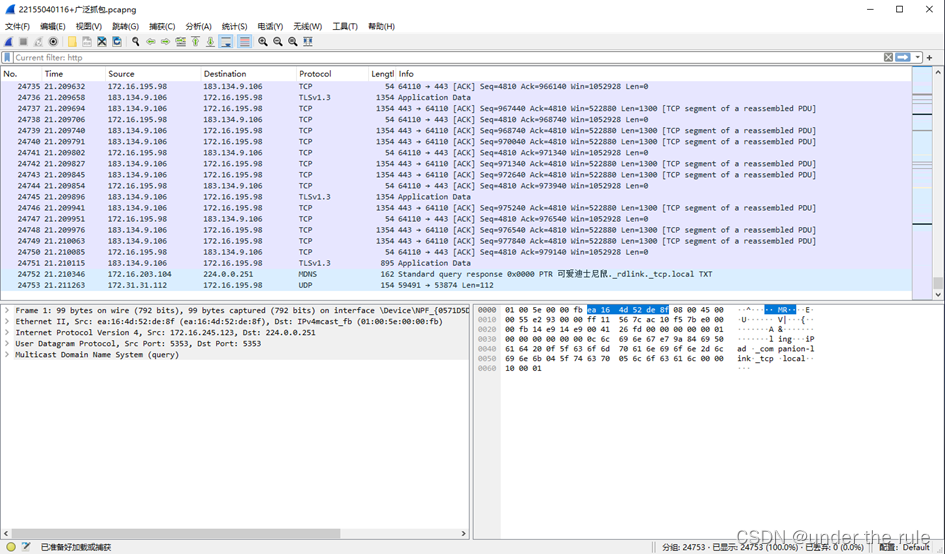

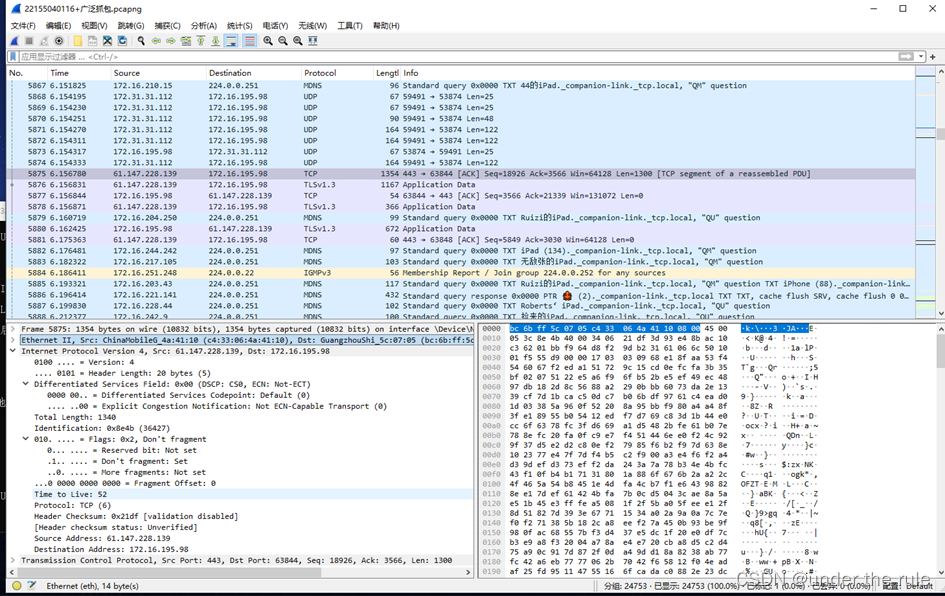

(5)分析IP数据报的内容

理论知识:IP数据报格式

步骤1:请你在广泛捕获报文列表窗格选择具体一条报文(选择TCP协议、http协议等网络层上层协议),在协议树窗格查看其报文详细内容,点开Internet Protocol Version 4查看其IP数据报具体内容,并截图,分析IP数据报内容,按IP数据报格式依次填写表5-1中的IP数据报各字段内容。

图6 协议窗格IP数据报详情

表5-1 IP数据报各字段内容

| 序号 | 字段 | 字段值及含义 |

| 1 | 版 本 | 4 ipv4 |

| 2 | 首部长度 | 20 |

| 3 | 区分服务 | 0x00 DSCP |

| 4 | 总长度 | 1340 |

| 05 | 标识 | 0x8e4b |

| 6 | 标志 | 0x2 |

| 7 | 片偏移 | 0 0 未分片 |

| 8 | 生存时间 | 52 |

| 9 | 协议 | TCP |

| 10 | 首部检验和 | 0x21df |

| 11 | 源IP地址 | 61.147.228.139 |

| 12 | 目标IP地址 | 172.16.195.98 |

5. 实验总结和收获

实验总结与收获

一、实验目的与过程

本次实验以Wireshark工具为载体,旨在深入理解计算机网络原理,提升对网络通信过程的直观认识,具体涉及以下几个方面:

1. **Wireshark的使用与基本操作**:通过实际操作,熟悉Wireshark软件的安装、启动、捕获网络流量、停止捕获、保存捕获文件等基本操作流程。

2. **设置过滤器**:学习并实践如何在Wireshark中运用各种过滤器(如协议过滤、IP地址过滤、端口过滤等)来精准定位特定类型或特定源/目标的网络流量,提高数据分析效率。

3. **报文统计分析**:利用Wireshark提供的统计功能,对捕获到的网络数据进行深度分析,包括但不限于协议分布、IP流量统计、TCP连接状态统计等,以宏观视角揭示网络通信特征。

4. **IP数据报内容解析**:深入剖析捕获到的IP数据包,解读其头部字段(如版本、头部长度、TTL、标识、分片信息等),以及封装其中的高层协议(如TCP、UDP)数据单元,理解数据在网络中的传输机制。

二、实验收获与心得

1. **理论知识与实践结合**:通过Wireshark的实操,我将课堂上学习的计算机网络理论知识如OSI模型、TCP/IP协议栈、IP数据报结构等与实际网络通信过程紧密联系起来,加深了对这些概念的理解。理论知识不再是抽象的文字描述,而是生动地展现在眼前的真实网络数据流中。

2. **网络问题诊断能力提升**:掌握Wireshark的过滤器设置技巧,使我能够在复杂网络环境中快速定位问题源头,如识别异常流量、检测网络攻击、排查连接故障等。这种技能对于未来从事网络管理、系统运维等工作具有重要价值。

3. **数据分析与解读能力增强**:通过对捕获数据的统计分析,我学会了从海量网络数据中提取关键信息,识别网络通信模式和潜在问题。同时,对IP数据报的详细解析,使我能够深入理解网络层的运作机制,如IP路由选择、分片重组、TTL作用等,为后续研究更高级别的协议(如TCP、UDP、HTTP等)打下坚实基础。

4. **网络安全意识提高**:在实验过程中,我观察到网络中存在各种类型的通信,包括正常的网页浏览、邮件发送,也可能包含恶意扫描、可疑的DNS查询等。这使我意识到网络环境的复杂性和潜在风险,增强了我对网络安全的关注和防范意识。

5. **专业工具熟练运用**:Wireshark作为网络分析领域的专业工具,其强大的功能和灵活的操作给我留下了深刻印象。通过本次实验,我不仅掌握了Wireshark的基本用法,也对其高级特性如图表分析、专家信息、着色规则等有了初步了解,为今后在实际工作中高效利用该工具解决网络问题奠定了基础。

综上所述,通过本次学习Wireshark并进行相关实验,我不仅深化了对计算机网络理论知识的理解,提升了网络数据分析与问题诊断能力,还提高了网络安全意识,掌握了专业的网络分析工具。这些收获对我未来的学习、研究乃至职业生涯都将产生积极影响。