热门标签

热门文章

- 1谷歌浏览器 NET::ERR_CERT_INVALID 此证书已被撤消_invalid 已被屏蔽

- 2Windows Server 2008 R2使用WDS服务实现批量安装操作系统演示

- 3Linux进程详解_时空无限 csdn

- 4单目深度估计---Depth Anything论文详解_depthanything

- 5顺着IP地址他们能找到我家吗?_通过ip查询位置

- 6分布式日志

- 7如何使用Node.js、TypeScript和Express实现RESTful API服务_通过express调用rest api

- 8高校数据中心有哪些特点,目前主要存在哪些问题?_高校数据中心特点

- 9面向AI应用开发实战分享 - 基础篇_ai应用开发教程

- 10MySQL通用版本(glibc)的安装_mysql glibc 安装

当前位置: article > 正文

Web安全基础学习:权限控制漏洞之未授权访问_未授权访问漏洞

作者:代码探险家 | 2024-08-06 03:55:48

赞

踩

未授权访问漏洞

理论基础

-

未授权访问漏洞介绍

未授权访问漏洞是指应用系统对业务功能页面未进行有效的身份校验,在未登录且获知业务功能页面的访问地址前提下,直接访问未授权的页面、目录或资源,获取系统中的敏感信息或进行非法操作。

- 漏洞分类

- 服务/组件中存在未授权。如redis未授权、mongodb未授权等。通常挖掘这种未授权漏洞通过扫描器即可。

- WEB应用系统存在未授权。如某某CMS未授权文件上传、未授权创建账号等。此类未授权漏洞的发现需要的技巧更高。

-

未授权访问漏洞原理

应用系统未正确验证用户身份(Cookie、Token等),导致功能接口可以直接访问到。本质上为系统鉴权机制的缺陷。

- 测试方案

- 通过JS接口挖掘未授权访问漏洞,即寻找接口后通过构造请求方式尝试是否存在未授权访问漏洞。

- 对正常的请求进行测试,删除掉身份验证信息对接口进行判断是否存在未授权访问。

- 常见工具

- JS接口搜集:浏览器插件-FindSomething

- WEB接口挖掘:URLFinder

- 越权类测试:Burp插件-Autorize

- 漏洞危害

- 数据泄露(个人隐私信息、账户相关信息和系统信息等)

- 账户安全(通过未授权访问漏洞修改账户信息)

- 系统安全(通过未授权访问可能修改某些应用系统特定功能)

- 进一步利用

- 未授权访问漏洞的防御

- 对于每个功能的访问,需要明确授予特定角色的访问权限。

- 如果某功能参与了工作流程,检查并确保当前的条件是授权访问此功能的合适状态。

实践学习

漏洞环境以Pilot靶场为例:下载地址与部署教程

-

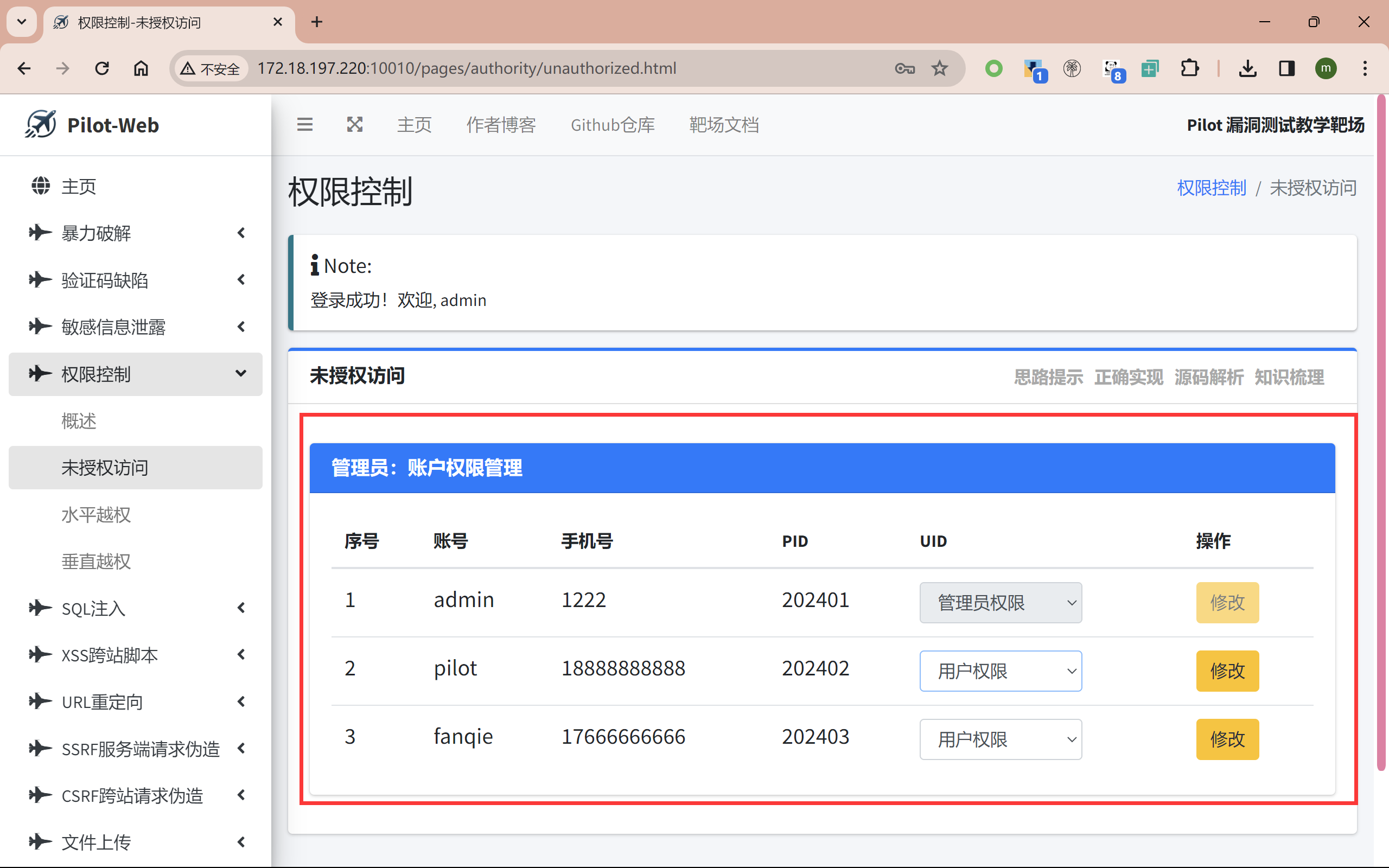

进入漏洞页面,使用管理员账号密码

admin/admin登录,进入管理员:账户权限管理处:

-

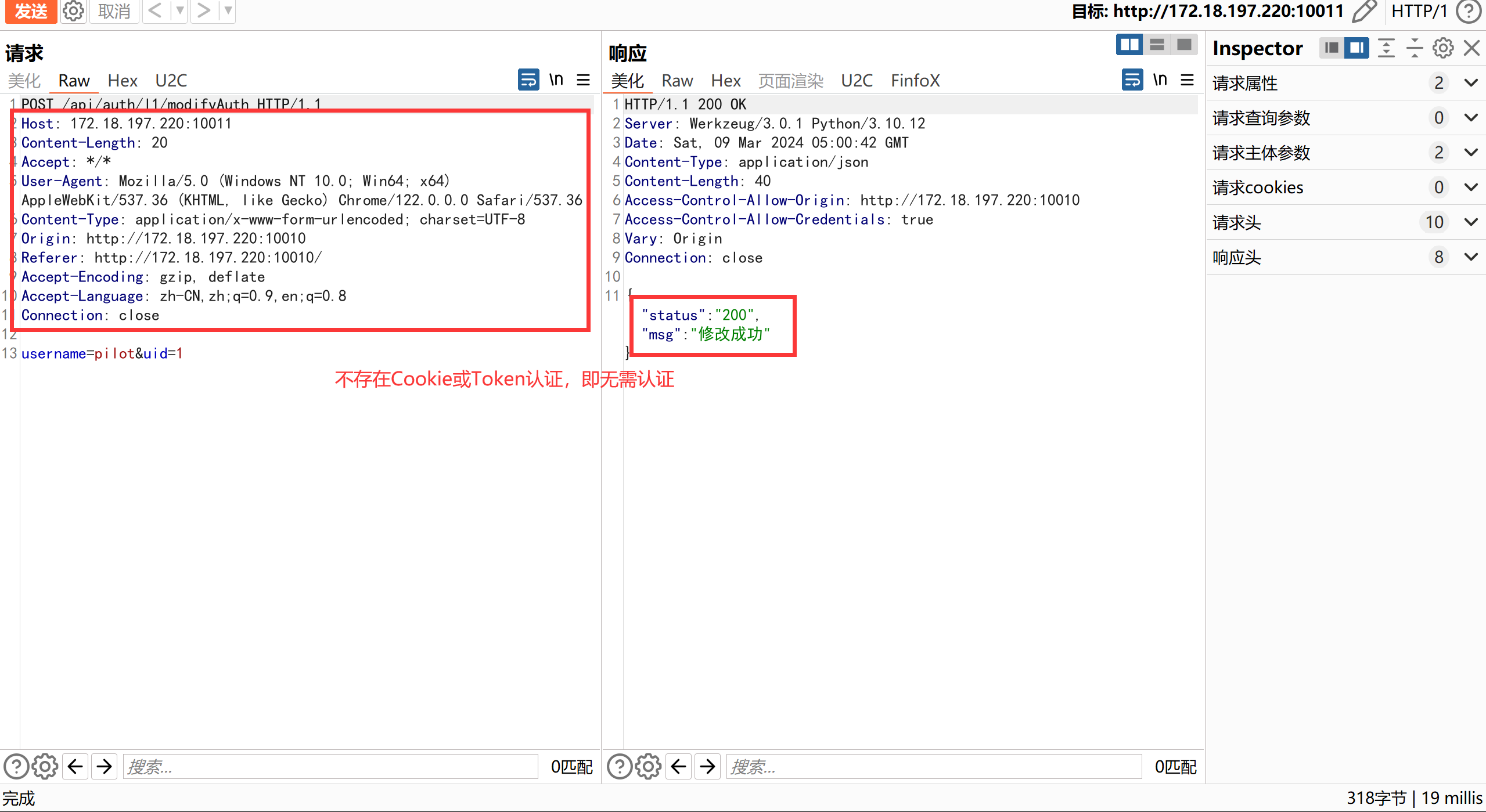

抓包,选择

pilot用户,选择其UID为管理员权限,点击修改按钮:

-

发现修改功能接口不存在Cookie认证或Token认证,即没有任何认证便可以修改数据,达到未授权访问标准。

-

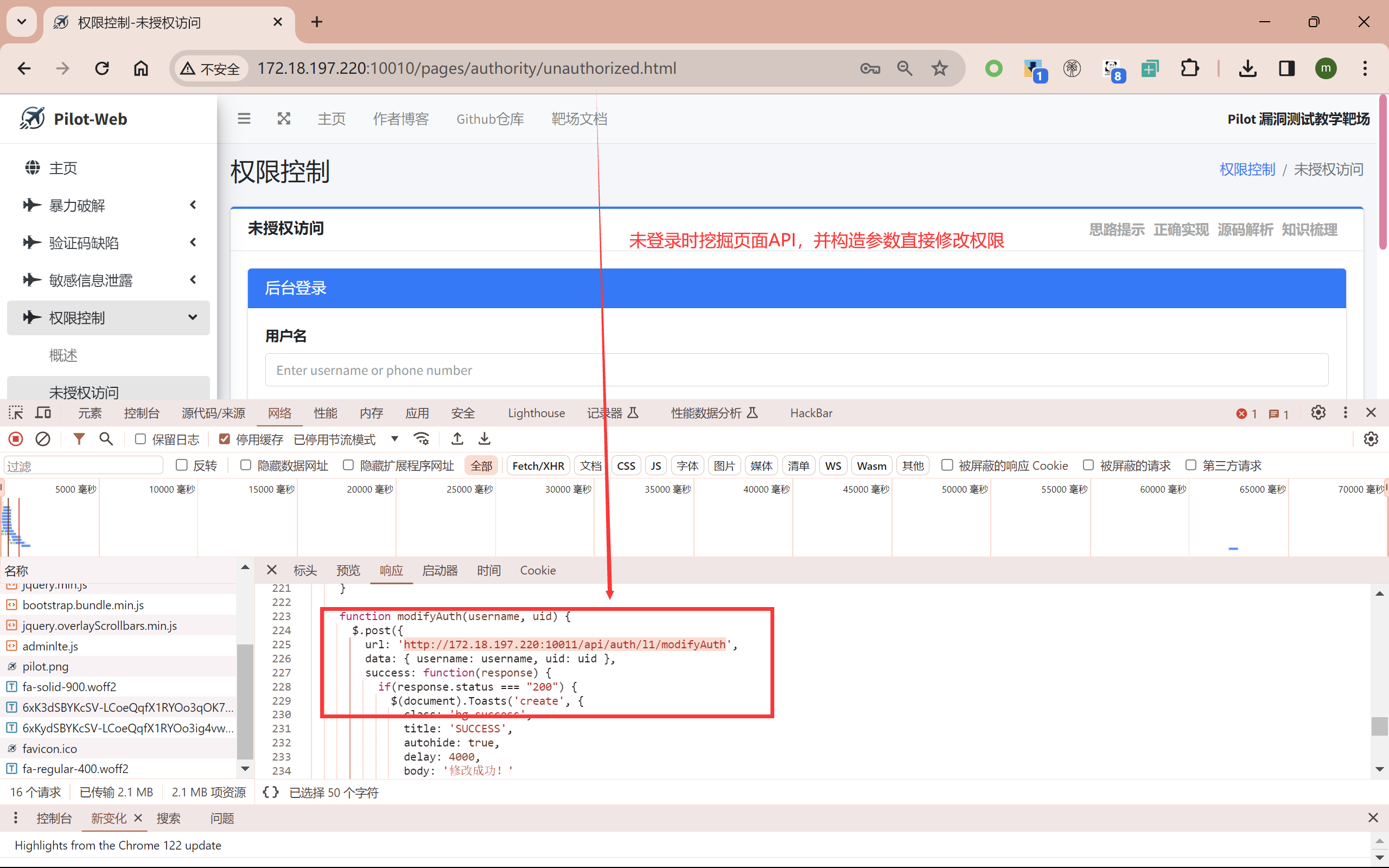

对于该类漏洞挖掘,可以通过Burp插件(如Auth等)或是前台接口来发现,危害极大:

声明:本文内容由网友自发贡献,转载请注明出处:【wpsshop博客】

推荐阅读

相关标签